-

-

[原创]火绒安全警报:疑似方正集团子公司签名泄露 遭黑客利用盗取Steam账号

-

发表于:

2018-9-13 19:55

3961

-

[原创]火绒安全警报:疑似方正集团子公司签名泄露 遭黑客利用盗取Steam账号

一、概述

日前,火绒安全团队发出警报,火绒工程师截获下载器病毒Apametheus,该病毒入侵电脑后会下载多个病毒模块,病毒模块运行后,将盗取steam账号,同时劫持用户QQ临时登录权限,强行添加QQ好友、转发空间,散播违法信息。

通过技术溯源发现,该病毒带有"北京方正阿帕比技术有限公司"(北大方正子公司)的数字签名:"Beijing Founder Apabi Technology Limited" ,以躲避安全软件的拦截查杀,疑似为签名泄露被黑客团伙利用,建议该公司尽快排查。

"火绒产品(个人版、企业版)"最新版即可查杀该病毒。

二、样本分析

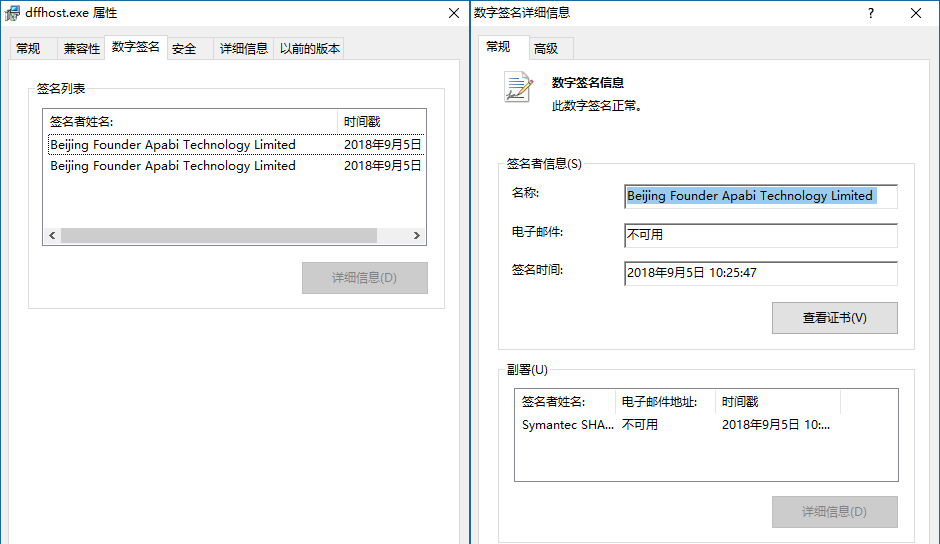

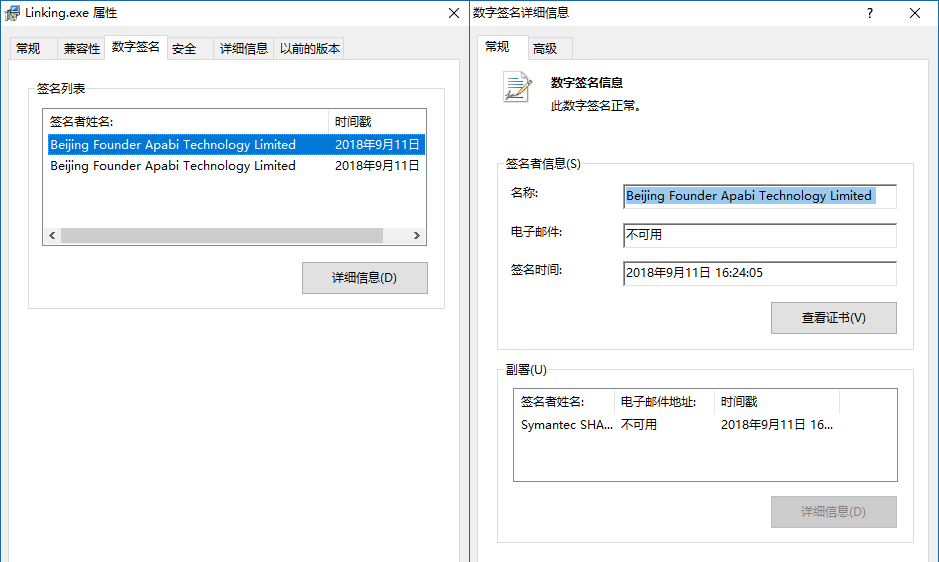

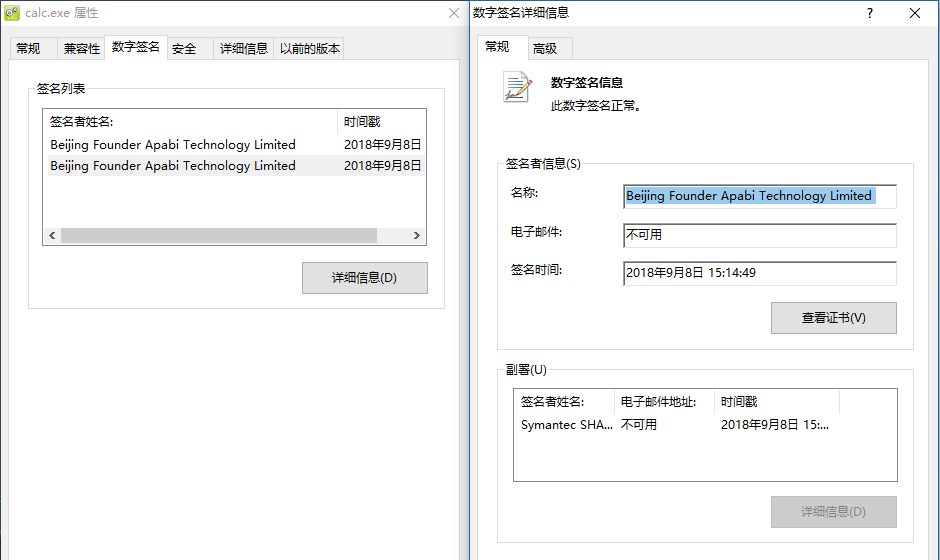

近期,火绒截获到病毒文件带有"Beijing Founder Apabi Technology Limited"签名(北京方正阿帕比技术有限公司),系北大方正集团有限公司子公司,病毒数字签名可以验证通过。如下图所示:

病毒数字签名

病毒数字签名

病毒数字签名

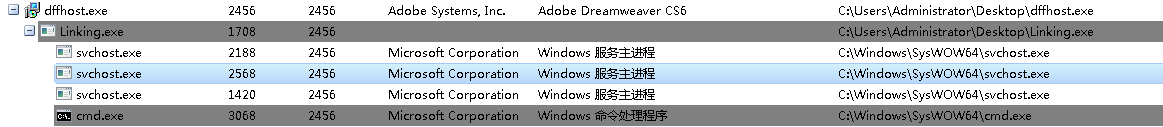

病毒运行后通过访问C&C服务器下载下载器病毒(Linking.exe和calc.exe)至本地执行,运行后会启动svchost.exe进程进行注入,被注入svchost.exe进程分别会执行不同的恶意代码逻辑。恶意代码逻辑分别包括:盗取steam账号、利用本地会话劫持强行添加QQ好友和转发QQ空间日志。病毒执行恶意行为后进程树状态,如下图所示:

病毒执行后进程树

盗取steam账号

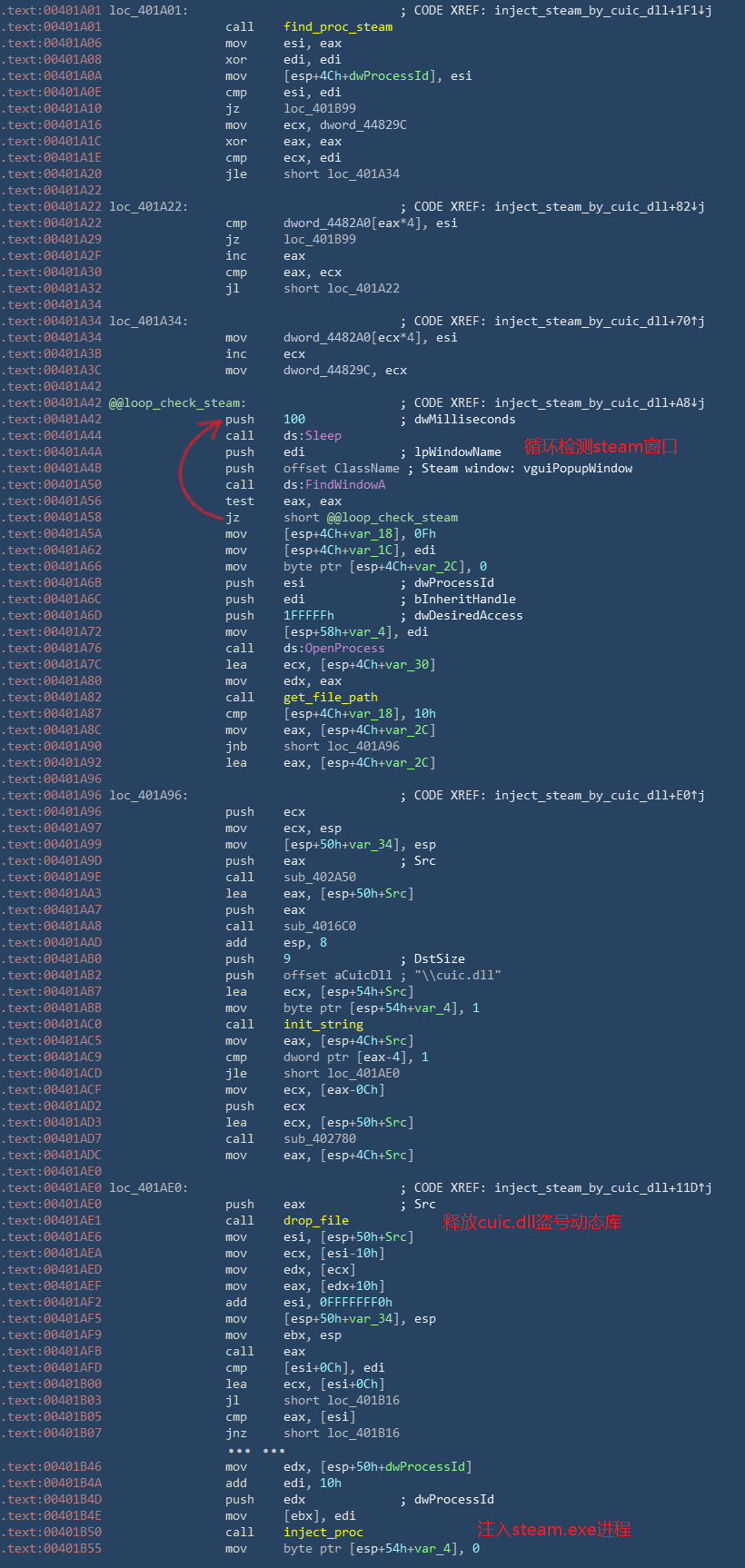

病毒会不断搜索steam登录窗口,当搜索到steam登录窗口后,释放cuic.dll并将该动态库注入到steam.exe进程中。相关代码逻辑,如下图所示:

注入steam.exe

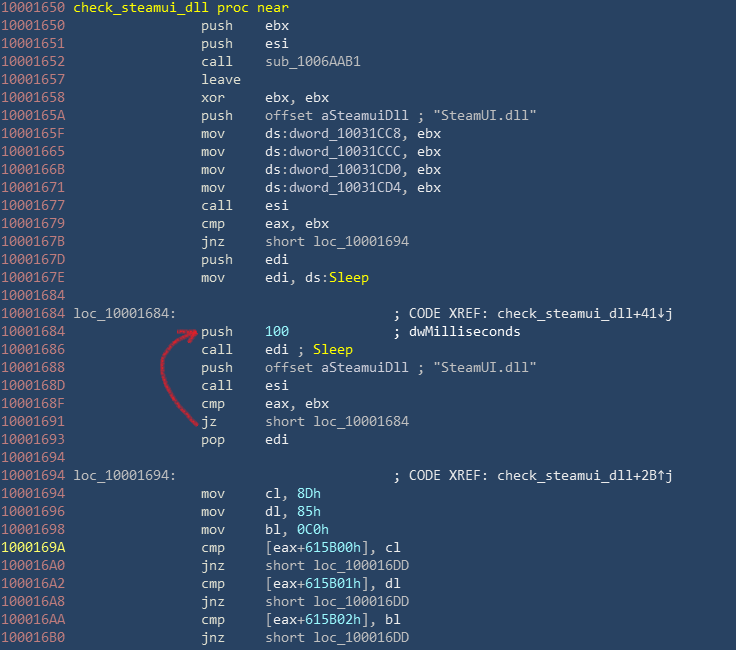

被注入的恶意代码(cuic.dll),首先会循环检测SteamUI.dll是否已经成功加载。如果成功加载,则会通过获取控件数据的方法获取用户登录信息。如下图所示:

循环检测SteamUI.dll

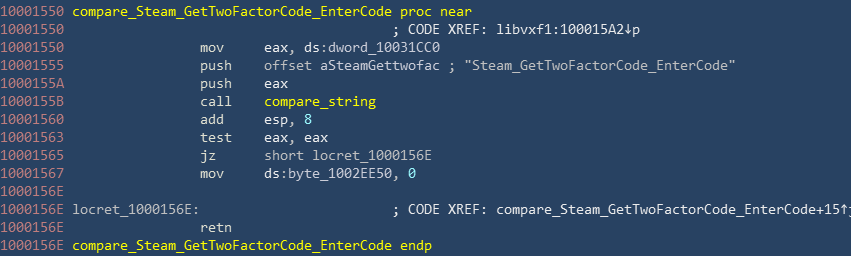

比较控件名称相关代码,如下图所示:

比较Steam_GetTwoFactorCode_EnterCode控件名称

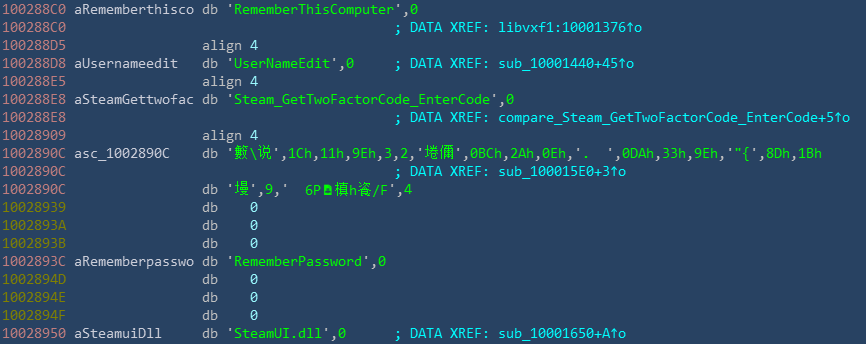

恶意代码相关数据,如下图所示:

恶意代码相关数据

强行QQ好友推广

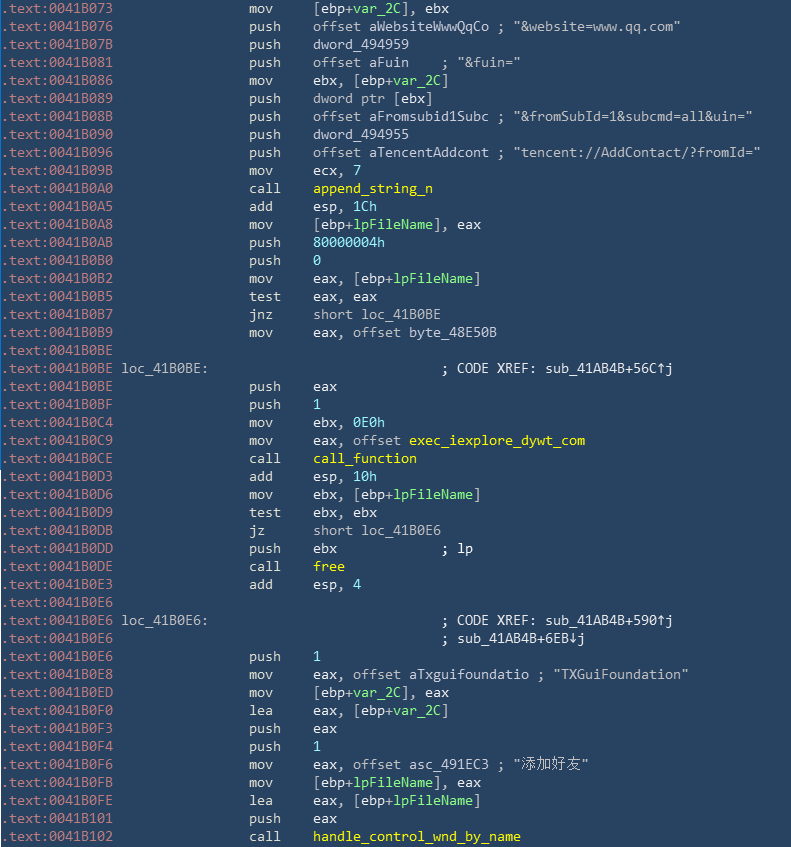

该部分病毒代码执行后,会通过本地的QQ快捷登录信息获取临时登录凭证进行会话劫持,之后强行使用用户QQ执行添加指定QQ好友、强行转发QQ空间日志。相关代码,如下图所示:

强行添加QQ好友

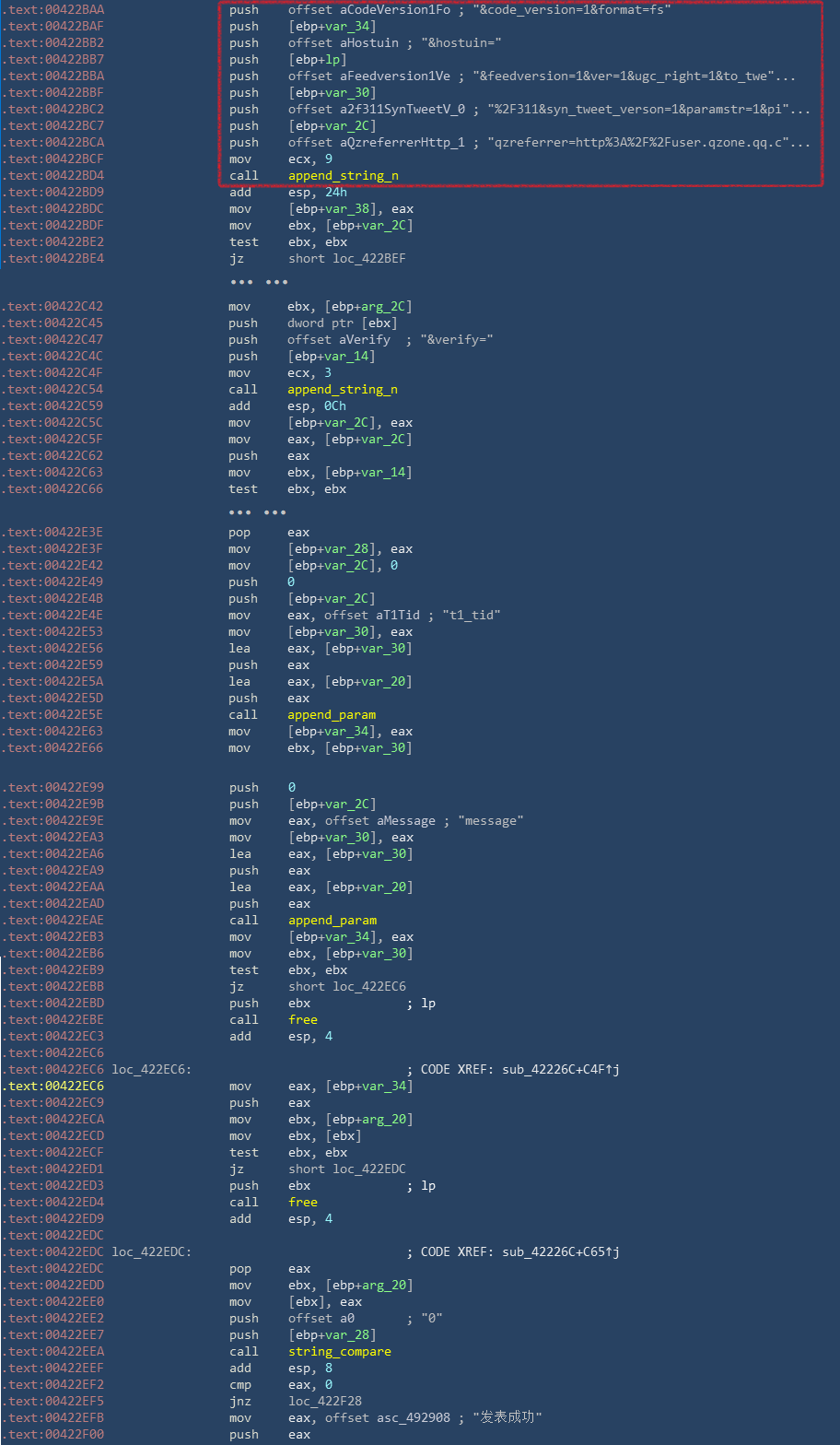

强行转发QQ空间日志相关代码,如下图所示:

强行转发QQ空间日志

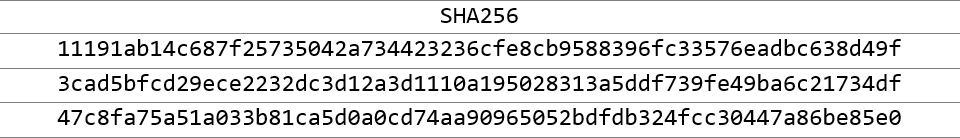

三、附录

样本SHA256:

[培训]内核驱动高级班,冲击BAT一流互联网大厂工作,每周日13:00-18:00直播授课