-

-

[原创]浅析:隐藏在游戏外挂中的盗号木马-光明中的黑暗-CatGames

-

发表于:

2019-4-20 15:55

12262

-

[原创]浅析:隐藏在游戏外挂中的盗号木马-光明中的黑暗-CatGames

首先在文章开头先@腾讯电脑管家 因为此病毒不管是腾讯电脑管家指定病毒扫描还是直接运行 腾讯电脑管家都不给予报毒和拦截处理(文章中有测试GIF图)

今日在分析一款游戏辅助的执行流程是发现的一些蹊跷,此款辅助会在C盘写入一个文件,文件LOGO是dota的LOGO经验告诉我 这玩意是有问题

0x01

外挂只有一个执行程序,我在分析的时候发现此款辅助会释放一个EXE

索性我就把它提取出来了 PE DUMP即可 一般这种捆绑的exe都放在Resource里面

所以提取吧

我把提取出来的分为两类

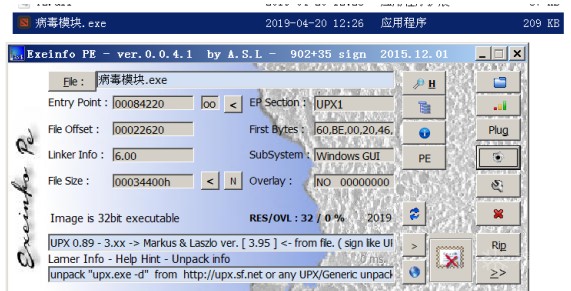

UPX 好家伙 手脱ESP定律等方法 我这里快捷直接使用脱壳机

脱壳完成

我下了一些注册表断点发现这个程序居然点进行直接停止了

个人觉得 要么这个病毒模块的Resource中还有exe,dll 释放到其他进程 要么就是他有反调试

我对于易语言常用的几个反调试的API进行了拦截 都是直接运行程序停止

那么至此 也可以得出结论 这玩意绝对Resource中还有别的东西

果不其然

通过EXEinfo对外挂模块进行提取,发现中间还真有一个dll那么对于这个dll 开搞之前,先看看这个exe是如何把这个dll释放到其他进程的,还是做了其他事情

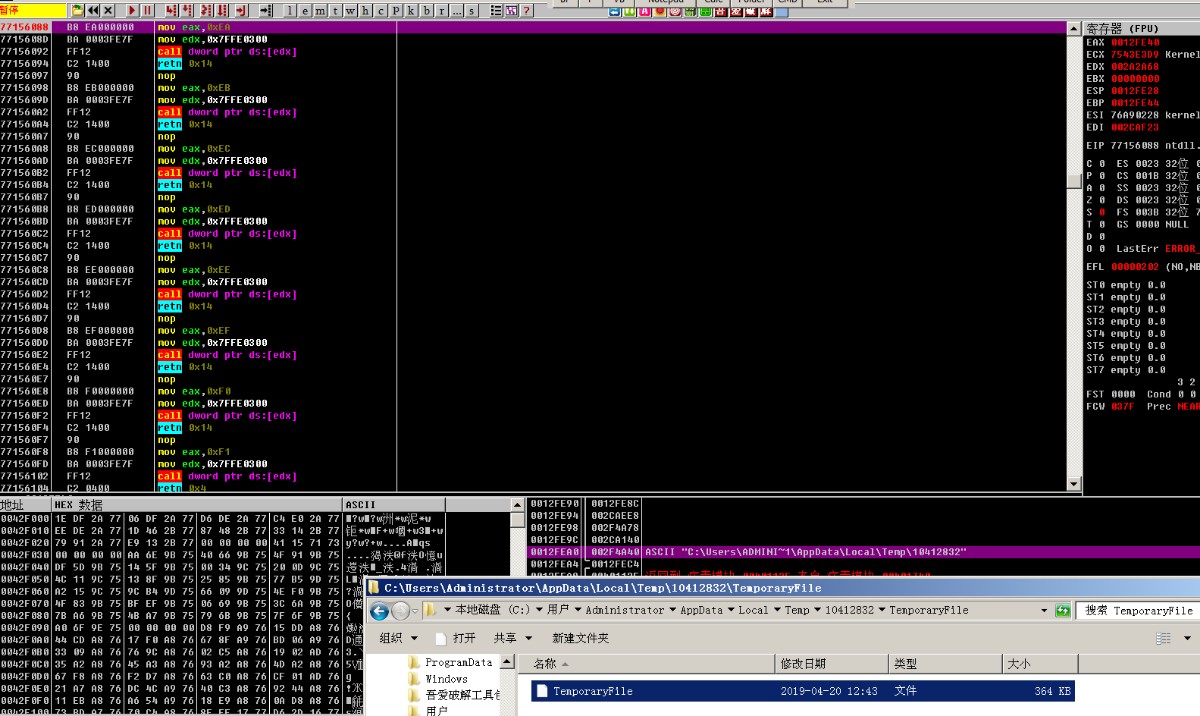

运行时把自身拷贝到C:\Users\ADMINI~1\AppData\Local\Temp\10412832\TemporaryFile

并把自身后缀修改

运行时修改后缀即可

我们自行加一个后缀.exe

即可看到病毒程序

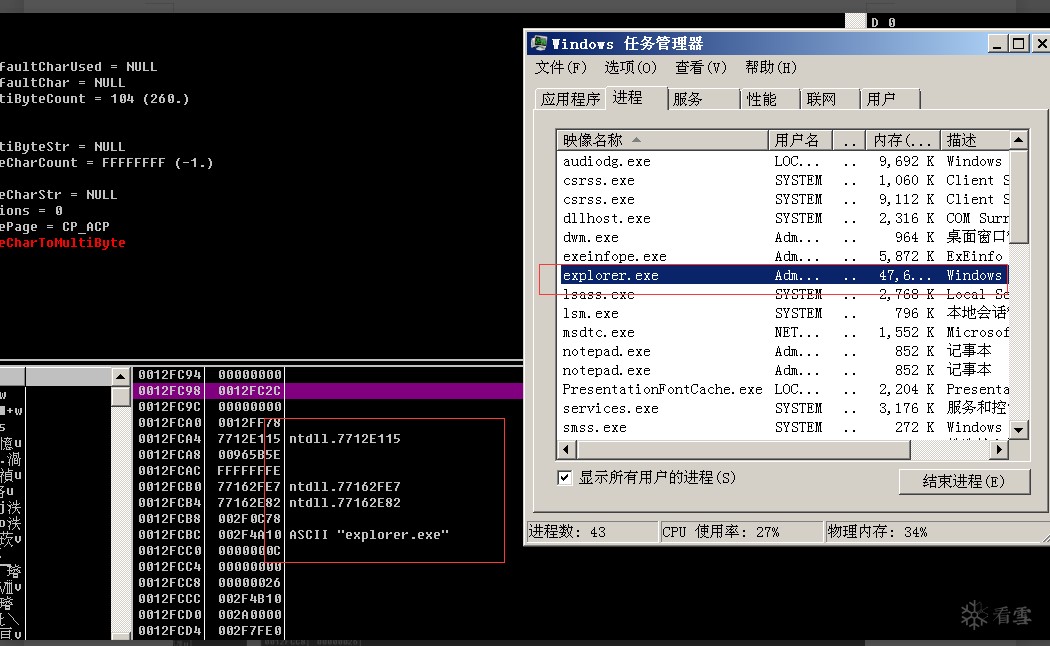

获取系统中所有运行中的进程和线程快照

CreateToolhelp32Snapshot()获得当前运行进程的快照后,再通过process32First函数获得第一个进程句柄

通过Process32Next获取下一个进程句柄

这里按F9之后 直接停止在此界面 此病毒正在获取我所有的进程快照并通过Process32Next获取下一个进程的句柄

通过这个函数往堆栈的上面找可以看到病毒程序获取的进程信息

继续F9运行

病毒结束

我们回到C:\Users\ADMINI~1\AppData\Local\Temp\10412832\TemporaryFile

找到那个TemporaryFile查看那个病毒拷贝自身的exe

我至此还以为这个病毒有什么新颖的地方

[培训]科锐逆向工程师培训第53期2025年7月8日开班!

最后于 2020-1-31 17:15

被kanxue编辑

,原因: