该漏洞可能导致类似WannaCry的蠕虫病毒爆发,漏洞威力不逊于永恒之蓝

一、漏洞概述

5月15日,微软发布了针对远程桌面服务(Remote Desktop Services ,以前称为终端服务)的关键远程执行代码漏洞CVE-2019-0708的修复程序,该漏洞影响某些旧版本的Windows。

攻击者一旦成功触发该漏洞,便可以在目标系统上执行任意代码,该漏洞的触发无需任何用户交互操作。——意味着,存在漏洞的计算机只要联网,勿须任何操作,就可能遭遇黑客远程攻击,运行恶意代码。这类攻击可能导致蠕虫病毒爆发,就如前些年我们看到冲击波病毒、震荡波病毒,以及WannaCry勒索蠕虫病毒爆发类似。

二、影响范围

该漏洞影响旧版本的Windows系统,包括:

Windows 7、Windows Server 2008 R2、Windows Server 2008、Windows 2003、Windows XP

Windows 8和Windows 10及之后版本不受此漏洞影响。

特别提醒:

该漏洞影响Windows XP和Windows 2003这样已经超期服役的系统,微软官方已停止对WinXP、Win 2003的技术支持,而这些操作系统的用户往往是工业企业、政府机构、科研机构等内外网隔离的系统。一旦攻击者通过某些渠道入侵这些系统,可能导致无法控制的结果。

因为CVE-2019-0708高度危险,微软也为Windows XP和Windows 2003的用户单独提供了补丁程序。

三、漏洞修复方案

个人用户

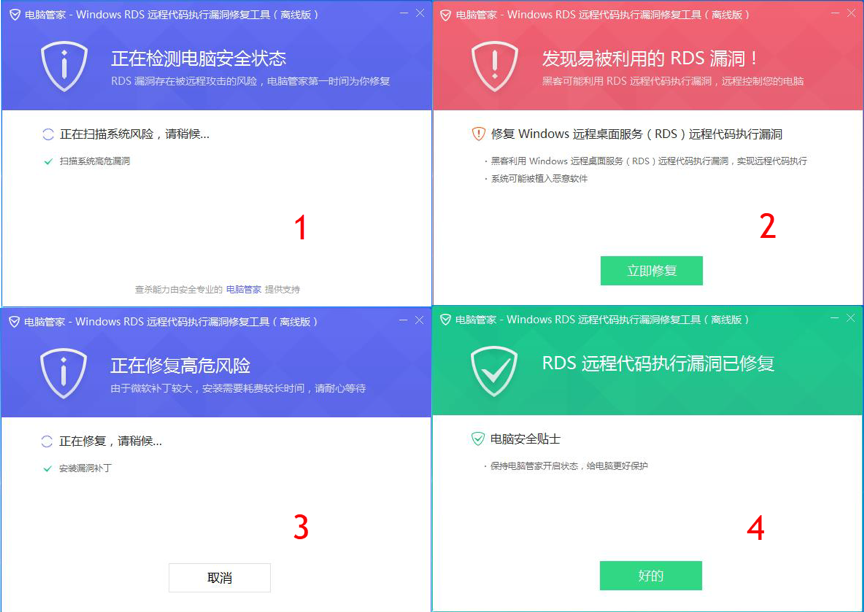

相对比较简单一些,首先推荐使用Windows Update或启动腾讯电脑管家工具箱中的修复漏洞功能,扫描并修复即可。

未安装电脑管家的用户,也可以下载腾讯安全提供的远程桌面服务漏洞检测修复工具来修复。

联机版(4.5MB),须联网从微软官方服务器在线下载相应补丁。

下载地址:

6eeK9s2c8@1M7q4)9K6b7g2)9J5c8W2)9J5c8X3c8D9K9h3g2V1y4W2)9J5k6i4q4I4i4K6u0W2j5$3!0E0i4K6u0r3K9h3&6$3j5#2)9J5c8Y4S2X3M7%4m8W2k6h3c8Q4x3V1k6I4M7i4m8U0L8h3N6J5i4K6u0r3L8%4c8Z5k6i4u0Q4x3V1k6J5k6s2y4$3N6h3I4X3K9i4S2Q4y4h3k6$3x3g2)9J5k6h3g2^5k6b7`.`.

离线版(291MB),已集成微软官方补丁,支持Win XP\Win 7\Win 2003\Win 2008各系统。

下载地址:

20fK9s2c8@1M7q4)9K6b7g2)9J5c8W2)9J5c8X3c8D9K9h3g2V1y4W2)9J5k6i4q4I4i4K6u0W2j5$3!0E0i4K6u0r3K9h3&6$3j5#2)9J5c8Y4S2X3M7%4m8W2k6h3c8Q4x3V1k6I4M7i4m8U0L8h3N6J5i4K6u0r3L8%4c8Z5k6i4u0Q4x3V1k6J5k6s2y4$3N6h3I4X3K9i4S2Q4y4h3k6G2k6X3k6D9K9h3&6W2i4K6g2X3N6U0u0Q4x3X3g2W2P5r3f1`.

企业用户

为确保生产、业务系统安全,建议在全面部署安装补丁之前,首先选择部分终端测试安装,避免未经过测试检验大规模部署升级时出现兼容问题。

1.业务系统通过兼容性测试后,再使用全网补丁推送方案。腾讯御点终端安全管理系统的用户,可通过管理控制台全网推送补丁安装。

腾讯御点终端安全管理系统修复漏洞

2. 企业用户也可使用腾讯安全提供的远程桌面服务漏洞检测修复工具来修复。

联机版(4.5MB),须联网从微软官方服务器在线下载相应补丁。

1c7K9s2c8@1M7q4)9K6b7g2)9J5c8W2)9J5c8X3c8D9K9h3g2V1y4W2)9J5k6i4q4I4i4K6u0W2j5$3!0E0i4K6u0r3K9h3&6$3j5#2)9J5c8Y4S2X3M7%4m8W2k6h3c8Q4x3V1k6I4M7i4m8U0L8h3N6J5i4K6u0r3L8%4c8Z5k6i4u0Q4x3V1k6J5k6s2y4$3N6h3I4X3K9i4S2Q4y4h3k6$3x3g2)9J5k6h3g2^5k6b7`.`.

离线版(291MB),已集成微软官方补丁,支持Win XP\Win 7\Win 2003\Win 2008各系统。离线版适合内网用户不能直接连接互联网的用户,管理员可通过内部文件服务器分发该工具。

下载地址:e2dK9s2c8@1M7q4)9K6b7g2)9J5c8W2)9J5c8X3c8D9K9h3g2V1y4W2)9J5k6i4q4I4i4K6u0W2j5$3!0E0i4K6u0r3K9h3&6$3j5#2)9J5c8Y4S2X3M7%4m8W2k6h3c8Q4x3V1k6I4M7i4m8U0L8h3N6J5i4K6u0r3L8%4c8Z5k6i4u0Q4x3V1k6J5k6s2y4$3N6h3I4X3K9i4S2Q4y4h3k6G2k6X3k6D9K9h3&6W2i4K6g2X3N6U0u0Q4x3X3g2W2P5r3f1`.

3.企业也可参考微软官方网站的安全更新指南下载手动相应版本的安全补丁安装(URL: bc7K9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1k6H3L8%4u0@1j5h3I4Q4x3X3g2E0M7%4u0U0i4K6u0W2L8h3W2U0M7X3!0K6L8$3k6@1i4K6u0W2j5$3!0E0i4K6u0r3k6h3&6Q4x3X3c8g2f1#2)9J5c8Y4y4W2j5%4g2J5K9i4c8&6i4K6u0V1k6%4g2A6k6r3q4F1j5$3g2Q4x3V1k6S2k6s2k6A6M7$3!0J5P5g2)9J5c8V1y4h3c8g2)9J5k6o6t1H3x3e0W2Q4x3X3b7H3y4K6l9^5i4@1g2r3i4@1u0o6i4K6R3&6i4@1f1K6i4K6R3H3i4K6R3J5

4.如果企业仍在使用Windows 2003和Windows XP这些超期服役的系统,建议首先将操作系统升级到最新版本的Windows。

若因条件限制不可以升级操作系统,也可单独下载微软为解决远程桌面服务漏洞单独发布的补丁程序。

下载地址:

31fK9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1k6K6N6i4m8H3L8%4u0@1i4K6u0W2L8h3W2U0M7X3!0K6L8$3k6@1i4K6u0W2j5$3!0E0i4K6u0r3P5X3S2Q4x3X3c8U0L8W2)9J5c8X3S2W2L8s2m8Q4x3V1j5@1y4e0l9H3y4K6l9#2i4K6u0r3j5%4g2K6N6r3!0E0k6i4u0Q4x3X3c8Y4N6h3W2V1j5h3&6U0k6g2)9J5k6r3k6G2M7W2)9J5k6r3y4$3k6g2)9J5k6o6t1H3x3e0W2Q4x3X3b7H3y4K6l9^5

5.以上方案安装补丁有困难的或不准备使用远程桌面服务的用户,可采取其他缓解措施:

1) 采用更加简单粗暴的解决办法:禁用远程桌面服务,开始->运行,输入"services.msc“,回车,在服务列表中找到”Remote Desktop Services“,直接禁用。

2) 通过配置企业防火墙,阻断未经安全验证的IP连接远程桌面服务的端口(默认为3389)

3) 启用网络级认证(NLA),此方案适用于Windows 7、Windows Server 2008和Windows Server 2008 R2。启用NLA后,攻击者需要使用目标系统上的有效帐户对远程桌面服务进行身份验证,因而提高了攻击门槛。

参考配置:fecK9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1k6V1L8$3y4K6i4K6u0W2L8h3W2U0M7X3!0K6L8$3k6@1i4K6u0W2j5$3!0E0i4K6u0r3k6h3&6Q4x3X3c8#2M7#2)9J5c8Y4m8J5k6i4k6A6L8%4g2K6i4K6u0V1N6X3g2J5M7$3W2G2L8Y4y4Q4x3V1k6%4K9h3&6V1L8%4N6K6i4K6u0r3K9i4c8Q4x3X3c8H3M7X3!0Q4x3V1k6%4K9h3&6V1L8%4N6K6i4K6u0V1M7$3g2J5N6X3g2J5i4K6u0V1x3U0l9H3z5q4)9J5k6q4t1J5i4K6u0V1j5h3&6V1i4K6u0V1x3U0l9H3z5q4)9J5c8X3y4U0y4K6x3J5y4K6p5K6i4K6t1^5N6W2)9K6c8s2N6K6i4K6u0W2x3e0q4Q4c8e0y4Q4z5o6m8Q4z5o6t1`.

参考资料

6cfK9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1k6T1L8r3!0Y4M7#2)9J5k6i4c8W2j5$3S2F1k6i4c8Q4x3X3g2E0K9h3y4J5L8%4y4G2k6Y4c8Q4x3X3g2U0L8$3#2Q4x3V1k6E0M7%4u0U0i4K6u0r3x3U0l9I4z5g2)9J5c8U0l9#2i4K6u0r3x3e0c8Q4x3V1k6H3M7X3g2$3k6h3&6@1i4K6u0V1j5g2)9J5k6s2N6G2M7X3#2Q4x3X3c8T1P5g2)9J5k6s2g2H3k6r3q4@1K9h3&6Y4i4K6u0V1M7X3g2E0L8%4c8W2i4K6u0V1k6r3g2K6K9%4c8G2M7q4)9J5k6s2y4W2M7Y4k6A6j5$3g2K6i4K6u0V1j5%4k6W2i4K6u0V1x3U0l9I4z5g2)9J5k6o6l9%4x3o6S2Q4x3V1j5`.

f50K9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1k6H3L8%4u0@1j5h3I4Q4x3X3g2E0M7%4u0U0i4K6u0W2L8h3W2U0M7X3!0K6L8$3k6@1i4K6u0W2j5$3!0E0i4K6u0r3k6h3&6Q4x3X3c8#2M7#2)9J5c8Y4y4W2j5%4g2J5K9i4c8&6i4K6u0V1k6%4g2A6k6r3q4F1j5$3g2Q4x3V1k6S2k6s2k6A6M7$3!0J5P5g2)9J5c8V1y4h3c8g2)9J5k6o6t1H3x3e0W2Q4x3X3b7H3y4K6l9^5

[培训]科锐逆向工程师培训第53期2025年7月8日开班!