-

-

[原创] 火绒安全警报:新型宏病毒通过Excel传播 暗刷2345网站牟利

-

发表于:

2019-6-21 17:02

3186

-

[原创] 火绒安全警报:新型宏病毒通过Excel传播 暗刷2345网站牟利

【快讯】火绒安全团队发出警告,近日,一批新型宏病毒正通过Excel文件传播,该病毒入侵电脑运行后,会悄悄访问带有推广计费名的2345网址暗刷流量,并且还会感染电脑上其它的Excel文件,然后通过这些文件传播给其它电脑,被感染的Excel文件打开后会出现"安全警告 宏已被禁用"的提示。

分析显示,该病毒会调用IE浏览器来访问带有推广计费名的2345导航网址。而且,该病毒异常狡猾,为了提升自己的隐蔽性,在刷流量前会先检测用户是否开启IE浏览器进程。如果没有,则主动开启微软官方页面,让用户误把病毒刷流量的进程当成官方页面进程,从而避免被关闭。

火绒工程师提醒大家,由于Excel文件是工作、学习中常用文件,极易导致该病毒在公司、学校等范围内快速传播,请广大用户及时做好防范工作。火绒用户无需担心,火绒产品最新版即可查杀该病毒。

附【分析报告】:

一、样本分析

近期,火绒截获到一批宏感染型样本,该病毒运行后会隐藏访问带有推广计费名的2345导航网址暗刷流量,并且还会感染其他Excel工作簿文件。被感染文档打开后,都会出现如下图所示:

被感染文档

被感染文档中会出现宏病毒代码,如下图所示:

病毒宏代码

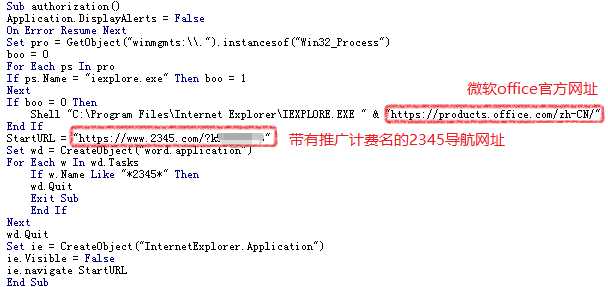

该病毒为了提高自身隐蔽性,在暗刷流量前还会检测IE浏览器进程是否存在,如果不存在则会先启动微软office官方页面(87bK9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1k6H3M7X3!0V1N6h3y4@1M7#2)9J5k6h3!0X3k6X3W2U0k6g2)9J5k6h3y4G2L8g2)9J5c8Y4A6Z5i4K6u0V1b7@1&6Q4x3V1k6Q4c8f1k6Q4b7V1y4Q4z5o6W2Q4c8f1k6Q4b7V1y4Q4z5p5y4Q4c8e0W2Q4z5o6m8Q4z5f1q4Q4c8e0S2Q4b7V1k6Q4z5o6N6Q4c8e0k6Q4b7f1c8Q4b7e0c8Q4c8e0k6Q4z5e0k6Q4b7U0W2Q4c8e0k6Q4b7U0y4Q4z5e0g2Q4c8e0S2Q4b7f1g2Q4b7e0W2Q4c8e0N6Q4z5e0c8Q4b7e0S2Q4c8e0k6Q4z5o6S2Q4b7U0N6Q4c8e0S2Q4b7f1k6Q4b7f1k6Q4c8e0c8Q4b7V1u0Q4b7e0g2Q4c8e0c8Q4b7U0S2Q4b7V1q4Q4c8e0k6Q4z5f1q4Q4z5e0N6Q4c8e0g2Q4z5o6S2Q4b7U0N6Q4c8e0k6Q4b7U0g2Q4z5o6q4Q4c8e0W2Q4z5o6N6Q4z5p5k6Q4c8e0N6Q4z5f1q4Q4z5o6c8u0c8g2!0q4y4W2!0n7y4g2)9^5c8W2!0q4z5q4!0m8y4#2)9^5z5q4!0q4y4g2)9&6z5g2!0m8z5q4!0q4z5q4!0n7c8W2)9&6b7W2!0q4y4#2!0m8z5q4)9^5b7W2!0q4y4q4!0n7z5q4)9^5c8g2!0q4y4g2)9^5z5q4)9&6b7g2!0q4y4g2)9^5z5q4)9&6b7g2!0q4z5q4!0m8x3W2!0m8b7W2!0q4y4g2)9&6x3q4!0m8c8W2!0q4y4g2)9^5b7g2!0m8z5q4!0q4y4#2)9&6b7g2)9^5y4p5W2q4i4@1f1$3i4@1t1#2i4K6S2r3i4@1f1^5i4@1p5%4i4K6R3^5i4@1f1#2i4K6V1&6i4@1p5^5i4@1f1$3i4K6W2o6i4K6R3&6i4@1f1#2i4K6R3#2i4@1t1K6i4@1f1K6i4K6R3H3i4K6R3J5i4@1f1#2i4K6W2o6i4@1p5^5i4@1f1#2i4K6R3%4i4K6R3$3i4@1f1#2i4@1p5@1i4K6R3%4i4@1f1#2i4@1t1%4i4@1p5#2i4@1f1@1i4@1u0p5i4K6W2o6i4@1f1#2i4@1q4q4i4K6S2o6i4@1f1$3i4K6R3^5i4K6V1H3i4@1f1#2i4K6V1H3i4K6S2q4i4@1g2r3i4@1u0o6i4K6S2o6i4@1f1%4i4K6V1%4i4K6R3#2i4@1f1$3i4@1q4r3i4K6V1J5i4@1f1@1i4@1u0n7i4@1p5K6i4@1f1%4i4@1p5H3i4K6R3I4i4@1f1@1i4@1u0o6i4K6W2m8i4@1f1&6i4K6R3H3i4K6W2m8i4@1f1^5i4@1u0r3i4K6R3%4b7h3y4@1K9i4k6W2h3q4!0q4y4g2!0m8c8W2!0n7z5g2!0q4z5q4!0n7x3g2!0m8x3g2!0q4z5q4!0n7x3q4)9^5x3#2!0q4y4#2)9&6y4q4!0m8z5p5W2q4i4@1f1$3i4@1t1#2i4K6S2r3i4@1f1^5i4@1p5%4i4K6R3^5i4@1f1#2i4K6V1&6i4@1p5^5i4@1f1^5i4@1q4q4i4@1u0r3i4@1f1&6i4K6V1%4i4@1q4q4i4@1f1#2i4@1t1^5i4@1p5$3i4@1f1$3i4K6W2o6i4K6R3&6i4@1f1$3i4K6S2q4i4@1p5^5i4@1f1#2i4@1t1&6i4@1u0r3i4@1f1^5i4@1q4q4i4@1p5I4i4@1f1^5i4@1t1@1i4@1t1&6i4@1f1#2i4K6V1H3i4K6S2p5i4@1f1%4i4K6W2m8i4K6R3@1x3U0x3@1y4g2!0q4y4g2!0m8c8W2!0n7b7#2!0q4z5q4)9^5z5q4!0m8b7g2!0q4y4#2!0n7c8q4)9&6x3g2!0q4y4g2)9&6c8q4)9^5x3q4!0q4x3#2)9^5x3q4)9^5x3W2!0q4y4g2)9&6b7W2!0m8x3q4!0q4y4q4!0n7z5q4!0n7b7g2!0q4z5g2)9^5x3q4)9&6b7g2!0q4z5q4!0n7c8W2)9^5y4#2!0q4z5q4!0n7c8W2)9&6z5g2!0q4y4#2!0m8y4#2)9^5c8q4!0q4y4W2)9&6y4W2!0n7z5g2!0q4y4g2!0n7b7#2)9^5c8W2!0q4z5q4!0m8x3W2!0m8b7W2!0q4y4g2!0m8c8g2)9^5c8W2!0q4z5q4)9^5y4q4)9&6b7g2!0q4y4W2)9&6b7#2!0m8b7#2!0q4z5q4!0n7x3q4)9^5x3#2!0q4y4#2)9&6y4q4!0m8z5q4!0q4y4#2)9&6b7g2)9^5y4q4!0q4y4g2)9^5y4g2!0n7y4W2!0q4y4q4!0n7b7W2)9&6y4W2!0q4y4#2!0m8z5q4)9^5b7W2!0q4y4g2!0n7b7g2)9^5c8W2!0q4y4g2)9&6x3q4!0m8c8W2!0q4y4g2)9^5b7g2!0m8z5q4!0q4y4W2)9&6y4#2!0n7y4W2!0q4z5g2)9^5x3#2!0n7c8q4!0q4y4W2)9&6z5q4!0m8c8W2!0q4z5g2)9&6b7g2)9&6x3q4!0q4z5q4)9&6y4#2)9^5c8W2!0q4y4#2)9&6b7g2)9^5y4q4!0q4c8W2!0n7b7#2)9^5b7#2!0q4y4W2)9^5z5g2)9^5x3q4!0q4y4q4!0n7b7W2!0m8y4g2!0q4y4W2)9&6z5g2!0m8c8g2!0q4z5g2)9^5x3q4)9&6b7g2!0q4y4#2)9&6y4q4!0m8z5q4!0q4y4W2)9^5z5q4!0n7y4#2!0q4y4q4!0n7z5q4)9^5c8q4!0q4y4q4!0n7b7#2)9&6b7g2!0q4y4W2)9&6b7#2)9^5z5g2!0q4y4W2)9^5z5g2)9^5x3q4!0q4y4g2!0m8c8W2)9&6c8W2!0q4z5q4!0m8y4#2)9^5z5g2!0q4x3#2)9^5x3q4)9^5x3W2!0q4y4#2)9&6b7W2!0n7z5q4!0q4y4g2)9^5y4g2!0n7x3#2!0q4y4q4!0n7b7W2!0m8x3#2!0q4y4#2!0m8x3q4)9^5x3g2!0q4c8W2!0n7b7#2)9^5b7#2!0q4y4g2!0m8y4W2)9^5x3W2!0q4y4q4!0n7z5q4)9^5b7W2!0q4y4g2)9&6b7W2!0n7c8g2!0q4y4W2)9^5z5g2)9^5x3q4!0q4y4#2!0m8y4q4!0n7b7g2!0q4c8W2!0n7b7#2)9&6b7b7`.`.

暗刷流量相关代码

暗刷流量时的进程树,如下图所示:

进程树

通过窗体控制工具可以显示IE浏览器窗体,如下图所示:

暗刷流量的IE浏览器窗体

病毒感染相关代码执行后,会先在XLSTART目录下创建名为authorization.xls的Excel文档,并将病毒代码前100行插入到该文档的宏模块中,之后续追加的病毒函数调用代码,使authorization.xls主要为用来感染其他Excel文档。authorization.xls被创建后,所有被启动的Excel文档都会加载执行该宏病毒代码。相关代码,如下图所示:

在XLSTART目录中释放病毒宏文档

在XLSTART目录中被创建的病毒Excel文档

当有其他Excel文档被打开时,如果当前文档ThisWorkbook宏模块前10行中存在"update"、"boosting"、"person"关键字,则会将ThisWorkbook宏模块中的原始代码删除,删除行数与病毒代码行数相同。之后,将病毒宏代码前100行插入到ThisWorkbook宏模块中,再加入相关调用代码。被追加的调用代码决定被感染的Excel主要会释放authorization.xls、暗刷流量。相关代码,如下图所示:

感染代码

二、附录

样本hash:

[培训]内核驱动高级班,冲击BAT一流互联网大厂工作,每周日13:00-18:00直播授课