-

-

[原创]网红漏洞“致远OA系统上的 GetShell漏洞”详解

-

发表于: 2019-7-8 16:50 4674

-

概述

腾讯御界高级威胁检测系统近期监测到“致远OA系统上的 GetShell漏洞”在网上被频繁利用攻击政企客户。

对于存在漏洞的OA系统,攻击者无需任何权限,即可向服务器上传webshell。

腾讯驻场工程师通过御界高级威胁检测系统告警通知及时向客户通报并采取必要措施,客户业务系统未受攻击影响。

详细分析

该漏洞最早于6月26号左右,有安全厂商发出漏洞预警。

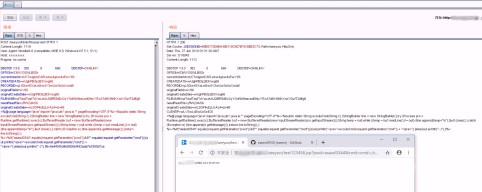

远程攻击者在无需登录的情况下可通过向 URL /seeyon/htmlofficeservlet POST 精心构造的数据即可向目标服务器写入任意文件,写入成功后可执行任意系统命令进而控制目标服务器。

漏洞影响的版本主要有:

致远A8-V5协同管理软件V6.1sp1

致远A8+协同管理软件V7.0、V7.0sp1、V7.0sp2、V7.0sp3

致远A8+协同管理软件V7.1

成功利用此漏洞的攻击者可以在目标系统上执行任意代码。然后攻击者可以任意查看,更改或删除数据。

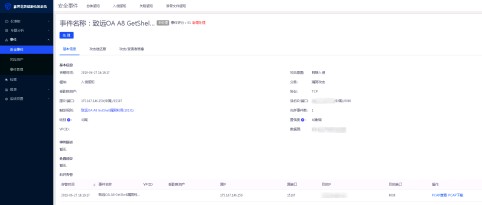

腾讯御界高级威胁检测系统在6月27号检测到有利用该漏洞上传webshell的事件。

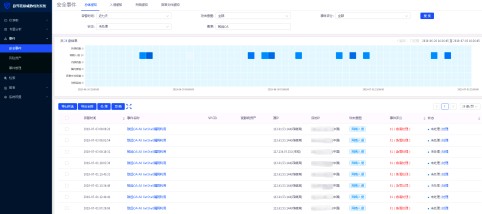

随后,通过御界检索到访问该webshell的记录:

腾讯安全专家及时告知客户,采取相关隔离措施,防止危害近一步扩散。

根据腾讯御界的检测数据,近期利用该漏洞进行攻击的尝试较多,因漏洞风险等级较高,被入侵的后果严重,我们提醒所有采用致远OA系统的企事业单位用户高度警惕。

安全建议

对于采用致远OA系统的企事业单位,可以采取如下措施解决:

1、在不影响系统正常使用的情况下,限制seeyon/htmlofficeservlet路径的访问。

2、联系致远官方获取补丁:d15K9s2c8@1M7q4)9K6b7g2)9J5c8W2)9J5c8Y4N6%4N6#2)9J5k6i4y4W2k6i4W2G2L8W2)9J5k6h3y4G2L8g2)9J5c8V1W2F1k6X3!0Q4x3V1k6U0L8$3&6K6N6r3q4F1N6q4)9J5k6h3S2@1L8h3I4Q4x3U0k6F1j5Y4y4H3i4K6y4n7

3、通过 ACL 禁止外网对“/seeyon/htmlofficeservlet”路径的访问

4、推荐部署腾讯御界高级威胁检测系统。御界高级威胁检测系统,是基于腾讯反病毒实验室的安全能力、依托腾讯安全在云和端的海量数据,研发出的独特威胁情报和恶意检测模型系统。通过该系统可以及时检测到此类型的网络攻击。

[培训]内核驱动高级班,冲击BAT一流互联网大厂工作,每周日13:00-18:00直播授课