-

-

[转帖]Sodinokibi勒索病毒全解,值得一看!

-

发表于:

2019-7-10 08:43

4283

-

[转帖]Sodinokibi勒索病毒全解,值得一看!

此前我写过一篇《威胁情报:揭密全球最大勒索病毒GandCrab的接班人》,揭露了一些关于Sodinokibi勒索病毒的传播渠道与细节,有兴趣的可以关注我的公众号,然后翻看之前的内容,最近国外一家安全公司也发布了一个报告,揭露Sodinokibi勒索病毒的相关信息,详细报告下载链接:

73aK9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1k6%4N6%4N6Q4x3X3g2@1k6%4y4G2k6Y4c8Q4x3X3g2A6N6q4)9J5c8X3W2E0L8h3q4Y4K9h3&6A6i4K6u0r3L8X3g2%4M7#2)9J5c8U0t1H3x3e0V1H3y4K6l9#2f1$3!0V1K9h3&6G2K9$3W2T1K9g2)9J5c8W2y4G2k6r3W2F1L8$3E0A6j5X3W2Q4y4h3k6W2L8X3N6Q4x3X3g2H3k6r3j5`.

我仔细研究了它的报告,发现它跟我之前分析基本一致,这款勒索病毒首次出现是在2019年4月,利用Oracle WebLogic Server漏洞传播,C.R.A.M. TG Soft(反恶意软件研究中心) 在最近几个月分析了这款勒索病毒的演变

这款勒索病毒在国内首次发现是4月份,于2019年5月24日首次在意大利被发现,使用RDP攻击的方式进行传播感染

Sodinokibi勒索病毒的作者,如果这是他们开发的第一个勒索病毒版本,我可以猜测他们要么就是有很长时间的安全研究经验,要么就是拿到了GandCrab的部分源代码进行改装,我在四月份就曾分析过这款勒索病毒与GandCrab中使用的CC通信的代码非常相似,可以确定就是这款勒索病毒肯定与GandCrab有关系,至少是利用了GandCrab的部分渠道进行传播,GandCrab勒索于六月份开始关闭了,似乎Sodinokibi勒索病毒成为了GandCrab接班人,还是GandCrab的人又换了个马甲?这个纯属猜测了,还没有啥证据证明Sodinokibi勒索病毒背后的运营团队就是GandCrab的运营团队,还需要持续关注与研究才能弄清楚......

国外这份分析报告详细介绍了Sodinokibi勒索病毒的相关信息,包含:

Sodinokibi感染传播方式,就目前发现的主要利用以下几种方式:

Oracle Weblogic Server漏洞

RDP攻击

垃圾邮件

APT水坑攻击方式

漏洞利用工具包和恶意广告下载

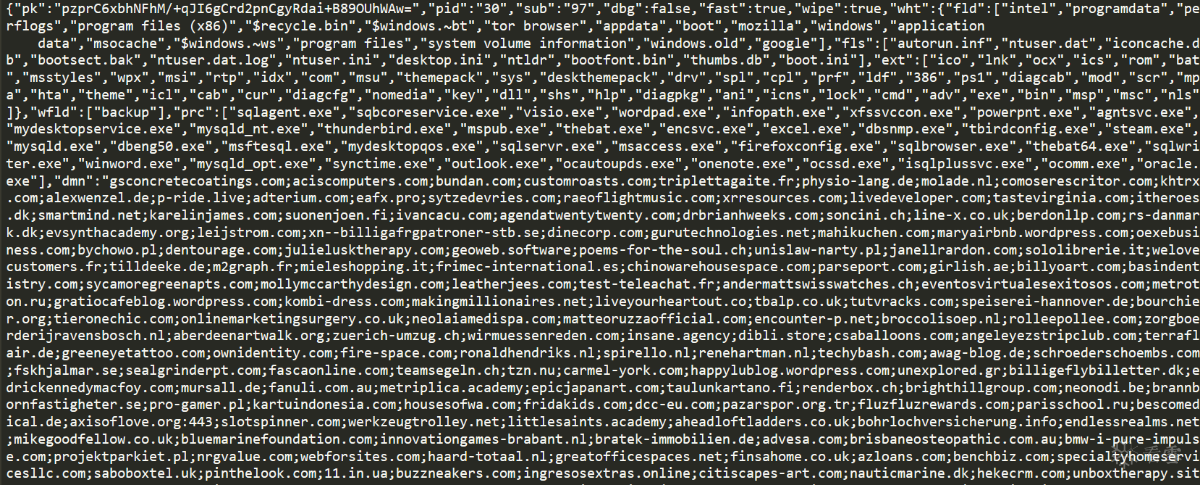

Sodinokibi会在内存中解密出一个json格式的配置信息,如下所示:

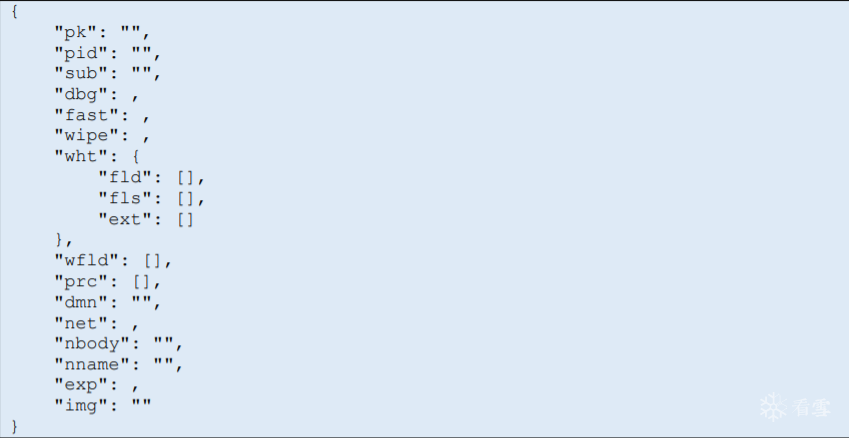

配置文件的格式,如下所示:

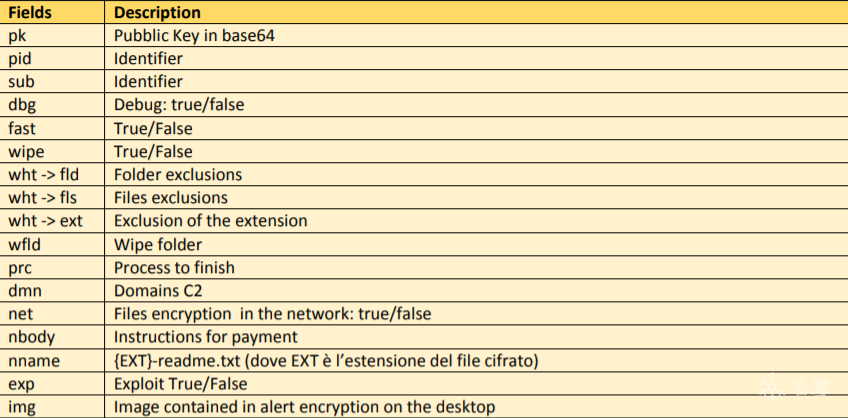

各个字段对应的描述信息,如下所示:

其中C2域名,有几百个之多

这个分析报告写的非常详细了,很值得一看,Sodinokibi勒索病毒会不会是下一个GandCrab,需要安全研究人员继续追踪,不过就目前发现的Sodinokibi勒索病毒分析结果来看,这款勒索病毒并未出现新的变种或大的变种,必竟这款勒索病毒出来才两个多月,在未来一定会出现它的新的变种和版本,因为背后的运营团队不会就此罢手,一定会不断更新它的版本和渠道......

Sodinokibi勒索病毒已经成为了GandCrab勒索病毒的接班人,可是遗憾的是:这款勒索病毒目前还没解密工具,全球各大企业和机构一定要做好相应的防范措施,以防中招!

最后给大家分享一个好消息,我创办了一个知识星球,有兴趣的可以先加入学习,后期会对星球内容做详细介绍,并会在知识星球分享更多安全纯干货,不管你是从事安全的哪个方向,都一定可以在这个知识星球学到你想学的东西,知识星球:

还可以关注我的微信公众号:安全分析与研究,扫描下方二维码即可!

安全的路很长,贵在坚持......

[培训]科锐逆向工程师培训第53期2025年7月8日开班!