-

-

[原创]BlackHat2019相关议题解读,快来跟我一起学习吧

-

发表于: 2019-8-8 19:20 3833

-

BlackHat每年都会在美国、欧州、亚州举行一次大会,主要有培训、报告、展厅参展等内容,每年都会吸引全球上万名安全从业者,BlackHat USA 2019将为期四天的技术培训(8月3日到6日),随后是为期两天的会议(8月7日到8日)

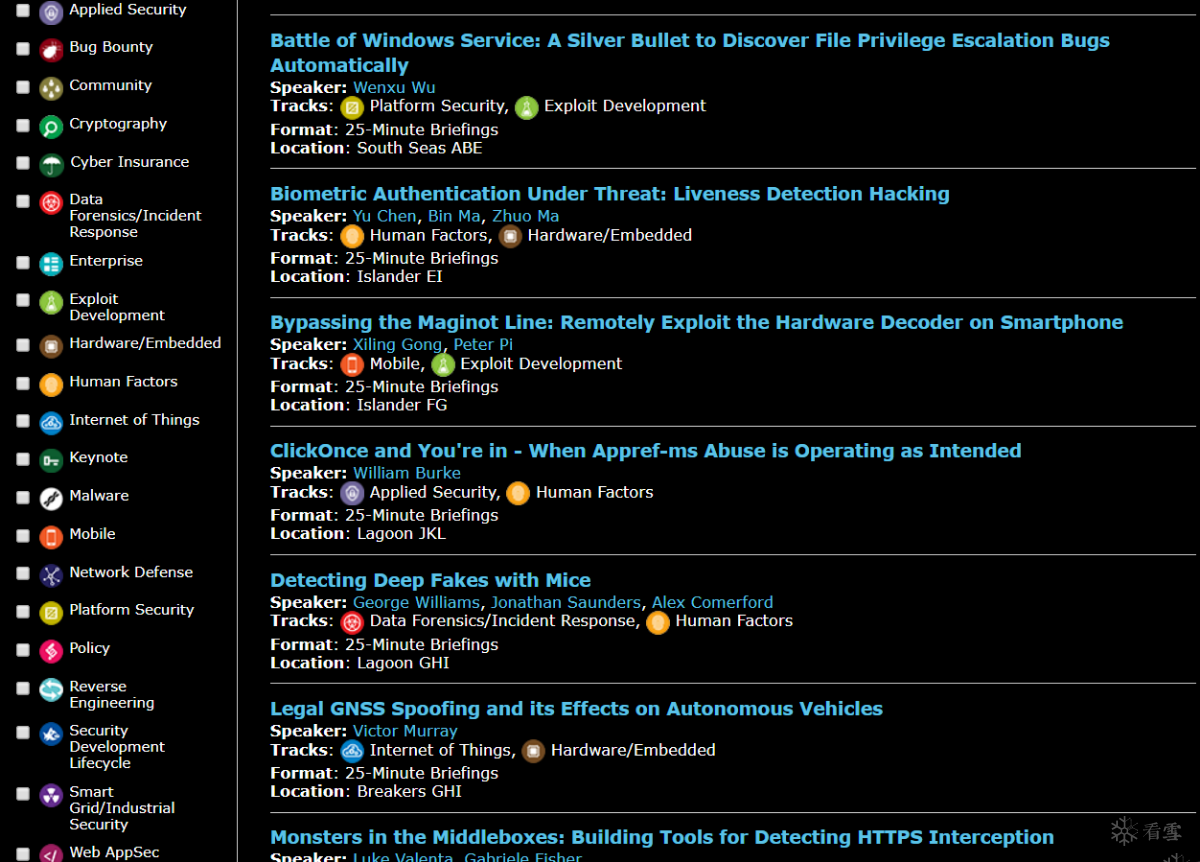

BlackHat包含了安全的各个方向,包括:应用安全、企业安全、硬件安全、恶意样本、IOT安全、移动安全、平台安全、逆向工程、WEB安全、漏洞挖掘、数据安全、以及安全策略等,内容真的是太丰富了,议题简介:

4d0K9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1k6%4N6%4N6Q4x3X3g2T1L8r3q4U0K9$3S2S2N6q4)9J5k6h3y4G2L8g2)9J5c8Y4g2K6i4K6u0V1x3e0W2Q4x3V1k6T1M7X3W2W2k6X3W2F1k6%4y4Q4x3V1k6K6j5$3S2W2k6s2g2D9k6g2)9J5c8R3`.`.

这里我分享几个我个人感兴趣的关于恶意样本的主题,其它主题,大家有兴趣的可以自己去看看

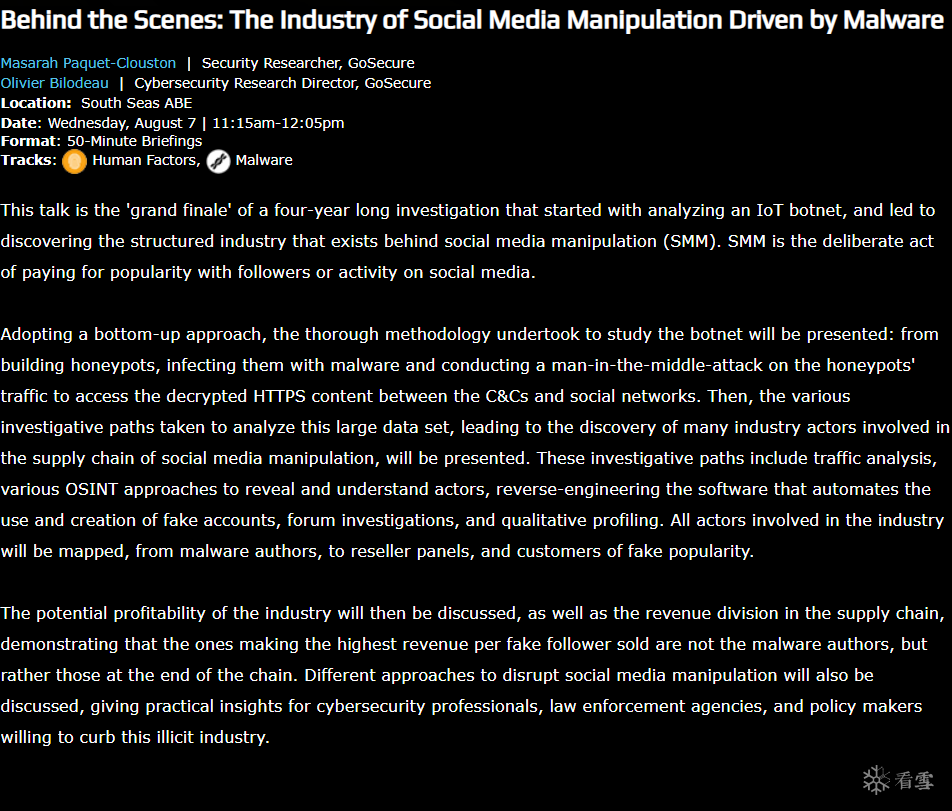

1)Behind the Scenes: The Industry of SocialMedia Manipulation Driven by Malware

议题简介,如下所示:

此议题是由来自GoSecure网络安全公司的安全研究员分享的,GoSecure的官方网站:

36eK9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1k6%4N6%4N6Q4x3X3g2Y4L8%4y4W2j5%4g2J5k6g2)9J5k6h3&6W2N6q4)9J5c8W2!0q4c8W2!0n7b7#2)9^5b7#2!0q4z5q4!0n7c8W2)9&6z5g2!0q4y4W2)9&6z5q4!0m8c8W2!0q4y4q4!0n7z5q4)9^5x3q4!0q4y4g2!0m8c8g2!0n7y4W2!0q4y4g2)9^5x3g2)9&6b7g2!0q4y4#2!0m8b7W2!0m8c8W2!0q4y4#2)9^5x3W2!0n7z5g2!0q4y4g2!0m8c8g2)9^5z5g2!0q4y4g2)9^5y4g2!0m8z5q4!0q4y4#2)9&6b7g2)9^5y4q4!0q4y4#2!0n7c8q4)9&6x3g2!0q4y4#2!0n7b7W2)9&6b7#2!0q4y4g2!0m8c8g2)9^5z5g2!0q4y4g2)9^5y4g2!0m8z5q4!0q4y4g2)9^5y4g2!0m8b7#2!0q4y4g2)9^5c8W2!0n7z5q4!0q4c8W2!0n7b7#2)9^5b7#2!0q4z5q4!0n7c8W2)9&6z5g2!0q4y4g2!0m8c8g2!0n7y4W2!0q4y4g2)9^5y4g2!0m8b7#2!0q4y4g2)9^5c8W2!0n7z5q4!0q4y4#2)9&6b7g2)9^5y4q4!0q4y4g2)9^5c8q4)9&6b7g2!0q4y4g2!0m8c8g2!0m8x3W2!0q4y4g2)9^5z5q4)9^5y4W2!0q4y4q4!0n7b7g2!0m8b7W2!0q4y4q4!0n7z5q4)9^5x3q4!0q4y4q4!0n7b7g2)9&6b7W2!0q4y4g2!0m8c8g2)9^5z5g2!0q4y4g2)9^5y4g2!0m8z5q4!0q4y4W2)9^5b7g2)9^5x3q4!0q4y4W2)9&6b7#2!0m8c8W2!0q4y4#2!0n7x3g2!0n7b7W2!0q4y4#2)9&6b7g2)9^5y4q4!0q4y4W2)9&6y4W2)9^5y4#2!0q4y4#2!0m8b7W2!0m8x3q4!0q4c8W2!0n7b7#2)9^5b7#2!0q4y4g2!0m8c8W2!0n7z5g2!0q4y4g2!0m8c8g2)9^5z5g2!0q4y4g2)9^5y4g2!0m8z5q4!0q4y4W2)9^5b7g2)9^5x3q4!0q4y4W2)9&6b7#2!0m8c8W2!0q4y4#2!0m8x3q4)9&6y4q4!0q4y4#2!0m8z5g2!0n7y4W2!0q4y4W2)9^5y4q4)9&6c8W2!0q4y4g2)9^5y4g2!0n7y4q4!0q4z5q4!0n7y4W2!0m8x3#2!0q4y4#2)9&6b7g2)9^5y4q4!0q4y4g2)9^5c8W2!0m8c8W2!0q4y4q4!0n7b7W2!0m8y4g2!0q4y4g2)9^5y4g2!0n7x3#2!0q4y4W2!0n7x3#2!0m8z5q4!0q4y4q4!0n7z5q4)9^5x3q4!0q4y4q4!0n7z5q4)9^5b7W2!0q4c8W2!0n7b7#2)9&6b7h3S2@1N6s2m8K6i4K6y4m8i4K6u0r3i4K6u0r3N6%4N6%4i4K6u0W2k6$3!0K6k6h3y4#2M7X3g2Q4x3X3g2F1k6i4c8Q4x3V1k6T1L8r3!0Y4

这个议题主要介绍了物联网僵尸网络病毒,会详细的介绍僵尸网络恶意样本的研究方法,包含从蜜罐的搭建、样本的捕获、流量的分析,并发现了社交媒体操纵(SMM)背后的结构化行业,讨论该行业潜在的盈利能力以及供应链中的收入分配、分享破坏社交媒体操纵的不同方法,为网络安全从业者、执法机构和决策者提供相关见解等

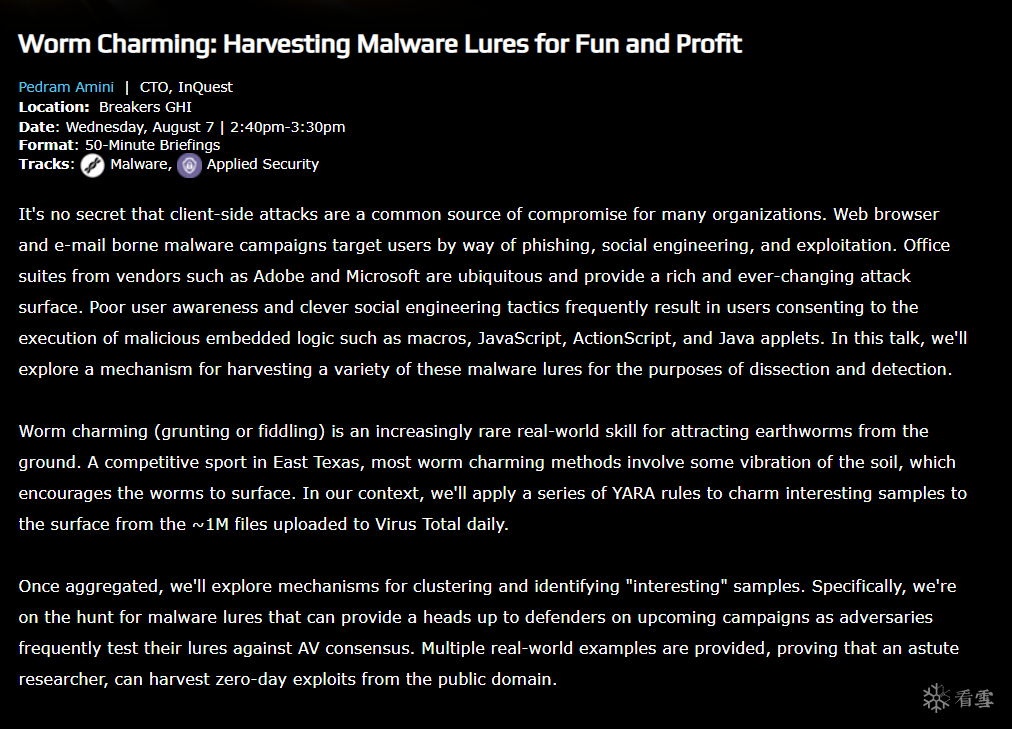

2)Worm Charming: Harvesting Malware Luresfor Fun and Profit

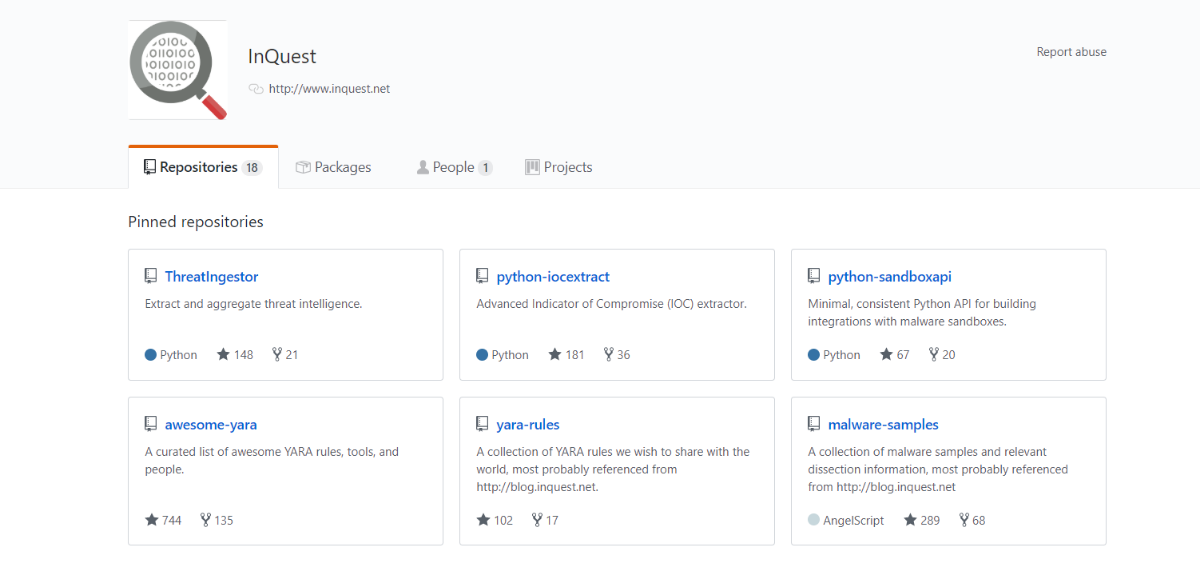

此议题是由InQuest安全公司的CTO分享的,InQuest的官方网站:711K9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1k6A6L8Y4q4#2k6i4y4@1i4K6u0W2L8X3g2@1i4K6u0r3

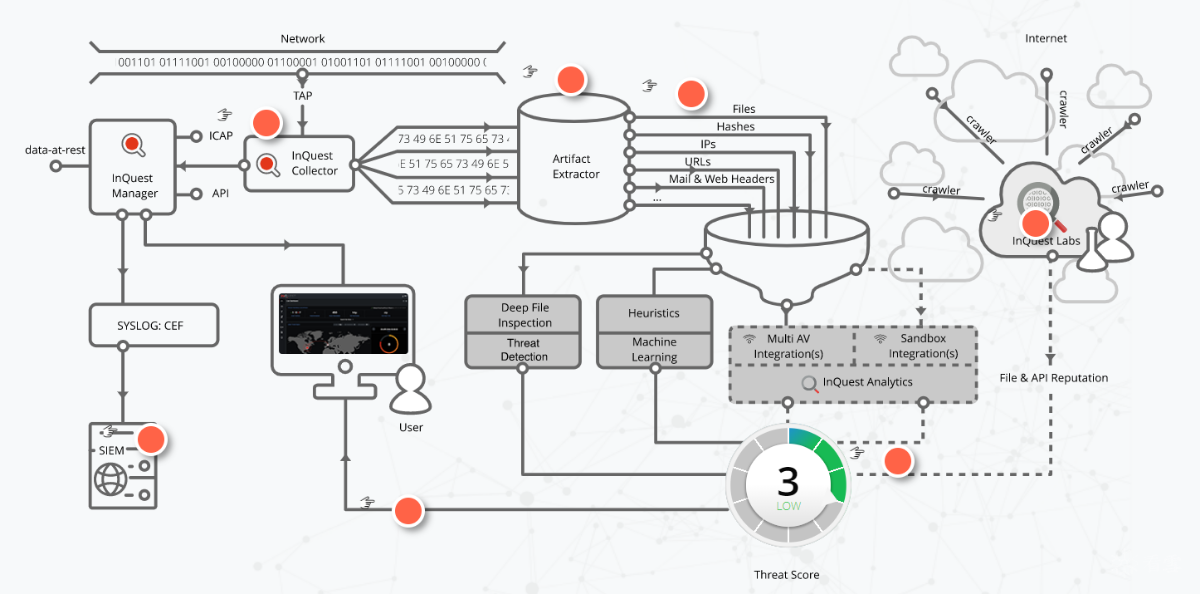

这是一家从事威胁情报检测,这家公司生产的设施主要布署在美国联邦政府的内部,提供基础设施的安全保障,威胁检测模型,如下所示:

这个议题将分享各种不同的网络攻击方法,以及探索一种收集各种恶意样本的诱饵机制,来捕获各类恶意软件,这些诱饵机制可以为将到来的广告系列提供防守,众所周知,客户端攻击的方法有很多,可以通过网络钓鱼,利用WEB浏览器、电子邮件等方式传播恶意软件,还会通过各种社会工程学来定位客户,Adobe和Microsoft等办公套件无处不在,可以利用Adobe和Microsoft软件的漏洞进行攻击,执行各种不同的恶意代码,包括:宏、JavaScript、ActionScript和Java应用等,本议题将对这些攻击方法,以及如何收集捕获这些恶意样本进行深入的研究和剖析,并提供丰富且不断变化的攻击面

3)Flying a False Flag: Advanced C2, TrustConflicts, and Domain Takeover

此议题是由Silent BreakSecurity安全公司的技术负责人分享的,SilentBreak Security的官方网站:ec4K9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1k6K6K9h3I4W2L8Y4c8T1M7X3g2S2K9%4y4W2j5%4g2J5K9i4c8&6i4K6u0W2j5$3!0E0i4K6u0r3i4@1g2r3i4@1u0o6i4K6S2o6i4@1f1^5i4@1u0r3i4K6V1&6i4@1f1$3i4K6V1^5i4@1q4r3i4@1f1@1i4@1t1^5i4K6R3H3i4@1f1@1i4@1t1^5i4@1q4m8i4@1f1@1i4@1t1^5i4K6V1K6i4@1f1@1i4@1t1^5i4K6W2m8i4@1f1%4i4K6W2m8i4K6R3@1i4@1f1@1i4@1u0n7i4K6S2q4i4@1f1@1i4@1u0m8i4K6S2n7i4@1f1$3i4@1t1^5i4K6V1%4i4@1f1&6i4K6R3H3i4K6S2r3i4@1f1$3i4@1t1#2i4K6S2n7i4@1f1^5i4@1q4r3i4K6V1#2i4@1f1#2i4K6V1J5i4K6S2o6i4@1f1#2i4@1q4q4i4K6R3&6i4@1f1#2i4K6R3#2i4@1p5^5i4@1f1#2i4K6V1J5i4@1p5^5i4@1f1^5i4@1q4r3i4@1p5J5i4@1f1%4i4K6W2m8i4K6R3@1i4@1f1%4i4@1u0p5i4K6V1I4i4@1f1%4i4@1u0n7i4K6W2o6i4@1f1#2i4@1q4q4i4K6R3&6i4@1f1#2i4K6R3#2i4@1p5^5i4@1f1#2i4K6R3#2i4@1q4o6i4@1f1#2i4K6S2r3i4@1t1^5i4@1g2r3i4@1u0o6i4K6S2o6i4@1f1^5i4@1u0r3i4K6V1&6i4@1f1#2i4@1q4q4i4@1t1$3i4@1f1#2i4K6R3#2i4@1q4o6i4@1f1#2i4K6S2r3i4@1t1^5i4@1f1%4i4K6W2m8i4K6R3@1i4@1f1#2i4K6S2p5i4K6W2m8i4@1f1#2i4@1q4q4i4@1p5J5i4@1f1@1i4@1t1&6i4K6W2r3i4@1f1#2i4K6R3^5i4K6R3$3i4@1f1@1i4@1u0m8i4@1q4n7i4@1f1@1i4@1u0m8i4K6R3$3i4@1f1@1i4@1t1^5i4K6R3H3i4@1f1@1i4@1u0m8i4K6W2n7i4@1f1#2i4@1q4q4i4K6R3&6i4@1f1#2i4K6R3#2i4@1p5^5i4@1f1%4i4K6W2r3i4@1p5#2i4@1f1^5i4@1q4r3i4K6R3$3i4@1g2r3i4@1u0o6i4K6S2o6i4@1f1#2i4K6S2p5i4K6W2m8i4@1f1#2i4@1q4q4i4@1p5J5i4@1f1#2i4K6W2o6i4@1t1H3i4@1f1#2i4K6W2p5i4K6R3H3i4@1g2r3i4@1u0o6i4K6W2m8

44dK9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1k6K6K9h3I4W2L8Y4c8T1M7X3g2S2K9%4y4W2j5%4g2J5K9i4c8&6i4K6u0W2j5$3!0E0i4K6u0r3j5X3I4G2k6#2)9J5c8W2)9J5b7#2!0q4z5q4!0n7c8W2)9&6z5g2!0q4y4g2!0m8c8g2!0n7y4W2!0q4y4g2)9^5y4g2!0m8b7#2!0q4y4g2)9^5c8W2!0n7z5q4!0q4y4q4!0n7z5q4)9&6x3#2!0q4z5g2)9&6y4#2!0m8z5q4!0q4y4#2!0n7b7W2)9&6z5g2!0q4y4g2!0m8c8g2!0m8x3W2!0q4y4W2)9^5z5q4!0n7y4#2!0q4y4W2)9^5c8W2)9&6x3q4!0q4y4q4!0n7c8g2)9&6b7W2!0q4y4g2)9&6x3q4)9^5y4q4!0q4y4#2!0m8y4#2)9^5c8q4!0q4y4W2!0n7z5q4)9&6y4#2!0q4z5g2)9^5x3q4)9^5c8W2!0q4y4W2!0n7y4g2)9^5b7W2!0q4z5q4!0m8c8W2)9&6y4g2!0q4y4W2)9&6b7#2)9^5c8q4!0q4y4g2)9^5b7g2!0m8x3g2!0q4c8W2!0n7b7#2)9^5b7#2!0q4y4g2)9^5b7#2)9^5y4g2!0q4y4g2)9&6x3q4!0m8b7W2!0q4c8W2!0n7b7#2)9&6b7g2N6q4b7W2!0q4y4W2!0n7z5q4)9&6y4#2!0q4z5g2)9^5x3q4)9^5c8W2!0q4y4W2!0n7y4g2)9^5b7W2!0q4z5q4!0m8c8W2)9&6y4g2!0q4x3#2)9^5x3q4)9^5x3g2!0q4y4#2!0m8y4#2!0n7b7W2!0q4y4g2)9^5b7g2!0m8z5q4!0q4y4g2!0n7b7g2)9&6y4q4!0q4y4#2)9&6y4q4!0m8z5q4!0q4y4W2!0n7z5q4)9&6y4#2!0q4z5g2)9^5x3q4)9^5c8W2!0q4y4W2!0n7y4g2)9^5b7W2!0q4z5q4!0m8c8W2)9&6y4g2!0q4x3#2)9^5x3q4)9^5x3g2!0q4y4#2!0m8y4q4!0n7c8g2!0q4y4q4!0n7b7#2)9&6b7g2!0q4y4g2!0n7y4#2!0m8y4g2!0q4y4#2!0m8z5q4)9^5b7W2!0q4y4g2!0m8c8q4!0m8y4W2!0q4y4W2!0n7z5q4)9&6y4#2!0q4z5g2)9^5x3q4)9^5c8W2!0q4y4W2!0n7y4g2)9^5b7W2!0q4z5q4!0m8c8W2)9&6y4g2!0q4x3#2)9^5x3q4)9^5x3g2!0q4y4W2)9&6y4#2!0m8x3q4!0q4y4#2!0n7b7g2!0n7c8W2!0q4y4W2!0n7z5q4)9&6y4#2!0q4z5g2)9^5x3q4)9^5c8W2!0q4y4W2!0n7y4g2)9^5b7W2!0q4z5q4!0m8c8W2)9&6y4g2!0q4y4#2!0m8c8q4)9^5z5g2!0q4c8W2!0n7b7#2)9^5b7#2!0q4z5g2)9^5x3q4)9&6b7g2!0q4z5q4!0n7c8W2)9^5y4#2!0q4y4W2!0n7z5q4)9&6y4#2!0q4z5g2)9^5x3q4)9^5c8W2!0q4y4W2!0n7y4g2)9^5b7W2!0q4z5q4!0m8c8W2)9&6y4g2!0q4c8W2!0n7b7#2)9^5b7#2!0q4y4#2!0n7b7W2)9&6z5g2!0q4y4g2!0m8c8g2!0m8x3W2!0q4y4W2)9^5z5q4!0n7y4#2!0q4y4W2)9^5c8W2)9&6x3q4!0q4y4q4!0n7c8g2)9&6b7W2!0q4y4q4!0n7z5q4)9&6x3#2!0q4y4q4!0n7z5q4)9&6b7g2!0q4y4#2)9&6b7g2)9^5y4q4!0q4y4g2!0m8c8g2)9^5z5g2!0q4y4g2)9^5y4g2!0m8z5q4!0q4y4W2)9&6b7#2)9^5c8q4!0q4y4g2)9^5b7g2!0m8x3b7`.`.

此议题主要从介绍了恶意软件使用的C2服务器,讨论现代C2服务器使用的方法,以及演示如何通过内部邮件服务器,防御平台和可信域来滥用隐藏的各种C2方法及平台

4)Process Injection Techniques - GottaCatch Them All

此议题由SafeBreach安全公司的CTO及创造人分享,SafeBreach公司的官方网站:

c47K9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1k6K6j5h3k6W2j5Y4u0W2j5h3y4Z5i4K6u0W2j5$3!0E0i4K6u0r3i4@1g2r3i4@1u0o6i4K6S2o6i4@1f1^5i4@1u0r3i4K6V1&6i4@1f1#2i4@1q4q4i4@1t1$3i4@1f1#2i4K6R3#2i4@1q4o6i4@1f1#2i4K6S2r3i4@1t1^5i4@1f1#2i4@1u0o6i4K6R3H3i4@1f1#2i4K6S2r3i4K6V1I4i4@1f1@1i4@1u0m8i4K6R3$3i4@1f1@1i4@1t1^5i4K6R3H3i4@1f1@1i4@1t1^5i4@1q4m8f1$3q4X3k6f1u0J5k6h3q4U0K9q4!0q4y4g2!0n7z5g2!0n7x3#2!0q4y4g2)9^5c8W2!0n7x3q4!0q4c8W2!0n7b7#2)9^5b7#2!0q4y4g2!0n7z5q4!0m8c8g2!0q4y4g2)9^5b7g2!0m8z5g2!0q4y4q4!0n7b7#2)9^5x3g2!0q4y4q4!0n7z5q4)9&6b7g2!0q4y4#2)9&6b7g2)9^5y4q4!0q4y4g2!0m8c8g2)9^5z5g2!0q4y4g2)9^5y4g2!0m8z5p5y4f1e0#2!0q4y4g2)9&6b7#2!0m8z5q4!0q4y4W2!0n7b7#2)9^5c8W2!0q4y4W2!0n7y4q4)9&6c8g2!0q4y4g2)9^5c8W2)9&6x3g2!0q4y4#2)9&6y4q4)9&6c8W2!0q4y4q4!0n7z5g2)9^5b7W2!0q4y4g2)9^5z5g2)9^5c8q4!0q4z5q4!0m8c8W2)9^5y4W2!0q4y4g2)9^5z5q4!0m8b7W2!0q4y4g2!0n7z5g2!0n7y4W2!0q4z5g2)9^5y4#2)9^5c8W2!0q4y4g2)9^5b7#2)9&6y4W2!0q4y4W2!0n7b7#2)9^5c8W2!0q4y4W2!0n7y4q4)9&6c8g2!0q4y4#2)9&6b7g2)9^5y4q4!0q4y4g2!0n7c8q4!0n7x3g2!0q4y4g2)9&6x3#2)9^5c8q4!0q4c8W2!0n7b7#2)9^5b7#2!0q4y4g2)9^5y4g2!0m8b7#2!0q4y4g2)9^5c8W2!0n7z5q4!0q4y4#2)9&6b7g2)9^5y4q4!0q4y4g2)9^5c8q4)9&6b7g2!0q4y4g2!0m8c8g2!0m8x3W2!0q4y4g2)9&6b7#2!0n7x3q4!0q4y4g2)9&6c8q4)9^5x3q4!0q4c8W2!0n7b7#2)9^5b7#2!0q4y4q4!0n7z5g2)9&6c8W2!0q4y4g2)9^5z5q4)9^5y4W2!0q4y4q4!0n7b7g2!0m8b7W2!0q4y4q4!0n7b7g2)9^5y4W2!0q4y4g2)9&6x3q4)9^5y4q4!0q4y4#2!0m8y4#2)9^5c8q4!0q4y4g2!0m8c8g2)9^5z5g2!0q4y4g2)9^5y4g2!0m8z5q4!0q4y4#2)9&6c8W2!0m8y4g2!0q4z5q4!0m8c8W2)9^5y4W2!0q4c8W2!0n7b7#2)9^5b7#2!0q4y4g2)9&6b7#2!0n7x3q4!0q4y4g2)9&6c8q4)9^5x3q4!0q4c8W2!0n7b7#2)9&6b7h3S2@1N6s2m8K6i4K6y4m8i4K6u0r3i4K6u0r3M7$3q4X3k6h3u0J5k6h3q4U0K9q4)9J5k6h3y4G2L8g2)9J5c8X3u0D9L8$3M7`.

此议题主要介绍了windows进程注入的各种技术集合,涵盖了几乎所有的进程注入技术,包含Windows 10 X64平台下的进程注入技术,而无需提升权限,同时研究了Windows上的保护技术:CFG和CIG,在Windows 10X64平台上,分别对有保护和没有保护两种情况下对进程注入进行了测试

5)Zombie Ant Farming: Practical Tips forPlaying Hide and Seek with Linux EDRs

此议题是由IBM公司X-Force-Red安全实验室的安全研究人员分享的,IBMX-Force-Red安全实验室官方网址:

1c9K9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1k6%4N6%4N6Q4x3X3g2A6j5X3#2Q4x3X3g2U0L8$3#2Q4x3V1k6K6k6h3y4#2M7X3W2@1P5g2)9J5c8Y4y4W2M7Y4k6A6j5$3g2K6i4K6u0r3P5q4)9J5k6r3k6G2M7X3y4W2i4K6u0V1M7X3g2V1i4K6u0V1L8r3q4T1M7H3`.`.

这个实验室是由IBM安全事业部成立的,主要由四个安全实验室构成,致力于测试各种设备和系统的安全性

此议题主要讲行了Linux平台上的EDR落地方案,随着云市场的增加,未来部置在数据中心的Linux机器会越来越多,就像我之前说的针对Linux的攻击会不断增加,针对Linux的安全防护将会成为安全研究人员重点研究对象,该议题介绍了Linux平台下ELF程序动态加载以及使用跨内存附加注入的方式逃避EDR检测等技术

6)The Discovery of a Government Malware andan Unexpected Spy Scandal

此议题由Motherboard的作家分享,它主要负责黑客、信息安全和数字版权,介绍了一款Android平台的监控软件Exodus,该恶意软件由意大利当局开发,是一款间谍软件,具有广泛的信息收集功能,同时在Google Play商店公开发布,该议题还深入研究了eSurv恶意软件,也是一款由意大利政府开发的间谍软件,并揭露了这些间谍软件背后的故事

从上面的议题,可以看出关于恶意软件这块有技术的分享,有产品的分享,还有恶意软件运营以及背后的故事的分享,可以满足各种安全爱好者和从业者的口味,BlackHat真可谓是包罗万象,难怪可以吸引全球数万名安全爱好者和从业者参加

上面的这些议题分享者所在的公司的一些安全产品以及架构设计,后面我也会专门对这些安全公司的安全产品设计以及架构进行深度剖析,这里只是简单的介绍了一下各个议题的简介,BlackHat马上就要开始了,随后 BlackHat大会的各种议题PPT和视频大部分也都会公开,我会持续进行跟踪,从专业的角度去给大家剖析BlackHat2019中分享的一些议题,欢迎大家关注本微信公众号,跟我一起学习BlackHat大会的各种新的技术以及安全产品,未来的安全技术发展趋势等

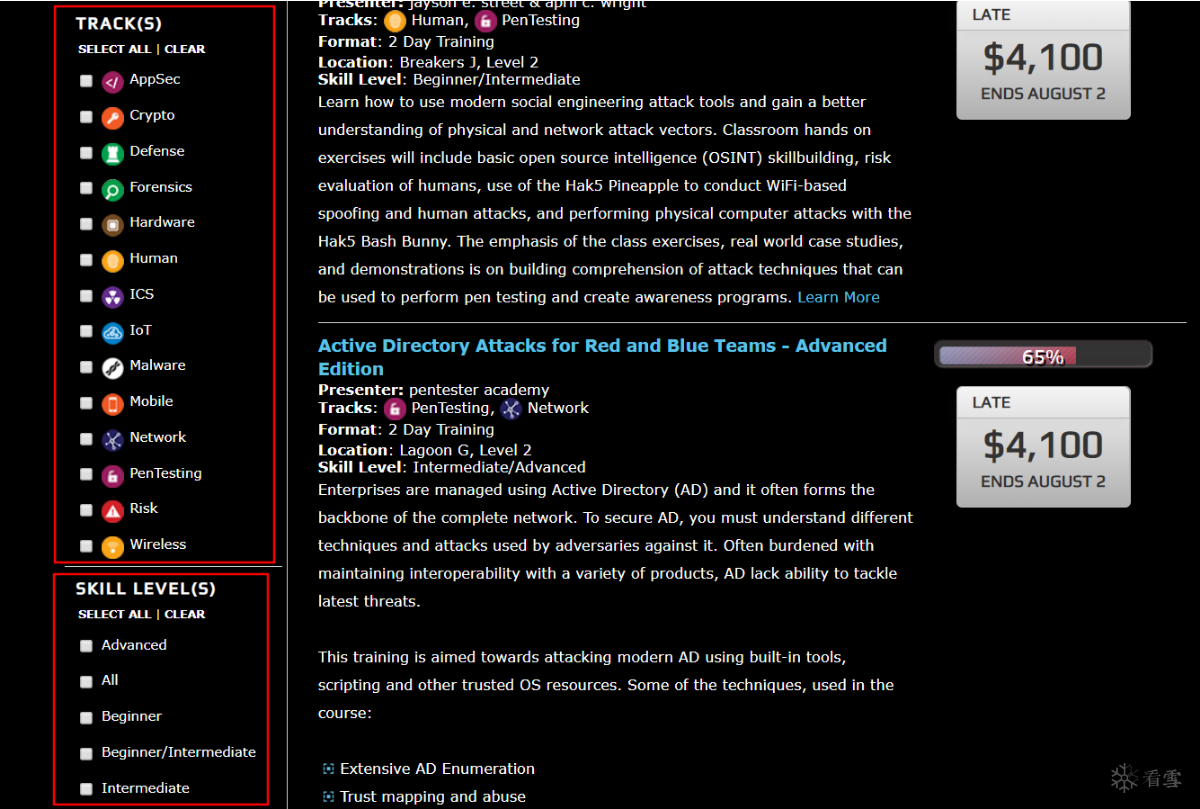

现在的安全大会不仅仅进行技术成果以及产品等相关的分享,还有一块就是培训,事实国内这几年也开始兴起这种模式,举办的各种安全大会,都会包含各种安全培训,这种安全培训少则几个小时,多则一到两天左右,培训的内容很多,不过收费是真的贵,我们来看看BlackHat相关培训费用,网站地址:

2c7K9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1k6%4N6%4N6Q4x3X3g2T1L8r3q4U0K9$3S2S2N6q4)9J5k6h3y4G2L8g2)9J5c8Y4g2K6i4K6u0V1x3e0W2Q4x3V1k6@1M7X3q4A6L8X3W2F1k6#2)9J5c8Y4y4U0K9r3g2V1N6h3I4W2i4K6u0r3K9h3&6V1k6i4S2Q4x3X3g2Z5N6r3#2D9

便宜的三千多美元,贵的五千多美元,这种培训是真的贵......

培训的内容也是包含了安全的各个方向,以及不同的技术等级,如下所示:

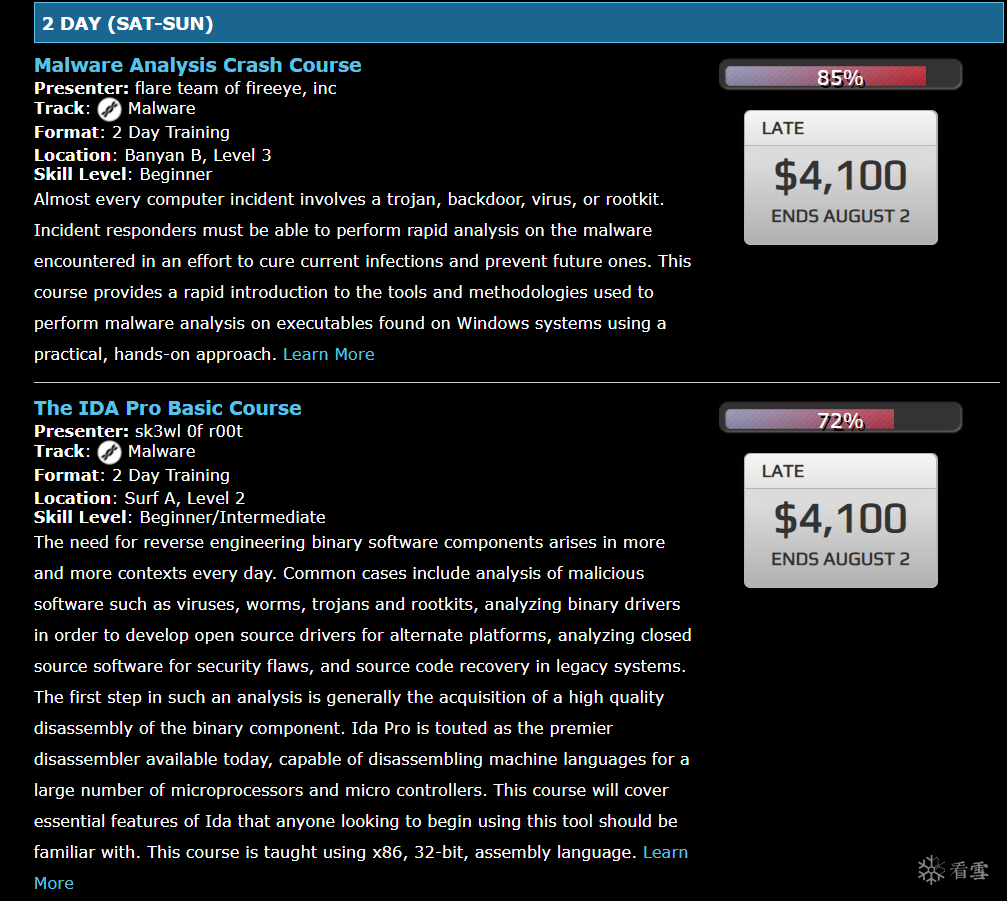

我看了一下这些课程,感觉自己可以开好几个课程,这里我先看下关于恶意软件分析的课程,便宜的3900美元,贵的要5500美元

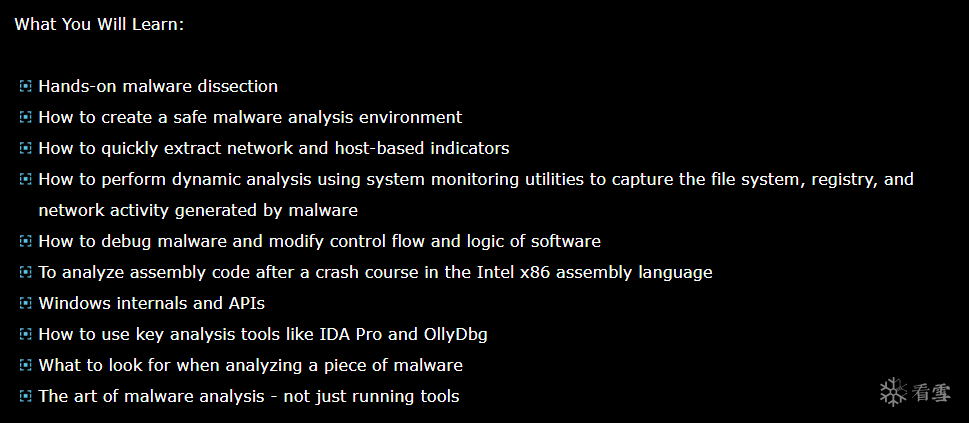

初级恶意样本分析课程,需要4100美元

主要介绍了一些恶意样本分析环境的搭建,如何对恶意样本进行动态分析,了解恶意样本的执行流行,并能通过IDA/OD对样本进行简单的调试分析等

还有一个IDA的初级使用课程,内容如下所示:

主要教你如何使用IDA进行逆向分析,以及IDA使用的一些技巧与窍门,同时如何使用IDA反汇编C++程序等

中级的恶意样本分析课程,需要5300美元

中级课程主要讲解了各种反调试,反反汇编以及自动化分析恶意样本的一些技术,同时还会介绍一些恶意样本使用的混淆、隐藏技术等,会分析除了C语言以外的其它语言编写的恶意软件,如:C++和NET等语言

高级恶意样本分析课程,需要5500美元

高级课程,主要介绍了Rootkit相关技术,包含Windows内核结构分析、内核安全保护措施、

以及内核级的shellcode的编写与调试,注入技术,同时各种HOOK技术、以及虚拟化保护技术等,内容还是很丰富的

BlackHat关于恶意样本相关的议题基本介绍完了,如果想学习恶意样本这块的分析与调试,不用去BlackHat,也不用花几千美元,加入到我的知识星球,知识星球后面会分享从初级到高级各种课程,关于恶意样本分析涉及到的知识点确实很多,需要学的东西也很多,欢迎加入知识星球进行学习,每周我都会推出相关的课程详细的文章,从初级入门到高级,教你一步一步玩转恶意样本分析技术,跟我学习一两年,可以轻松应对各种恶意样本的分析,学习是一个长期积累的过程,需要花费自己的很多业余时间,欢迎有想法,能坚持学习的朋友加入,在我的知识星球,你一定可以学到一点东西,同时还能学到一些工作经验,可以少走一些弯路!

知识星球会包含恶意样本分析的各种技术,从入门到精通,相关的内容可以参考之前发的文章,里面会涉及各种不同语言的逆向分析方法与调试技术,各种不同类型的恶意样本的分析技巧,以及底层rootkit动态分析与调试,shellcode的编写,剖析恶意样本使用的各种混淆、加壳脱壳技术,同时还会涉及到window 10上恶意样本攻击技术分析与研究,Linux上的恶意样本分析实战、脱壳,linux下的进程注入,隐藏rootkit等技术,知识星球同时还会分享作者从业多年针对各种复杂的恶意样本分析实战技巧,内容相当丰富的,都是作者多年的实战经验,很多内容,都是作者多年实战出来的经验与积累,从本周开始,将教你从搭建一个恶意样本的分析环境以及各种工具介绍入手,后面一步步教你,不管你是web研究人员,渗透测试人员,威胁情报人员,应急响应人员,还是安全开发或者是安全合规,安全产品规划从业者,以及企业安全管理人员等,如果有兴趣学,想学习了解恶意样本分析技术的,赶紧加入进来吧,因为后面知识星球会涨价,知识星球里都是作者多年的安全经验,只分享给愿意花时间学习提高自己的能力并投资自己的人......

如果你想学习恶意样本分析,或者对恶意样本分析感兴趣,想与一些专业的安全分析师与漏洞研究专家交流,欢迎加入知识星球:安全分析与研究,在知识星球跟熊猫正正一起学习安全知识,专注于安全分析与研究,跟一些业界顶尖大牛一起交流学习,这里只分享各种安全纯干货!

加入知识星球的朋友,可以加我微信:pandazhengzheng,然后会拉你加入微信群:安全分析与研究,可以随时提供专业的安全咨询和指导

最后还是感谢那些支持我的朋友们,多谢你们的关注、转发、赞赏以及留言,关注微信公众号:安全分析与研究 ,可扫描下方的二维码,会不定期分享更多精彩内容!

[培训]内核驱动高级班,冲击BAT一流互联网大厂工作,每周日13:00-18:00直播授课

赞赏

- [原创]以亲身安全经历聊聊安全方向、价值与未来 14839

- 2023年度总结 19390

- [原创]研究多态恶意软件,探讨网络安全与AI 7601

- 服务器被黑,安装Linux RootKit木马 14144

- 关于勒索病毒你不得不懂的知识点 14542