一、背景

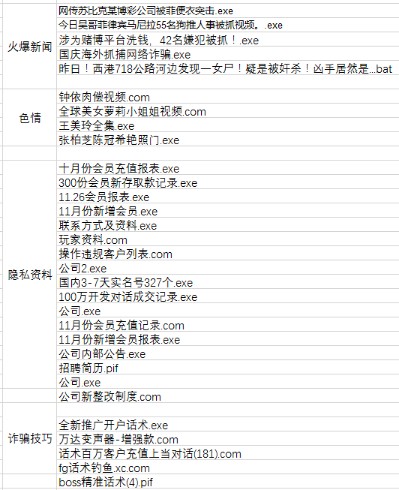

腾讯安全御见威胁情报中心检测到通过社会工程骗术传播的 “老虎”挖矿木马(LaofuMiner)。攻击者将远控木马程序伪装成“火爆新闻”、“色情内容”、“隐私资料”、“诈骗技巧”等文件名,通过社交网络发送到目标电脑,受害者双击查看文件立刻被安装“大灰狼”远控木马。攻击者通过远控木马控制中毒电脑下载挖矿木马,中毒电脑随即沦为矿工,该木马已感染超过5000台电脑。

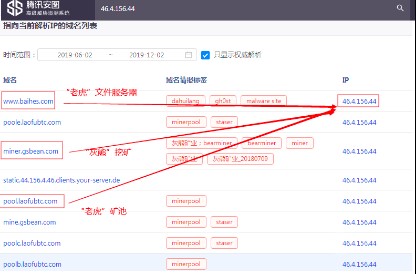

因其挖矿使用的自建矿池包含字符“laofubtc”,腾讯安全御见威胁情报中心将其命名为老虎挖矿木马(LaofuMiner),通过腾讯安图系统溯源,发现这个老虎挖矿木马同2018年其他安全厂商报告的灰熊挖矿木马(BearMiner)同属一个黑产团伙。

用于钓鱼攻击的部分文件名如下:

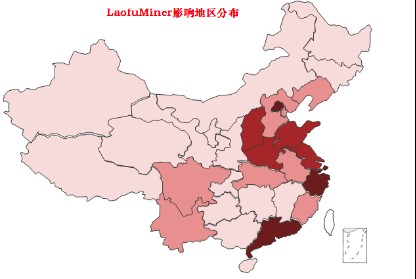

根据腾讯安全御见威胁情报中心的统计数据,老虎挖矿木马(LaofuMiner)已感染超过5000台电脑,影响最严重地区为北京、广东、上海、河南、山东等地。

“老虎”挖矿木马(LaofuMiner)的技术特点:

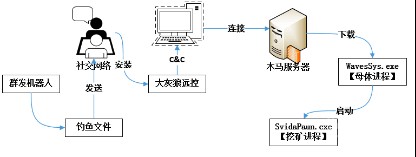

1.安装大灰狼远控木马后,接受C2服务器的指令,通过木马服务器下载挖矿木马;

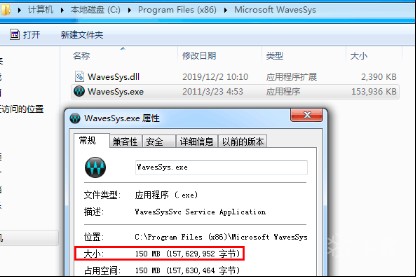

2.挖矿木马文件属性伪装成音频设备公司“Waves Audio”;

3.挖矿木马首次执行后会用垃圾数据增肥到150MB,以此逃避杀毒软件检测;

4.矿机程序文件伪装成显卡制造商NVIDIA的驱动程序;

5.挖矿时,CPU占用高达97%,会影响系统性能;

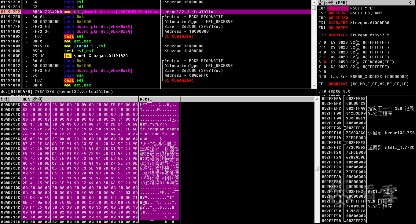

二、详细分析

LaofuMiner传播流程如下:

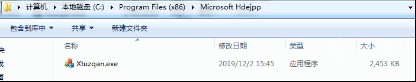

使用机器人群发的钓鱼文件实际上是“大灰狼”远控木马,用户一点击运行就会被远程控制,木马运行后拷贝自身到目录C:\Program Files (x86)\Microsoft Hdejpp\Xtuzqan.exe下并安装为服务“Wszswc wyksdvuf”。

Xtuzqan.exe的外壳代码解密出具有远控核心功能的PE文件并加载到内存执行。

远控木马完全控制电脑后,连接到远程控制端,然后接受命令从HFS服务器下载挖矿木马母体http[:]//f26K9s2c8@1M7q4)9K6b7g2)9J5c8W2)9J5c8Y4N6%4N6#2)9J5k6h3u0S2K9h3S2W2M7#2)9J5k6h3y4G2L8g2)9K6b7e0R3J5z5o6u0Q4x3V1k6U0M7r3q4Q4x3X3g2W2P5r3g2Q4c8e0k6Q4z5o6S2Q4z5e0k6Z5N6s2c8H3i4K6g2n7i4K6y4m8i4K6g2p5i4K6u0r3i4K6u0r3N6%4N6%4i4K6u0W2j5X3q4A6K9r3g2K6i4K6u0W2j5$3!0E0i4K6y4m8z5o6t1^5y4g2)9J5c8Y4N6K6i4K6u0W2k6i4S2W2i4@1f1#2i4K6R3^5i4@1t1H3i4@1f1$3i4K6W2o6i4@1q4o6i4@1f1#2i4K6W2o6i4@1t1H3i4@1g2r3i4@1u0o6i4K6S2o6i4@1f1@1i4@1t1^5i4K6S2n7i4@1f1^5i4@1u0p5i4@1u0p5i4@1f1%4i4K6W2m8i4K6R3@1i4@1f1$3i4K6V1$3i4K6R3%4i4@1f1@1i4@1u0n7i4@1t1$3i4@1f1@1i4@1u0r3i4K6W2p5i4@1f1#2i4@1q4p5i4K6V1^5i4@1f1@1i4@1t1^5i4@1u0m8b7#2)9K6b7g2)9#2b7#2m8J5L8$3N6J5j5h3#2Q4x3U0k6F1j5Y4y4H3i4K6y4n7c8X3W2D9k6i4y4Q4x3U0k6F1j5Y4y4H3i4K6y4n7i4K6t1^5P5o6R3$3i4K6t1&6i4K6g2o6e0h3W2U0M7X3!0K6L8$3k6@1i4K6t1$3L8X3u0K6M7q4)9K6b7W2N6S2N6X3g2K6f1%4W2K6i4K6g2o6g2$3q4$3k6i4y4e0P5i4y4Q4x3X3g2W2P5r3g2Q4c8e0y4Q4z5o6m8Q4z5o6t1`.

WavesSys.exe的图标和描述都伪装成音频设备公司“Waves Audio”软件的相关信息,并且在首次执行后修改自身文件写入大量垃圾数据,增大文件到近150M,以此来躲避杀毒软件检测。

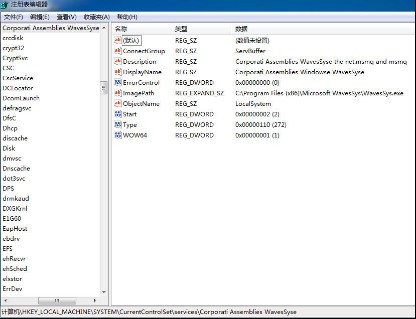

WavesSys.exe安装为服务“Corporati Assemblies WavesSyse”,然后从服务器下载WavesSys.dll加载到内存执行。

最后WavesSys.exe释放矿机程序SvidaPaun.exe到C:\Program Files (x86)\Microsoft SvidaPaun\SvidaPaun.exe,并以参数” XO+sJ1p97mZtMz648YYXi/kDs3dOdu+ZOj81GkTZWbr/MNDDZsUEl0QQUbTKBlSpPANz9rxfGH5tVnPtGkQMal9pyfzQZyVfcQ==”启动。

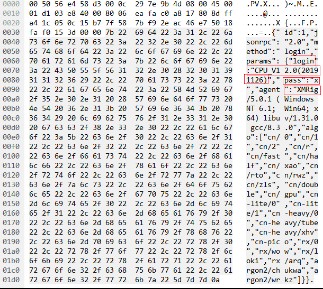

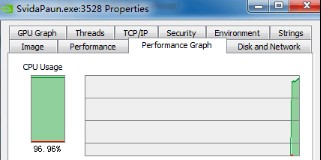

SvidaPaun.exe伪装成英伟达公司显卡驱动程序(占用高CPU资源时,不容易被怀疑),使用矿池poole.laofubtc.com,登录名:CPU_V1 2.0(20191126)开始挖矿开始挖矿,挖矿通信流量如下:

挖矿时SvidaPaun.exe进程的CPU占用率达到了近97%,会造成系统严重卡顿无法正常运行。

通过腾讯安图高级威胁溯源系统查询IP 46.4.156.44,可以看到指向解析IP的域名包含友商在2018年发现的“灰熊”挖矿木马BearMiner的域名miner.gsbean.com。而“老虎”挖矿木马LaofuMiner的文件服务器baihes.com以及矿池域名pool.laofubtc.com也指向该IP,可以推测“灰熊”和“老虎”属于同一团伙, “老虎”替代“灰熊”挖矿木马呈现新的活跃趋势。

三、安全建议

1、 不要随意打开来历不明的文件,对于可疑文件先使用腾讯电脑管家/腾讯御点进行扫描。

2、建议打开资源管理器文件夹选项中的“查看已知文件的扩展名”,这样当你收到文件图标为Office、音乐、视频文件,文件的扩展名为“exe、com、pif、bat”时,可以立刻判断为危险文件。

3、对于已感染LaofuMiner的手动清理方案。

删除文件:

C:\Program Files (x86)\Microsoft WavesSys\WavesSys.exe

C:\Program Files (x86)\Microsoft WavesSys\WavesSys.dll

C:\Program Files (x86)\Microsoft SvidaPaun\SvidaPaun.exe

C:\Program Files (x86)\Microsoft Hdejpp\Xtuzqan.exe

删除服务:

”Corporati Assemblies WavesSyse“

“Wszswc wyksdvuf”

“Wsxxsw ndcbxauv”

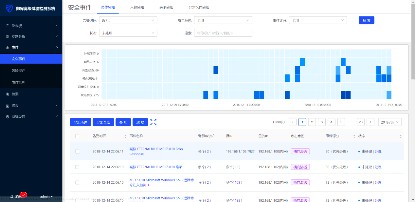

4、 推荐企业用户部署腾讯御界高级威胁检测系统。御界高级威胁检测系统,是基于腾讯反病毒实验室的安全能力、依托腾讯安全在云和端的海量数据,研发出的独特威胁情报和恶意检测模型系统,腾讯御界可以检测挖矿程序外联等异常行为。

IOCs

C&C

116.206.92.179:9772

94.191.24.237:2020

IP

46.4.156.44

207.246.99.13

114.118.98.185

111.230.96.55

58.221.55.158

Domain

fa4K9s2c8@1M7q4)9K6b7g2)9J5c8W2)9J5c8Y4N6%4N6#2)9J5k6h3u0S2K9h3S2W2M7#2)9J5k6h3y4G2L8b7`.`.

neibu.wkery.com

neibu.pkdnf.cn

miner.gsbean.com

mine.gsbean.com

poolb.laofubtc.com

poolc.laofubtc.com

poole.laofubtc.com

pool.laofubtc.com

Md5

abfa5626edbbe2063a72d6c8fbc9f5b1

11caff15bc726838e639f84e96276c6e

d23d560714aa6b579526aefdaea89ca0

21044f539b24f5a1d10e11c42b500189

207761fb4e33b2028265a4c8fbc9219a

dfae8fbea98e9ec2383a751beb1d7441

URL

http[:]//273K9s2c8@1M7q4)9K6b7g2)9J5c8W2)9J5c8Y4N6%4N6#2)9J5k6h3u0S2K9h3S2W2M7#2)9J5k6h3y4G2L8g2)9K6b7e0R3J5z5o6u0Q4x3V1k6U0M7r3q4Q4x3X3g2W2P5r3f1`.

http[:]//b13K9s2c8@1M7q4)9K6b7g2)9J5c8W2)9J5c8Y4N6%4N6#2)9J5k6h3u0S2K9h3S2W2M7#2)9J5k6h3y4G2L8g2)9K6b7e0R3J5z5o6g2Q4x3V1k6%4M7#2)9J5k6h3g2^5k6b7`.`.

http[:]//neibu.wkery.com:8861/httppost.exe

http[:]//neibu.wkery.com:8861/httppost2.exe

http[:]//neibu.wkery.com:8861/httppost3.exe

http[:]//114.118.98.185:8080/netsyst96.dll

http[:]//207.246.99.13:8080/server.exe

http[:]//neibu.wkery.com:81/tu.php

http[:]//neibu.pkdnf.cn:81/cha.php

http[:]//neibu.pkdnf.cn:81/lao.php

http[:]//ffaK9s2c8@1M7q4)9K6b7g2)9J5c8W2)9J5c8Y4N6%4N6#2)9J5k6i4m8C8k6r3&6X3i4K6u0W2j5$3&6Q4x3@1p5^5x3e0R3$3i4K6u0r3M7%4W2K6N6r3g2E0i4K6u0W2k6i4S2W2

矿池:

pool.laofubtc.com:5559

参考链接:

535K9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1k6%4N6%4N6Q4x3X3g2X3M7X3g2W2j5Y4g2X3i4K6u0W2j5$3!0E0i4K6u0r3j5i4u0@1K9h3y4D9k6i4y4Q4x3V1k6@1k6i4u0E0K9h3&6S2L8q4)9J5c8U0p5%4y4U0V1K6y4W2)9J5k6h3S2@1L8h3H3`.

[培训]科锐逆向工程师培训第53期2025年7月8日开班!

最后于 2019-12-5 14:30

被腾讯电脑管家编辑

,原因: