-

-

[原创]通过CTF学习Android漏洞(炸弹引爆+dex修复)

-

发表于: 2020-3-5 17:39 5658

-

2015 RCTF / 攻防世界高手区 where

Where is the flag.(The flag should include RCTF{})

hint:where is body

hint2: the KEY is visible strings, -k -nosalt

1、炸弹引爆

2、dex修复

“炸弹引爆”,先将恶意代码作为炸弹,隐藏在手机设备之中,然后再使用引爆器来点燃隐藏炸弹。

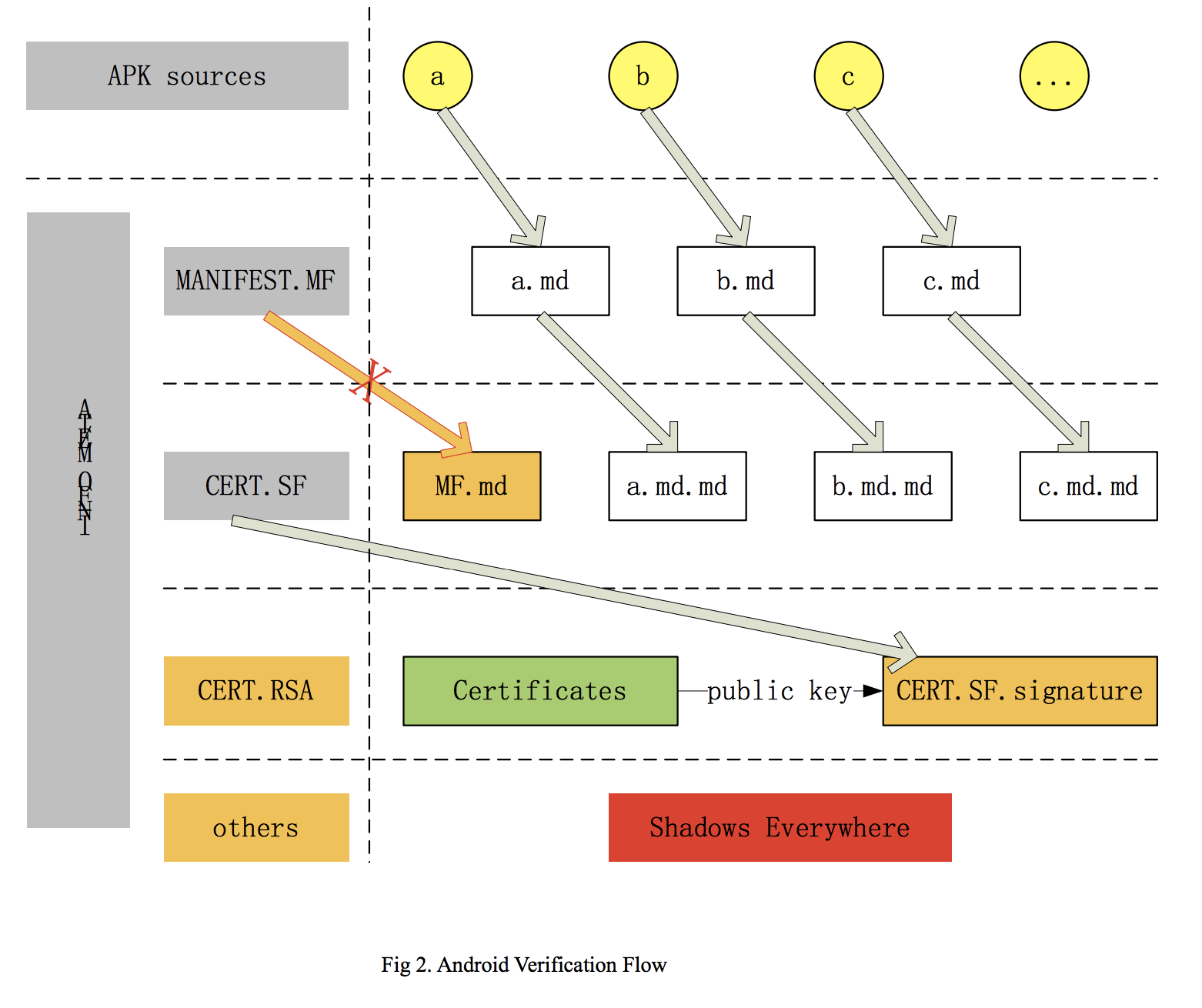

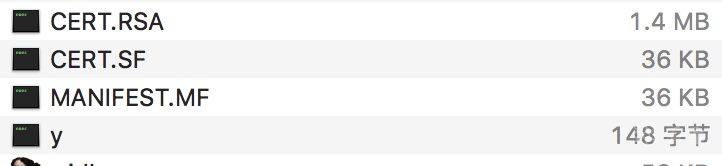

这道题的隐藏点是/META-INFO文件夹中,关于隐藏点看如下图

详细介绍参考:1ccK9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1k6%4N6%4N6Q4x3X3g2T1L8r3q4U0K9$3S2S2N6q4)9J5k6h3y4G2L8g2)9J5c8X3I4V1L8W2)9J5k6o6p5#2i4K6u0r3M7%4g2E0L8h3W2@1i4K6u0W2K9s2c8E0L8q4)9J5x3%4N6Z5j5i4c8Q4x3X3c8U0j5h3&6Q4x3X3c8&6L8%4g2Q4x3X3c8V1L8#2)9J5k6s2c8G2i4K6u0V1j5h3&6Q4x3X3c8S2M7r3E0Q4x3X3c8%4K9i4c8Z5L8%4g2@1i4K6u0V1K9i4c8K6i4K6u0V1M7s2u0A6N6X3q4@1k6g2)9J5k6r3E0W2P5g2)9J5k6r3g2^5j5$3g2H3N6q4)9J5k6s2u0W2M7r3q4U0K9$3W2F1k6H3`.`.

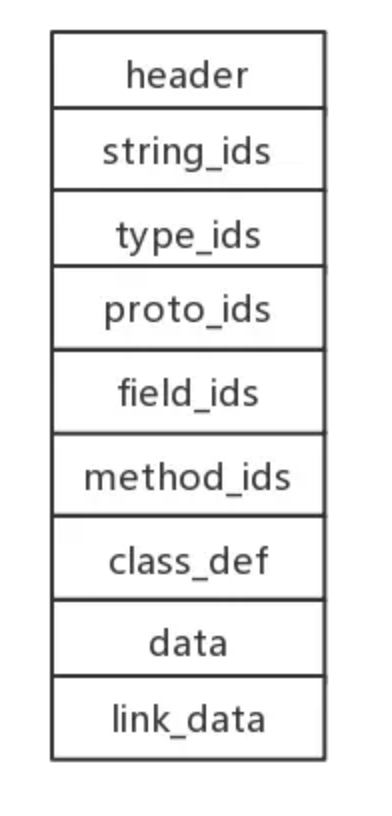

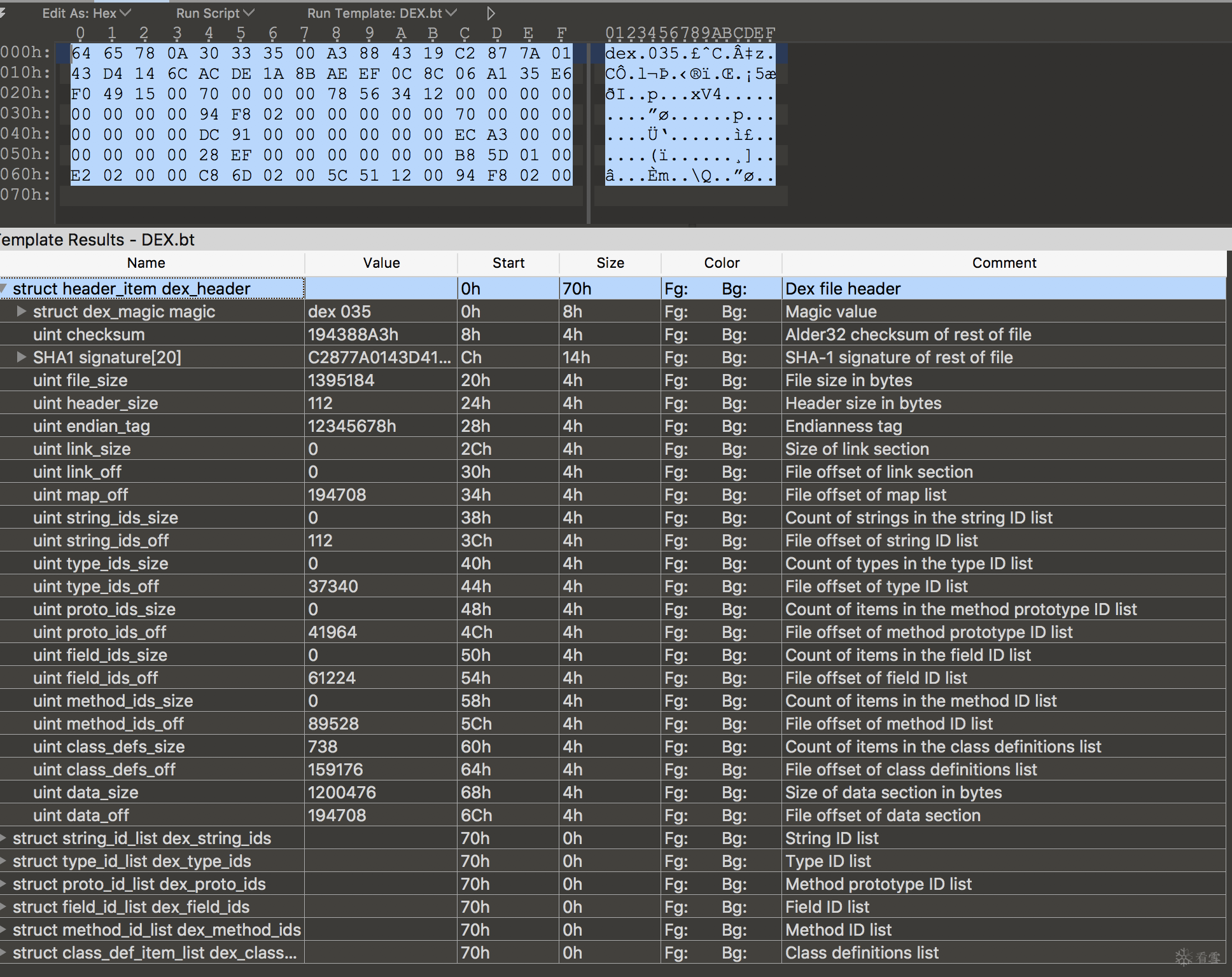

dex修复首先要了解dex格式

dex修复我的理解就是格式对应清楚就可以进行修复,具体的结构可以查看android源码

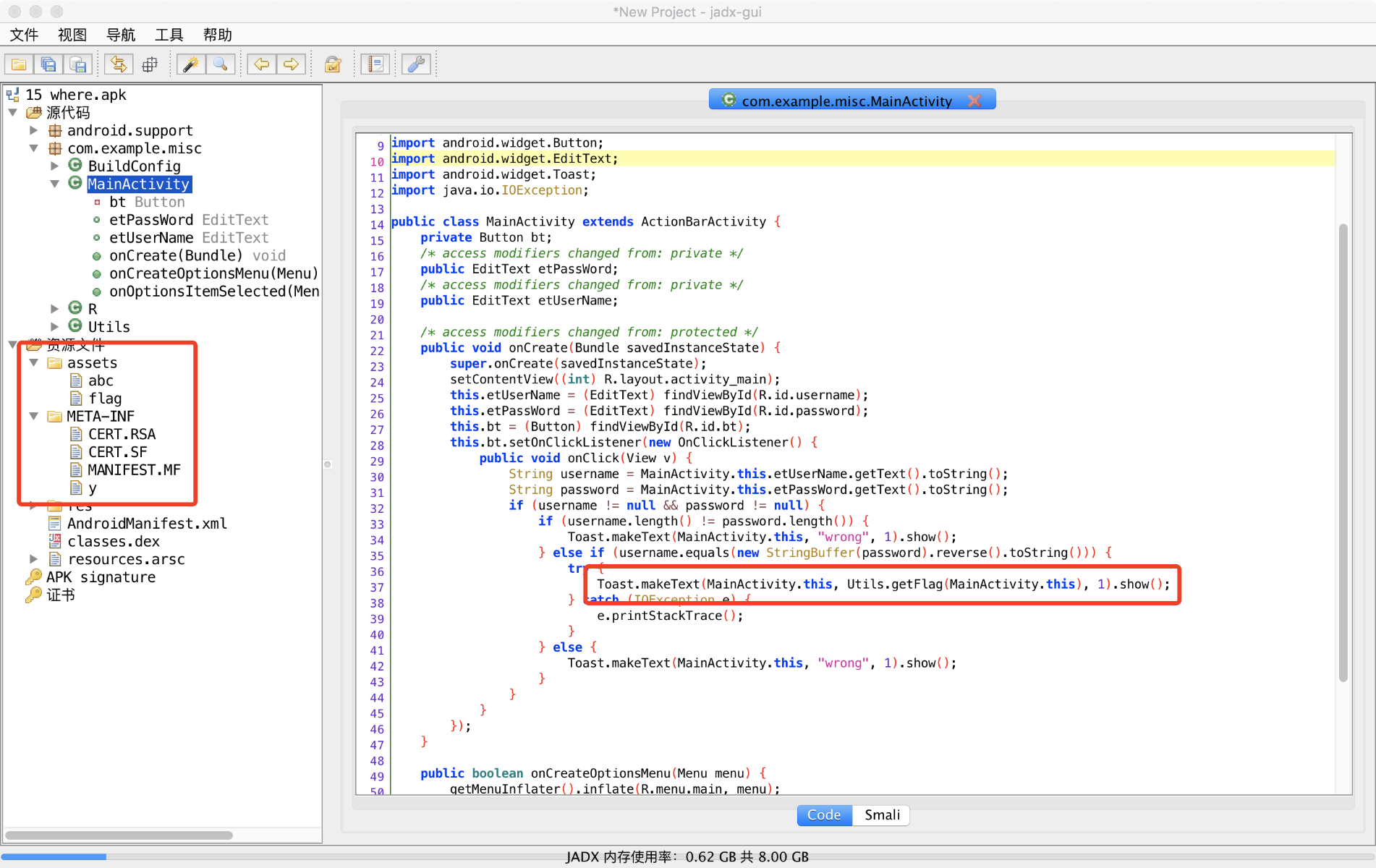

java层没有flag,但是指向了assets和META-INF文件夹

这是dex header 大小是112,dex总大小是1395184,dex body大小是 1395072 = 1395184-112

基本上这道题的思路就出来了,按漏洞点的思路找到隐藏的dex

CERT.RSA的大小是很有问题的,这里应该是隐藏了代码,看大小应是dex body

按照漏洞点隐藏代码应该是追加在CERT.RSA尾部

CERT.RSA大小是1396394-1395072 = 1322(0x52A)

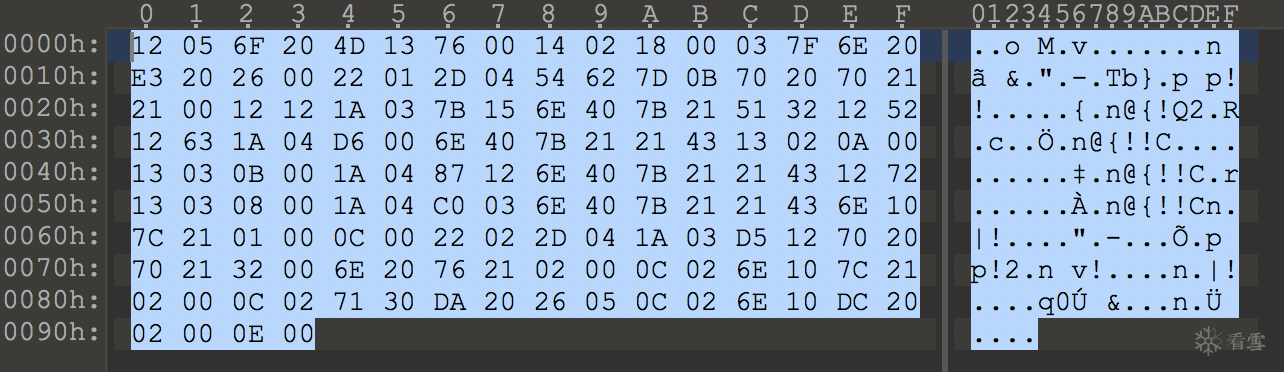

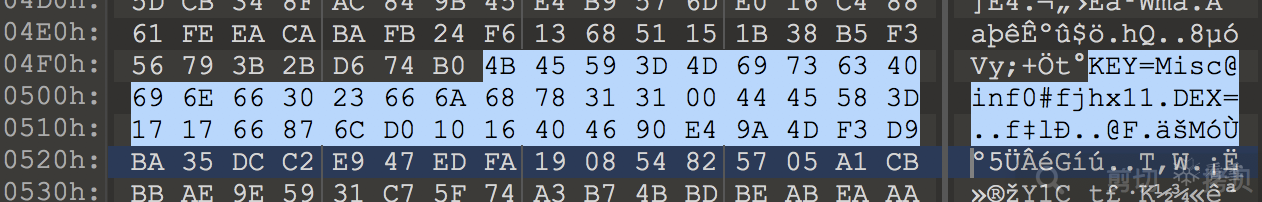

在0x52A附近可以找到如下线索

尾部发现:

KEY=Misc@inf0#fjhx11

DEX=

aes-128-cbc

根据题目的提示,DEX=之后的信息应该是dex body,需要是openssl进行解密获得真正的body

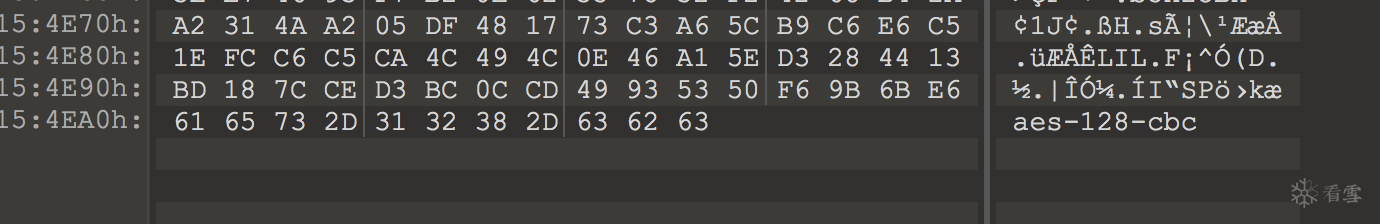

解密前:encode_body

解密后:decode_body

暂时看不出用处 大小是 0x93