-

-

[原创]“贪吃蛇”挖矿木马升级提权工具,对企业服务器威胁加剧

-

发表于: 2020-6-19 18:32 2948

-

一、概述

“贪吃蛇”挖矿木马曾在2019年4月被腾讯安全团队发现,因其在感染服务器后会清除其他挖矿木马独占服务器资源而得名。“贪吃蛇”挖矿木马团伙主要针对MS SQL服务进行爆破弱口令攻击,爆破成功后会进行提权攻击获得系统最高权限,然后植入门罗币挖矿木马以及大灰狼远控木马,爆破攻击成功也会造成企业数据库信息泄露。

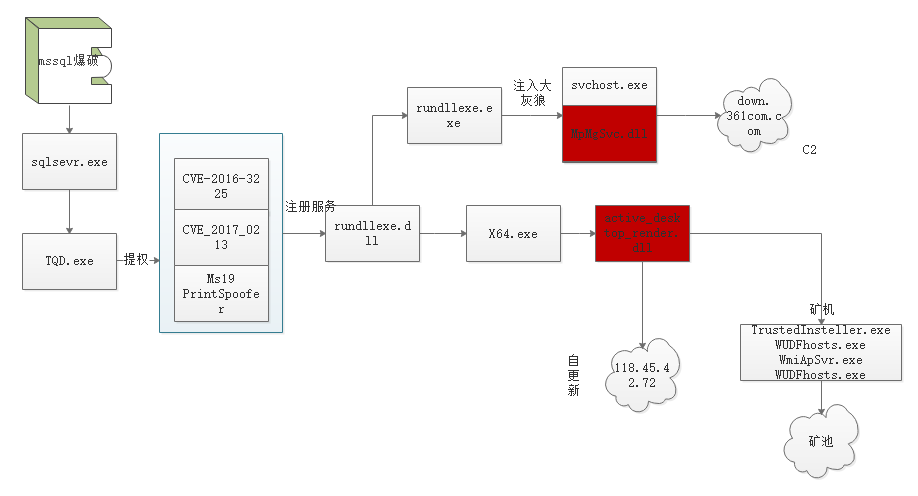

“贪吃蛇”挖矿木马新变种的攻击流程

该团伙在2019年也对木马进行过一次更新,但第二个版本中被其他团队植入了后门(黑吃黑也是黑产传统套路)。腾讯安全团队本次捕获的“贪吃蛇”挖矿木马新版在攻击流程上与前面略有区别。首先病毒对提权工具进行更新,抛弃了2015及以前的提权漏洞,引入2019年新的提权漏洞,病毒爆破成功之后提权获得系统权限的概率得以大幅提升。

“贪吃蛇”新版本清理的竞品挖矿木马也比旧版更多, 病毒还会添加Windows防火墙规则阻止其他挖矿木马入侵。攻击流程上也有所简化,不再借用第三方大厂的白文件,而是直接劫持系统进程或服务进行攻击。

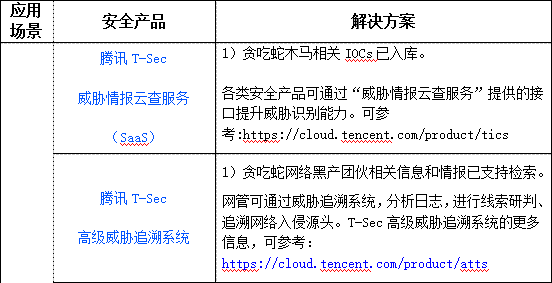

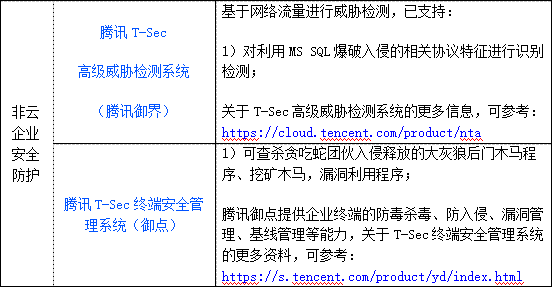

腾讯安全T-Sec终端安全管理系统及腾讯电脑管家均可查杀该病毒,腾讯安全专家建议企业网管尽快纠正MS SQL服务器存在的弱口令风险,避免黑客远程爆破成功。腾讯安全产品针对“贪吃蛇”新变种的响应清单如下:

二、详细分析

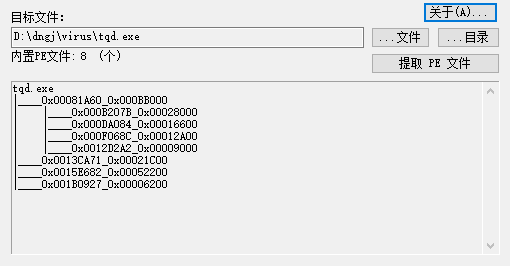

攻击团伙对MS SQL服务器爆破成功后,会直接下载提权模块攻击以获取系统最高权限。与第一版贪吃蛇不同的是,第一版提权完成后会从网络上下载后续功能模块,而新版中在提权模块中直接包含后续的功能模块,大部分内嵌在PE文件中。

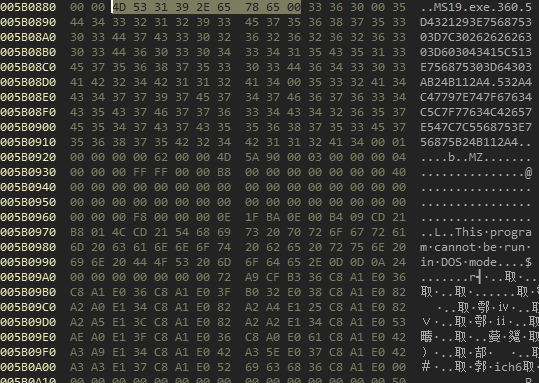

新版内嵌PE会存放在数据段

而旧版本是内嵌在资源段中

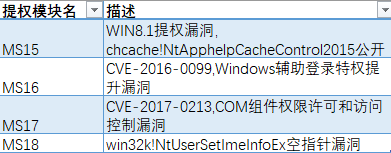

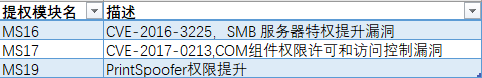

流程开始后首先释放提权模块,罗列了一下新版贪吃蛇与旧版使用的提权工具区别,提权漏洞升级了。

旧版本:

新版本

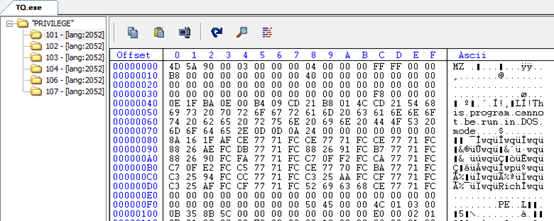

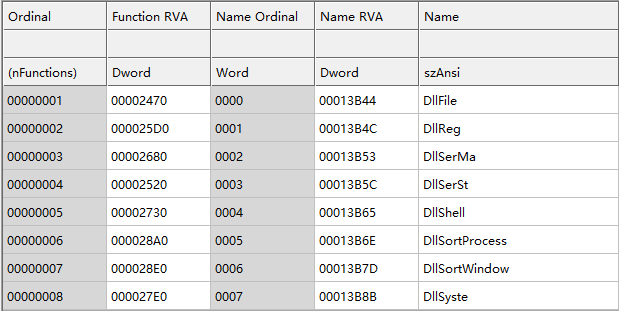

提权工作完成后,释放SQLA.exe文件,该文件内置6个PE文件,其中2个文件是密文形式存放,逐个分析其功能。

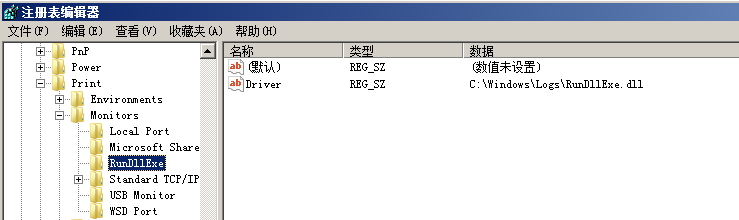

Rundllexe.Dll:这个dll有内嵌x64版本,会被注册为打印机程序

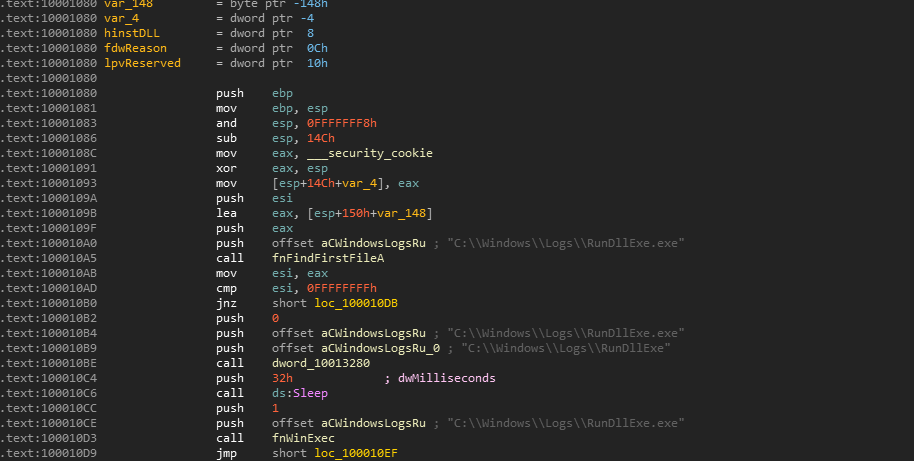

Dll启动rundllexe.Exe

Rundllexe.exe启动后把大灰狼远控注入到svchost中

大灰狼模块被释放到C:\Windows\MpMgSvc.dll中

C2: down.361com.com

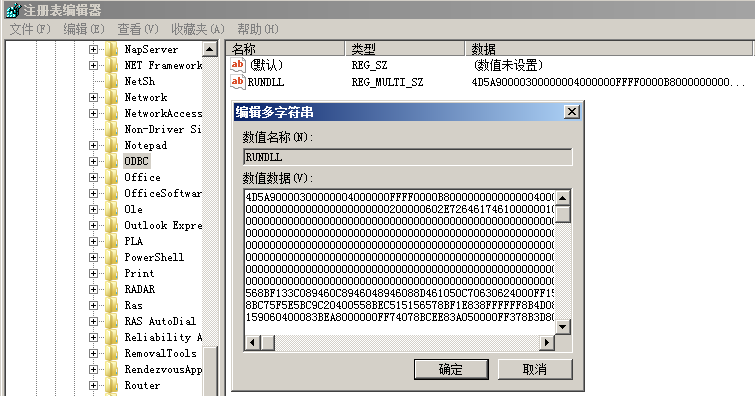

备份rundll代码到注册表

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\ODBC\Rundll

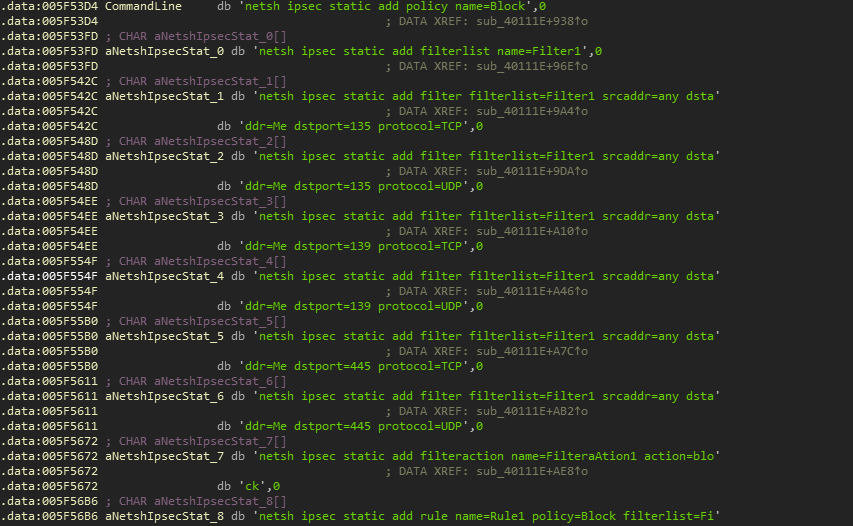

接着下载x64.exe,hxxp://124.160.126.238/1.exe,这个模块主要用来投递挖矿木马,入口处通过修改Windows防火墙规则,阻止其他挖矿木马入侵。

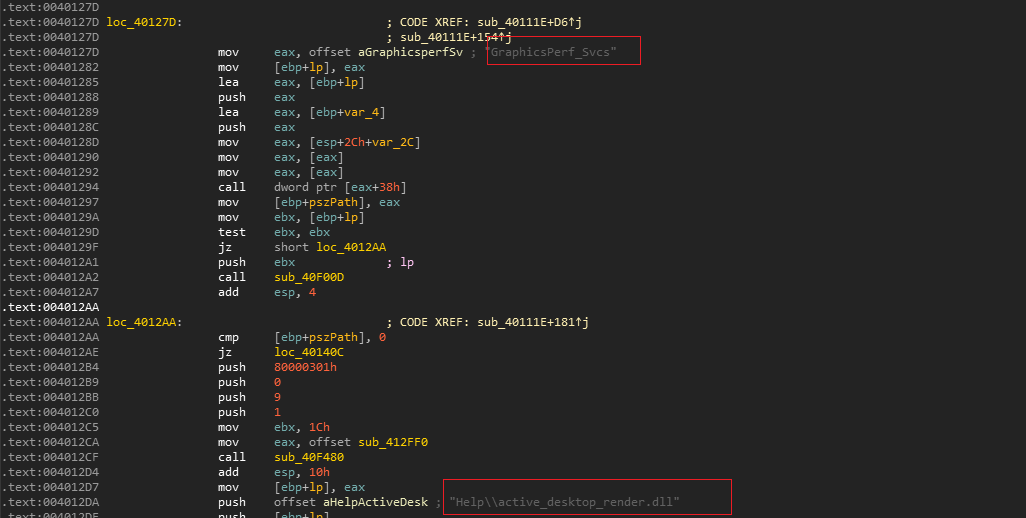

解密出active_desktop_render.dll释放到c:\windows\help\

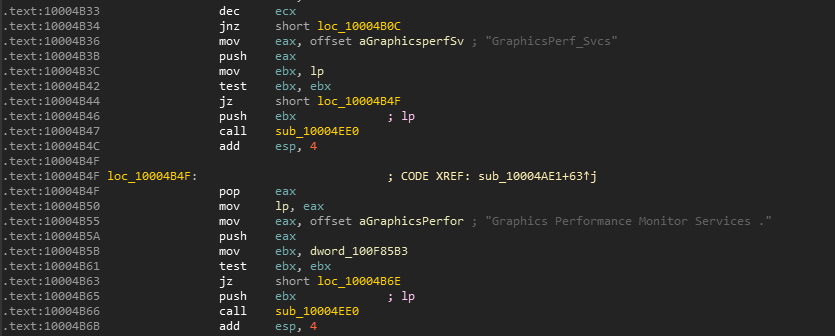

active_desktop_render.dll会把自身注册为服务,服务名GraphicsPerf_Svcs

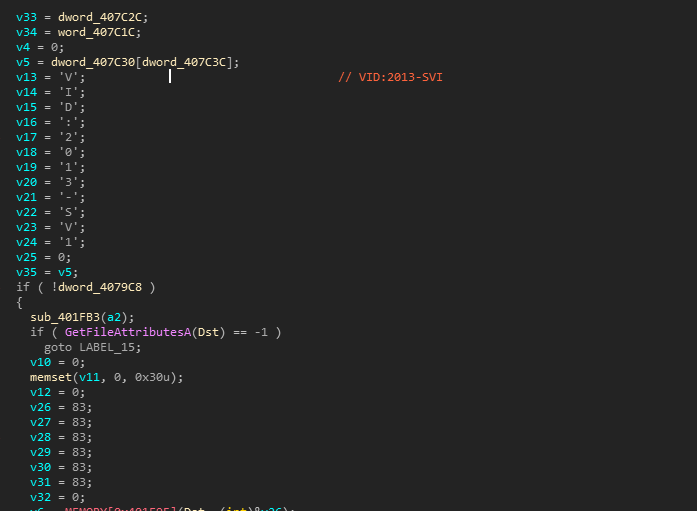

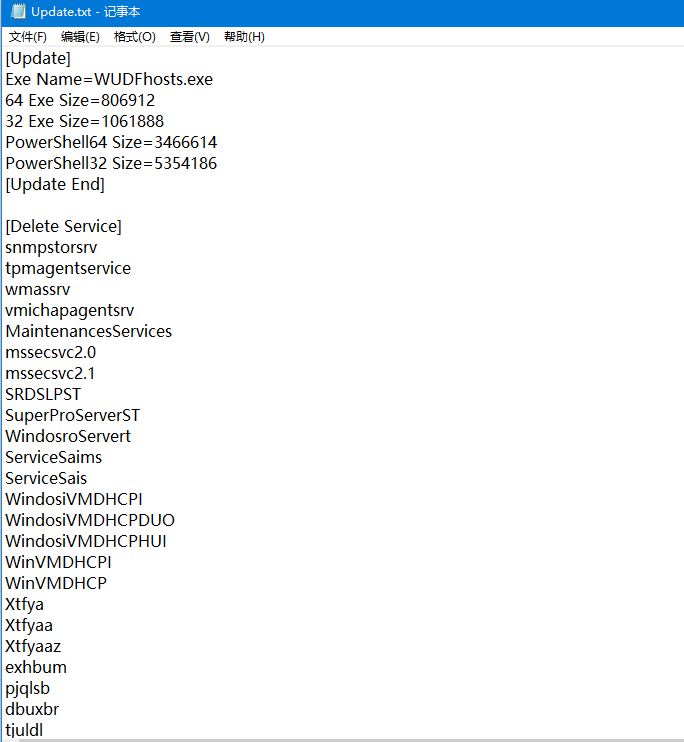

active_desktop_render.dll内置一个PE文件,解密后得到DeskTop EXE.主要负责投递挖矿木马,首先下载hxxp://118.45.42.72/Update.txt,文件中描述了挖矿木马名称及大小

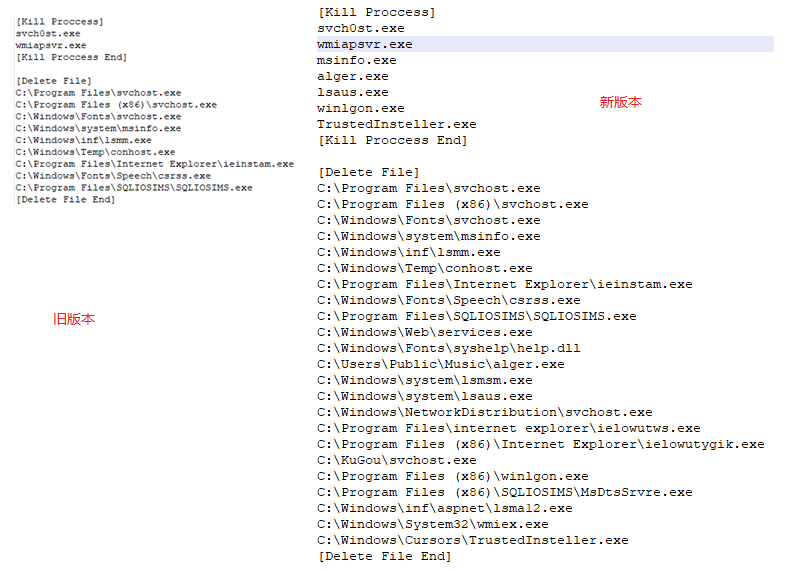

还需要根据配置描述,清除其他竞品挖矿木马

“加固清理”之后下载挖矿木马hxxp://5b3K9s2c8@1M7q4)9K6b7g2)9J5c8W2)9J5c8Y4N6%4N6#2)9J5k6e0x3$3x3X3y4G2L8g2)9J5k6h3y4G2L8g2)9J5c8U0x3J5i4K6u0W2k6i4S2W2,并设置挖矿启动项,挖矿木马使用的文件名和系统文件名一样,以便伪装。

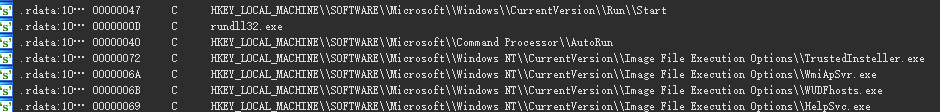

TrustedInsteller.exe

WmiApSvr.exe

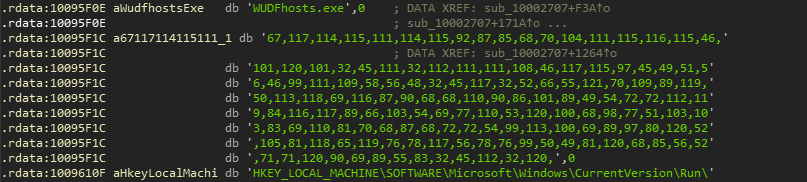

WUDFhosts.exe

HelpSvc.exe

劫持这4个系统文件,提高存活几率:

矿池及钱包仍然异或加密存储在文件中

矿池:pool.usa-138.com:80

钱包: 4B7yFmYw2qvEtWZDDnZVeY16HHpwTtuYBg6EMn5xdDbM3ggSEnQFDWDHH6cqdEYaPx4iQvAwLNu8NLc21QxDU84GGxZEY7S

清除其他挖矿木马也更加全面

IOCs

MD5

3841eed7224b111b76b39fe032061ee7

a865ec970a4021f270359761d660547c

70e694d073c0440d9da37849b1a06321

4a72e30c0a582b082030adfd8345014f

645564cf1c80e047a6e90ac0f2d6a6b7

ce614abf6d6c1bbeefb887dea08c18a3

f03f640de2cb7929bbbafa3883d1b2a9

5d2e9716be941d7c77c05947390de736

3a1e14d9bbf7ac0967c18a24c4fd414b

dc60a503fb8b36ab4c65cdfa5bd665a1

9450249ae964853a51d6b55cd55c373e

f4f11dc6aa75d0f314eb698067882dd5

18936d7a1d489cb1db6ee9b48c6f1bd2

b660ad2c9793cd1259560bbbfbd89ce6

2ee0787a52aaca0207a73ce8048b0e55

URLs

hxxp://329K9s2c8@1M7q4)9K6b7g2)9J5c8W2)9J5c8Y4N6%4N6#2)9J5k6e0x3$3x3X3y4G2L8g2)9J5k6h3y4G2L8g2)9J5c8U0x3J5i4K6u0W2k6i4S2W2

hxxp://3a5K9s2c8@1M7q4)9K6b7g2)9J5c8W2)9J5c8Y4N6%4N6#2)9J5k6e0x3$3x3X3y4G2L8g2)9J5k6h3y4G2L8g2)9J5c8U0j5@1i4K6u0W2k6i4S2W2

hxxp://118.45.42.72/Update.txt

hxxp://118.45.42.72/22.exe

hxxp://494K9s2c8@1M7q4)9K6b7g2)9J5c8W2)9J5c8Y4N6%4N6#2)9J5k6e0x3$3x3X3y4G2L8g2)9J5k6h3y4G2L8g2)9J5c8W2g2H3k6r3q4@1k6g2)9J5k6i4c8^5N6l9`.`.

hxxp://124.160.126.238/1.exe

hxxp://124.160.126.238/tq.exe

hxxp://124.160.126.238/11.exe

hxxp://124.160.126.238/Down.exe

hxxp://124.160.126.238/MSSQL.exe

Domain

0cbK9s2c8@1M7q4)9K6b7g2)9J5c8W2)9J5c8Y4N6%4N6#2)9J5k6e0x3$3x3h3y4G2L8g2)9J5k6h3y4G2L8b7`.`.

9d3K9s2c8@1M7q4)9K6b7g2)9J5c8W2)9J5c8Y4N6%4N6#2)9J5k6e0x3$3x3X3y4G2L8g2)9J5k6h3y4G2L8b7`.`.

22ssh.com

IP

124.160.126.238

118.45.42.72

参考链接

1. 又见针对SQL Server弱密码的攻击,“贪吃蛇”挖矿木马团伙吃独食https://mp.weixin.qq.com/s/3J84msMXXH8PPc-J0w8FPA

2. SQL爆破、提权攻击成惯用伎俩,逾500台服务器被黑客控制3d9K9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1k6E0M7q4)9J5k6i4N6W2K9i4S2A6L8W2)9J5k6i4q4I4i4K6u0W2j5$3!0E0i4K6u0r3M7#2)9J5c8Y4Z5K6c8W2N6w2y4s2k6I4g2f1u0s2M7@1S2%4j5i4k6z5e0@1N6k6d9i4M7`.

[培训]内核驱动高级班,冲击BAT一流互联网大厂工作,每周日13:00-18:00直播授课