-

-

[原创]腾讯安全对SolarWinds供应链攻击事件的技术分析及产品应对

-

发表于: 2020-12-15 22:55 3102

-

一、事件背景

2020年12月13日,据海外媒体报告,某黑客组织掌控了美财政部电子邮件系统进行间谍活动(Suspected Russian hackers spied on U.S. Treasury emails - sources)。

知情人士称,该黑客组织一直在监视美财政部、商务部的内部电子邮件流量。并表示,到目前为止发现的黑客攻击可能只是冰山一角,白宫于上周六召开国家安全委员会会议讨论此问题。腾讯安全正密切关注该事件,已对该事件进行应急响应。

据外媒报告,网络间谍通过暗中篡改IT公司SolarWinds发布的软件更新而获得的,该公司为美政府客户提供服务。该技巧通常称为“供应链攻击”,其作用是将恶意代码隐藏在第三方提供给目标的合法软件包内投放。

相关新闻报告后不久,国外知名的安全公司fireeye发布了分析报告《Highly Evasive Attacker Leverages SolarWinds Supply Chain to Compromise Multiple Global Victims With SUNBURST Backdoor》,详细披露了该攻击事件的技术细节以及检测规则。Fireeye把本次攻击行动命名为UNC2452,传播的后门被命名为SUNBURST后门。

(以下为Fireeye研究报告机翻截图)。

二、事件详情

SolarWind是著名的IT管理软件和远程监控工具,具有广泛的用户群体。客户包括了”财富美国500强“(Fortune 500)企业、美国所有前十大电信业者、美军所有五大部队、美国国务院、国家安全局,以及美国总统办公室等。

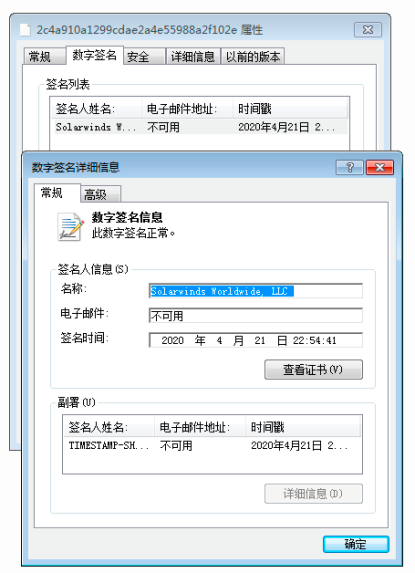

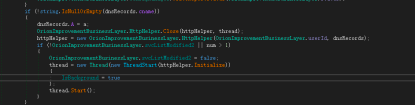

攻击者通过修改文件SolarWinds.Orion.Core.BusinessLayer.dll,并且给文件打上了Solarwinds Worldwide,LLC的数字签名,以此来绕过检测。该dll会被Orion平台通过 SolarWind.BusinessLayerHost.exe或SolarWindws.BusinessLayerHostx64.exe来进行加载(取决于系统配置)。

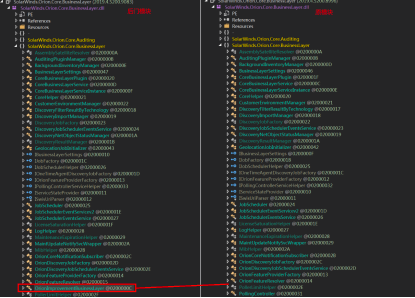

被替换的SolarWinds.Orion.Core.BusinessLayer.dll模块新增加了一个木马功能类,信息如下:

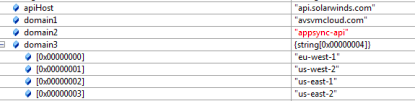

然后根据不同的三级域名加DGA做CNAME查询:

得到cname回复,证明C2存活后才执行命令控制:

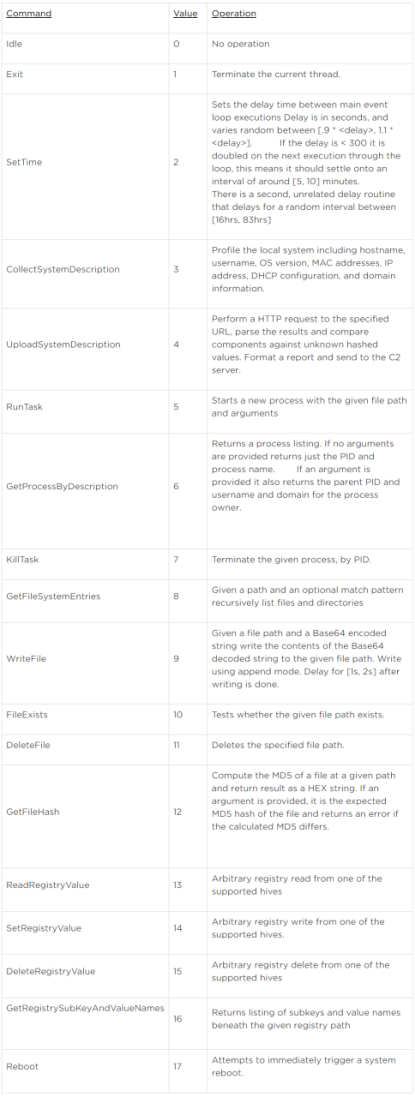

相应的C2指令和功能如下(根据fireeye报告):

而被替换的App_Web_logoimagehandler.ashx.b6031896.dll插件新增了一个DynamicRun方法,用于从http中执行相关命令:

![]()

三、影响范围

根据SolarWinds官方发布安全公告,SolarWinds Orion平台软件在2020年3月至6月之间发布的2019.4 - 2020.2.1版本都受到了供应链攻击的影响,这些版本的安装包内存在恶意的后门应用程序。

此外,根据腾讯安全威胁情报中心检测,该攻击受影响的用户不仅限于美国,也包括欧洲、亚洲、中东等,SolarWinds Orion平台软件在中国内地也有部分用户。

四、解决方案

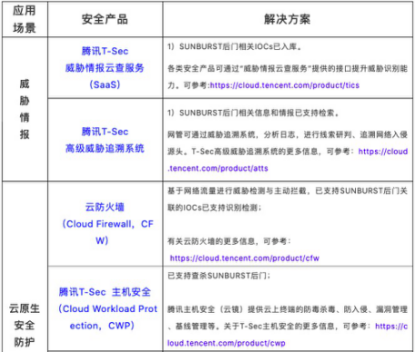

腾讯安全专家建议使用SolarWinds Orion平台软件的用户检测是否安装2019.4 - 2020.2.1版,建议尽快升级到 2020.2.1 HF2。目前,腾讯全系产品都已经支持本次供应链攻击的检测。

腾讯安全根据相关资料披露的信息对该后门在中国的影响进行评估,已证实国内有部分企业受此后门影响。目前腾讯安全全系列产品已针对该事件进行应急响应,响应清单如下:

五、总结

供应链攻击,已经成为APT攻击中的常用攻击手段,该攻击方法攻击隐蔽,检测困难,且危害极大。近些年来被披露的供应链攻击也越来越多,攻击越来越频繁,包括xcode、ccleaner、shadowhammer、驱动人生事件等等。

因此我们建议相关企业,如软件提供商、设备提供商等等供应链企业,务必提升自我的安全能力,保障供应链的安全。

值得注意是,本次通过SolarWind供应链攻击的事件跟上周曝光的fireeye被黑客入侵并被曝光武器库的事件是否存在一定的关联?目前还不得而知。因为暂时未发现直接的证据。我们也会持续的跟踪和分析相应的情报。

六、附录

IOCs

MD5

846e27a652a5e1bfbd0ddd38a16dc865

2c4a910a1299cdae2a4e55988a2f102e

56ceb6d0011d87b6e4d7023d7ef85676

Domain

6a57jk2ba1d9keg15cbg.appsync-api.eu-west-1.avsvmcloud[。] com

7sbvaemscs0mc925tb99.appsync-api.us-west-2.avsvmcloud[。] com

gq1h856599gqh538acqn.appsync-api.us-west-2.avsvmcloud[。] com

ihvpgv9psvq02ffo77et.appsync-api.us-east-2.avsvmcloud[。] com

k5kcubuassl3alrf7gm3.appsync-api.eu-west-1.avsvmcloud[。] com

mhdosoksaccf9sni9icp.appsync-api.eu-west-1.avsvmcloud[。] com

deftsecurity [。]com

freescanonline [。]com

thedoccloud [。] com

websitetheme [。]com

highdatabase [。]com

Incomeupdate [。]com

databasegalore [。]com

panhardware [。] com

zupertech [。] com

IP:

13.59.205.66

54.193.127.66

54.215.192.52

34.203.203.23

139.99.115.204

5.252.177.25

5.252.177.21

204.188.205.176

51.89.125.18

167.114.213.199

参考链接:

1.beaK9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1k6%4N6%4N6Q4x3X3g2X3K9i4u0W2k6i4W2W2i4K6u0W2j5$3!0E0i4K6u0r3j5X3I4G2k6#2)9J5c8Y4c8Z5M7X3g2S2N6q4)9J5k6s2u0W2M7$3g2S2M7X3y4Z5i4K6u0r3x3U0l9J5x3q4)9J5c8U0p5J5i4K6u0r3k6i4k6S2M7$3W2$3k6g2)9J5k6r3q4@1N6r3q4U0K9$3g2J5i4K6u0V1L8r3g2$3k6i4u0S2k6$3g2K6i4K6u0V1M7$3!0D9j5i4u0%4K9h3&6V1M7#2)9J5k6s2y4#2M7s2m8D9P5g2)9J5k6r3y4Z5j5h3W2F1i4K6u0V1j5$3!0E0M7s2u0G2L8h3W2K6k6i4y4Q4x3X3c8%4K9i4c8Z5i4K6u0V1M7%4g2F1j5Y4g2J5M7%4c8Q4x3X3c8T1j5h3y4C8k6r3!0G2M7W2)9J5k6h3S2@1L8h3I4Q4x3U0k6F1j5Y4y4H3i4K6y4n7

2.296K9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1k6%4N6%4N6Q4x3X3g2K6L8$3I4S2M7Y4N6A6L8X3c8K6i4K6u0W2j5$3!0E0i4K6u0r3M7$3g2U0N6i4u0A6N6s2W2S2k6s2k6A6M7$3!0J5P5g2)9J5y4X3&6T1M7%4m8Q4x3@1t1`.

3.a03K9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1k6%4N6%4N6Q4x3X3g2J5k6i4g2@1k6i4u0K6i4K6u0W2j5$3!0E0i4K6u0r3j5i4u0@1K9h3y4D9k6g2)9J5c8Y4g2K6i4K6u0V1N6i4y4S2i4K6u0V1j5%4W2T1k6i4u0Q4x3X3c8@1M7X3g2S2M7%4g2J5P5g2)9J5k6r3g2^5j5$3I4K6N6h3W2$3k6g2)9J5c8Y4y4#2M7%4m8W2j5%4c8W2k6q4)9J5k6s2u0#2M7%4y4A6j5h3&6Q4x3X3c8Z5j5h3y4C8k6i4u0K6i4K6u0V1M7%4m8A6k6h3c8Q4x3X3c8G2L8W2)9J5k6s2g2Q4x3X3c8K6i4K6u0V1N6s2u0W2j5i4y4#2M7Y4W2Q4x3X3c8W2L8h3q4A6L8s2y4Q4x3X3c8K6L8%4g2J5j5$3g2K6i4K6u0V1K9h3c8g2f1@1E0n7e0U0t1^5e0U0m8b7c8H3`.`.

[培训]内核驱动高级班,冲击BAT一流互联网大厂工作,每周日13:00-18:00直播授课