-

-

[原创]微软Exchange多个高危漏洞通告,腾讯安全建议用户尽快修复

-

发表于: 2021-3-3 13:47 3062

-

微软紧急发布了Exchange 多个高危漏洞的风险通告,攻击者可以利用相关漏洞在无需用户交互的情况下攻击指定Exchange服务器,执行任意代码。Exchange服务器被入侵者控制会导致十分严重的后果,包括但不限于:严重的信息泄露风险,以及后续导致的其他严重攻击事件。

如果企业使用Exchange Server作为邮件服务器,在存在漏洞的情况下,会被入侵者轻易攻破,入侵者可以绕开授权机制,提取该企业所有通信邮件,造成机密信息泄漏;攻击者还可以内部员工凭据发送钓鱼邮件(成功率极高),进一步入侵内网其他系统,或以此作为跳板入侵其他服务器。如果在安全演练场景下,则有很高的几率导致失分甚至直接出局。

按常规进度,该漏洞会在3月份的例行安全公告中发布,因漏洞影响严重,已有在野攻击利用,微软已提前发布漏洞补丁,微软提前发布安全补丁的事件十分少见,表明该漏洞的危险等级十分严重。

微软标记已有在野攻击利用,漏洞破坏力较大,腾讯安全专家建议受影响的政企用户尽快升级修复。

漏洞编号:

CVE-2021-26855、CVE-2021-26857、CVE-2021-26858、CVE-2021-27065、CVE-2021-26412、CVE-2021-26854、CVE-2021-27078

漏洞等级:严重,漏洞评分:9.8。

漏洞详情:

CVE-2021-26855: 服务端请求伪造漏洞

Exchange服务器端请求伪造(SSRF)漏洞,利用此漏洞的攻击者能够发送任意HTTP请求并通过Exchange Server进行身份验证。

CVE-2021-26857: 序列化漏洞

Exchange反序列化漏洞,该漏洞需要管理员权限,利用此漏洞的攻击者可以在Exchange服务器上以SYSTEM身份运行代码。

CVE-2021-26858/CVE-2021-27065: 任意文件写入漏洞

Exchange中身份验证后的任意文件写入漏洞。攻击者通过Exchange服务器进行身份验证后,可以利用此漏洞将文件写入服务器上的任何路径。同时,通过配合利用CVE-2021-26855 SSRF漏洞可以破坏管理员的凭据来进行身份验证。

受影响的版本:

ExchangeServer 2010/2013/2016/2019

漏洞复现与验证:

腾讯安全专家对该漏洞的影响进行了分析验证:

攻击者只需向目标Exchange服务器发送特殊的数据包,便可以在目标系统上执行任意代码,该漏洞的触发无需任何用户交互操作。

腾讯安全网络空间测绘:

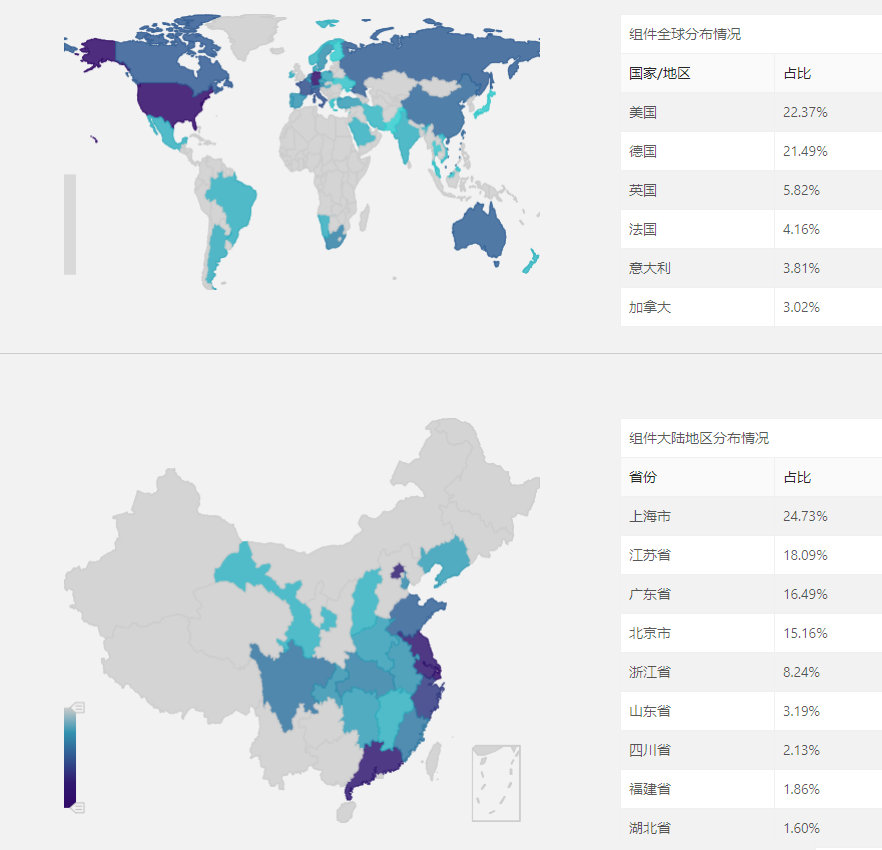

腾讯安全网络空间测绘结果显示,微软Exchange Server套件在全球应用十分广泛,美国占比最高(22.37%)、其次是德国(21.49%)、英国(5.82%)。在中国大陆地区,上海、江苏、广东、北京等地位居前列,合计占比接近75%。

漏洞修复建议:

微软官方已发布相关安全更新,腾讯安全专家建议部署Exchange的政企用户尽快修补:

临时安全建议:

CVE-2021-26855:

可以通过以下Exchange HttpProxy日志进行检测:

%PROGRAMFILES%\Microsoft\ExchangeServer\V15\Logging\HttpProxy

通过以下Powershell可直接进行日志检测,并检查是否受到攻击:

Import-Csv-Path (Get-ChildItem -Recurse -Path “$env:PROGRAMFILES\Microsoft\Exchange Server\V15\Logging\HttpProxy” -Filter ‘*.log’).FullName| Where-Object { $_.AuthenticatedUser-eq ” -and $_.AnchorMailbox -like ‘ServerInfo~*/*’ } | select DateTime,AnchorMailbox

如果检测到了入侵,可以通过以下目录获取攻击者采取了哪些活动

%PROGRAMFILES%\Microsoft\ExchangeServer\V15\Logging

CVE-2021-26858:

日志目录:C:\Program Files\Microsoft\ExchangeServer\V15\Logging\OABGeneratorLog

可通过以下命令进行快速浏览,并检查是否受到攻击:

findstr/snip /c:”Download failed and temporaryfile” “%PROGRAMFILES%\Microsoft\ExchangeServer\V15\Logging\OABGeneratorLog\*.log”

CVE-2021-26857:

该漏洞单独利用难度稍高,可利用以下命令检测日志条目,并检查是否受到攻击。

Get-EventLog-LogName Application -Source “MSExchangeUnified Messaging” -EntryType Error | Where-Object {$_.Message -like “*System.InvalidCastException*” }

CVE-2021-27065:

通过以下powershell命令进行日志检测,并检查是否遭到攻击:Select-String-Path “$env:PROGRAMFILES\Microsoft\ExchangeServer\V15\Logging\ECP\Server\*.log” -Pattern ‘Set-.+VirtualDirectory’

时间线:

2021年3月2日,微软官方发布漏洞通告及安全补丁;

2021年3月3日,腾讯安全发布漏洞风险通告,建议受影响的用户尽快修复。

参考链接: