-

-

Sodinokibi(REvil)黑客组织发起大规模供应链攻击

-

发表于: 2021-7-4 11:25 3702

-

前言

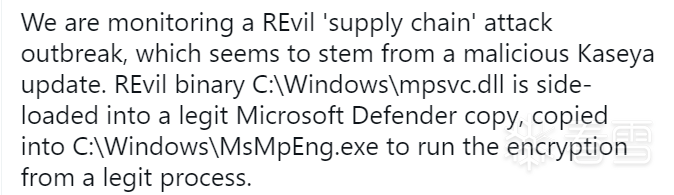

Sodinokibi勒索病毒黑客组织获取了远程管理解决方案提供商Kaseya基础设施的访问权限,并使用VSA软件的恶意升级执行程序在企业网络上部署Sodinokibi(REvil)勒索病毒,据报道该事件已经影响了全球数千家公司,相关受害者发布的信息,如下所示:

安全事件

Sophos公司的恶意软件分析师Mark Loman指出REvil勒索病毒黑客团伙在主机系统上禁用本地防病毒解决方案,然后部署一个虚假的Windows Defender应用程序,该应用程序运行实际的Sodinokibi(REvil)勒索病毒,如下所示:

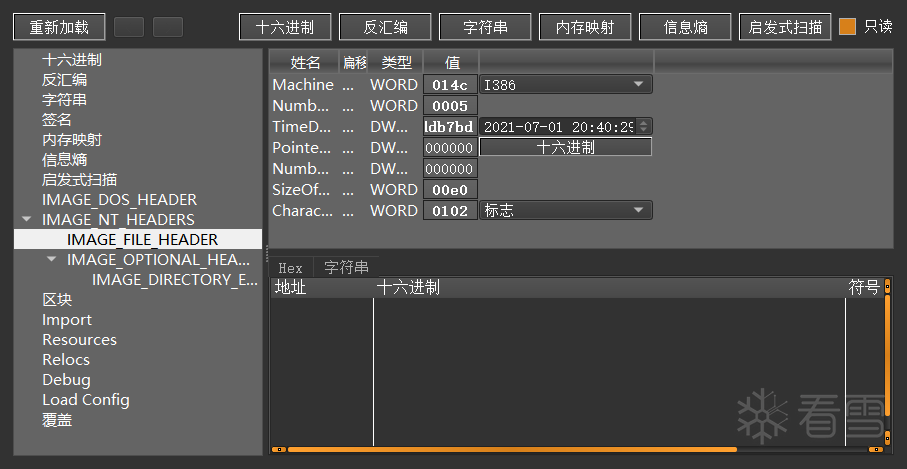

最新的Sodinokibi(REvil)勒索病毒的编译时间为2021年7月1日,如下所示:

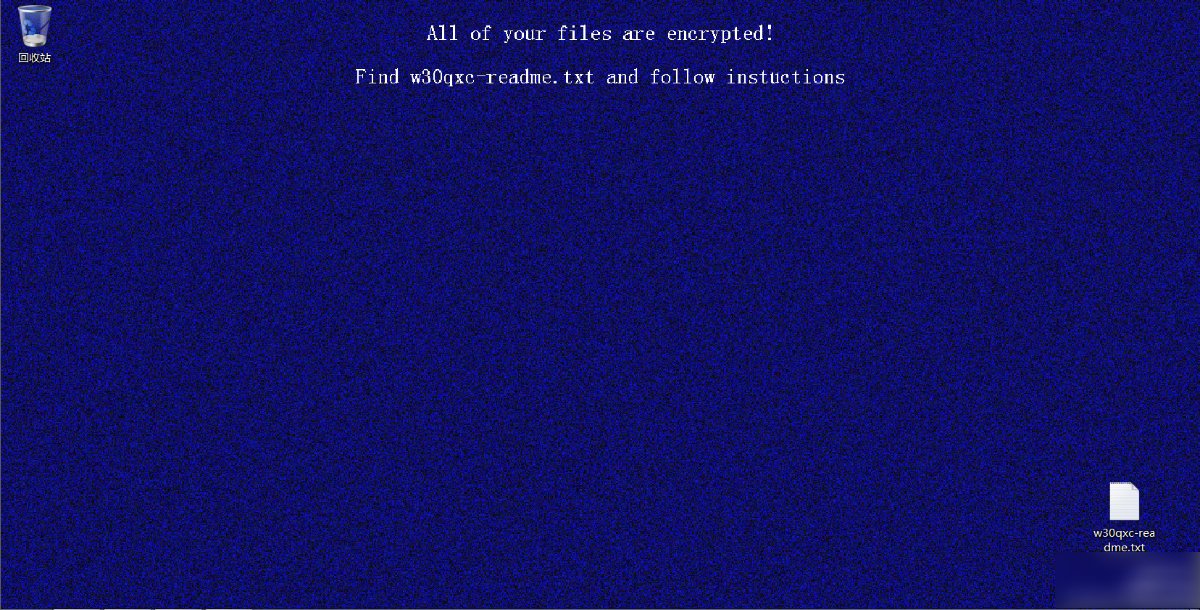

然后应该是在7月2日左右,该勒索病毒黑客组织通过Kaseya基础设施发起供应链攻击,传播这款最新的勒索病毒,勒索病毒的运行之后,如下所示:

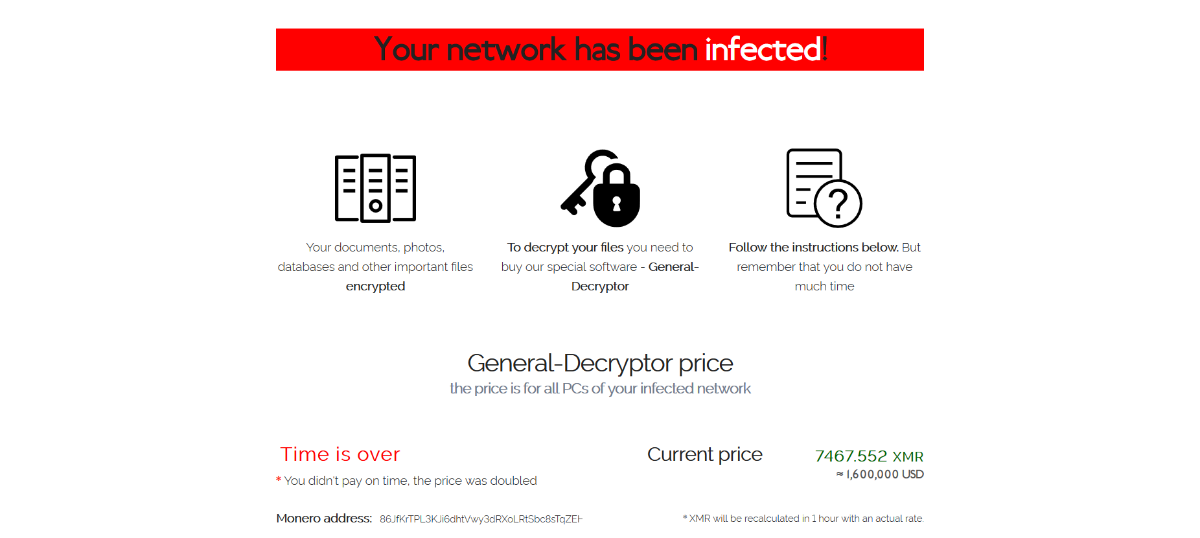

该勒索病毒黑客组织通过判断受害者是否加入域等信息,要求受害者支付不同的赎金,从5万美元到500万美元不等,笔者捕获的这款勒索病毒样本,勒索赎金为160万美元,如下所示:

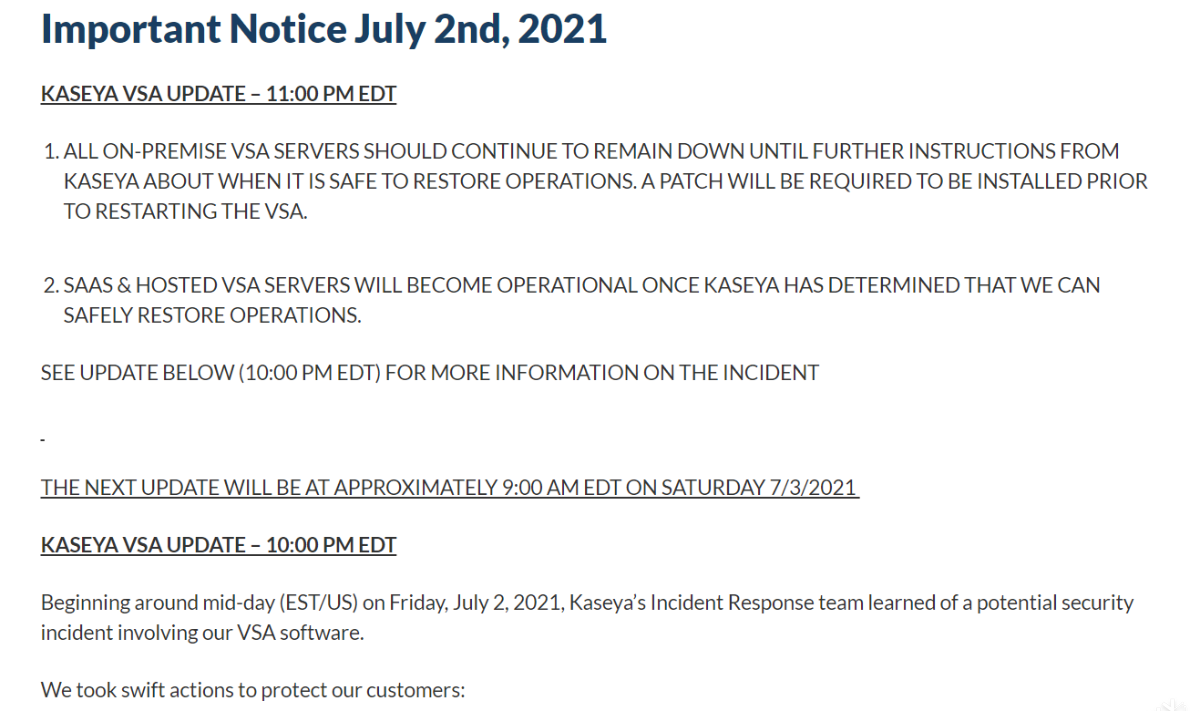

目前Kaseya已经通知客户,让客户将VSA服务器离线,直到收到进一步的通知指示,安装相应的补丁之后,才能让SAAS和VSA服务器运行,如下所示:

Kaseya除了建议客户关闭他们的 VSA 服务器之外,为了阻止恶意更新的传播,Kaseya 还关闭了自己的云基础设施,并试图将 REvil 团伙从其系统中清除,Kaseya被Sodinokibi(REvil)勒索病毒黑客组织利用发动大规模供应链攻击之后,美国网络安全和基础设施安全局表示正在调查这一事件,以及如何解决它。

这次Sodinokibi(REvil)勒索病毒黑客组织攻击行动,也标志着勒索病毒黑客组织第三次滥用 Kaseya 产品部署勒索软件,2019年2 月Gandcrab 勒索病毒黑客组织利用 ConnectWise Manage 软件的 Kaseya 插件中的漏洞,在MSP 的客户网络上部署GandCrab勒索病毒,然后Gandcrab 勒索病毒黑客组织在2019年6月1号宣布关闭运营之后不久,Sodinokibi(REvil)勒索病毒黑客组织就马上接管了GandCrab勒索病毒之前的一些传播渠道,同时该勒索病毒黑客组织于2019 年6月对 MSP 发起了第二次攻击,当时他们滥用 Webroot SecureAnywhere 和 Kaseya VSA 产品再次将勒索软件从 MSP 部署到他们的客户网络,这次Sodinokibi(REvil)勒索病毒黑客组织又再次利用Kaseya VSA产品的更新执行流程,通过恶意升级程序给客户安装部署Sodinokibi(REvil)勒索病毒。

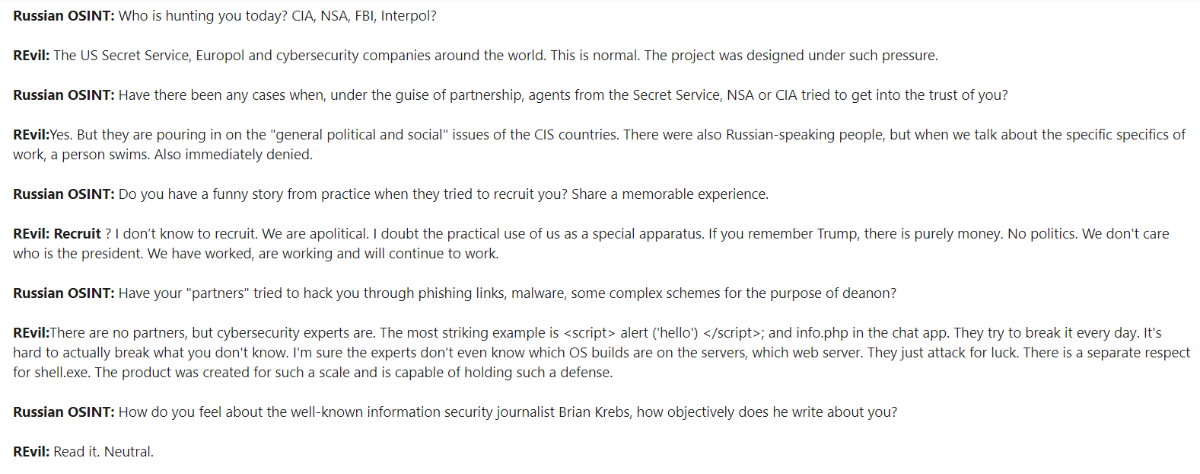

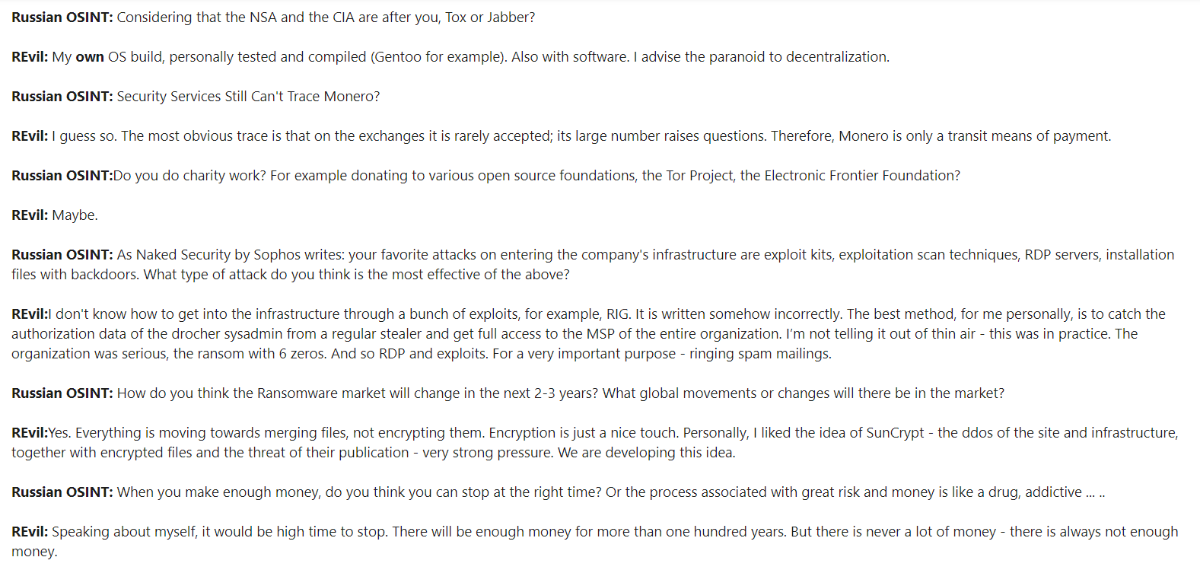

近日Sodinokibi又再次接受了采访,相关的采访内容,如下所示:

Sodinokibi(REvil)勒索病毒黑客组织变的越来越活跃了,未来他们可能会发起更多的勒索攻击活动。

参考链接:

d28K9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1k6@1K9r3g2J5k6h3y4G2M7X3c8Q4x3X3g2E0k6h3c8A6j5g2)9J5c8Y4u0W2N6X3W2D9i4K6u0V1M7X3q4F1M7$3!0E0N6$3q4J5k6g2)9J5k6r3g2^5k6h3y4#2N6r3g2K6i4K6u0V1M7%4g2H3M7r3I4&6i4K6u0V1j5$3S2S2K9h3&6Q4x3X3c8S2N6s2c8S2j5$3E0Q4x3X3c8$3K9h3q4Q4x3X3c8E0j5h3I4A6j5$3W2G2N6i4y4Q4x3X3c8C8j5i4y4W2P5h3q4Q4x3X3c8#2M7r3c8S2N6r3g2Q4x3V1j5`.

关于Sodinokibi勒索病毒的更多信息,可以参考笔者之前的文章

Sodinokibi(REvil)勒索病毒最新变种,攻击Linux平台

a07K9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1k6E0M7q4)9J5k6i4N6W2K9i4S2A6L8W2)9J5k6i4q4I4i4K6u0W2j5$3!0E0i4K6u0r3M7#2)9J5c8W2M7K6f1#2W2A6x3V1#2s2e0$3!0i4i4K6g2X3L8#2W2B7N6e0l9&6y4f1g2c8k6H3`.`.

Sodinokibi(REvil)勒索病毒黑客组织攻击姿势全解

e2cK9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1k6E0M7q4)9J5k6i4N6W2K9i4S2A6L8W2)9J5k6i4q4I4i4K6u0W2j5$3!0E0i4K6u0r3M7#2)9J5c8Y4f1$3h3q4g2m8h3p5W2S2e0q4)9#2k6U0k6T1b7V1c8p5e0X3y4g2K9@1S2V1b7b7`.`.

勒索攻击风起云涌,Sodinokibi深度分析

27fK9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1k6E0M7q4)9J5k6i4N6W2K9i4S2A6L8W2)9J5k6i4q4I4i4K6u0W2j5$3!0E0i4K6u0r3M7#2)9J5c8W2)9J5k6o6c8I4P5r3S2@1e0$3A6r3L8V1N6Z5h3U0m8E0k6f1g2Z5g2h3A6s2f1b7`.`.

威胁情报

HASH

a47cf00aedf769d60d58bfe00c0b5421

561cffbaba71a6e8cc1cdceda990ead4

总结

勒索病毒黑客组织一直在更新,从来没有停止过发起新的攻击,寻找新的目标,未来几年勒索攻击仍然是全球最大的安全威胁。

安全分析与研究,专注于全球恶意软件的分析与研究,追踪全球黑客组织攻击活动,欢迎大家关注,获取全球最新的黑客组织攻击事件威胁情报。

如果想了解最新的勒索病毒以及勒索攻击最新的威胁情报,可以加入笔者的勒索病毒专题知识星球。

赞赏

- [原创]以亲身安全经历聊聊安全方向、价值与未来 14748

- 2023年度总结 19383

- [原创]研究多态恶意软件,探讨网络安全与AI 7595

- 服务器被黑,安装Linux RootKit木马 14129

- 关于勒索病毒你不得不懂的知识点 14537