-

-

[分享]全球IT咨询巨头埃森哲遭LockBit勒索攻击!6TB文件被盗,索要5000万美元

-

发表于: 2021-8-13 10:56 12920

-

据称,全球IT咨询巨头埃森哲遭到LockBit勒索软件团伙的勒索软件网络攻击。

埃森哲是一家以服务于汽车、银行、政府、技术、能源、电信等众多行业而闻名的IT巨头市值443亿美元,是全球最大的科技咨询公司之一,在50个国家/地区拥有约 569,000名员工。客户包括财富全球100强中的91家和财富全球500强中四分之三以上的企业。

勒索软件组织威胁要泄露被盗数据

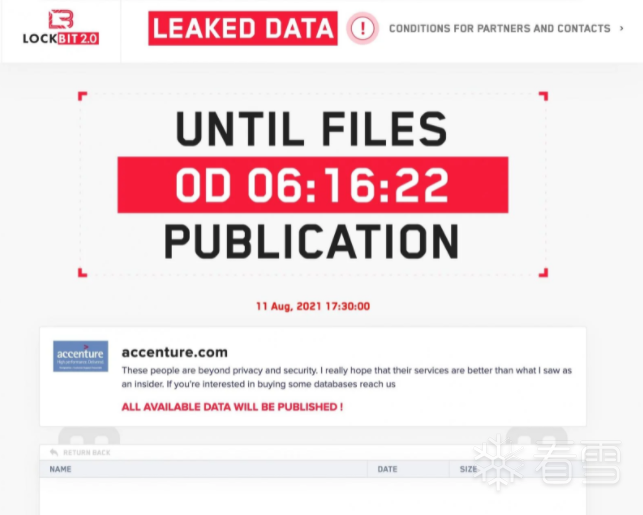

一个名为LockBit 2.0的勒索软件组织威胁要发布据称在最近的一次网络攻击中从埃森哲窃取的文件数据。如BleepingComputer所见,威胁参与者表示,如果没有支付赎金,他们将在今天晚些时候发布数据:

LockBit 勒索软件运营商泄漏站点已进入泄漏倒计时

虽然LockBit没有出示被盗数据的证据,但他们声称愿意将其出售给任何感兴趣的各方。

“这些人超越了隐私和安全。我真的希望他们的服务比我作为内部人员看到的更好。如果你有兴趣购买一些数据库,请联系我们,”LockBit在他们的数据泄露网站上称。

根据securityaffairs,在赎金支付时钟倒计时结束时,泄漏站点显示了一个名为W1的文件夹,其中包含据称从公司窃取的PDF文档集合。

受影响系统已恢复

埃森哲表示,受影响的系统已从备份中恢复:“通过我们的安全控制和协议,我们在我们的一个环境中发现了异常活动。我们立即控制了此事并隔离了受影响的服务器。”

该公司补充说:“对埃森哲的运营或我们客户的系统没有影响。”

6 TB文件被盗,索要5000万美元赎金

在Cyble研究团队看到的对话中,LockBit勒索软件团伙声称从埃森哲窃取了6 TB的数据,并要求支付5000万美元的赎金。威胁行为者声称已通过公司“内部人员”访问埃森哲的网络。

熟悉此次攻击的消息人士告诉BleepingComputer,埃森哲已经向至少一家CTI供应商确认了勒索软件攻击,这家IT服务提供商也在通知更多客户。

根据网络犯罪情报公司Hudson Rock分享,这次攻击损害了员工和合作伙伴使用的 2,500 台计算机,导致该公司暗示“这些信息肯定被威胁行为者使用了”。

关于LockBit

根据威胁研究公司Emsisoft的一份报告,LockBit于2019年9月出现,最初被称为ABCD 勒索软件,因为它在加密文件上放置了 .abcd扩展名。

据国际刑警组织报道,LockBit于2020年5月与Maze勒索软件组织合作,并于2020年8月开始攻击美国中型公司。

Emsisoft表示,今年6月,LockBit推出了LockBit 2.0勒索软件即服务业务,并开始了一项广告活动以招募新的附属公司。

LockBit此前曾袭击过许多受害者,包括英国的Merseyrail火车网络。Emsisoft表示,LockBit及其附属公司今年非常活跃。

“已经有 9,955份 [关于LockBit] 提交给ID Ransomware,ID Ransomware是一种在线工具,可帮助勒索软件的受害者识别哪些勒索软件加密了他们的文件,”Emsisoft称。估计只有25%的受害者向ID Ransomware提交了申请。

已知漏洞被利用?

随着勒索软件横行,埃森哲事件是一系列勒索软件事件中最新一起,其他勒索事件攻击目标包括燃料供应商Colonial Pipeline Co.、肉类供应商JBS和远程管理软件公司Kaseya。

第三方风险管理公司Shared Assessments副总裁Bradley表示,埃森哲的这个特殊例子很有趣,因为它是一个已知/已发布的漏洞,这强调了确保及时正确修补系统安全漏洞的重要性,以及重视软件在开发过程中检测漏洞的必要性。据美国国家标准与技术局(NIST)、国家漏洞数据库(NVD)数据,90%以上的网络安全问题是由软件自身的安全漏洞被利用导致,因此减少系统安全漏洞,加强软件安全是确保网络安全的重要防护手段的补充。

网络系统的安全性取决于其最薄弱的环节,在软件开发过程中实时检测源代码安全漏洞并修复,不但有助于加强软件安全强化网络安全,还能为企业节省修复成本。Wukong(悟空)静态代码检测工具,从源码开始,为您的软件安全保驾护航!

参读链接:

52eK9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1k6%4N6%4N6Q4x3X3g2%4L8$3!0U0L8$3!0E0i4K6u0W2j5$3!0E0i4K6u0r3j5U0l9J5x3g2)9J5k6h3S2@1L8h3I4Q4x3@1j5K6i4K6t1$3j5h3#2H3i4K6y4n7K9h3c8Q4x3@1c8X3y4X3p5K6k6U0x3J5x3r3u0X3z5o6j5@1y4K6t1^5j5U0M7@1x3o6M7$3k6X3b7%4x3e0V1@1x3r3g2S2x3H3`.`.

dd8K9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1k6%4N6%4N6Q4x3X3g2T1L8r3g2W2M7r3W2F1k6$3y4G2L8i4m8#2N6r3g2J5i4K6u0W2j5$3!0E0i4K6u0r3L8X3g2%4M7#2)9J5c8Y4y4W2j5%4g2J5K9i4c8&6i4K6u0r3j5h3y4U0k6h3&6@1N6i4u0W2i4K6u0V1j5$3!0F1k6X3W2J5L8i4y4Q4x3X3c8Z5j5h3y4C8i4K6u0V1j5h3k6@1k6i4u0Q4x3X3c8D9L8$3y4C8j5X3W2@1i4K6u0V1M7X3q4F1M7$3!0E0N6$3q4J5k6g2)9J5k6r3c8S2N6r3q4Q4x3X3c8D9k6h3q4C8i4K6u0V1N6r3S2J5k6h3q4@1M7#2)9J5c8R3`.`.

805K9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1k6@1K9s2u0W2j5i4c8H3L8%4y4@1i4K6u0W2j5$3!0E0i4K6u0r3j5h3y4U0k6h3&6@1N6i4u0W2i4K6u0V1L8r3!0U0K9$3u0A6N6q4)9J5k6s2u0S2L8Y4y4G2L8i4N6S2M7X3g2Q4x3X3c8S2N6s2c8S2j5$3E0Q4x3V1j5I4y4U0R3#2z5e0c8Q4x3V1j5`.

0c8K9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1k6%4N6%4N6Q4x3X3g2A6L8X3k6G2M7X3W2K6K9%4c8G2k6r3q4&6i4K6u0W2j5$3!0E0i4K6u0r3j5h3y4U0k6h3&6@1N6i4u0W2i4K6u0V1K9r3W2@1i4K6u0V1j5Y4W2Q4x3X3c8S2M7s2m8S2M7X3g2F1N6q4)9J5k6s2u0S2L8Y4y4G2L8i4N6S2M7X3g2Q4x3X3c8S2N6s2c8S2j5$3E0Q4x3X3c8S2i4K6u0V1x3e0M7J5y4R3`.`.

[培训]内核驱动高级班,冲击BAT一流互联网大厂工作,每周日13:00-18:00直播授课