-

-

[分享]SSID剥离漏洞可让黑客模拟真实无线接入点 影响多个软件平台

-

发表于: 2021-9-22 10:41 18077

-

研究人员目前发现了一个漏洞,该漏洞可以将网络名称(实际上是SSID – 服务集标识符)更改为设备网络列表中的另一个名称。

简单地说:毫无戒心的用户可能会被诱骗连接到黑客设置的WiFi点。这不仅会导致用户数据被窃取,还会访问他们设备上的个人信息——这就是该漏洞被称为SSID剥离的原因。

SSID 剥离已成为一种重大威胁,因为它几乎影响了所有软件平台,包括MS Windows、macOS、Apple iOS、Ubuntu和Android。

漏洞有什么作用?

该漏洞可以诱使毫无戒心的用户连接到由攻击者或网络犯罪分子控制的网络。基本上,用户将连接到他们最初不打算连接的错误网络。

根据研究人员的说法,在SSID剥离攻击中,用户可以看到一个与他们信任的连接名称相匹配的连接,但用户需要手动连接到虚假的网络才可以。

网络将绕过设备的安全控制,因为SSID的原始名称将存储在攻击者插入的字符串中,而用户将无法在屏幕上看到它。

“无线客户端附近的任何AP发布的SSID都由该客户端处理——无论客户端设备和AP 之间是否存在任何信任。因此,攻击者可能会尝试在SSID中包含恶意负载,以试图利用易受攻击的客户端,”研究人员指出。

AirEye早在7月份就已经通知了易受攻击的平台,但他们都认为这是一个小安全漏洞,可能很快就会实施补丁。

三种错误场景

研究人员报告显示了三种错误场景,其中一种是通过在SSID中插入NULL字节迫使苹果设备显示部分名称,而在Windows设备上,使用换行符达到了相同的效果。

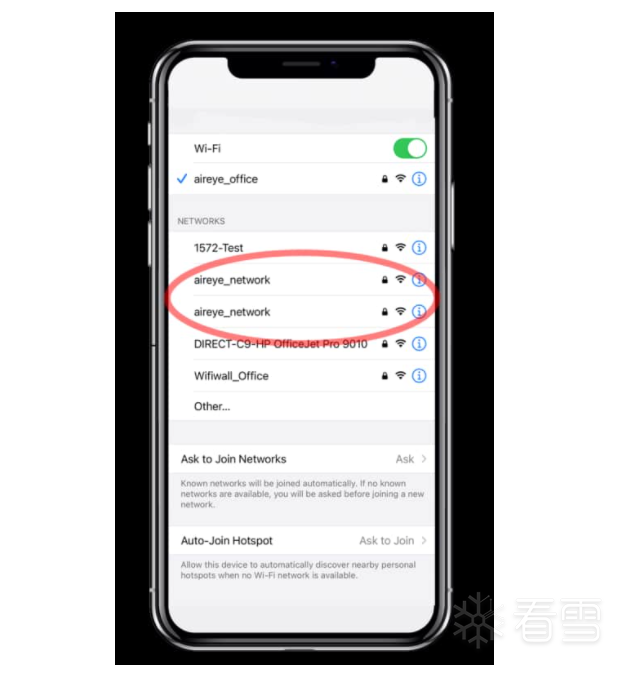

第二种类型的显示错误更常见,它是通过不可打印的字符显示的。攻击者可能在SSID的名称中包含特殊字符,而不警告用户。例如,攻击者可以显示aireye_network而不是aireye_x1cnetwork,其中x1c表示一个带有0x1c十六进制值的字节。

第三个显示错误将网络名称的一部分从屏幕的可见部分挤出。在这种情况下,iPhone将airreye_networknnnnnnnnnrogue的SSID显示为airreye_network,消除了单词rogue。这种技术,连同第二种类型的错误,可以成功地隐藏流氓网络名称的后缀。

尽管从目前情况来看,SSID剥离漏洞不会产生太大的影响,但当被别有用心的网络犯罪团伙加以利用时,对个人或企业造成的损失是难以预计的,因此针对任何安全漏洞都不能抱有侥幸心理。随着网络攻击技术逐渐提升,仅靠传统的“老三样”(杀毒软件、防火墙、入侵检测系统)已难以应对,安全工作应从每一个细节和基础工作做起。尤其企业应增强对安全管控机制、强化网络安全意识,特别是在软件开发过程中重视对代码质量的把握。数据显示,超过6成的安全漏洞与代码有关,而使用静态代码分析技术可以减少30%到70%的安全漏洞,建议企业在软件开发过程中不断检测并修复代码缺陷,提高软件自身安全性从而减少数据丢失。

参读链接:

67bK9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1k6%4N6%4N6Q4x3X3g2%4L8$3!0U0L8$3!0E0i4K6u0W2j5$3!0E0i4K6u0r3j5U0l9J5x3g2)9J5k6h3S2@1L8h3I4Q4x3@1k6A6k6q4)9K6c8r3f1$3x3e0p5I4j5h3j5#2k6o6M7K6z5e0b7#2j5e0t1&6j5e0p5^5k6U0t1@1j5U0M7K6k6o6x3K6y4e0t1&6

16bK9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1k6%4N6%4N6Q4x3X3g2Z5j5h3y4C8M7X3g2S2k6q4)9J5k6h3y4G2L8g2)9J5c8Y4y4K6K9h3c8Q4x3X3c8K6N6s2u0A6M7s2m8A6L8X3N6Q4x3X3c8Z5j5h3y4C8k6i4u0K6i4K6u0V1N6$3W2J5k6h3I4W2M7%4y4Q4x3X3c8S2j5$3y4W2M7%4y4Q4x3X3c8H3L8$3W2F1N6s2y4Q4x3V1j5`.

[培训]内核驱动高级班,冲击BAT一流互联网大厂工作,每周日13:00-18:00直播授课