-

-

160Crackme之01Acid burn

-

发表于: 2022-1-27 20:10 6045

-

师承15PB

课后练习之160Crackme01

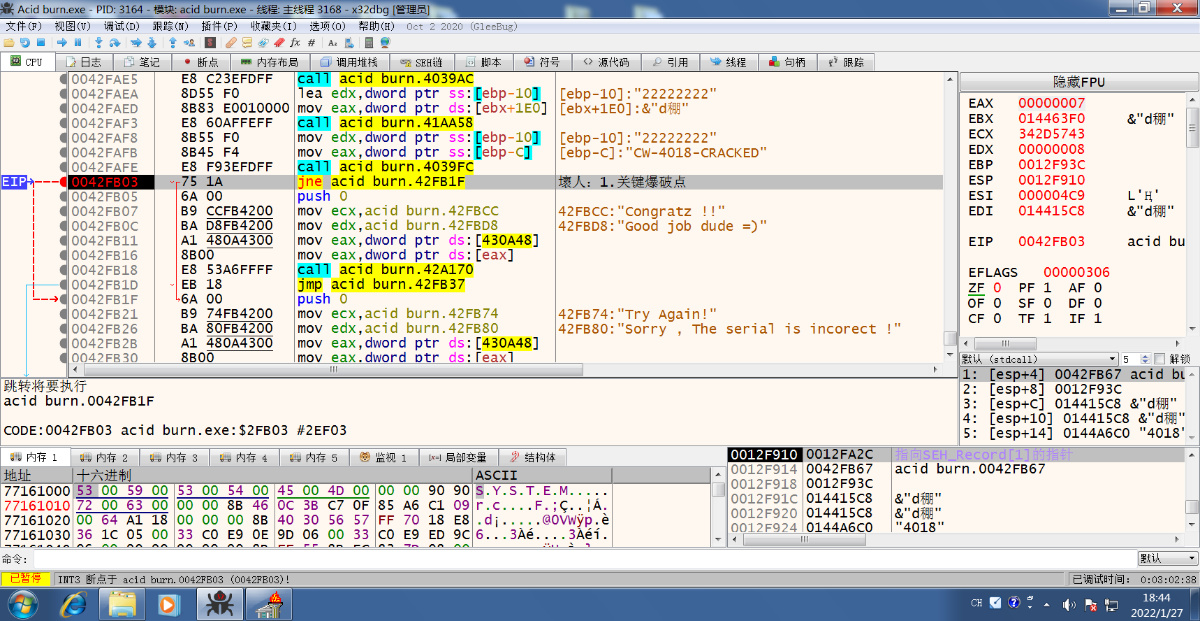

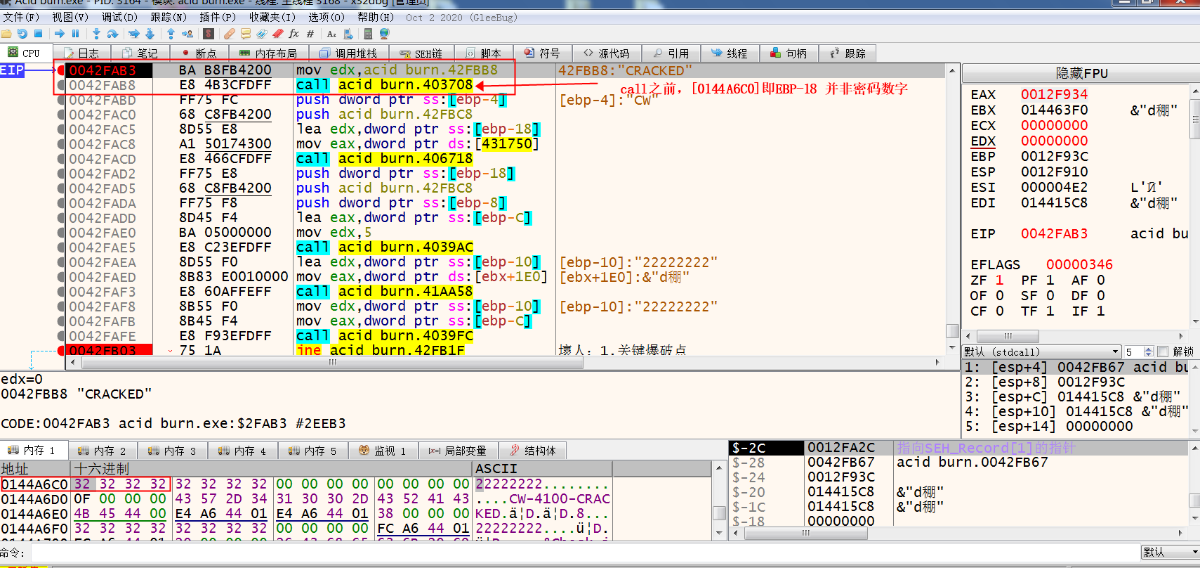

【1】根据MessageBox找到跳转关键点

发现关键信息:[ebp-C]:"CW-4018-CRACKED"

初步推测,每个Name对应不同的[ebp-C]:"CW-4018-CRACKED"

而输入的11111111对应的是[ebp-C]:"CW-4018-CRACKED"

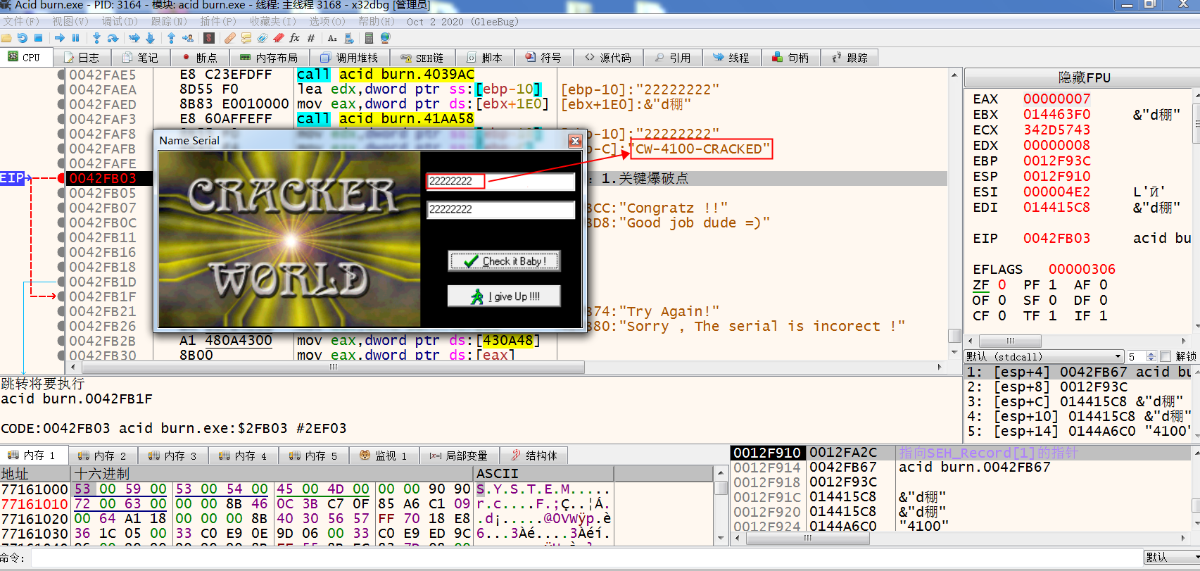

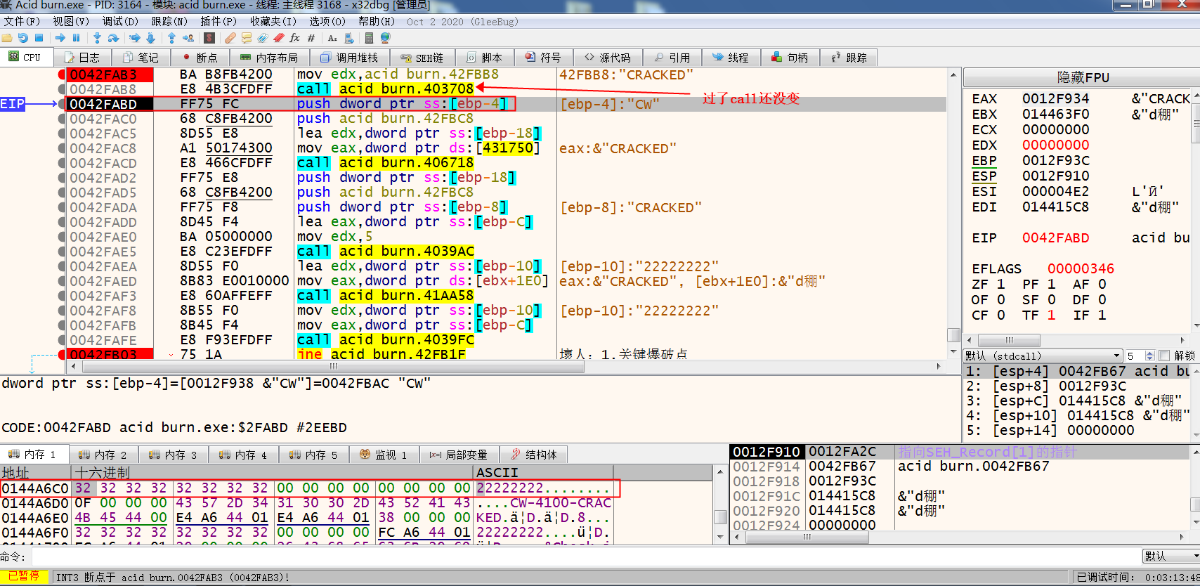

【2】更换Name继续尝试看看CW-XXXXXX的变化

果然,根据输入的Name不同对应的生成密码CW-XXXX-CRACKED的数字是不同的

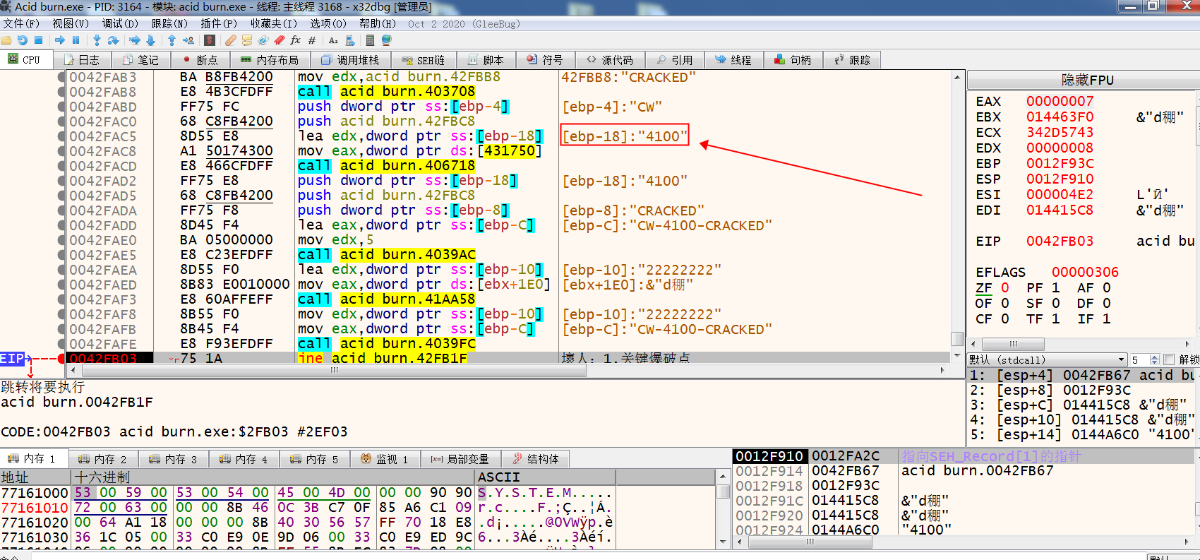

往上追寻代码,看数字部分在什么时候生成的

发现可疑地方,在此call下断点看看是否得出数字部分

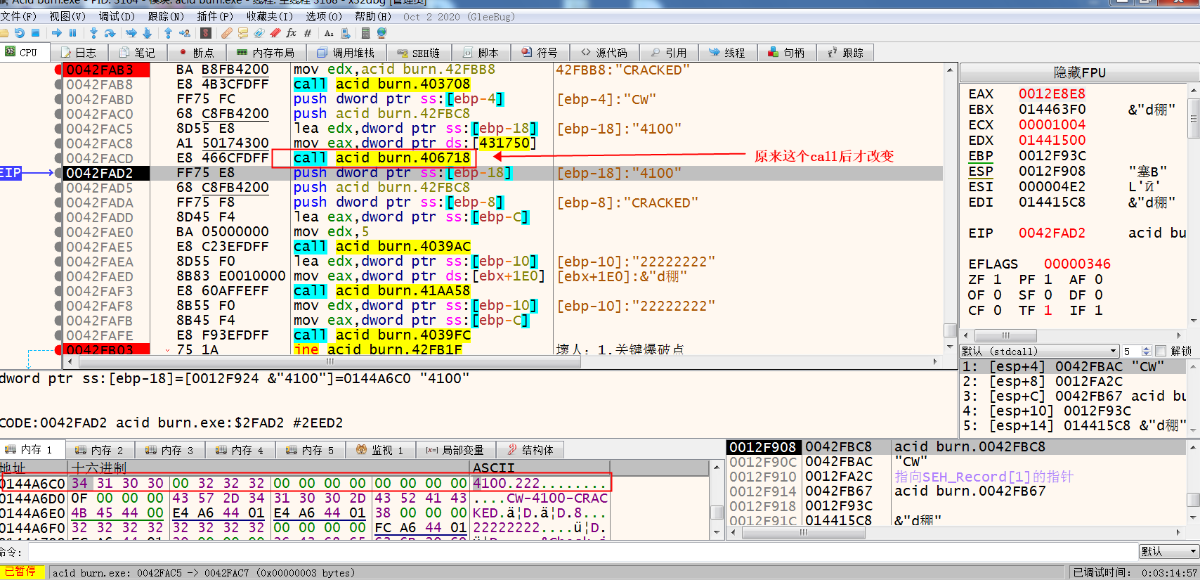

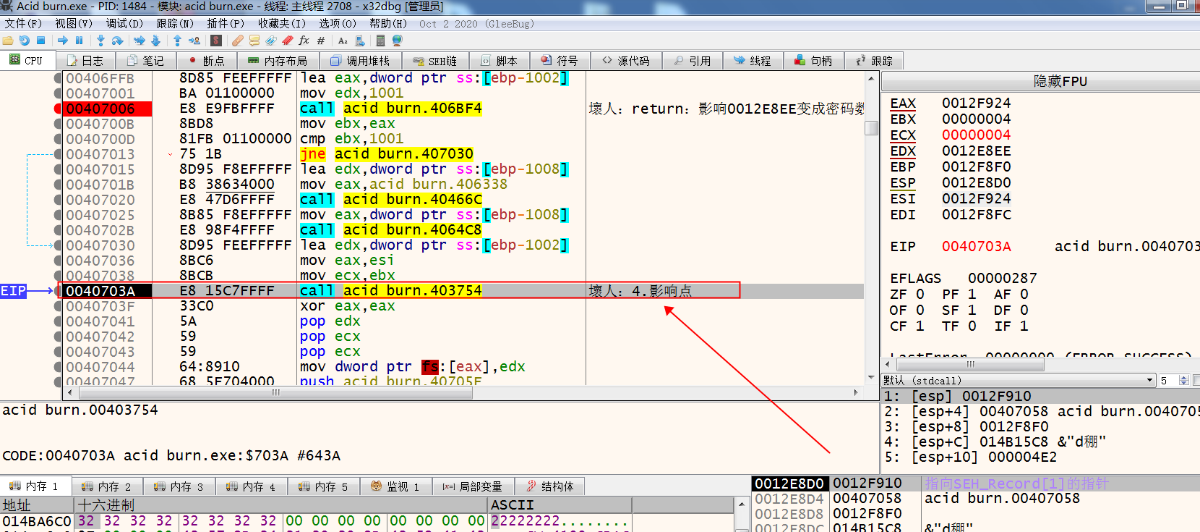

【3】追踪数字部分在哪个call发生变化

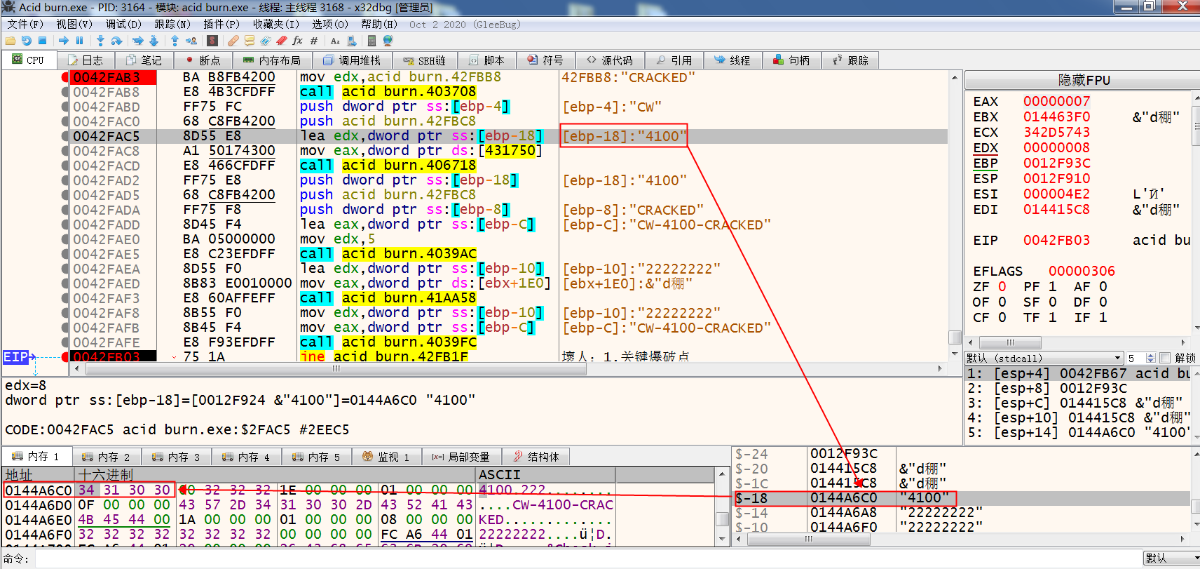

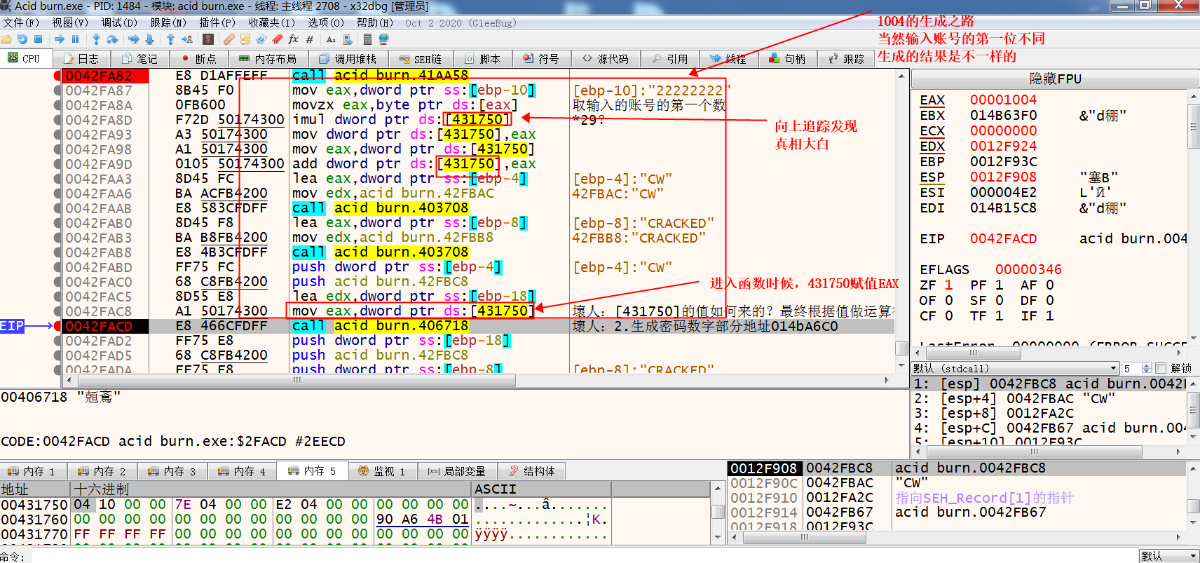

最终发现0042FACD的call改变了EBP-18变成正确的密码数字部分

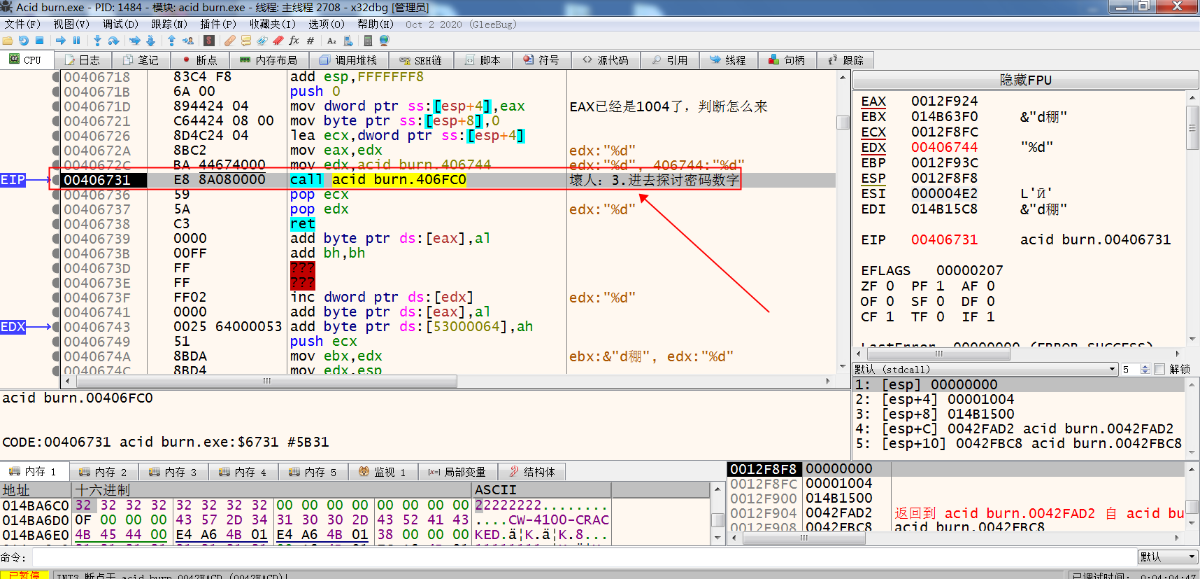

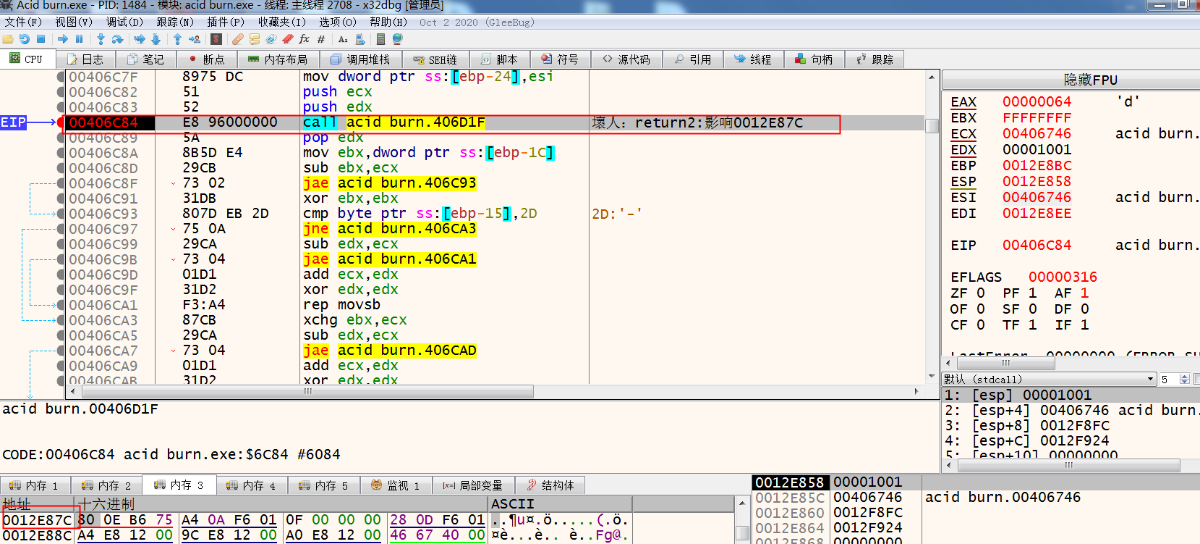

【4】深入追踪

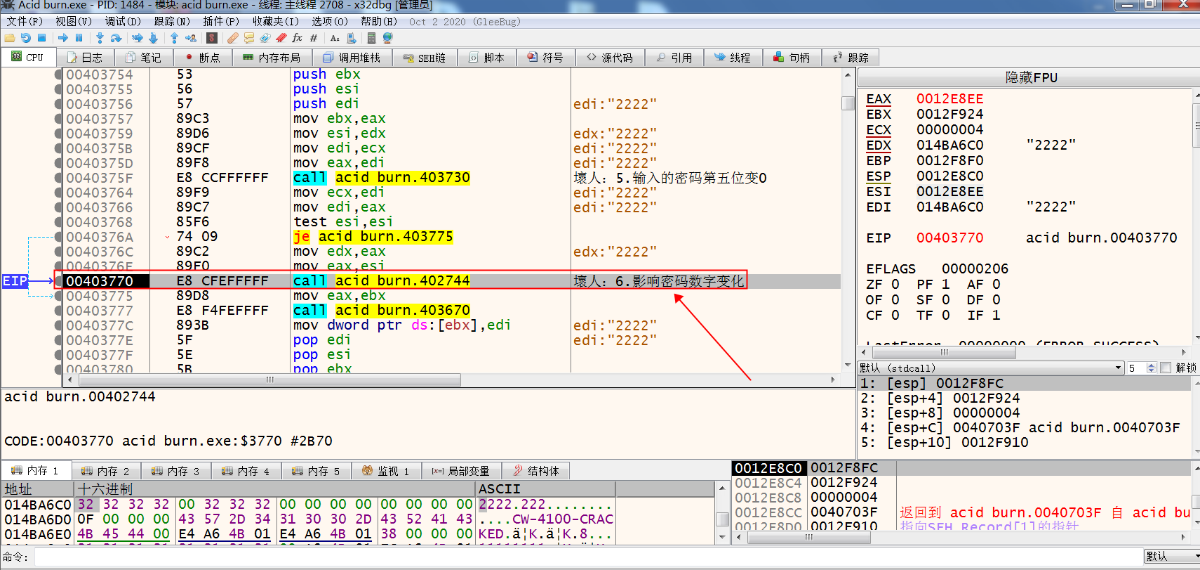

【5】发现早已生成正确密码,另外跟着地址寻找

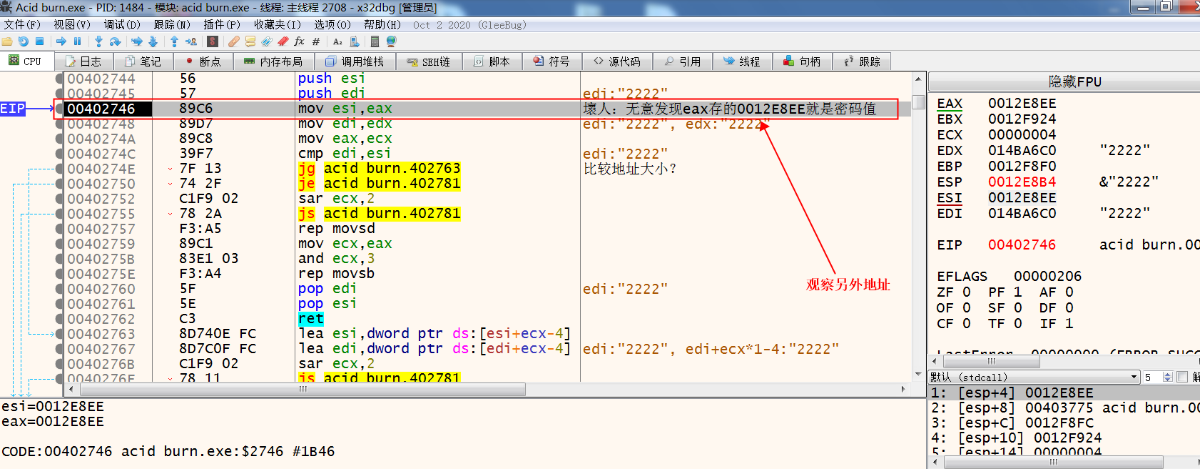

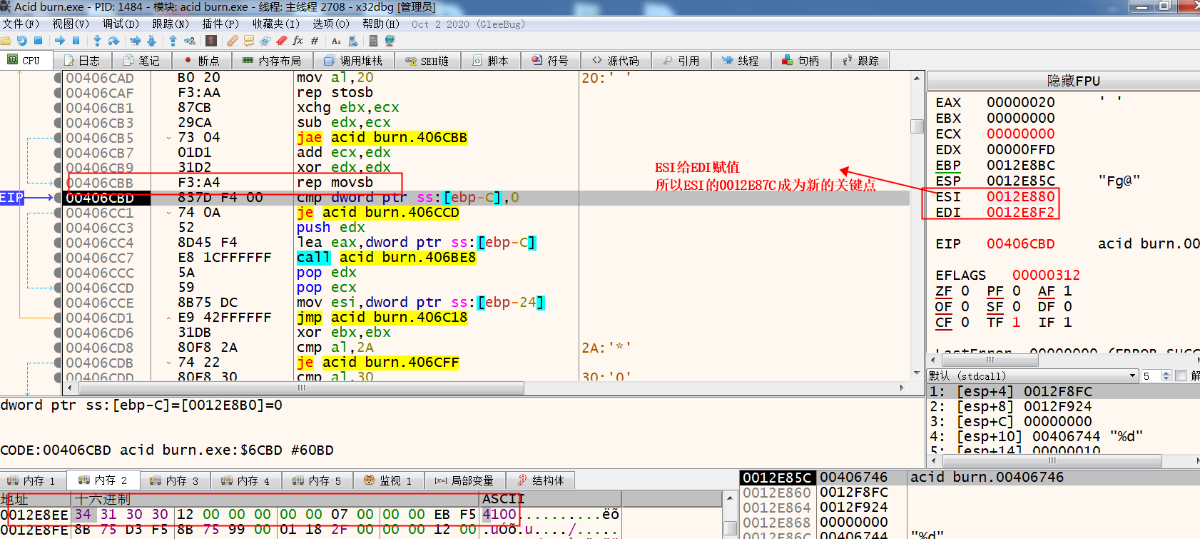

【6】发现ESI给EDI赋值,密码在ESI里面,重新寻找新地址

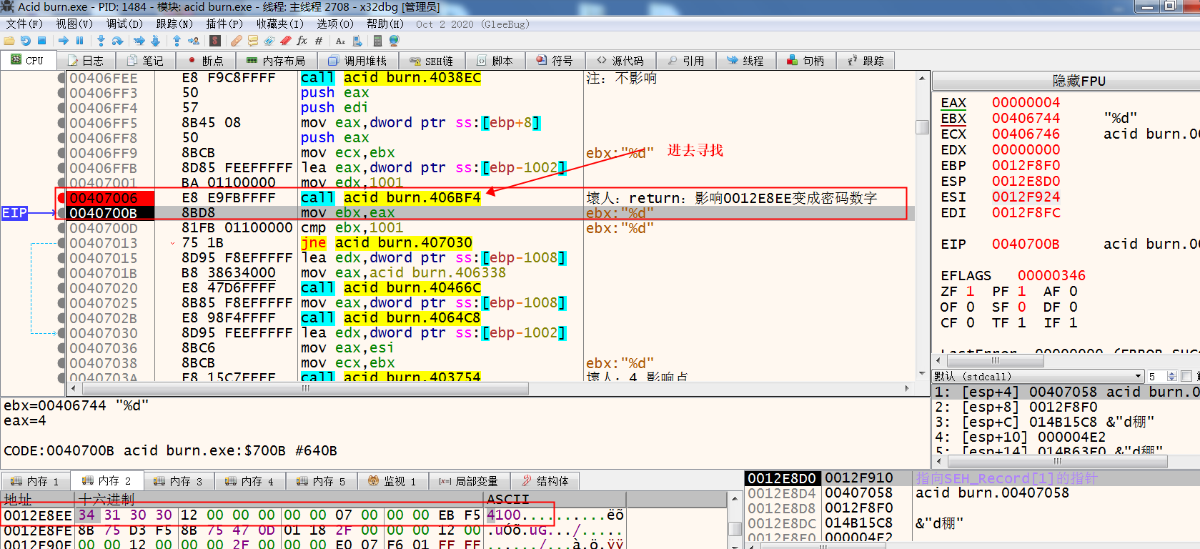

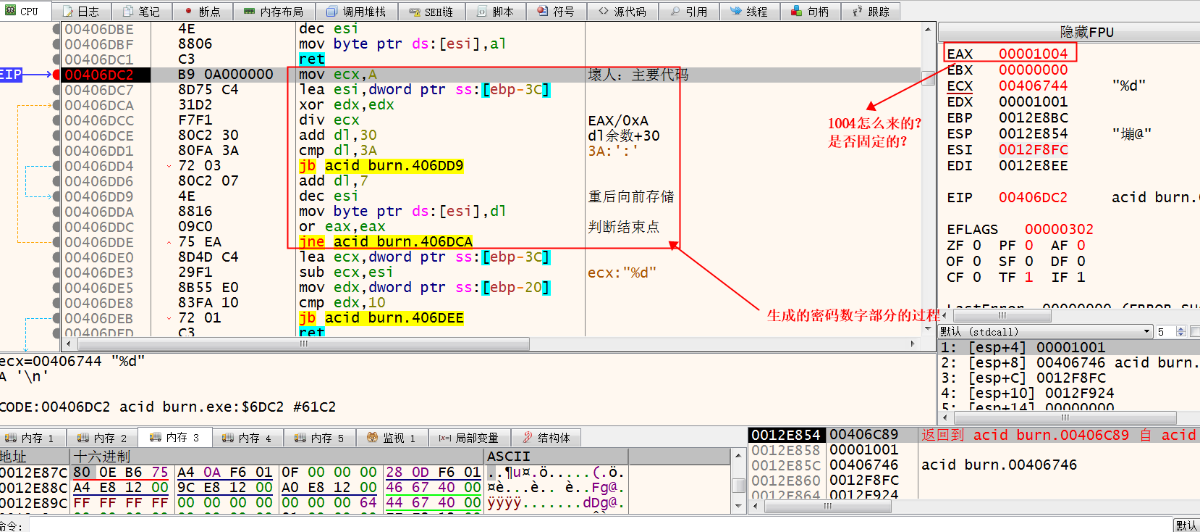

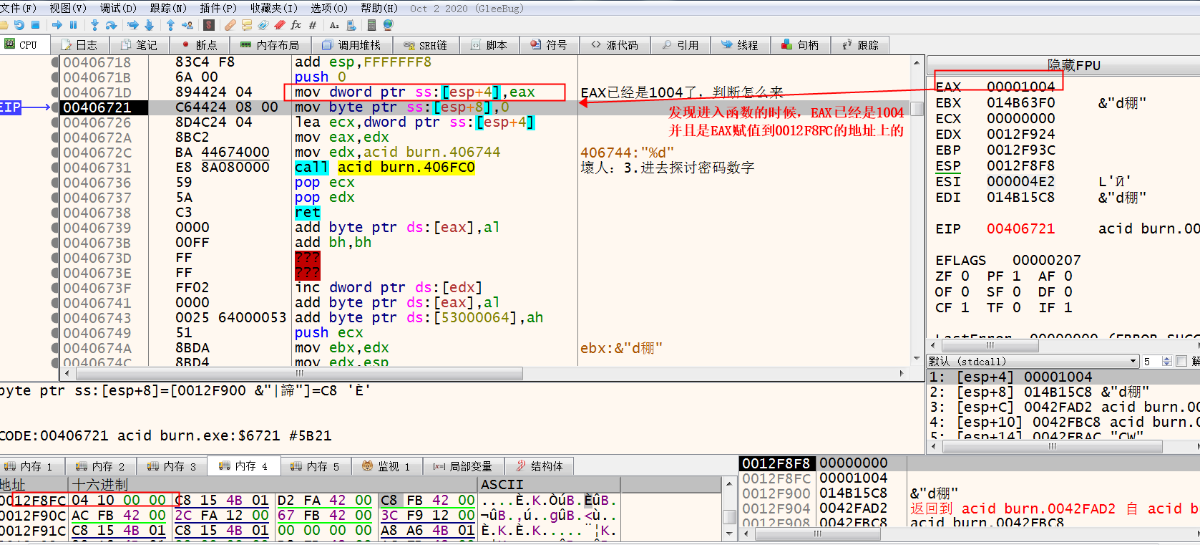

【7】新问题,生成密码数字中有个关键数EAX==1004;怎么算的?是否固定的?继续追查踪影

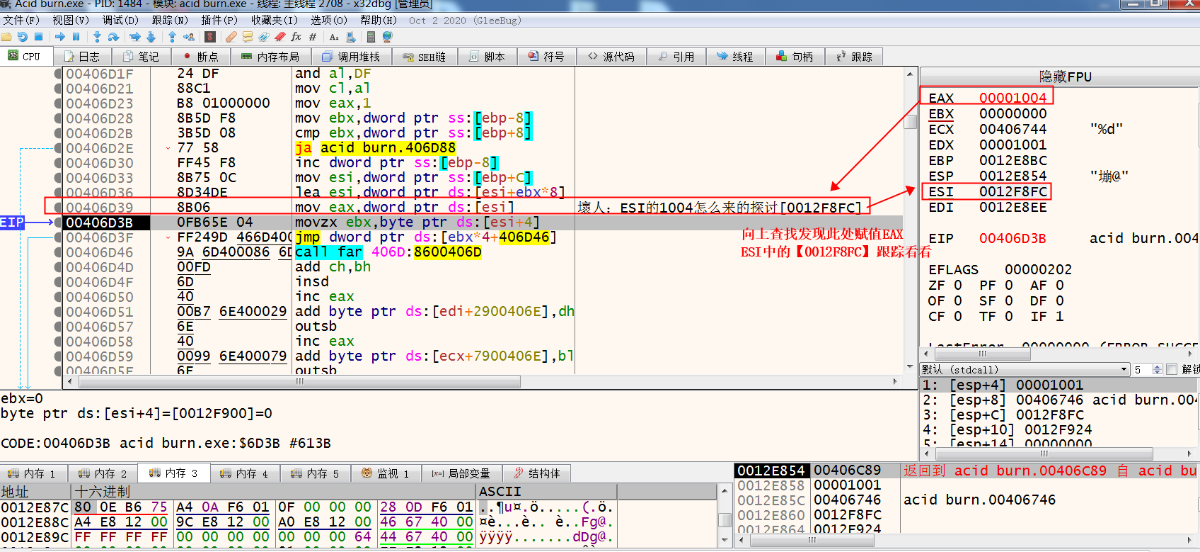

【8】发现新大陆,原来1004是ESI的一个地址赋值过去的,跟踪地址看看1004怎么生成

【9】基本告破。

赞赏

他的文章

赞赏

雪币:

留言: