-

-

[原创]Buuctf reverse类题目:Xor

-

-

[原创]Buuctf reverse类题目:Xor

这边是Buuctrf上的一道比较简单的题,题目链接:1ebK9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1k6T1N6i4g2G2K9W2)9J5k6h3y4F1i4K6u0r3j5$3S2S2L8r3I4W2L8X3N6W2M7#2)9J5x3#2)9#2b7V1#2d9b7#2c8r3x3U0l9J5x3q4)9#2c8q4S2G2M7R3`.`.

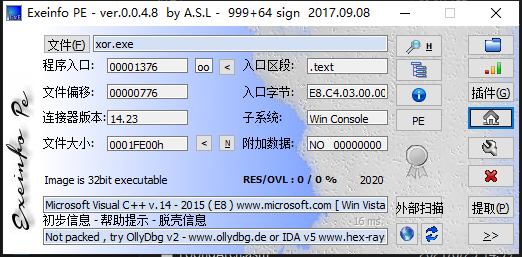

先用查壳软件看一下文件有没有加壳

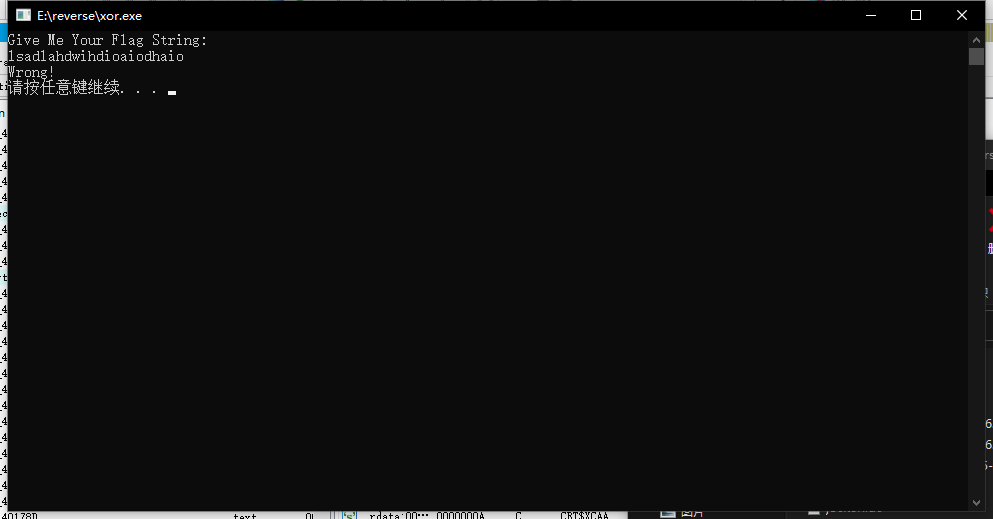

很明显,这是一个没有加壳的32位的PE文件,打开程序看一眼有没有关键的字符串

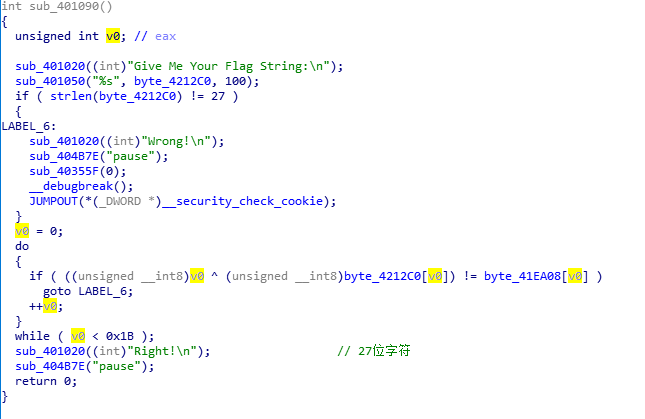

关键函数应该就在这里了,直接打开字符串窗口,定位到这个字符串,点进函数按F5。结果反编译不了,点进报错的地址,手动反编译一下,再去刚刚的地址就可以反编译了。

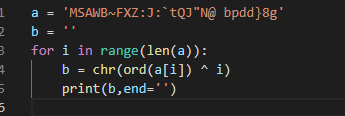

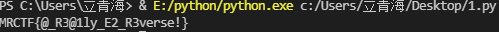

很简单的一个验证逻辑,就是将题目提供的密文,和下标异或一下,就可以得到我们所需要的flag,脚本如下:

可以得出flag

flag{@_R3@1ly_E2_R3verse!}

[培训]内核驱动高级班,冲击BAT一流互联网大厂工作,每周日13:00-18:00直播授课

最后于 2022-4-4 20:44

被小阿年编辑

,原因: