-

-

[原创]PWN学习笔记【格式化字符串漏洞练习】【堆上的格式化字符串漏洞】【2015-CSAW-contacts】

-

发表于: 2022-6-14 10:30 11827

-

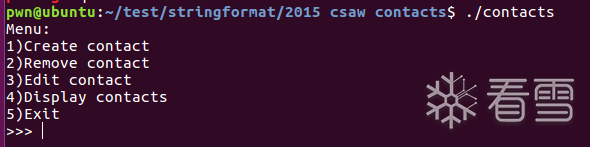

程序是一个通讯录功能,提供了创建、修改、删除、打印联系人的选项

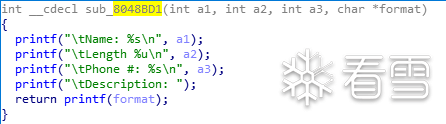

其中打印联系人有格式化字符串漏洞

解题思路:

无法控制栈?那就把栈转移到可控的内存上吧^ ^

当前函数的栈底指向的是上一个函数的栈底,所以这个应该是唯一可控的地方了

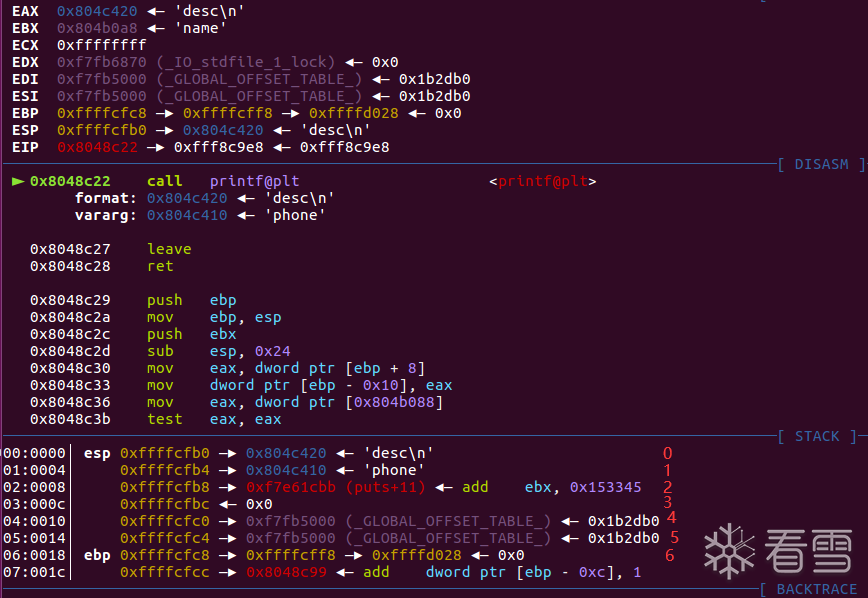

gdb调试,输入name=name,phone=phone,description=desc

在漏洞点printf上打断点

看到参数2存放的是‘puts+11’,可以用来泄露glibc

参数6存放的是栈底,可以修改上个函数的栈底

exp三步走:

赞赏记录

参与人

雪币

留言

时间

東陽不列山

为你点赞!

2025-6-4 01:01

一路南寻

为你点赞!

2025-5-25 01:03

PLEBFE

为你点赞~

2023-1-12 04:08

shinratensei

为你点赞~

2022-7-15 11:17

伟叔叔

为你点赞~

2022-7-15 11:10

nevinhappy

为你点赞~

2022-6-14 10:44

赞赏

他的文章

赞赏

雪币:

留言: