-

-

[未解决,已结帖] 俄4的一款脚本分析 50.00雪花

-

发表于: 2022-8-1 15:11 4162

-

上一次的帖子没有过审,我自己反思过原因也许是因为我的诉求不对,这一次经过我重新审视,修改了新的诉求,希望能通过。

正题:经过我初步分析,首先载入OD,运行后,进行常规登录,(程序属于易语言编写,第一层只是一个外壳)

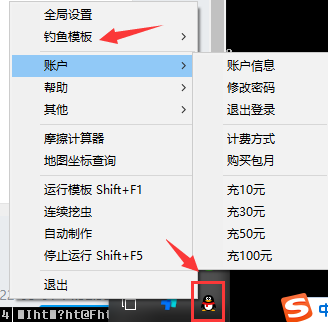

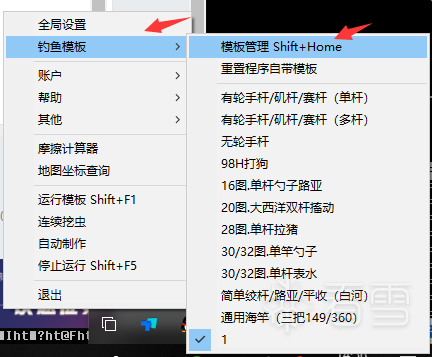

首先他会伪装成右下角QQ小图标主要目标是伪装成一个正常程序躲避俄4检测,同时方便展开菜单

这时我们右击小图标展开菜单后鼠标移动到钓鱼模板,会自动展开下级下拉菜单,选择我们需要关注的模板管理-点击

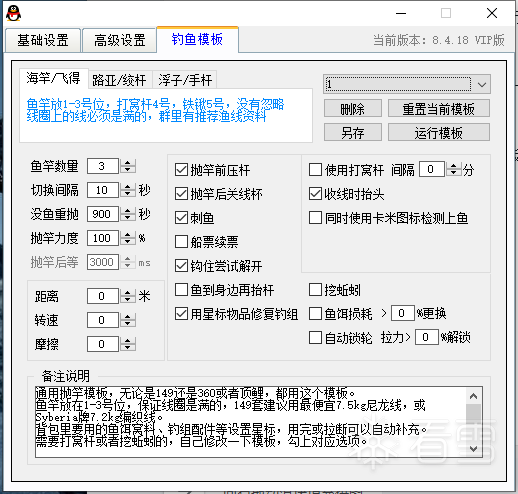

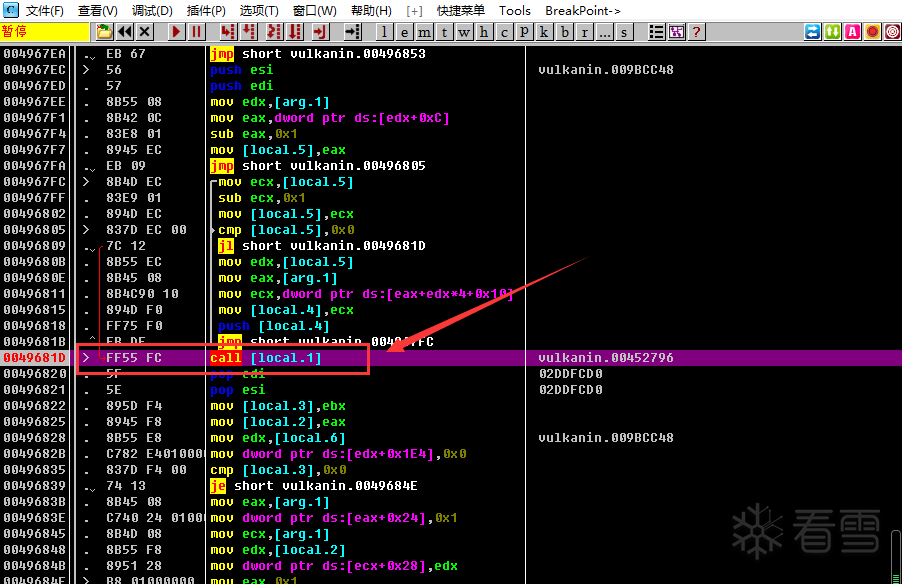

出现主菜单所有设置默认即可,然后回到程序领空下按钮事件断点(FF 55 FC 5F 5E)然后单击 运行模板程序断下

进入CALL分析逻辑,发现调用:C:\Users\Panfeer\AppData\Local\Temp 目录下某.tmp格式文件进行内部处理后重新组装成随机命名的exe格式文件,这个文件接收来自原程序(也就是生成它文件的参数)然后执行验证,所有程序都是无壳。

最后诉求:希望可以给出解决方案如何通过这个原程序修改生成后的那个程序.

程序下载地址1:b17K9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1k6K6K9r3q4J5k6g2)9J5k6i4N6W2K9i4W2#2L8W2)9J5k6h3y4G2L8g2)9J5c8Y4u0C8K9@1Z5^5h3V1S2v1

程序下载地址2:99eK9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1k6H3j5h3&6Q4x3X3g2T1j5h3W2V1N6g2)9J5k6h3y4G2L8g2)9J5c8Y4y4Q4x3V1j5I4j5V1c8E0d9p5I4h3L8%4c8*7e0%4m8K9e0X3!0Z5y4o6u0t1N6s2N6e0f1b7`.`.

提取码:1234

最后于 2022-8-1 15:16

被panfeer编辑

,原因:

赞赏

赞赏

雪币:

留言: