-

-

[推荐]10秒!挖掘某PLC的远程缓冲区溢出漏洞

-

发表于:

2022-11-12 19:22

16089

-

1背景:

漏洞来源:

b78K9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1k6%4N6%4N6Q4x3X3g2W2P5s2m8D9L8$3W2@1i4K6u0V1k6r3u0Q4x3X3g2U0L8$3#2Q4x3V1k6W2P5s2m8D9L8$3W2@1M7#2)9J5c8U0b7J5y4K6l9H3

漏洞编号:

CVE-2016-8377

漏洞复现:

正常大蒜使用是这样的,先抓包,但是这个文件创建后发现只是服务端,没有发现发数据包的客户端,那么我们就随便网上找一个数据包得了。

环境搭建:

下一步,下一步,即可。

2配置环境:

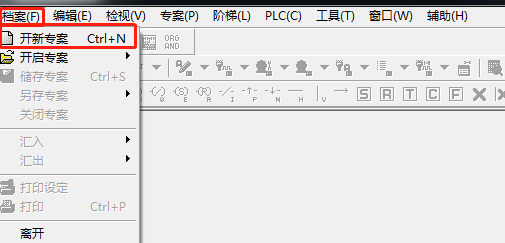

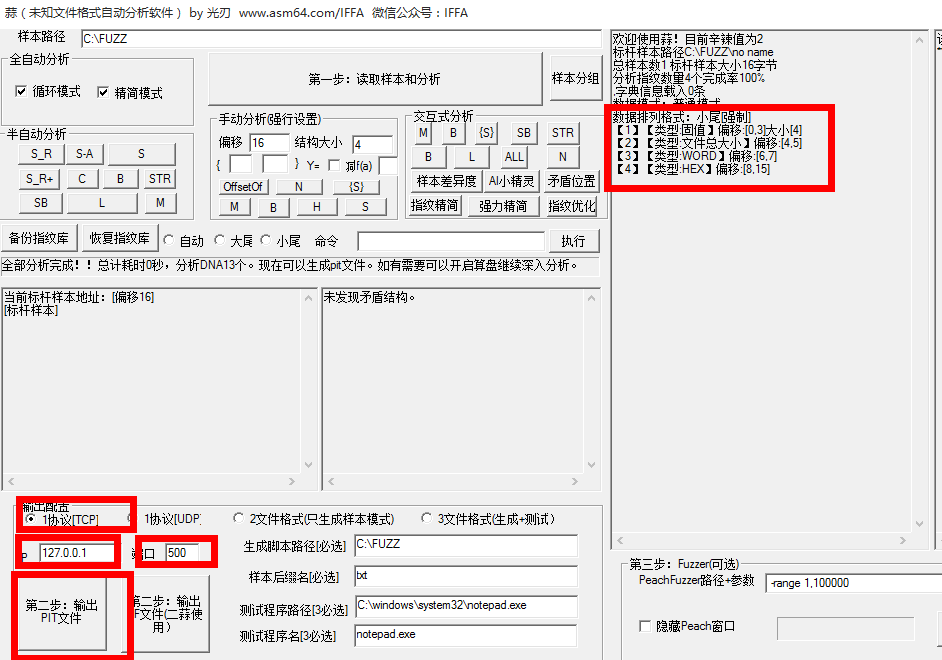

随意创建,如图

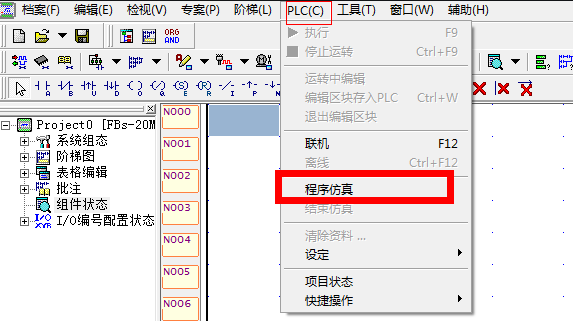

创建好后,开启服务。如程序仿真

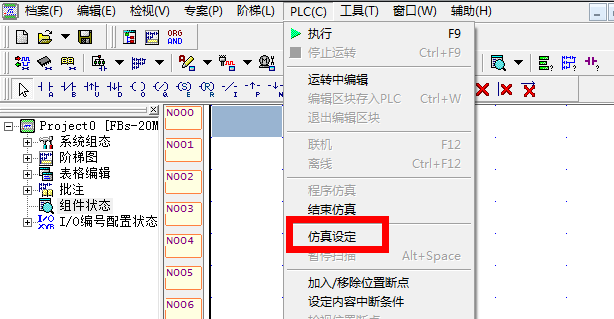

然后。仿真设定

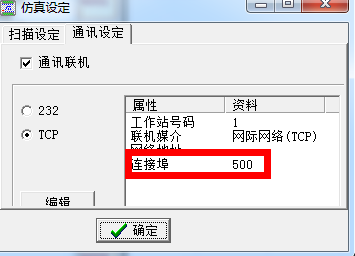

这时候选择TCP,大蒜支持TCP和UDP。然后记下500这个端口就可以了。

TCP协议,500端口。PLC协议。有这些信息足够了。

3:漏洞挖掘

抓包工具我们并没有抓到500端口这个数据包。因为我们的环境不足嘛。

如果你有资源,继续搭配完整的环境抓包就OK了。

如果你没有资源,也不要着急,这不是PLC吗。我们网上随便找一段PLC数据包就行了。

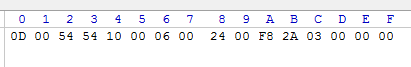

比如我从网站上找到了这个数据包,然后我把这个数据包保存在一个文件内。

0d005454100006002400f82a03000000

当然你可以找其他的数据包,只要是数据包,是什么都无所谓啦。就像一个图片样本一样。

我们把数据包保存成二进制格式。

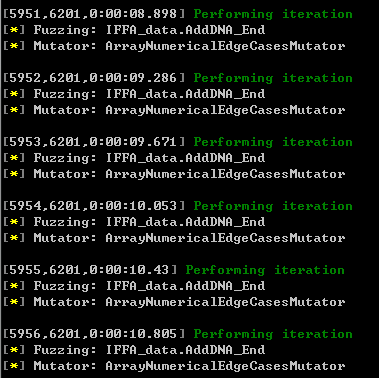

用时0秒,分析完成。选择TCP协议,500端口,输出

输出后 生成pit。直接用peach测试就完了。

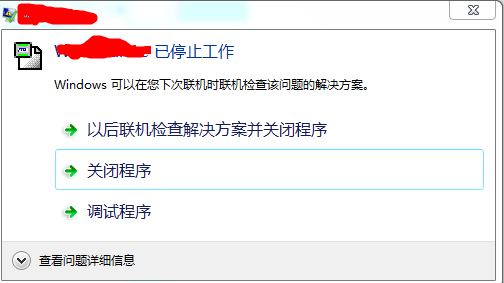

大约经历了10秒(5000多次测试),程序崩溃。漏洞复现。

这种例子针的不想做,大蒜搞工控,不是用加特林欺负小学生吗?

10秒都坚持不下来,是男人不?

声明:

本测试用例是根据已有漏洞测试,你选择不同的数据包,不同的程序,以及不同的大蒜版本,很容易发现新的0day。但是这是你的个人行为,后果和我们没有任何关系,特此声明。

后记:

如果说挖洞是枚硬币,

要么逆向,要么审计,

你选择哪一面?

今天,大蒜选择两面。

白皮蒜免费下载

软件下载地址 74dK9s2c8@1M7q4)9K6b7g2)9J5c8W2)9J5c8Y4N6%4N6#2)9J5k6h3q4K6L8e0j5@1i4K6u0W2j5$3!0E0i4K6u0r3L8X3g2%4

[培训]内核驱动高级班,冲击BAT一流互联网大厂工作,每周日13:00-18:00直播授课

最后于 2022-11-13 10:41

被光刃编辑

,原因: