-

-

[分享] Windows Backup Service 本地提权漏洞(CVE-2023-21752)

-

发表于:

2023-4-3 15:41

13117

-

[分享] Windows Backup Service 本地提权漏洞(CVE-2023-21752)

最近学习了一下CVE-2023-21752这个漏洞,分享一些看到的相关的帖子,并记录下自己学习时遇到的疑惑的点

首先是zoemurmure大佬的分析文章,写的很详细了

65eK9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1k6%4N6%4N6Q4x3X3g2*7L8$3g2E0N6i4u0E0N6i4u0W2i4K6u0W2N6r3!0H3i4K6u0r3M7r3!0K6N6s2y4Q4x3V1k6U0N6X3g2Q4y4h3j5J5x3o6t1K6i4K6g2X3x3U0p5%4y4e0u0Q4y4h3j5I4i4K6u0r3

Windows的文件DACL(禁止访问控制列表)是一种权限设置,允许或禁止用户或用户组对特定文件或文件夹进行访问、修改、执行或删除等操作。DACL是Windows的安全模型的一部分,是一种定义文件或文件夹访问权限的方式。它可以控制特定用户或用户组对文件或文件夹的访问权限,以此保证文件或文件夹的安全性和私密性。

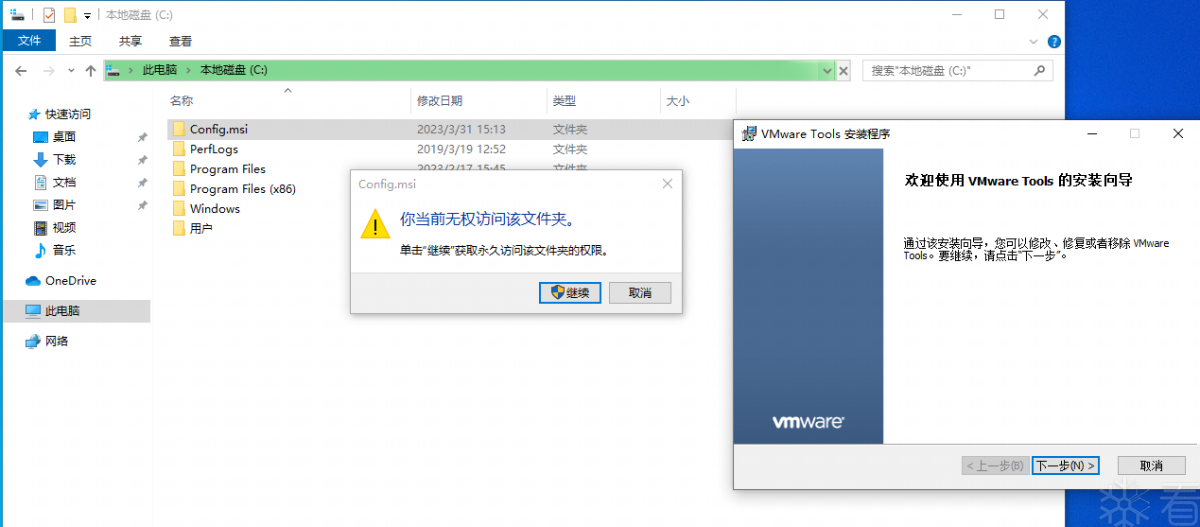

Windows Installer Service是Windows操作系统的组件之一,它允许安装、修改或卸载应用程序。在安装或卸载某些应用程序时,Windows Installer Service可能创建一个名为C:\Config.Msi的文件夹,其中包含一些与安装和卸载过程有关的信息。

在C:\Config.Msi目录下,Windows Installer Service可能会创建以下类型的文件:

.rbs文件:回滚脚本文件(Rollback Script File,.rbs文件)记录了在安装过程中需要撤消的更改列表。如果安装出现错误,.rbs文件将允许Windows Installer Service自动回滚安装。

.rbf文件:回滚文件(Rollback File,.rbf文件)记录在安装过程中所做的更改的详细信息。这些信息包括更改的名称、位置、时间戳等。如果需要回滚安装,则Windows Installer Service使用这些文件来还原系统的状态。

关于如何从Windows任意文件删除到权限提升的文章

f88K9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1k6%4N6%4N6Q4x3X3g2*7k6i4u0G2k6r3q4&6K9h3&6A6N6r3W2S2N6r3W2$3k6g2)9J5k6h3y4G2L8g2)9J5c8X3u0D9L8$3N6Q4x3V1j5J5x3o6t1J5i4K6u0r3x3#2)9J5c8U0p5$3i4K6u0r3j5h3u0#2M7$3W2F1k6#2)9J5k6r3q4J5j5X3W2@1M7X3q4J5P5g2)9J5k6r3k6A6L8r3g2Q4x3X3c8V1k6h3I4W2N6r3g2K6i4K6u0V1N6r3!0Q4x3X3c8W2M7$3y4S2L8r3q4@1k6g2)9J5k6s2m8J5K9i4k6A6L8r3g2Y4k6g2)9J5k6r3q4F1k6q4)9J5k6r3!0@1K9r3g2J5i4K6u0V1k6%4u0W2j5i4c8Q4x3X3c8@1M7X3W2U0K9%4x3`.

85cK9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1k6G2k6X3k6K6k6h3y4Q4x3X3g2S2L8r3#2G2L8X3c8Q4x3X3g2U0L8$3&6K6N6h3I4@1K9h3&6Y4i4K6u0r3K9h3&6@1M7X3!0Q4x3X3c8@1L8#2)9J5k6r3k6A6L8r3g2Q4x3X3c8G2M7r3g2J5j5i4c8A6L8$3&6Q4x3X3c8S2j5Y4g2K6k6g2)9J5k6r3!0F1i4K6u0V1g2$3W2F1k6r3!0%4M7#2)9J5k6h3S2@1L8h3H3`.

关于符号链接的文章

258K9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1k6F1K9i4S2Z5j5h3y4C8k6i4u0Q4x3X3g2U0L8$3#2Q4x3V1k6#2L8X3c8W2M7Y4y4@1j5h3&6V1K9h3&6Y4i4K6u0V1j5h3&6V1i4K6u0V1k6i4S2H3L8r3!0A6N6r3W2F1k6#2)9J5k6s2y4&6L8h3u0G2L8r3W2U0i4K6u0V1L8r3W2F1K9#2)9J5k6r3W2F1i4K6u0V1N6$3W2F1k6r3!0%4M7#2)9J5c8R3`.`.

项目

c1dK9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1k6Y4K9i4c8Z5N6h3u0Q4x3X3g2U0L8$3#2Q4x3V1k6Y4L8$3!0Y4L8r3g2H3M7X3!0B7k6h3y4@1P5X3g2J5L8#2)9J5c8Y4y4&6L8h3u0G2L8r3W2U0L8r3W2F1K9#2)9J5k6s2c8W2M7%4c8A6L8X3N6Q4x3X3c8@1L8$3!0D9M7H3`.`.

该项目使用的目录链接,“\RPC Control”,使用该工具时C:\test应为空目录

这也是exp中要移动临时文件到其他目录中的原因(C:\test也不要在被使用中)

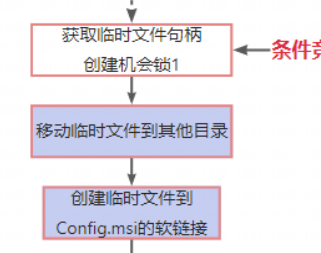

借用zoemurmure师傅的图

在win11 22h2中使用此工具创建符号链接会被win Defender杀掉

win10 21H2可以用,具体能用到那个版本没测

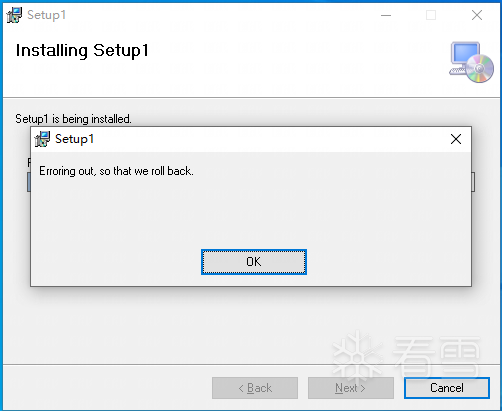

安装MSI程序需要管理员权限,exp中带有特制的msi,会触发回滚,这个msi程序不需要管理员权限,可能是没有更改系统注册表等信息的原因?

新建用户随便安装个东西看下Config.msi

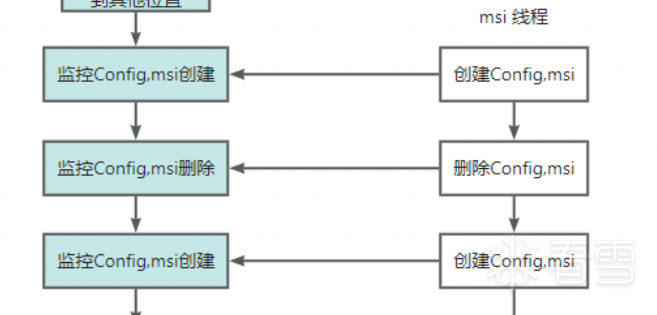

借用zoemurmure师傅的图,这里创建删除再创建是Windows Installer Service自己的流程

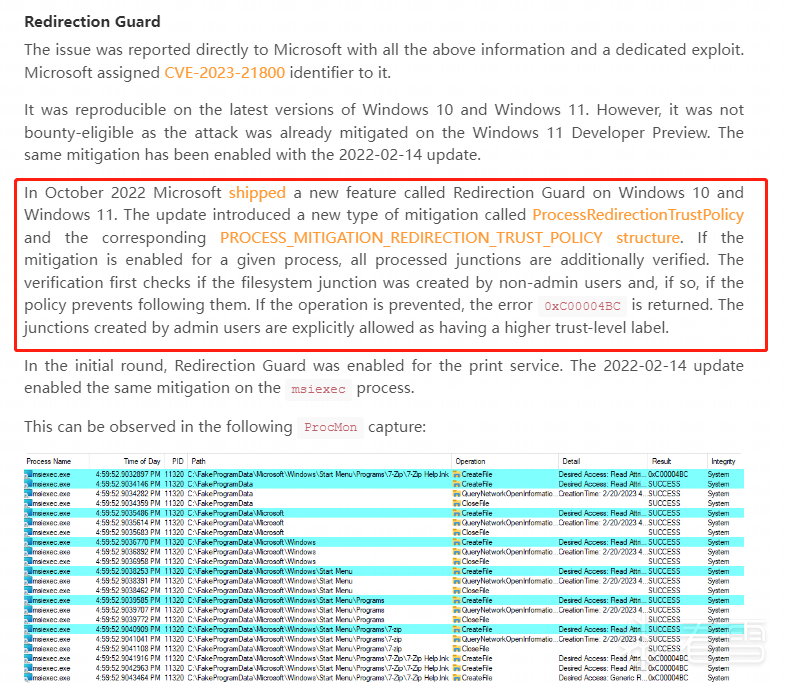

在CVE-2023-21800中提到了Redirection Guard

aeaK9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1k6T1L8r3!0Y4i4K6u0W2k6r3!0&6k6h3&6K6k6h3y4Q4x3X3g2U0L8$3#2Q4x3V1k6Q4x3V1j5J5x3o6t1K6i4K6u0r3x3o6y4Q4x3V1j5J5x3g2)9J5c8Y4N6A6L8X3c8G2N6%4y4Q4x3X3c8A6L8Y4y4@1j5h3I4D9k6i4u0Q4x3X3g2Z5N6r3#2D9

2022 年 10 月,Microsoft 在Windows 10 和 Windows 11 上发布了一项名为 Redirection Guard 的新功能。该更新引入了一种名为ProcessRedirectionTrustPolicy的新型缓解措施和相应的PROCESS_MITIGATION_REDIRECTION_TRUST_POLICY 结构。如果为给定进程启用了缓解,则会额外验证所有已处理的连接。验证首先检查文件系统连接是否由非管理员用户创建,如果是,则策略是否阻止遵循它们。如果操作被阻止,0xC00004BC则返回错误。管理员用户创建的联结被明确允许具有更高的信任级别标签。msiexec是少数几个默认强制执行此缓解措施的应用程序之一。

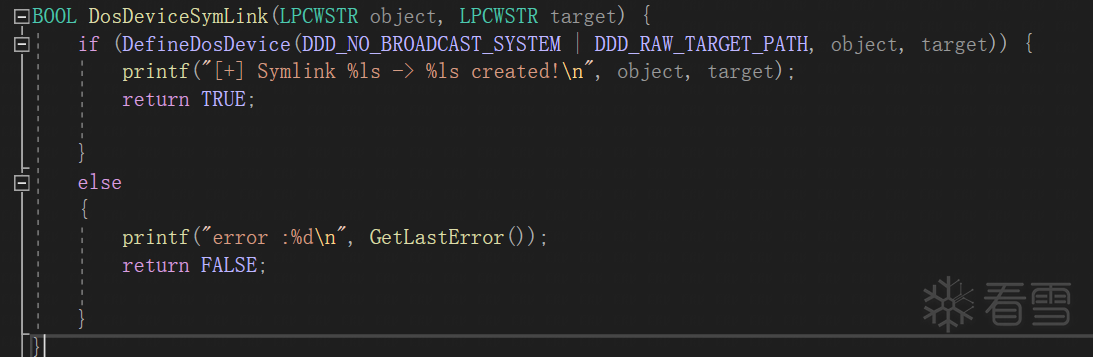

CVE-2023-21752exp中使用了DDD_NO_BROADCAST_SYSTEM 即仅在当前进程中创建符号链接,不影响到msiexec。

新手,如有不对请指正,感谢

不清楚如何构造的Msi_Rollback.msi,希望大佬们指教

[培训]科锐逆向工程师培训第53期2025年7月8日开班!