-

-

[分享]攻击者能够接管任何账户,安全研究员披露Facebook一个零点击漏洞

-

-

[分享]攻击者能够接管任何账户,安全研究员披露Facebook一个零点击漏洞

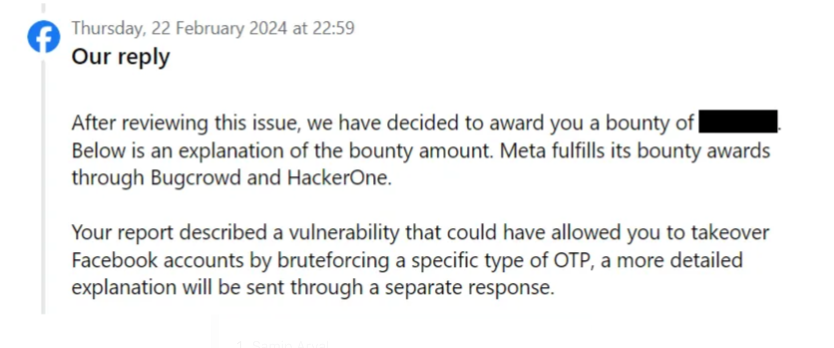

两天前,来自尼泊尔的安全研究员Samip Aryal披露了Facebook的一个零点击漏洞,该漏洞允许攻击者完全接管任何Facebook账户,并且无需受害者点击任何内容。

Samip Aryal表示,当他在Facebook的登录页面上寻找未触及/隐藏/未被注意到的端点时,通过使用多个不同的用户代理,他在密码重置流程中发现了验证码的一些有意思的特征:

① 该验证码有效期比预期中要长,为两小时;

② 在此期间每次请求发送的都是相同的验证码;

③ 多次错误的输入尝试并不会使验证码失效。

考虑到该验证码长度仅为6位数,Samip Aryal从中看到了进行暴力破解攻击的机会。

Samip Aryal根据上述信息并凭借其对Facebook身份验证流程的广泛了解,发现接管账户的方法相对简单:

首先选择任一Facebook账户,尝试以该用户身份登录并请求密码重置(忘记密码);然后从可用的重置选项中选择“通过Facebook通知发送代码”。这将创建对易受攻击端点的POST请求。作为POST请求的一部分,可以在请求消息的正文中向服务器发送任意类型的任意数量的数据。

从000000到999999的可能性似乎很多,但由于该端点没有速率限制,攻击者在大约一小时内便可遍历完,匹配代码会以302状态代码进行响应。通过使用正确的验证码重置账户密码,攻击者便可接管该账户。

凭借报告此漏洞的贡献,Samip Aryal一举登上了2024年Facebook名人堂排名第一的位置。

报告链接:e56K9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1k6A6L8X3k6G2M7$3g2U0N6%4u0A6N6r3g2#2M7s2y4Q4x3X3g2U0L8$3#2Q4x3V1j5H3i4K6u0V1j5$3I4A6j5$3E0Q4x3X3c8S2j5$3y4G2N6h3&6@1i4K6u0V1N6r3q4C8k6h3!0$3k6i4u0Q4x3X3c8G2L8W2)9J5k6r3k6S2j5$3g2T1L8$3!0C8i4K6u0V1k6e0b7I4x3U0l9$3y4e0q4W2x3U0y4W2

编辑:左右里

资讯来源:infosecwriteups

转载请注明出处和本文链接

[培训]内核驱动高级班,冲击BAT一流互联网大厂工作,每周日13:00-18:00直播授课