-

-

[分享]影响所有版本,TP-Link路由器存在满分RCE漏洞

-

发表于: 2024-5-30 18:23 3304

-

德国网络安全公司ONEKEY在一份报告中披露,TP-Link Archer C5400X游戏路由器中存在满分安全漏洞,允许远程黑客完全控制该设备。

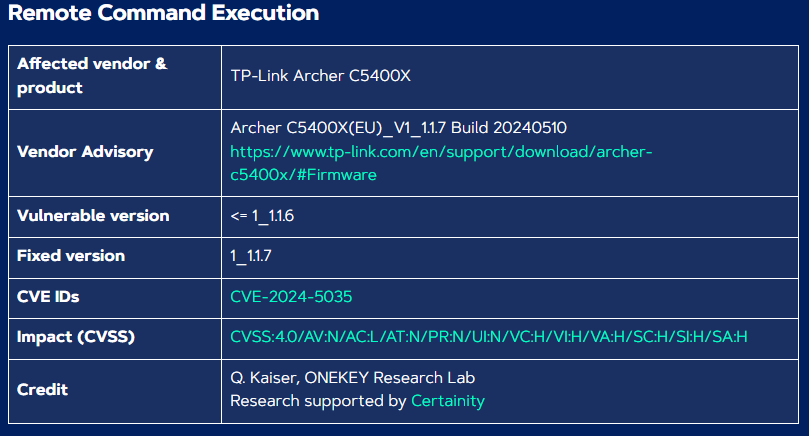

据了解,TP-Link Archer C5400X是一款专为在线游戏和流媒体等高要求应用设计的高性能游戏路由器。该漏洞(CVE-2024-5035,CVSS评分为10.0)影响路由器固件的所有版本,若成功利用此漏洞,远程未经身份验证的攻击者可以在设备上获得具有提升权限的任意命令执行。

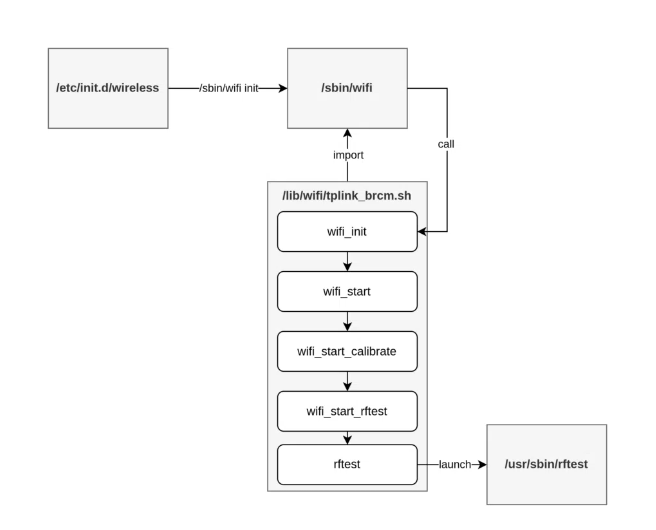

漏洞位于一个与无线电频率测试相关的“rftest”二进制文件中。研究人员发现该二进制文件在TCP端口8888、8889和8890上暴露了一个网络服务,虽然该网络服务设计为仅接受以“wl”或“nvram get”开头的命令,但ONEKEY研究人员发现,可以通过在shell元字符(例如; & |)之后注入命令来轻松绕过限制(例如“wl;id;”),从而在易受攻击的路由器上获取完全的远程代码执行权限。

ONEKEY推测TP-Link可能是匆忙开放了这个API而缺乏妥善保护,以致留下了一个远程代码执行漏洞:“似乎TP-Link需要快速或廉价地回应无线设备配置API的需求,结果导致他们在网络上暴露了一个被认为是有限的shell,路由器内的客户端可以将其用作配置无线设备的一种方式。由于不安全的编码实践,这个‘API’实际上远程暴露了一个shell,这一事实在审查过程中被忽略了。”

该问题影响1.1.1.6及更早版本,目前TP-Link已在最新的Archer C5400X(EU)_V1_1.1.7 Build 20240510中解决了这一问题(541K9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1k6%4N6%4N6Q4x3X3g2@1M7q4)9J5k6r3I4A6L8X3E0Q4x3X3g2U0L8$3#2Q4x3V1k6W2L8W2)9J5c8Y4y4#2M7s2m8G2M7Y4c8Q4x3V1k6V1L8%4N6F1L8r3!0S2k6q4)9J5c8X3q4J5j5$3S2W2M7W2)9J5k6r3x3#2y4o6l9H3P5q4)9J5c8W2)9J5x3@1k6A6M7X3#2%4j5i4u0W2i4@1g2r3i4@1u0o6i4K6R3&6i4@1f1K6i4K6R3H3i4K6R3J5

编辑:左右里

资讯来源:onekey、tp-link

转载请注明出处和本文链接