-

-

超4000个后门通过注册过期域名被劫持

-

发表于: 2025-1-10 18:31 2235

-

近期,研究人员发现了一种新型的攻击手段,通过劫持被遗弃的Web后门,利用过期或废弃的基础设施,如过期域名,成功获取了数千个受感染系统的访问权限,这些系统包括政府机构、大学和其他实体的系统。

这种“自动化批量入侵”的方式凸显了继续依赖过时基础设施所带来的巨大安全风险,攻击者极有可能利用这些废弃系统开展各种恶意活动。

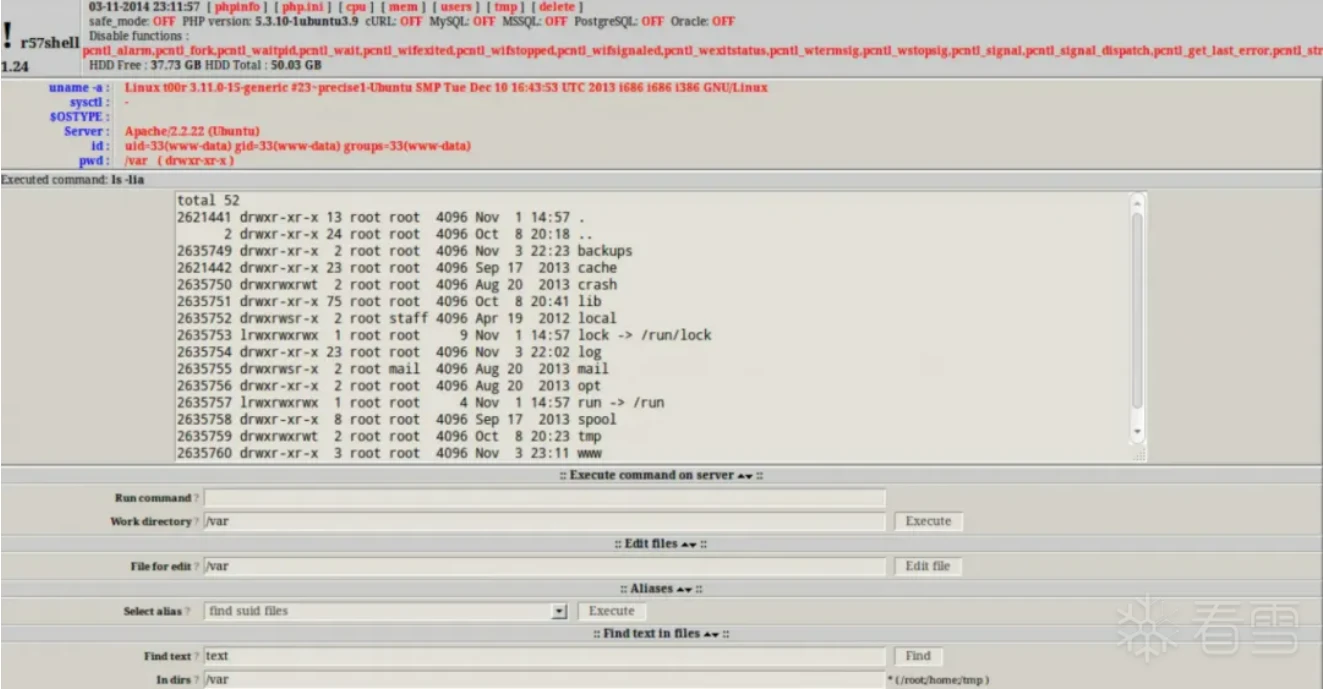

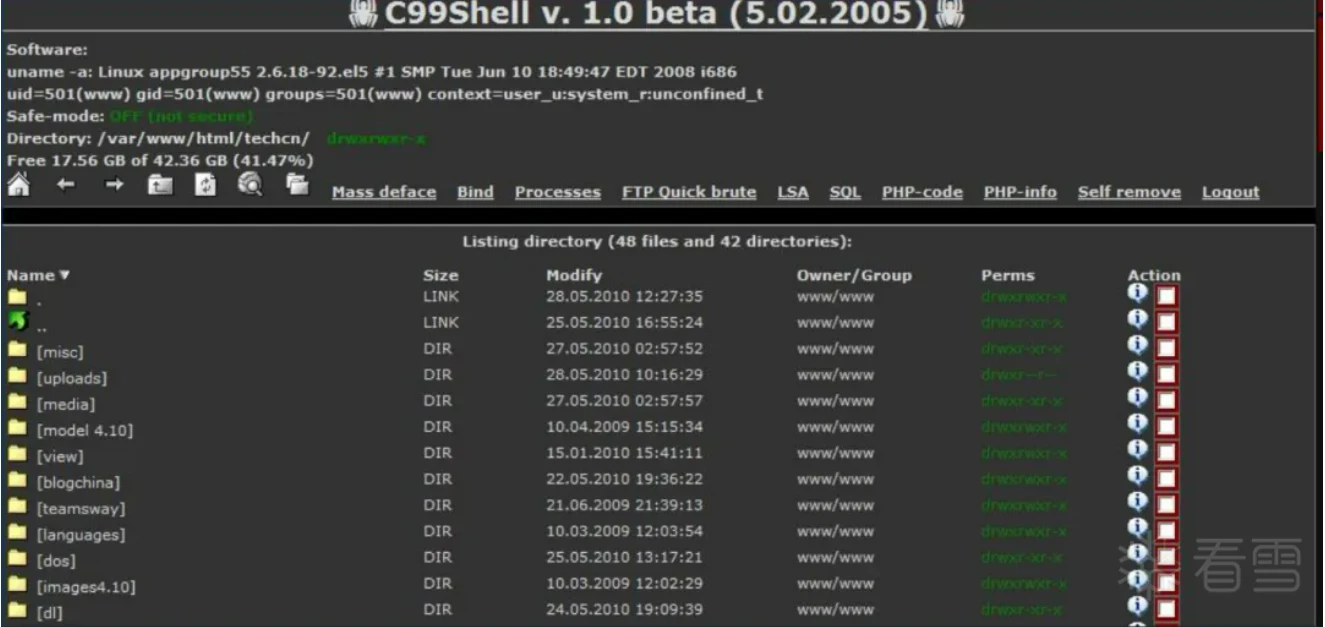

在这些攻击中,攻击者主要通过使用Web Shell进行后渗透活动。Web Shell是在成功利用漏洞后部署在Web服务器上的代码片段,其种类繁多,功能各异。从简单的命令执行版本,到具备文件管理、代码执行、自我删除、后门部署、FTP暴力破解和SQL客户端等复杂功能的版本,应有尽有。

以R57shell这种流行的Web Shell为例,它会通过HTTP Referrer标头将新部署的Shell位置泄露给创建者,攻击者可借此从部署该Shell的黑客手中窃取控制权。

而常见的后门则允许原作者访问任何运行Web Shell的主机,例如c99shell后门,其登录名和密码被硬编码在代码中。为了执行身份验证检查,c99shell后门使用了PHP_AUTH_USER和PHP_AUTH_PW。然而,攻击者可以利用@extract函数来覆盖这些硬编码的凭据变量,从而轻松获取控制权。

研究人员从互联网上收集并分析了大量Web Shell的传入请求,识别出了APT37使用的后门,该后门通过发送伪装成GIF图像获取请求的信标请求来隐藏其真实意图。

据Watchtower Labs的数据显示,目前有超过3900个受感染的独特域名正在使用此后门,其中甚至包括尼日利亚政府网站fhc.gov.ng等政府域名的请求。攻击者使用带有密码的Web Shell进行登录,密码以明文形式传输到日志服务器,并且攻击者还会修改代码以指向不同的URL,但仍然将数据发送到日志服务器,进一步扩大其攻击范围和影响力。

这一事件再次提醒我们,网络安全无小事,任何看似微不足道的疏忽,如域名的过期未续费,都可能成为攻击者入侵系统的突破口,给相关机构带来难以估量的损失。

资讯来源:cybersecuritynews

转载请注明出处和本文链接