能力值:

( LV2,RANK:10 )

( LV2,RANK:10 )

|

-

-

2 楼

沙发 先顶下

|

能力值:

( LV2,RANK:10 )

( LV2,RANK:10 )

|

-

-

3 楼

再抢个 板凳

|

能力值:

( LV6,RANK:80 )

( LV6,RANK:80 )

|

-

-

4 楼

呵呵,谁都是从新人过来的,慢慢来

|

能力值:

( LV2,RANK:10 )

( LV2,RANK:10 )

|

-

-

5 楼

不好意思,请问楼主CM是什么东西啊!

|

能力值:

( LV2,RANK:10 )

( LV2,RANK:10 )

|

-

-

6 楼

支持一下了。。

|

能力值:

( LV9,RANK:160 )

( LV9,RANK:160 )

|

-

-

7 楼

CrackMe 是公开给别人尝试破解的小程序。可以尝试更改程序流程使得程序注册成功,或者跟踪算法找到有效的name和key(serial)。

没人玩啊!呵呵,先简单爆一个吧!算法抽时间再看!

(用户名和密码必须输满,不然会出错的。。)

|

能力值:

( LV2,RANK:10 )

( LV2,RANK:10 )

|

-

-

8 楼

搞不好、、、爆破还差不多

|

能力值:

( LV2,RANK:10 )

( LV2,RANK:10 )

|

-

-

9 楼

试试看............

|

能力值:

( LV2,RANK:10 )

( LV2,RANK:10 )

|

-

-

10 楼

004027D2 . 51 push ecx

004027D3 . 6A 03 push 3

004027D5 . FF15 1C104000 call dword ptr ds:[<&MSVBVM60.__vbaFreeO>; MSVBVM60.__vbaFreeObjList

004027DB . 83C4 20 add esp,20

004027DE . 66:3BFE cmp di,si

004027E1 0F84 A3000000 je CM_1.0040288A ; 这里改成JNE

004027E7 . B8 04000280 mov eax,80020004

004027EC . BB 0A000000 mov ebx,0A

004027F1 . 8D95 1CFFFFFF lea edx,dword ptr ss:[ebp-E4]

004027F7 . 8D8D 5CFFFFFF lea ecx,dword ptr ss:[ebp-A4]

004027FD . 8985 34FFFFFF mov dword ptr ss:[ebp-CC],eax

00402803 . 899D 2CFFFFFF mov dword ptr ss:[ebp-D4],ebx

00402809 . 8985 44FFFFFF mov dword ptr ss:[ebp-BC],eax

0040280F . 899D 3CFFFFFF mov dword ptr ss:[ebp-C4],ebx

00402815 . 8985 54FFFFFF mov dword ptr ss:[ebp-AC],eax

0040281B . 899D 4CFFFFFF mov dword ptr ss:[ebp-B4],ebx

00402821 . C785 24FFFFFF>mov dword ptr ss:[ebp-DC],CM_1.00401D14

0040282B . C785 1CFFFFFF>mov dword ptr ss:[ebp-E4],8

00402835 . FF15 B0104000 call dword ptr ds:[<&MSVBVM60.__vbaVarDu>; MSVBVM60.__vbaVarDup

0040283B . 8D95 2CFFFFFF lea edx,dword ptr ss:[ebp-D4]

00402841 . 8D85 3CFFFFFF lea eax,dword ptr ss:[ebp-C4]

00402847 . 52 push edx

00402848 . 8D8D 4CFFFFFF lea ecx,dword ptr ss:[ebp-B4]

0040284E . 50 push eax

0040284F . 51 push ecx

00402850 . 8D95 5CFFFFFF lea edx,dword ptr ss:[ebp-A4]

00402856 . 56 push esi ; /Arg2

00402857 . 52 push edx ; |Arg1

00402858 . FF15 38104000 call dword ptr ds:[<&MSVBVM60.#595>] ; \出错地方

0040285E . 8D85 2CFFFFFF lea eax,dword ptr ss:[ebp-D4]

00402864 . 8D8D 3CFFFFFF lea ecx,dword ptr ss:[ebp-C4]

第二个出错地方;

00402D0C . 33D2 xor edx,edx

00402D0E . 66:3BC1 cmp ax,cx

00402D11 . 8B85 78FEFFFF mov eax,dword ptr ss:[ebp-188]

00402D17 . 0F94C2 sete dl

00402D1A . 85D0 test eax,edx

00402D1C 0F85 C4000000 jnz CM_1.00402DE6 ; 这里改能JZ

00402D22 . 66:6BF6 0A imul si,si,0A

00402D26 . 0F80 32020000 jo CM_1.00402F5E

00402D2C . 66:0375 B8 add si,word ptr ss:[ebp-48]

00402D30 . 8D95 1CFFFFFF lea edx,dword ptr ss:[ebp-E4]

00402D36 . 8D4D 84 lea ecx,dword ptr ss:[ebp-7C]

00402D39 . 89BD 1CFFFFFF mov dword ptr ss:[ebp-E4],edi

00402D3F . 0F80 19020000 jo CM_1.00402F5E

00402D45 . 66:89B5 24FFF>mov word ptr ss:[ebp-DC],si

00402D4C . FF15 08104000 call dword ptr ds:[<&MSVBVM60.__vbaVarMo>; MSVBVM60.__vbaVarMove

00402D52 . B8 04000280 mov eax,80020004

00402D57 . 8D95 1CFFFFFF lea edx,dword ptr ss:[ebp-E4]

00402D5D . 8D8D 5CFFFFFF lea ecx,dword ptr ss:[ebp-A4]

00402D63 . 8985 34FFFFFF mov dword ptr ss:[ebp-CC],eax

00402D69 . 899D 2CFFFFFF mov dword ptr ss:[ebp-D4],ebx

00402D6F . 8985 44FFFFFF mov dword ptr ss:[ebp-BC],eax

00402D75 . 899D 3CFFFFFF mov dword ptr ss:[ebp-C4],ebx

00402D7B . 8985 54FFFFFF mov dword ptr ss:[ebp-AC],eax

00402D81 . 899D 4CFFFFFF mov dword ptr ss:[ebp-B4],ebx

00402D87 . C785 24FFFFFF>mov dword ptr ss:[ebp-DC],CM_1.00401D14

00402D91 . C785 1CFFFFFF>mov dword ptr ss:[ebp-E4],8

00402D9B . FF15 B0104000 call dword ptr ds:[<&MSVBVM60.__vbaVarDu>; MSVBVM60.__vbaVarDup

00402DA1 . 8D8D 2CFFFFFF lea ecx,dword ptr ss:[ebp-D4]

00402DA7 . 8D95 3CFFFFFF lea edx,dword ptr ss:[ebp-C4]

00402DAD . 51 push ecx

00402DAE . 8D85 4CFFFFFF lea eax,dword ptr ss:[ebp-B4]

00402DB4 . 52 push edx

00402DB5 . 50 push eax

00402DB6 . 8D8D 5CFFFFFF lea ecx,dword ptr ss:[ebp-A4]

00402DBC . 6A 00 push 0 ; /Arg2 = 00000000

00402DBE . 51 push ecx ; |Arg1

00402DBF . FF15 38104000 call dword ptr ds:[<&MSVBVM60.#595>] ; \第二个出错地方

00402DC5 . 8D95 2CFFFFFF lea edx,dword ptr ss:[ebp-D4]

00402DCB . 8D85 3CFFFFFF lea eax,dword ptr ss:[ebp-C4]

00402DD1 . 52 push edx

00402DD2 . 8D8D 4CFFFFFF lea ecx,dword ptr ss:[ebp-B4]

技术有限 ,只能爆破。。

|

能力值:

( LV2,RANK:10 )

( LV2,RANK:10 )

|

-

-

11 楼

|

能力值:

( LV9,RANK:180 )

( LV9,RANK:180 )

|

-

-

12 楼

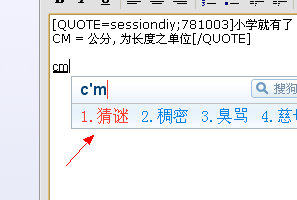

小学就有了

CM = 公分, 为长度之单位

|

能力值:

( LV2,RANK:10 )

( LV2,RANK:10 )

|

-

-

13 楼

[QUOTE=GoodGavin;780692]CrackMe 是公开给别人尝试破解的小程序。可以尝试更改程序流程使得程序注册成功,或者跟踪算法找到有效的name和key(serial)。

谢谢大哥讲解,小生记下了

|

能力值:

( LV13,RANK:388 )

( LV13,RANK:388 )

|

-

-

14 楼

cm其实很简单

中文名就叫猜谜,

|

能力值:

( LV2,RANK:10 )

( LV2,RANK:10 )

|

-

-

15 楼

暂时先看热闹,等我学好了,也来发个

|

能力值:

( LV2,RANK:10 )

( LV2,RANK:10 )

|

-

-

16 楼

这样的讨论很有意思!

|

能力值:

( LV2,RANK:10 )

( LV2,RANK:10 )

|

-

-

17 楼

等俺转正了再下载看看,不然要收钱

|