1. 首先查壳利用peid载入blog_backup.exe,发现壳是UPX 0.89.6 - 1.02 / 1.05 - 1.24 -> Markus & Laszlo [ZIP SFX]。

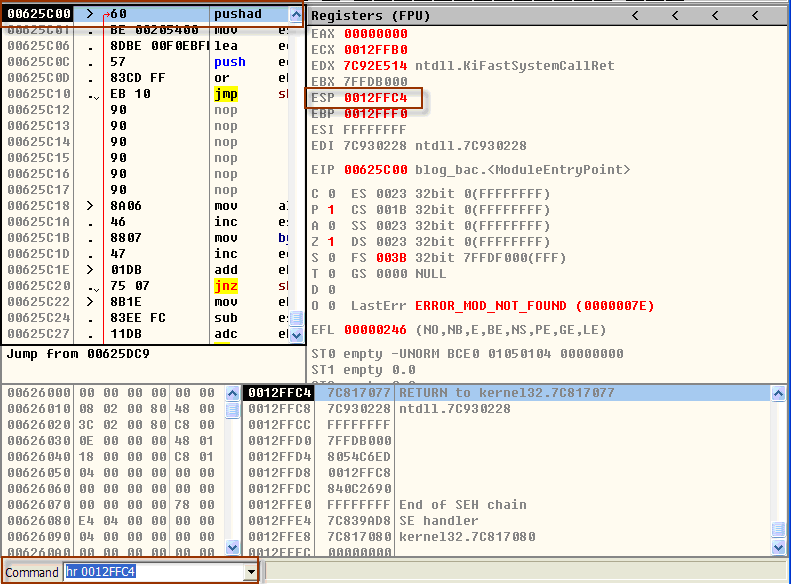

2. 载入程序,利用ESP堆栈平衡定律发现在pushad之前的ESP是0012FFC4,输入命令hr 0012FFC4.如下图

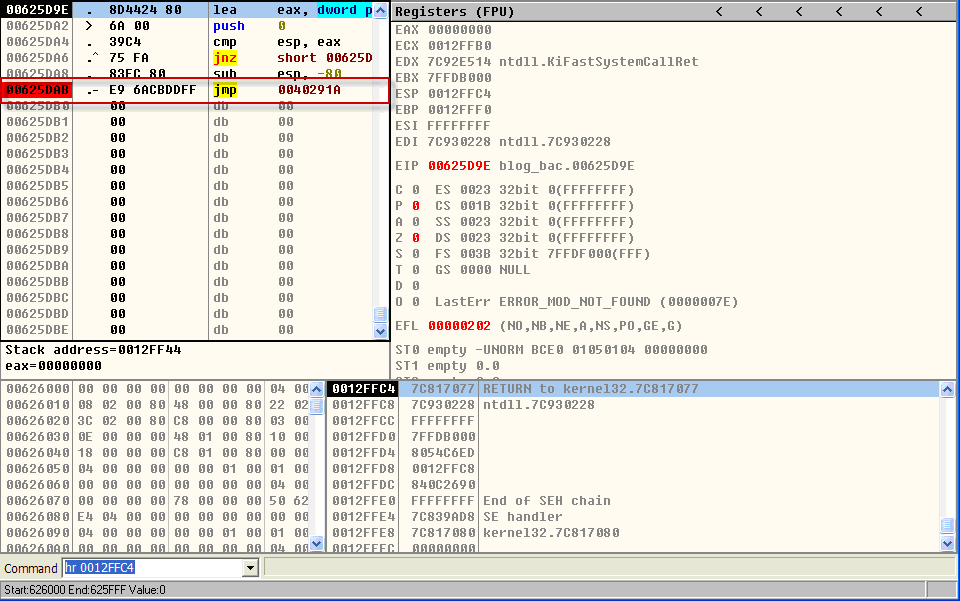

3. F9继续运行如下图:

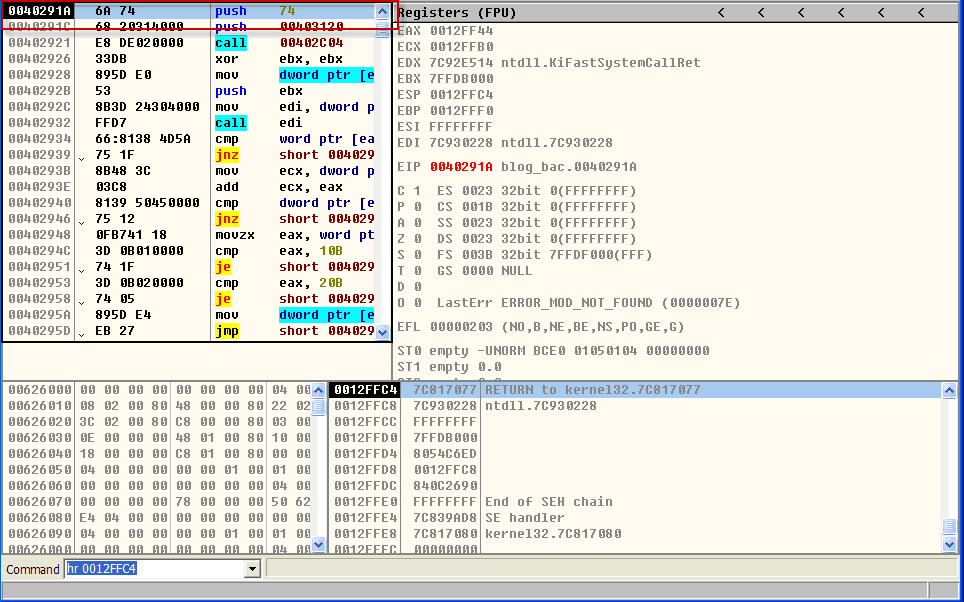

4. 在jmp 0040291A指令处F8如下图:

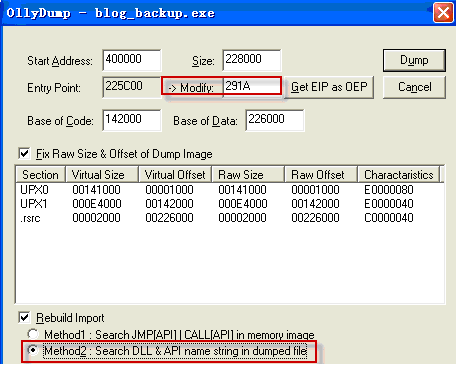

在此处右键Dump debugged process,如下图:

找到OEP 291A,全部是默认值,然后Dump。另存文件为blog_backup1.exe

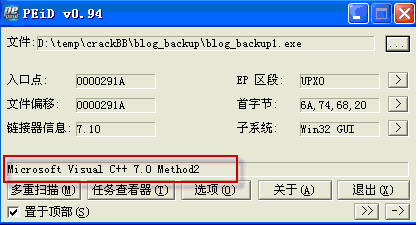

5. 利用peid查壳,如图显示visual c++ 7.0。

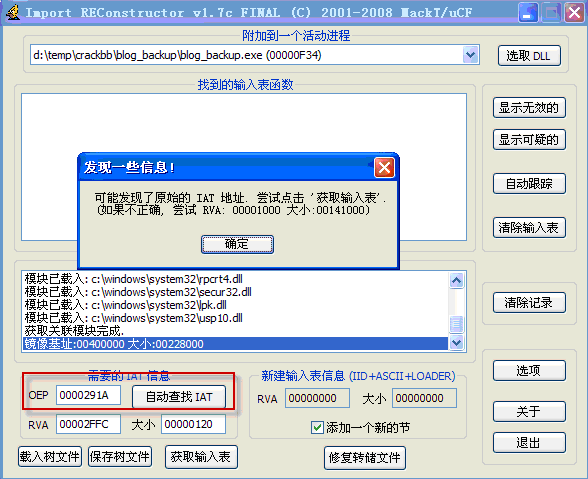

6. 这个时候双击blog_backup1.exe,不能运行,于是我修复IAT,利用ImpREC 1.7c,导入blog_backup.exe,输入刚才查找到的OEP 291A,如下图:

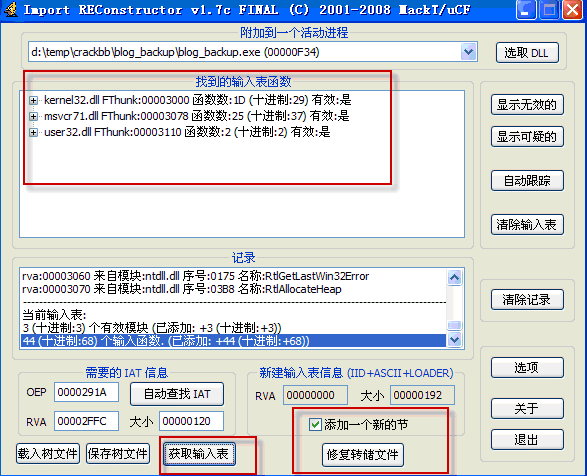

7. 修复获取输入表,全部显示的是yes,然后转储文件,直接覆盖blog_backup1.exe,如图:

8. 但是我双击blog_backup1.exe还是不能够运行。请问:

●

是我的步骤有错误么?

或者这个壳不能这么脱?我勒个悲剧,我又用protection_id查了一下信息如下:

-=[ ProtectionID v0.6.4.0 JULY]=-

(c) 2003-2010 CDKiLLER & TippeX

Build 07/08/10-17:57:05

Ready...

Scanning -> D:\temp\crackBB\blog_backup\blog_backup.exe

File Type : 32-Bit Exe (Subsystem : Win GUI / 2), Size : 2950308 (02D04A4h) Byte(s)

-> File has 2011300 (01EB0A4h) bytes of appended data starting at offset 0E5400h

[File Heuristics] -> Flag : 00000000000000001100001000100111 (0x0000C227)

[!] UPX 2.03 compressed !

upx internal version : 013 / compression method : 08 (M_NRV2E_LE32) - Level : 09

decompressed adler32 : 0x9AC46B7B / compressed adler32 : 0xF9219331

uncompressed size : 0x0022350A (02241802) / compressed size : 0x000E3BFA (0932858)

original file size : 0x0040C0A4 (04243620) / filter : 0x026 / ct0 0x01 / linkchecksum : 0x0DB

[CompilerDetect] -> Visual C++ 7.1 (Visual Studio 2003)

- Scan Took : 0.687 Second(s)

发现是upx 2.03压缩的,但是之前我也有用protectionID查过啊,查的结果和peid是一样的,还说什么modified,但是今天查就是2.03压的。好吧,上网乖乖的下了一个upx2.03解压好了。但是我的本意也不只是得到结果就好了,还是想问上面我手动脱壳的过程为什么不行呢?

最后上附件,网速不给力啊,传不上来,我直接上地址好么

331K9s2c8@1M7q4)9K6b7g2)9J5c8W2)9J5c8Y4y4G2k6Y4c8Q4x3X3g2H3N6o6b7J5i4K6u0W2j5$3&6Q4x3V1k6T1L8r3!0Y4i4K6g2X3j5X3q4U0K9%4g2H3i4K6u0W2M7X3q4J5i4@1g2r3i4@1u0o6i4K6S2o6i4@1f1#2i4@1u0m8i4K6V1@1i4@1f1^5i4@1q4r3i4@1p5#2i4@1f1$3i4K6V1^5i4@1q4r3x3@1#2Q4c8e0g2Q4b7e0c8Q4z5f1q4Q4c8e0c8Q4b7U0S2Q4z5p5c8Q4c8e0g2Q4z5o6S2Q4b7U0l9@1e0g2!0q4y4#2)9&6b7g2)9^5y4q4!0q4y4W2)9&6y4W2)9^5y4#2!0q4y4q4!0n7b7W2!0n7y4W2!0q4c8W2!0n7b7#2)9^5b7#2!0q4y4q4!0n7z5q4)9^5c8q4!0q4y4g2!0m8y4g2!0n7c8q4!0q4y4W2)9^5y4q4)9^5c8W2!0q4y4W2)9^5x3q4)9&6c8q4!0q4y4g2)9&6y4g2)9^5b7g2!0q4x3#2)9^5x3q4)9^5x3R3`.`.

[培训]科锐逆向工程师培训第53期2025年7月8日开班!