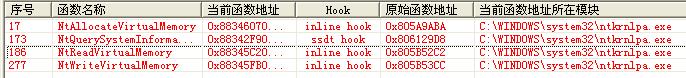

ssdt被hook了,用XueTr 看到反汇编的代码不知如何是好,求救。

以下列出。

大家能给我提个方向么?都不知道如何继续下去。目的是绕过hook,被hook后看不到目标进程,看不到目标的反汇编代码。

NtQuerySystemInformation被hook前的代码

[XueTr][[Disasm]]: 59

地址 二进制 汇编

806129D8 68 10020000 push 210

806129DD 68 50E14D80 push 804DE150

806129E2 E8 F9A1F2FF call 8053CBE0

806129E7 33C0 xor eax, eax

806129E9 8945 E4 mov dword ptr [ebp-1C], eax

806129EC 8945 DC mov dword ptr [ebp-24], eax

806129EF 8945 FC mov dword ptr [ebp-4], eax

806129F2 64:A1 24010000 mov eax, dword ptr fs:[124]

806129F8 8985 E8FDFFFF mov dword ptr [ebp+FFFFFDE8], eax

806129FE 8A80 40010000 mov al, byte ptr [eax+140]

80612A04 8845 90 mov byte ptr [ebp-70], al

80612A07 8B5D 0C mov ebx, dword ptr [ebp+C]

80612A0A 8B7D 10 mov edi, dword ptr [ebp+10]

80612A0D 84C0 test al, al

80612A0F 74 34 je 80612A45

80612A11 33C0 xor eax, eax

80612A13 837D 08 23 cmp dword ptr [ebp+8], 00000023

80612A17 0F95C0 setne al

80612A1A 48 dec eax

80612A1B 83E0 FD and eax, FFFFFFFD

80612A1E 83C0 04 add eax, 4

80612A21 50 push eax

80612A22 57 push edi

80612A23 53 push ebx

80612A24 E8 6D490000 call 80617396

80612A29 8B75 14 mov esi, dword ptr [ebp+14]

80612A2C 85F6 test esi, esi

80612A2E 74 18 je 80612A48

80612A30 A1 34315680 mov eax, dword ptr [80563134]

80612A35 3BF0 cmp esi, eax

80612A37 72 06 jc 80612A3F

80612A39 C700 00000000 mov dword ptr [eax], 0

80612A3F 8B06 mov eax, dword ptr [esi]

80612A41 8906 mov dword ptr [esi], eax

80612A43 EB 03 jmp 80612A48

80612A45 8B75 14 mov esi, dword ptr [ebp+14]

80612A48 6A 04 push 4

80612A4A 58 pop eax

80612A4B 85F6 test esi, esi

80612A4D 74 03 je 80612A52

80612A4F 8326 00 and dword ptr [esi], 00000000

80612A52 8B4D 08 mov ecx, dword ptr [ebp+8]

80612A55 83F9 49 cmp ecx, 00000049

80612A58 0F87 D20D0000 jnbe 80613830

80612A5E 0FB689 25396180 movzx ecx, byte ptr [ecx+80613925]

80612A65 FF248D 61386180 jmp dword ptr [ecx*4+80613861]

80612A6C 83FF 2C cmp edi, 0000002C

80612A6F 74 0A je 80612A7B

80612A71 B8 040000C0 mov eax, 0C0000004

80612A76 E9 BA0D0000 jmp 80613835

80612A7B 53 push ebx

80612A7C E8 9B60F2FF call 80538B1C

80612A81 8945 DC mov dword ptr [ebp-24], eax

80612A84 85C0 test eax, eax

80612A86 0F8C C60D0000 jl 80613852

80612A8C 85F6 test esi, esi

80612A8E 0F84 BE0D0000 je 80613852

80612A94 C706 2C000000 mov dword ptr [esi], 2C

80612A9A E9 B30D0000 jmp 80613852

NtQuerySystemInformation被hook后的代码

[XueTr][[Disasm]]: 88

地址 二进制 汇编

88E1BF90 55 push ebp

88E1BF91 8BEC mov ebp, esp

88E1BF93 53 push ebx

88E1BF94 56 push esi

88E1BF95 57 push edi

88E1BF96 E8 01000000 call 88E1BF9C

88E1BF9B 68 83C404B9 push 0B904C483

88E1BFA0 80D8 E1 sbb al, 0E1

88E1BFA3 88E8 mov al, ch

88E1BFA5 57 push edi

88E1BFA6 E4 FF in al, 0FF

88E1BFA8 FF8B 45148B5D dec dword ptr [ebx+5D8B1445]

88E1BFAE 108B 4D0C8B75 adc byte ptr [ebx+758B0C4D], cl

88E1BFB4 0850 53 or byte ptr [eax+53], dl

88E1BFB7 51 push ecx

88E1BFB8 56 push esi

88E1BFB9 FF15 A4D8E188 call dword ptr [88E1D8A4]

88E1BFBF 8BF8 mov edi, eax

88E1BFC1 E8 02000000 call 88E1BFC8

88E1BFC6 59 pop ecx

88E1BFC7 68 83C40483 push 8304C483

88E1BFCC FE05 751185FF inc byte ptr [FF851175]

88E1BFD2 7C 0D jl 88E1BFE1

88E1BFD4 8B55 0C mov edx, dword ptr [ebp+C]

88E1BFD7 53 push ebx

88E1BFD8 52 push edx

88E1BFD9 E8 22000000 call 88E1C000

88E1BFDE 83C4 08 add esp, 8

88E1BFE1 B9 80D8E188 mov ecx, 88E1D880

88E1BFE6 E8 25E4FFFF call 88E1A410

88E1BFEB EB 02 jmp 88E1BFEF

88E1BFED 59 pop ecx

88E1BFEE 68 8BC75F5E push 5E5FC78B

88E1BFF3 5B pop ebx

88E1BFF4 5D pop ebp

88E1BFF5 C2 1000 retn 10

88E1BFF8 90 nop

88E1BFF9 90 nop

88E1BFFA 90 nop

88E1BFFB 90 nop

88E1BFFC 90 nop

88E1BFFD 90 nop

88E1BFFE 90 nop

88E1BFFF 90 nop

88E1C000 0000 add byte ptr [eax], al

88E1C002 0000 add byte ptr [eax], al

88E1C004 0000 add byte ptr [eax], al

88E1C006 0000 add byte ptr [eax], al

88E1C008 0000 add byte ptr [eax], al

88E1C00A 0000 add byte ptr [eax], al

88E1C00C 0000 add byte ptr [eax], al

88E1C00E 0000 add byte ptr [eax], al

88E1C010 0000 add byte ptr [eax], al

88E1C012 0000 add byte ptr [eax], al

88E1C014 0000 add byte ptr [eax], al

88E1C016 0000 add byte ptr [eax], al

88E1C018 0000 add byte ptr [eax], al

88E1C01A 0000 add byte ptr [eax], al

88E1C01C 0000 add byte ptr [eax], al

88E1C01E 0000 add byte ptr [eax], al

88E1C020 0000 add byte ptr [eax], al

88E1C022 0000 add byte ptr [eax], al

88E1C024 0000 add byte ptr [eax], al

88E1C026 0000 add byte ptr [eax], al

88E1C028 0000 add byte ptr [eax], al

88E1C02A 0000 add byte ptr [eax], al

88E1C02C 0000 add byte ptr [eax], al

88E1C02E 0000 add byte ptr [eax], al

88E1C030 0000 add byte ptr [eax], al

88E1C032 0000 add byte ptr [eax], al

88E1C034 0000 add byte ptr [eax], al

88E1C036 0000 add byte ptr [eax], al

88E1C038 0000 add byte ptr [eax], al

88E1C03A 0000 add byte ptr [eax], al

88E1C03C 0000 add byte ptr [eax], al

88E1C03E 0000 add byte ptr [eax], al

88E1C040 0000 add byte ptr [eax], al

88E1C042 0000 add byte ptr [eax], al

88E1C044 0000 add byte ptr [eax], al

88E1C046 0000 add byte ptr [eax], al

88E1C048 0000 add byte ptr [eax], al

88E1C04A 0000 add byte ptr [eax], al

88E1C04C 0000 add byte ptr [eax], al

88E1C04E 0000 add byte ptr [eax], al

88E1C050 0000 add byte ptr [eax], al

88E1C052 0000 add byte ptr [eax], al

88E1C054 0000 add byte ptr [eax], al

88E1C056 0000 add byte ptr [eax], al

[培训]内核驱动高级班,冲击BAT一流互联网大厂工作,每周日13:00-18:00直播授课