-

-

[原创]另类fckeditor编辑器上传之对县政府站的友情检测

-

发表于:

2012-10-11 12:51

3820

-

[原创]另类fckeditor编辑器上传之对县政府站的友情检测

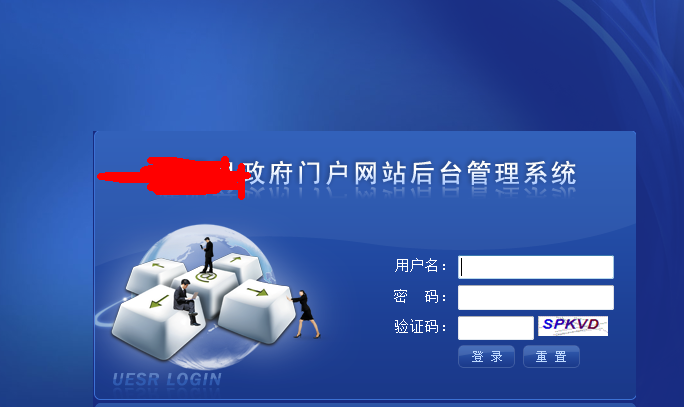

闲的有点蛋疼,就友情了下政府站

b15K9s2c8@1M7q4)9K6b7g2)9J5c8W2)9J5c8Y4N6%4N6#2)9J5k6i4S2^5P5q4)9J5k6h3N6G2N6W2)9J5k6h3y4F1i4@1g2r3i4@1u0o6i4K6S2o6i4@1f1%4i4K6W2o6i4K6S2n7i4@1f1@1i4@1t1^5i4K6S2n7i4@1f1%4i4@1p5^5i4K6S2n7i4@1f1#2i4@1u0m8i4K6S2r3j5i4y4H3P5q4!0q4y4#2)9&6b7g2)9^5y4q4!0q4c8W2!0n7b7#2)9^5b7#2!0q4z5q4!0n7y4g2!0n7y4W2!0q4y4#2!0n7y4q4!0m8y4#2!0q4y4W2)9&6x3g2)9^5y4W2!0q4y4g2)9^5y4#2!0n7b7g2!0q4y4#2!0m8y4g2)9&6c8g2!0q4y4g2)9&6z5g2!0m8z5q4!0q4c8W2!0n7b7#2)9^5b7#2!0q4y4q4!0n7z5q4)9^5x3q4!0q4y4q4!0n7z5q4!0m8b7g2!0q4y4g2!0m8c8q4)9&6y4#2!0q4x3W2)9^5x3q4)9&6b7#2!0q4y4W2)9^5z5g2!0m8b7W2!0q4x3W2)9^5x3q4)9&6c8q4!0q4c8W2!0n7b7#2)9^5b7#2!0q4y4q4!0n7z5q4)9^5x3q4!0q4z5g2!0m8x3g2!0n7c8W2!0q4y4#2)9^5b7W2)9^5x3W2!0q4y4W2)9^5z5g2!0m8b7W2!0q4c8W2!0n7b7#2)9^5b7#2!0q4z5g2)9&6z5g2!0m8y4q4!0q4y4q4!0n7b7g2)9^5y4W2!0q4y4q4!0n7z5q4!0m8b7g2!0q4y4g2)9&6x3q4)9^5c8g2!0q4y4g2)9^5c8W2!0n7x3q4!0q4c8W2!0n7b7#2)9^5b7#2!0q4y4W2!0n7x3W2!0m8x3g2!0q4y4g2)9&6y4g2!0m8y4g2!0q4y4W2)9&6y4q4!0n7y4W2!0q4z5q4)9^5c8g2!0n7y4#2!0q4x3#2)9^5x3q4)9^5x3R3`.`.

什么弱口令啊、注入啊。。。一个个试。。。老天跟我作对哇,进不去后台,难道是RP问题,NND。

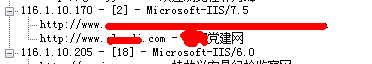

放弃这个思路吧,看了下同服。

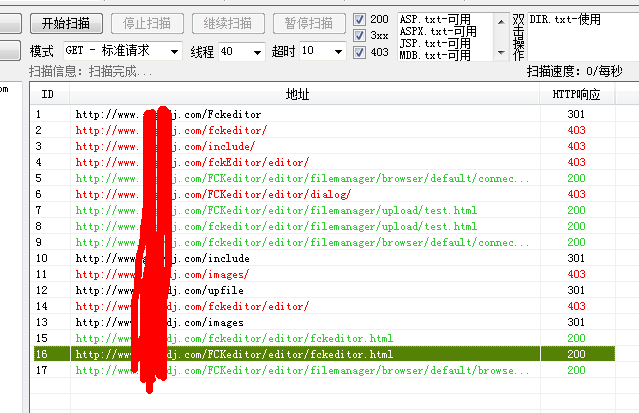

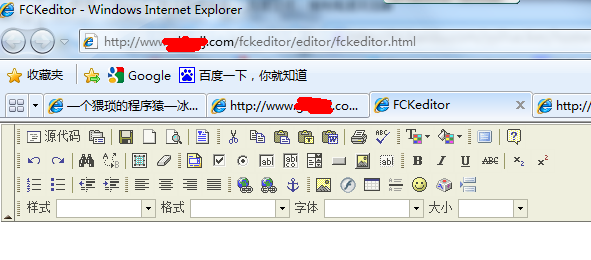

哇咔咔,还有个站,还是aspx,二话不说,继续开扫(没办法,离不开工具啊),这下RP爆发了,扫着一fckeditor编辑器编辑页面

打开

点下图片上传按钮跳出了上传页面,浏览——看到了目录。一片空白,没有前人来过啊。。。

果断的尝试直接上马,类型错误=失败,建了个asp目录才想起来是iis7.5的(蒙了),传了个图片测试,被重命名了。。。有点操蛋,跳到test.Html上传页面,发现aspx上传页面被干掉了,试了试asp的,还在传文件,传图片,各种传,NND,无果。。。

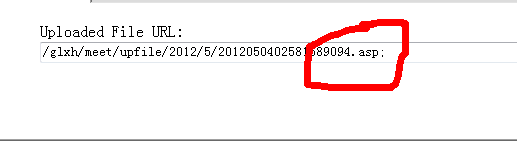

继续跳回文件浏览页,明知道IIS7.5解析漏洞木有,还是把一个马命名为1.asp;.jpg传了下,正常上传。但是有点操蛋,看图

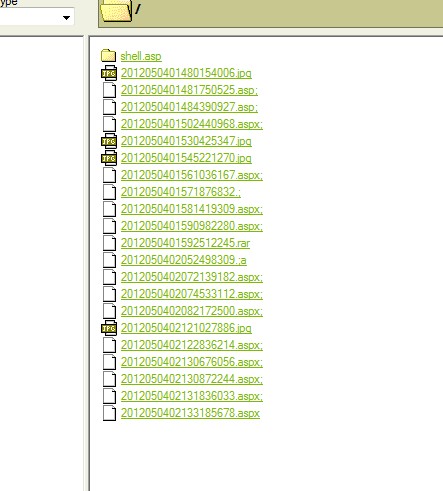

文件扩展名后面没有了,留下个;号。记得以前没见过这样的啊。。。百度找了下,也没见有啊。。首先想到的是有洞,继续改文件名测试。。。。一次、两次、三次、。。。。看下面图。。。

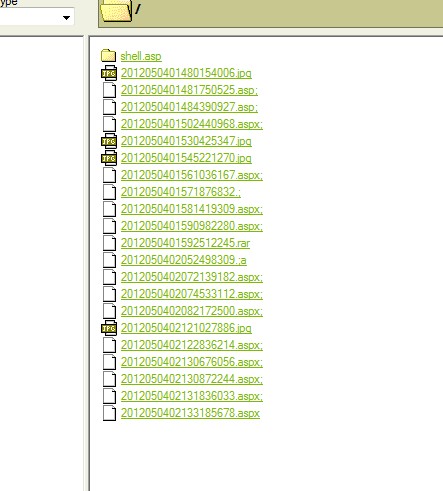

基本都要在后面加个;号,测试了几十种配法。。各种替换各种来,最后有点接近了。。。看那个.;a的文件,稍微改了下,改成了 a.aspx.a;.a.aspx.jpg..jpg 终于出现了我想要的效果,就是上图最后那个aspx的文件,兴奋的打开,看见看我可爱的小马儿,哇咔咔。。。。直接上大马。

上了shell第一件事看组建,

可惜是台内网的,就没怎么想提权了。。。提下来也没什么用,LCX转发麻烦的很,也不缺服务器,就这样宣告检测结束。。。

总结:遇到没见过的情况要沉住气,耐心思考,成功与否可能就在一念之间。

[培训]科锐逆向工程师培训第53期2025年7月8日开班!