-

-

[转帖]Facebook爆出新的OAuth漏洞

-

发表于: 2013-3-14 15:25 1186

-

还记得上次Facebook的OAuth漏洞吗?该漏洞允许攻击者不需要与受害者有任何互动即可劫持账户,这个漏洞是由白帽子Nir Goldshlager发现的。在这之后,Facebook安全团队修复了这个漏洞。

昨天Goldshlager绕过Facebook安全团队的补丁,再次攻破了Facebook的OAuth的机制。他在一篇博客中记录了完整的入侵Facebook的过程。

OAuth URL包含两个参数“redirect_uri”和”next”,利用在上一个补丁中使用正则表达式来保证安全性(%23xxx!,%23/xxx,/)” 。

而Goldshlager发现”next”参数可以使facebook.facebook.com域名为有效链接,并可利用多种hash符号可以绕过正则表达式的保护。他利用 facebook.com/l.php 文件(用于重定向用户到外部链接)使受害者重定向到自己的恶意Facebook应用程序,然后攻击者的恶意应用程序会记录用户的token,从而实现劫持。

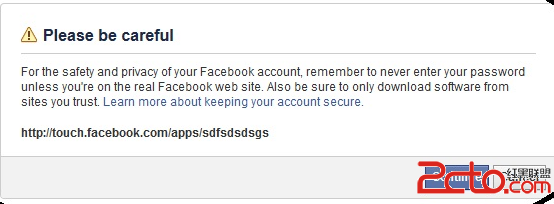

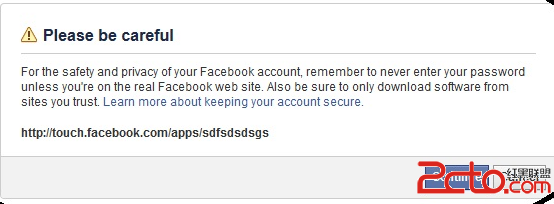

重定向过程中会发出一个警告,不过不用担心,他发现使用5个字节的数据能够绕过此警告消息

例如:

ee0K9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1k6%4N6%4N6Q4x3X3g2X3j5h3y4W2j5X3!0G2K9#2)9J5k6h3y4G2L8g2)9J5c8X3I4Q4x3V1k6Y4L8$3I4V1P5g2)9K6b7Y4c8G2N6h3y4Z5i4K6u0W2k6X3q4U0k6h3u0G2L8$3E0Q4x3X3g2U0L8$3#2Q4x3V1k6S2M7s2m8K6i4K6u0r3M7$3c8X3M7$3c8K6k6s2y4Y4M7H3`.`. (他使用的是5个字节的数据)

最后,受害者重定向用户到外部网站(files.nirgoldshlager.com,攻击者创建的服务器)的恶意Facebook应用程序,从而受害者的access_token的将被记录下来。利用这个Facebook的OAuth的漏洞,可以劫持任何Facebook账户。

昨天Goldshlager绕过Facebook安全团队的补丁,再次攻破了Facebook的OAuth的机制。他在一篇博客中记录了完整的入侵Facebook的过程。

OAuth URL包含两个参数“redirect_uri”和”next”,利用在上一个补丁中使用正则表达式来保证安全性(%23xxx!,%23/xxx,/)” 。

而Goldshlager发现”next”参数可以使facebook.facebook.com域名为有效链接,并可利用多种hash符号可以绕过正则表达式的保护。他利用 facebook.com/l.php 文件(用于重定向用户到外部链接)使受害者重定向到自己的恶意Facebook应用程序,然后攻击者的恶意应用程序会记录用户的token,从而实现劫持。

重定向过程中会发出一个警告,不过不用担心,他发现使用5个字节的数据能够绕过此警告消息

例如:

ee0K9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1k6%4N6%4N6Q4x3X3g2X3j5h3y4W2j5X3!0G2K9#2)9J5k6h3y4G2L8g2)9J5c8X3I4Q4x3V1k6Y4L8$3I4V1P5g2)9K6b7Y4c8G2N6h3y4Z5i4K6u0W2k6X3q4U0k6h3u0G2L8$3E0Q4x3X3g2U0L8$3#2Q4x3V1k6S2M7s2m8K6i4K6u0r3M7$3c8X3M7$3c8K6k6s2y4Y4M7H3`.`. (他使用的是5个字节的数据)

最后,受害者重定向用户到外部网站(files.nirgoldshlager.com,攻击者创建的服务器)的恶意Facebook应用程序,从而受害者的access_token的将被记录下来。利用这个Facebook的OAuth的漏洞,可以劫持任何Facebook账户。

赞赏

他的文章

赞赏

雪币:

留言: