-

-

[转帖]利用Flash漏洞病毒分析报告

-

发表于: 2013-3-24 13:58 2710

-

时间:2013-03-22

原文链接:840K9s2c8@1M7q4)9K6b7g2)9J5c8W2)9J5c8X3&6W2N6s2y4W2j5%4g2J5K9i4c8&6i4K6u0W2y4e0q4U0N6r3!0Q4x3X3g2U0L8$3#2Q4x3V1k6S2M7Y4c8Q4x3V1j5J5x3o6p5K6x3o6y4Q4x3V1j5K6z5o6j5H3z5o6N6Q4x3X3g2Z5N6r3@1`.

当“网购”和“游戏”已经是互联网上不可或缺组成部分,国内的病毒木马作者由于利益驱使,也逐渐的将目标锁定在了网购者与游戏玩家。更多的传播方法则变成了:把病毒伪造成商品图片、伪装成网游装备图片通过聊天工具传播。把带有木马的非官方游戏安装包放在钓鱼网站上诱骗下载。

虽然此类传播方式已经成为主流,但不可否认的是,以触发高危漏洞执行恶意代码的传播方式,也应该受国内到各大安全厂商的重视。

2013年2月7日,Adobe公司发布了CVE-2013-0634漏洞补丁,而本篇分析文章则围绕一个以触发CVE-2013-0634漏洞执行恶意代码的样本,来为大家阐述病毒作者为了隐蔽自己采用的方法与病毒的工作流程,以提高安全人员防范木马传播的一个引子。

病毒以CVE-2013-0634漏洞触发,利用Adobe Flash Player ActionScript 3.0处理正则表达式存在溢出执行恶意代码。本篇就不再详细叙述漏洞详情。

病毒以判断参数是否为update作为初次运行的条件。

如果参数不是update则创建注册表项:SOFTWARE\\Microsoft\\Network Security Center\\upsbin, 并且在临时目录temp下以~uz加上系统启动到现在所经过的时间为名字来复制自身文件,并且更改文件创建时间为2006年,以update作为参数运行这个文件。如图:

当以update作为参数的时候,病毒会判断系统权限和系统版本,如果系统版本高于vista以上,并且非系统权限,病毒会在临时目录temp下创建update.cab更改文件创建时间为2006年,解压update.cab里面的病毒作者的cryptbase.dll到system32下的migwiz文件夹里,用来突破vista以上版本的UAC限制,然后再以update作为参数重新启动原病毒文件。如图:

当获得系统权限后,病毒会删除原文件,删除注册表键SOFTWARE\\Microsoft\\Network Security Center\\upsbin,删除系统目录migwiz文件夹里的cryptbase.dll,注册SOFTWARE\\Microsoft\\Network Security Cente\\feed0 键值为:bcd4c8c8cc869393ded0d3db92cfd5d2dd92dfd3d192dfd293cecfcf938e8c898c85898c8a8d8e92c4d1d0=

作为之后的密钥来解密更新网址。

注册SOFTWARE\\Microsoft\\Network Security Cente\\ownin 键值为:lbgg

删除SOFTWARE\\Microsoft\\Windows Script Host\\Settings\\Enabled

病毒经过以上流程已经初步完成了在一个机器上初始化自己的生存环境。接下来便开始真正的做坏事了。

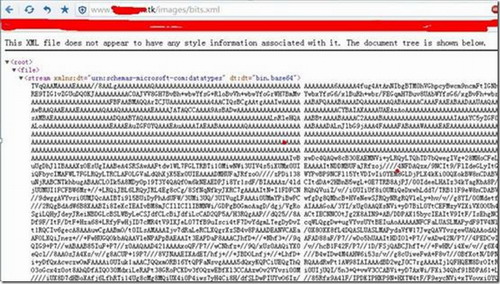

病毒以亦或0×30来解密本身文件50E8处脚本文件,然后开始执行脚本。

脚本判断机器是否安装360安全卫士是否开启IE进程,如果有,则全部关闭。

更改注册表项:

HKEY_CURRENT_USER\\Software\\Microsoft\\Windows\\CurrentVersion\\InternetSettings\\Zones\\3\\1201

HKEY_CURRENT_USER\\Software\\Microsoft\\Windows\\CurrentVersion\\InternetSettings\\Zones\\3\\1400

HKEY_CURRENT_USER\\Software\\Microsoft\\Windows\\CurrentVersion\\InternetSettings\\Zones\\3\\CurrentLevel以降低Internet Explorer安全设置

创建Guid,添加注册表HKEY_LOCAL_MACHINE\\SOFTWARE\\Microsoft\\Network Security Center\\macID键值为Guid

删除注册表键值SOFTWARE\\Microsoft\\Network Security Center\\upsbin

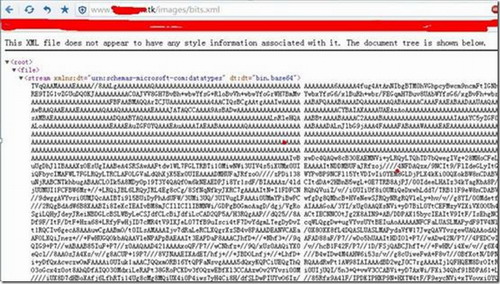

获取之前病毒添加的SOFTWARE\\Microsoft\\Network Security Cente\\feed0 键值作为密钥经解密后为165K9s2c8@1M7q4)9K6b7g2)9J5c8W2)9J5c8X3u0D9L8$3N6Q4x3X3g2K6K9h3&6S2i4K6u0W2j5$3!0E0i4K6u0W2j5$3&6Q4x3V1k6J5M7%4y4Q4x3V1j5J5x3o6f1H3P5s2S2^5P5s2S2^5i4K6u0W2P5r3#2D9i4@1f1^5i4K6R3H3i4K6S2o6i4@1f1^5i4@1u0r3i4K6V1&6i4@1f1@1i4@1t1^5i4@1q4m8i4@1f1%4i4@1u0p5i4K6V1I4i4@1f1#2i4K6W2p5i4K6R3H3i4@1f1#2i4@1t1&6i4@1t1$3i4@1f1&6i4K6W2p5i4K6W2q4i4@1f1$3i4K6V1^5i4@1q4r3i4@1f1%4i4K6W2o6i4K6W2r3i4@1f1$3i4@1q4p5i4@1p5K6i4@1f1%4i4K6W2m8i4K6R3@1i4@1f1%4i4K6V1%4i4K6R3#2i4@1f1$3i4@1q4r3i4K6V1J5i4@1f1@1i4@1u0o6i4@1p5H3i4@1f1$3i4K6V1J5i4@1q4p5i4@1f1%4i4@1u0p5i4K6V1I4i4@1f1#2i4K6W2p5i4K6R3H3i4@1g2r3i4@1u0o6i4K6S2o6i4@1f1@1i4@1u0p5i4K6W2o6i4@1f1^5i4K6R3H3i4K6R3#2i4@1f1@1i4@1t1^5i4@1u0m8i4@1f1@1i4@1u0m8i4K6R3$3i4@1f1&6i4K6W2m8i4K6V1H3i4@1f1^5i4K6V1@1i4@1u0p5i4@1f1^5i4K6R3%4i4@1q4m8i4@1f1#2i4@1t1%4i4@1t1I4i4@1g2r3i4@1u0o6i4K6S2o6i4@1f1#2i4K6W2o6i4@1p5^5i4@1f1^5i4@1u0r3i4K6V1&6i4@1f1&6i4K6R3%4i4K6S2o6i4@1f1#2i4@1u0q4i4K6R3^5i4@1f1J5i4K6R3H3i4K6W2o6i4@1f1%4i4@1t1J5i4@1u0q4i4@1f1#2i4@1t1%4i4@1p5%4i4@1f1J5i4K6R3H3i4K6W2p5i4@1f1%4i4K6W2m8i4K6R3@1i4@1f1%4i4K6V1@1i4@1p5^5i4@1f1@1i4@1u0m8i4K6R3$3i4@1f1$3i4K6V1$3i4@1t1H3i4@1f1$3i4@1t1#2i4@1q4m8i4@1f1#2i4K6S2p5i4K6W2m8i4@1f1#2i4@1q4q4i4@1p5J5i4@1f1@1i4@1u0p5i4K6W2o6i4@1f1@1i4@1t1^5i4@1u0m8i4@1f1$3i4K6V1$3i4@1t1H3i4@1f1%4i4K6W2m8i4K6R3@1i4@1f1$3i4K6W2o6i4@1p5^5i4@1f1&6i4@1p5&6i4@1q4o6i4@1f1$3i4K6W2o6i4K6S2p5i4@1f1#2i4K6S2m8i4@1p5I4i4@1f1#2i4K6V1&6i4@1p5^5i4@1f1#2i4K6W2o6i4@1t1H3i4@1f1#2i4K6W2p5i4K6R3H3i4@1f1#2i4K6S2r3i4K6V1I4i4@1f1#2i4@1t1^5i4K6R3K6i4@1f1%4i4@1q4n7i4K6V1&6i4@1f1K6i4K6R3H3i4K6R3J5

UdateKEY解密后为真正的木马服务器地址:23eK9s2c8@1M7q4)9K6b7g2)9J5c8W2)9J5c8Y4N6%4N6#2)9J5k6i4S2^5P5s2S2Q4x3X3g2U0L8$3#2Q4x3V1k6@1K9r3g2E0k6i4y4Q4x3V1k6J5M7%4y4Q4x3X3g2H3K9s2l9`.

分析js脚本,使用抓包工具。可以很清晰的发现病毒往服务器上传了guid,版本,中毒的机器名称,MAC地址,系统版本等相应信息。获取到病毒下载地址。

047K9s2c8@1M7q4)9K6b7g2)9J5c8W2)9J5c8Y4N6%4N6#2)9J5k6i4S2^5P5s2S2^5P5q4)9J5k6i4c8C8i4K6u0r3K9h3#2S2k6$3g2K6i4K6u0r3M7r3I4#2k6$3W2F1i4K6u0W2P5r3#2D9i4@1f1@1i4@1t1^5i4K6S2q4K9s2c8@1M7q4)9K6b7g2)9J5c8W2)9J5c8Y4N6%4N6#2)9J5k6i4S2^5P5s2S2^5P5q4)9J5k6i4c8C8i4K6u0r3K9h3#2S2k6$3g2K6i4K6u0r3j5X3W2@1M7#2)9J5k6i4S2E0L8l9`.`.

为了能常驻系统,病毒注册了名字为ptcq_consumer 的活动脚本事件,每隔60秒钟,执行一次脚本

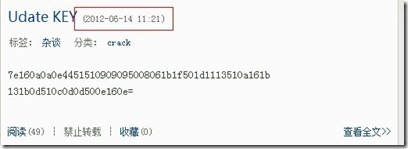

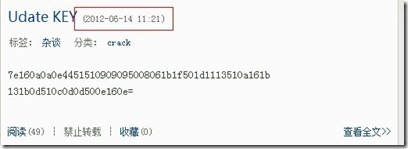

经过如上分析。我们可以发现,作者首先通过新浪博客,发布加密后的服务器网址,再从服务器中获取到加密后的病毒下载地址。这样的做法,只需更改新浪博客的发布地址,便可隐蔽自己的行踪。可见病毒作者的“良苦用心”。回头我们再来看下刚才的新浪博客,如下图:

病毒于2012年6月份就开始传播。距离2013年2月7日,Adobe公司发布漏洞补丁,已经过去了半年多的时间。由此可见,通过高危漏洞传播木马的方式并且以新浪博客,qq空间,微博等,作为加密后的木马服务器网址发布站点的途径,应该值得国内安全厂商与博客类发布平台的密切关注。

原文链接:840K9s2c8@1M7q4)9K6b7g2)9J5c8W2)9J5c8X3&6W2N6s2y4W2j5%4g2J5K9i4c8&6i4K6u0W2y4e0q4U0N6r3!0Q4x3X3g2U0L8$3#2Q4x3V1k6S2M7Y4c8Q4x3V1j5J5x3o6p5K6x3o6y4Q4x3V1j5K6z5o6j5H3z5o6N6Q4x3X3g2Z5N6r3@1`.

当“网购”和“游戏”已经是互联网上不可或缺组成部分,国内的病毒木马作者由于利益驱使,也逐渐的将目标锁定在了网购者与游戏玩家。更多的传播方法则变成了:把病毒伪造成商品图片、伪装成网游装备图片通过聊天工具传播。把带有木马的非官方游戏安装包放在钓鱼网站上诱骗下载。

虽然此类传播方式已经成为主流,但不可否认的是,以触发高危漏洞执行恶意代码的传播方式,也应该受国内到各大安全厂商的重视。

2013年2月7日,Adobe公司发布了CVE-2013-0634漏洞补丁,而本篇分析文章则围绕一个以触发CVE-2013-0634漏洞执行恶意代码的样本,来为大家阐述病毒作者为了隐蔽自己采用的方法与病毒的工作流程,以提高安全人员防范木马传播的一个引子。

病毒以CVE-2013-0634漏洞触发,利用Adobe Flash Player ActionScript 3.0处理正则表达式存在溢出执行恶意代码。本篇就不再详细叙述漏洞详情。

病毒以判断参数是否为update作为初次运行的条件。

如果参数不是update则创建注册表项:SOFTWARE\\Microsoft\\Network Security Center\\upsbin, 并且在临时目录temp下以~uz加上系统启动到现在所经过的时间为名字来复制自身文件,并且更改文件创建时间为2006年,以update作为参数运行这个文件。如图:

当以update作为参数的时候,病毒会判断系统权限和系统版本,如果系统版本高于vista以上,并且非系统权限,病毒会在临时目录temp下创建update.cab更改文件创建时间为2006年,解压update.cab里面的病毒作者的cryptbase.dll到system32下的migwiz文件夹里,用来突破vista以上版本的UAC限制,然后再以update作为参数重新启动原病毒文件。如图:

当获得系统权限后,病毒会删除原文件,删除注册表键SOFTWARE\\Microsoft\\Network Security Center\\upsbin,删除系统目录migwiz文件夹里的cryptbase.dll,注册SOFTWARE\\Microsoft\\Network Security Cente\\feed0 键值为:bcd4c8c8cc869393ded0d3db92cfd5d2dd92dfd3d192dfd293cecfcf938e8c898c85898c8a8d8e92c4d1d0=

作为之后的密钥来解密更新网址。

注册SOFTWARE\\Microsoft\\Network Security Cente\\ownin 键值为:lbgg

删除SOFTWARE\\Microsoft\\Windows Script Host\\Settings\\Enabled

病毒经过以上流程已经初步完成了在一个机器上初始化自己的生存环境。接下来便开始真正的做坏事了。

病毒以亦或0×30来解密本身文件50E8处脚本文件,然后开始执行脚本。

脚本判断机器是否安装360安全卫士是否开启IE进程,如果有,则全部关闭。

更改注册表项:

HKEY_CURRENT_USER\\Software\\Microsoft\\Windows\\CurrentVersion\\InternetSettings\\Zones\\3\\1201

HKEY_CURRENT_USER\\Software\\Microsoft\\Windows\\CurrentVersion\\InternetSettings\\Zones\\3\\1400

HKEY_CURRENT_USER\\Software\\Microsoft\\Windows\\CurrentVersion\\InternetSettings\\Zones\\3\\CurrentLevel以降低Internet Explorer安全设置

创建Guid,添加注册表HKEY_LOCAL_MACHINE\\SOFTWARE\\Microsoft\\Network Security Center\\macID键值为Guid

删除注册表键值SOFTWARE\\Microsoft\\Network Security Center\\upsbin

获取之前病毒添加的SOFTWARE\\Microsoft\\Network Security Cente\\feed0 键值作为密钥经解密后为165K9s2c8@1M7q4)9K6b7g2)9J5c8W2)9J5c8X3u0D9L8$3N6Q4x3X3g2K6K9h3&6S2i4K6u0W2j5$3!0E0i4K6u0W2j5$3&6Q4x3V1k6J5M7%4y4Q4x3V1j5J5x3o6f1H3P5s2S2^5P5s2S2^5i4K6u0W2P5r3#2D9i4@1f1^5i4K6R3H3i4K6S2o6i4@1f1^5i4@1u0r3i4K6V1&6i4@1f1@1i4@1t1^5i4@1q4m8i4@1f1%4i4@1u0p5i4K6V1I4i4@1f1#2i4K6W2p5i4K6R3H3i4@1f1#2i4@1t1&6i4@1t1$3i4@1f1&6i4K6W2p5i4K6W2q4i4@1f1$3i4K6V1^5i4@1q4r3i4@1f1%4i4K6W2o6i4K6W2r3i4@1f1$3i4@1q4p5i4@1p5K6i4@1f1%4i4K6W2m8i4K6R3@1i4@1f1%4i4K6V1%4i4K6R3#2i4@1f1$3i4@1q4r3i4K6V1J5i4@1f1@1i4@1u0o6i4@1p5H3i4@1f1$3i4K6V1J5i4@1q4p5i4@1f1%4i4@1u0p5i4K6V1I4i4@1f1#2i4K6W2p5i4K6R3H3i4@1g2r3i4@1u0o6i4K6S2o6i4@1f1@1i4@1u0p5i4K6W2o6i4@1f1^5i4K6R3H3i4K6R3#2i4@1f1@1i4@1t1^5i4@1u0m8i4@1f1@1i4@1u0m8i4K6R3$3i4@1f1&6i4K6W2m8i4K6V1H3i4@1f1^5i4K6V1@1i4@1u0p5i4@1f1^5i4K6R3%4i4@1q4m8i4@1f1#2i4@1t1%4i4@1t1I4i4@1g2r3i4@1u0o6i4K6S2o6i4@1f1#2i4K6W2o6i4@1p5^5i4@1f1^5i4@1u0r3i4K6V1&6i4@1f1&6i4K6R3%4i4K6S2o6i4@1f1#2i4@1u0q4i4K6R3^5i4@1f1J5i4K6R3H3i4K6W2o6i4@1f1%4i4@1t1J5i4@1u0q4i4@1f1#2i4@1t1%4i4@1p5%4i4@1f1J5i4K6R3H3i4K6W2p5i4@1f1%4i4K6W2m8i4K6R3@1i4@1f1%4i4K6V1@1i4@1p5^5i4@1f1@1i4@1u0m8i4K6R3$3i4@1f1$3i4K6V1$3i4@1t1H3i4@1f1$3i4@1t1#2i4@1q4m8i4@1f1#2i4K6S2p5i4K6W2m8i4@1f1#2i4@1q4q4i4@1p5J5i4@1f1@1i4@1u0p5i4K6W2o6i4@1f1@1i4@1t1^5i4@1u0m8i4@1f1$3i4K6V1$3i4@1t1H3i4@1f1%4i4K6W2m8i4K6R3@1i4@1f1$3i4K6W2o6i4@1p5^5i4@1f1&6i4@1p5&6i4@1q4o6i4@1f1$3i4K6W2o6i4K6S2p5i4@1f1#2i4K6S2m8i4@1p5I4i4@1f1#2i4K6V1&6i4@1p5^5i4@1f1#2i4K6W2o6i4@1t1H3i4@1f1#2i4K6W2p5i4K6R3H3i4@1f1#2i4K6S2r3i4K6V1I4i4@1f1#2i4@1t1^5i4K6R3K6i4@1f1%4i4@1q4n7i4K6V1&6i4@1f1K6i4K6R3H3i4K6R3J5

UdateKEY解密后为真正的木马服务器地址:23eK9s2c8@1M7q4)9K6b7g2)9J5c8W2)9J5c8Y4N6%4N6#2)9J5k6i4S2^5P5s2S2Q4x3X3g2U0L8$3#2Q4x3V1k6@1K9r3g2E0k6i4y4Q4x3V1k6J5M7%4y4Q4x3X3g2H3K9s2l9`.

分析js脚本,使用抓包工具。可以很清晰的发现病毒往服务器上传了guid,版本,中毒的机器名称,MAC地址,系统版本等相应信息。获取到病毒下载地址。

047K9s2c8@1M7q4)9K6b7g2)9J5c8W2)9J5c8Y4N6%4N6#2)9J5k6i4S2^5P5s2S2^5P5q4)9J5k6i4c8C8i4K6u0r3K9h3#2S2k6$3g2K6i4K6u0r3M7r3I4#2k6$3W2F1i4K6u0W2P5r3#2D9i4@1f1@1i4@1t1^5i4K6S2q4K9s2c8@1M7q4)9K6b7g2)9J5c8W2)9J5c8Y4N6%4N6#2)9J5k6i4S2^5P5s2S2^5P5q4)9J5k6i4c8C8i4K6u0r3K9h3#2S2k6$3g2K6i4K6u0r3j5X3W2@1M7#2)9J5k6i4S2E0L8l9`.`.

为了能常驻系统,病毒注册了名字为ptcq_consumer 的活动脚本事件,每隔60秒钟,执行一次脚本

经过如上分析。我们可以发现,作者首先通过新浪博客,发布加密后的服务器网址,再从服务器中获取到加密后的病毒下载地址。这样的做法,只需更改新浪博客的发布地址,便可隐蔽自己的行踪。可见病毒作者的“良苦用心”。回头我们再来看下刚才的新浪博客,如下图:

病毒于2012年6月份就开始传播。距离2013年2月7日,Adobe公司发布漏洞补丁,已经过去了半年多的时间。由此可见,通过高危漏洞传播木马的方式并且以新浪博客,qq空间,微博等,作为加密后的木马服务器网址发布站点的途径,应该值得国内安全厂商与博客类发布平台的密切关注。

赞赏

他的文章

赞赏

雪币:

留言: